Comment se prémunir contre la nouvelle vulnérabilité de sécurité du port TCP 135

En tant qu'expert en sécurité, n'avez-vous jamais l'impression d'être dans une suite interminable de pièces de monnaie dans un jeu de carnaval de type "Whac-a-Mole" ? (Vous le connaissez, il se trouve généralement à côté de l'autre jeu bruyant et ennuyeux appelé Skeeball).

Chaque fois qu'une taupe sort la tête, vous n'avez qu'une fraction de seconde pour déverser sur elle toute votre agressivité avant qu'elle ne retourne bouder dans son trou, pour ne réapparaître que 3 secondes plus tard.

Il en va souvent de même pour chaque nouvelle faille de sécurité.

Je me souviens très bien de la stratégie unique que mon ami Chuck adoptait au jeu du morpion. Il s'asseyait simplement sur le jeu, ne laissant aucune des taupes s'échapper de leur trou. Par conséquent, Chuck battait mon score à chaque fois !

Hmmm' en tant que personne chargée de la sécurité, cette analogie semble plutôt pertinente, n'est-ce pas ?

Une nouvelle vulnérabilité du port TCP 135 permet des commandes à distance

Cette idée m'est venue à l'esprit alors que je lisais un article sur un nouvel exploit de sécurité présenté par Bleeping Computer et impliquant l'un de nos suspects préférés : PsExec, le programme Windows qui permet l'exécution à distance et le partage de fichiers.

La société Pentera, spécialisée dans la validation de la sécurité, a publié un article montrant comment elle a pu mettre au point un nouveau moyen d'exploiter le port TCP 135 pour exécuter des commandes à distance.

TCP 135 sert historiquement de sidecar "" à SMB sur le port 445 utilisé par les systèmes de partage de fichiers sous Windows. Ce qui rend les résultats de Pentera uniques, c'est qu'ils ont été en mesure d'utiliser TCP 135 seul pour effectuer une exécution à distance.

Ainsi, alors que de nombreuses entreprises ont déjà mis en place des politiques contre le 445, le TCP 135 doit désormais être considéré comme tout aussi important à isoler.

Comment ne plus jouer le jeu des pirates informatiques en déployant des stratégies de confiance zéro ?

Il est fastidieux de jouer au chat et à la souris toute sa vie contre les brèches et les ransomwares, ce qui est finalement inefficace et vous coûtera bien plus d'argent que nécessaire. (Et cela ne vaut pas le panda géant en peluche de la fête foraine).

Cessez de réagir au nouvel exploit qui sera construit la semaine prochaine. Adoptez la stratégie de Chuck, qui consiste à s'asseoir sur le jeu de la jungle : Bloquez tous les ports qui n'ont pas besoin d'être ouverts !

Des brèches se produiront, quelle que soit la vitesse à laquelle vous donnez des coups de marteau. Déployer un Stratégie de confiance zéro en n'autorisant que les ports et les protocoles nécessaires entre tous les systèmes.

Combler les failles de sécurité avec la segmentation zéro confiance d'Illumio

Les brèches et les ransomwares utilisent le mouvement latéral pour se propager dans un réseau.

La plateforme de segmentation zéro confiance d'Illumio offre à votre organisation quelques moyens d'empêcher que cela ne se produise.

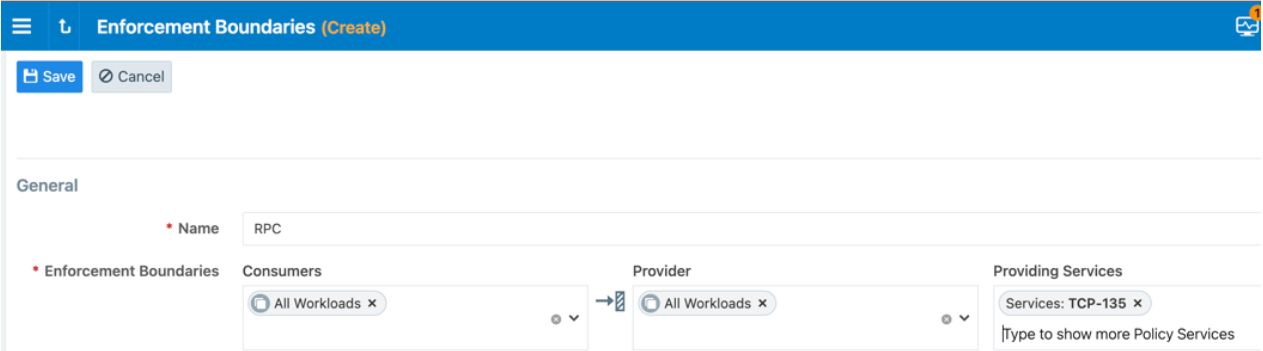

Limites d'application

Avec les limites d'application d'Illumio, vous pouvez arrêter le mouvement latéral en déployant une politique à l'échelle du réseau qui peut limiter la communication sur des ports comme TCP 135 en l'interdisant entre les machines des utilisateurs.

Vous pouvez littéralement rédiger cette politique en cinq clics, puis l'appliquer à l'ensemble de vos systèmes gérés par Illumio. (Ou, pour les personnes ici présentes qui sont plus auditives, c'est Click, Click, Click, Click, Click pour vous).

Politiques de sécurité granulaires

Vous pouvez également être un peu plus granulaire en rédigeant une politique qui limite ces ports à quelques systèmes d'administration.

C'est l'un des avantages d'une solution comme Illumio - nous facilitons la définition précise de qui doit parler à qui et nous sélectionnons les ports et les protocoles exacts nécessaires.

Et Illumio peut y parvenir à l'échelle de votre organisation grâce à des solutions de segmentation zéro confiance pour votre centre de données, vos utilisateurs finaux et même vos actifs natifs de l'informatique en nuage.

Aucune inspection approfondie des paquets n'est nécessaire

Si vous voulez gagner au whac-a-mole, avez-vous vraiment besoin de suivre des cours sur l'électronique des jeux d'arcade ou d'apprendre un langage de programmation ? Bien sûr que non - il suffit d'avoir la bonne stratégie.

Il s'agit là d'un autre avantage de la segmentation sans confiance : Vous n'avez pas besoin de comprendre l'esprit du cybercriminel ou de prendre le temps d'appliquer la couche 7 DPI pour vous prémunir contre la propagation des brèches.

La segmentation zéro confiance vous permet de mettre rapidement en place les meilleures pratiques de sécurité zéro confiance et d'empêcher les brèches de se propager dans votre infrastructure.

Utilisez la segmentation "zéro confiance" pour être prêt à affronter l'avenir

Il semble que mon ami Chuck avait une solution plus efficace : Utilisez une stratégie proactive qui vous prépare à faire face à tout ce qui se présente. (Cela lui a permis de repartir avec des centaines de billets et de se défoncer avec les Pixy Stix, mais c'est une histoire pour un autre jour).

Demain apportera un nouvel exploit comme cette variété de RPC. Vous recevrez également un appel téléphonique de votre RSSI qui vous demandera si votre réseau est vulnérable à un nouveau port TCP dont vous ne saviez même pas qu'il fonctionnait sur vos serveurs.

Passez plutôt vos week-ends à la fête foraine. Mettez en œuvre la segmentation "zéro confiance".

Vous voulez en savoir plus sur la manière de vous protéger contre la nouvelle vulnérabilité du port TCP 135 ?

- Découvrez comment Hongkong Electric Company assure une fiabilité de 99,999% avec Illumio.

- Lisez pourquoi Gartner recommande la segmentation zéro confiance d'Illumio pour la sécurité de la charge de travail et du réseau.

- Obtenez des conseils détaillés sur la mise en œuvre de ZTS dans notre guide, Comment élaborer votre stratégie de microsegmentation en 5 étapes.

.png)

.webp)