Loin des yeux, loin du cœur : Les dangers d'ignorer la visibilité des nuages

L'informatique dématérialisée est un lieu complexe. Des machines virtuelles, des conteneurs et des microservices sont utilisés pour créer des applications. Les ressources augmentent et diminuent constamment. Tout peut changer en quelques minutes.

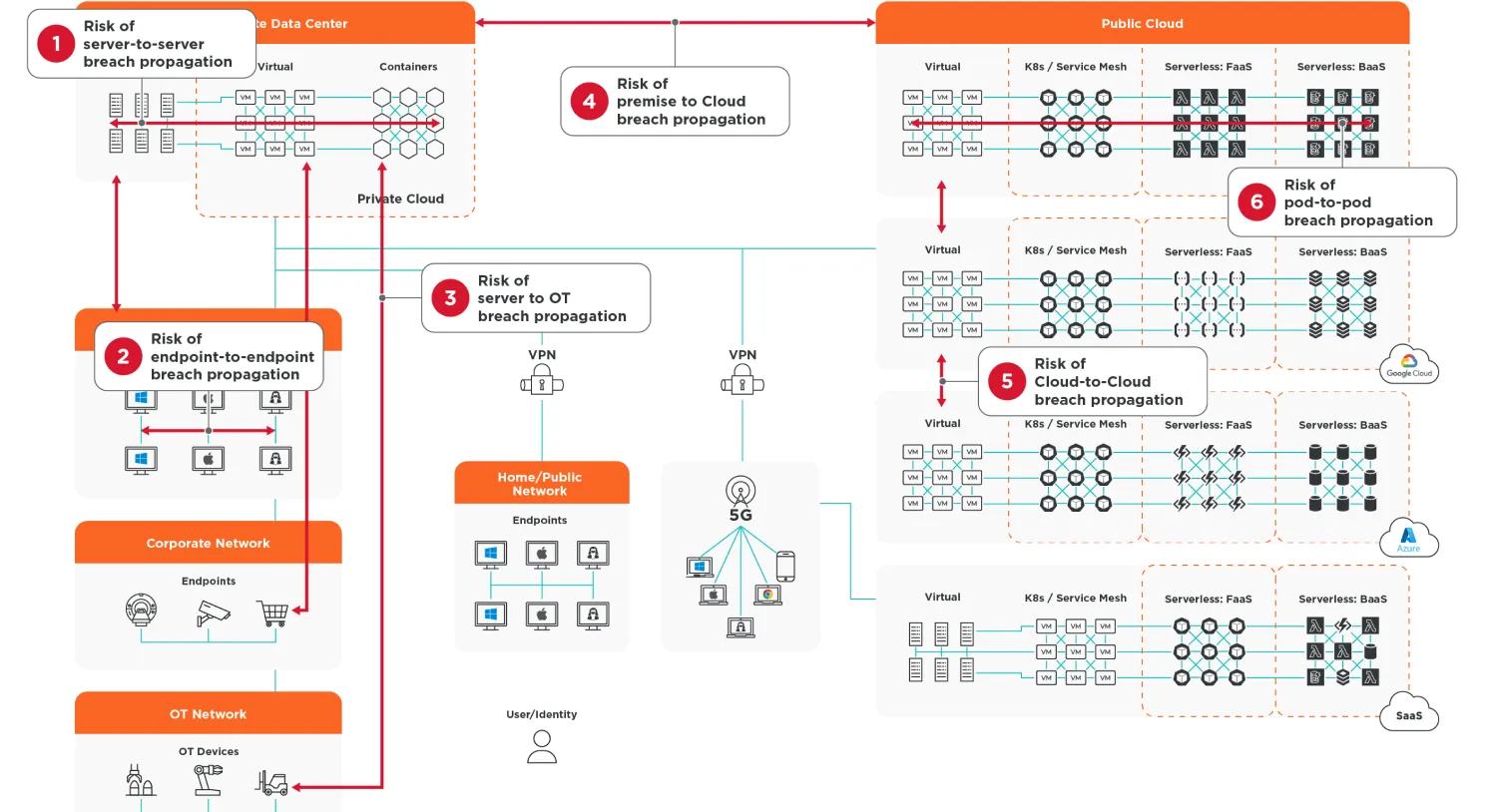

Tous ces changements et cette complexité peuvent poser des défis majeurs pour la sécurisation de l'informatique dématérialisée. Sans une compréhension claire de la façon dont chaque composant se connecte et interagit, le risque pour la sécurité de l'informatique en nuage augmente considérablement.

Les équipes de sécurité comprennent le risque. En fait, une étude menée par Vanson Bourne montre que 95% des responsables de la sécurité pensent que leur organisation a besoin de meilleurs moyens pour voir les connexions au nuage. Pourquoi les anciennes méthodes de visibilité ne fonctionnent-elles plus et quelle est la solution ?

Les limites des approches traditionnelles en matière de visibilité

Si vous utilisez d'anciens outils de visibilité, il est probable que vous n'obteniez pas une vue complète de votre nuage et de la manière dont il interagit avec le reste du réseau. Ces méthodes traditionnelles peuvent passer à côté de ressources en nuage qui évoluent rapidement, car elles ne sont pas conçues pour gérer les infrastructures hybrides et multi-cloud d'aujourd'hui.

Voici les principales limites de l'utilisation des anciens outils de visibilité :

1. Une vue fixe du réseau

Les réseaux traditionnels sur site sont souvent très personnalisés pour prendre en charge les charges de travail anciennes et modernes. Cela signifie que ces réseaux évoluent lentement. Les outils de visibilité pour les réseaux traditionnels sont conçus pour ne donner qu'un aperçu de l'infrastructure à un moment donné. Si les choses ne changent pas beaucoup, il n'est pas nécessaire de voir le réseau en temps réel.

Mais dans le nuage, les choses changent constamment et une vue fixe du réseau ne fonctionne pas bien. Les outils de visibilité de l'informatique en nuage doivent saisir ces changements au fur et à mesure qu'ils se produisent. Sinon, vous créez des angles morts dans votre environnement en nuage. Cela crée des vulnérabilités qui permettent aux attaquants de pénétrer dans votre réseau, de se cacher et d'atteindre discrètement vos actifs critiques.

2. Absence de vision granulaire de la communication au niveau de l'application

Les applications modernes sont construites à l'aide de microservices et de conteneurs qui communiquent entre eux à travers différentes couches et services. Si vous utilisez d'anciens outils de visibilité, vous n'avez probablement qu'une vue d'ensemble du réseau.

Ces outils ne peuvent pas saisir les relations et les dépendances complexes au niveau de l'application qui se produisent dans le nuage. En outre, ils ignorent souvent comment les microservices interagissent au sein des environnements en nuage et entre eux.

Sans voir comment les applications communiquent, les équipes de sécurité ne peuvent pas comprendre pleinement les flux de données, ce qui rend difficile la détection d'un comportement inhabituel ou de menaces éventuelles dans le nuage.

3. Des quantités écrasantes de données avec peu de contexte

Les anciens outils de visibilité produisent souvent beaucoup de données. Mais la plupart des équipes de sécurité n'ont ni le temps ni les ressources nécessaires pour passer tout cela au crible, et encore moins pour obtenir des informations susceptibles d'éclairer les priorités en matière de sécurité.

Cette surcharge peut également entraîner des faux positifs, lorsque des activités inoffensives sont signalées comme des menaces, ou des faux négatifs, lorsque des menaces réelles ne sont pas détectées. Le manque de contexte fourni par ces outils rend difficile la prise de bonnes décisions en matière de sécurité et la réaction rapide aux problèmes.

Les conséquences d'une visibilité insuffisante

Les enjeux sont importants. Les attaquants savent qu'en réduisant la visibilité des flux de trafic, il leur est plus facile de pénétrer dans le nuage et de se cacher dans ses zones d'ombre.

Sans une visibilité suffisante, ils peuvent pénétrer dans votre réseau, voler des données sensibles, perturber les opérations et même lancer des attaques par ransomware, le tout sans se faire remarquer. Votre organisation risque alors de subir des pertes financières, de voir sa réputation entachée et de se voir infliger des amendes par les autorités de réglementation.

Les équipes de sécurité ont besoin d'une visibilité complète et détaillée pour surveiller, hiérarchiser et corriger les vulnérabilités.

Dans l'informatique dématérialisée, la visibilité n'est pas seulement un avantage, c'est une nécessité. Voici pourquoi :

- Élaborez les bonnes politiques de segmentation : Sans une vision claire et actualisée de votre environnement en nuage, il est difficile de mettre en place les bons contrôles de sécurité là où vous en avez besoin. La visibilité de bout en bout signifie une meilleure segmentation et une architecture Zero Trust plus complète.

- Détection proactive des menaces : Grâce à une visibilité détaillée, les équipes de sécurité peuvent repérer les vulnérabilités et les activités inhabituelles en temps réel, ce qui leur permet d'agir avant qu'une brèche ne se produise.

- Une meilleure réponse aux incidents : La visibilité totale fournit le contexte dont vous avez besoin pour comprendre l'ampleur et l'impact des incidents. Cela permet aux équipes de réagir et de résoudre les problèmes plus rapidement et plus efficacement, avant qu'ils ne se transforment en incident de sécurité majeur.

- Utilisation optimisée des ressources : Savoir comment les services en nuage interagissent permet de découvrir et d'éliminer les communications inutiles ou inefficaces que les fournisseurs de nuage vous facturent. Cela peut rendre votre équipe plus efficace tout en vous faisant économiser de l'argent.

- Exigences de conformité : Les réglementations exigent souvent une visibilité détaillée des flux de données et des interactions afin d'éviter les problèmes juridiques et financiers.

Obtenez une visibilité complète sur le multi-cloud hybride avec Illumio

Avec Illumio, les organisations obtiennent une visibilité et un contrôle détaillés sur la façon dont les applications et les charges de travail communiquent. Cela permet de contenir rapidement toute brèche dans le nuage et d'éviter qu'elle ne cause de graves dommages.

Avec Illumio Segmentation, vous pouvez :

- Bénéficiez d'une visibilité de bout en bout : Grâce aux données en temps réel des contrôles sans agent, vous pouvez voir les flux de trafic de vos applications natives du cloud. Comprendre comment les applications communiquent, leurs politiques de sécurité, leur utilisation, leur accès et les risques de sécurité.

- Obtenez des informations : Utilisez une carte interactive pour visualiser les déploiements d'applications, les ressources, les flux de trafic et les métadonnées avec les journaux de flux de trafic. Découvrez quelles charges de travail communiquent et pourquoi elles le font.

- Intégrez les principaux fournisseurs de services en nuage : L'approche sans agent d'Illumio vous permet d'intégrer facilement des fournisseurs de services en nuage comme AWS et Azure. Étendez la visibilité et le contrôle aux configurations multi-cloud et cloud hybride, sans avoir besoin d'une personnalisation poussée ou d'une configuration manuelle.

- Partagez la visibilité et les responsabilités en matière de sécurité : Les équipes de sécurité et de développement peuvent être sur la même longueur d'onde avec Illumio. Définir et gérer les politiques de sécurité parallèlement au code de l'application afin de garantir que la sécurité fait partie du processus de développement et de déploiement.

Prêt à tester Illumio ? Commencez votre démo aujourd'hui.

.png)

.webp)