Comment arrêter une chaîne d'attaques en nuage avec Illumio CloudSecure

Les entreprises sont plus nombreuses que jamais à utiliser des services en nuage, ce qui accroît la surface d'attaque à un rythme alarmant. Les attaquants ont beaucoup plus d'occasions de s'introduire dans les réseaux et de se déplacer jusqu'à ce qu'ils atteignent vos actifs critiques ou installent un ransomware.

Mais les intrusions dans le nuage peuvent être difficiles à détecter. Comme les méthodes modernes de cybercriminalité ne déploient pas de logiciels malveillants, aucun comportement anormal ne permet d'attirer l'attention sur elles. Ils utilisent généralement des ports légitimes pour se déplacer à travers le réseau jusqu'à la cible.

C'est pourquoi il est si important d'instaurer une confiance zéro dans l'informatique dématérialisée. Il déplace la limite de confiance aussi près que possible des ressources critiques. Dans cet article de blog, parcourez une chaîne d'attaque réelle dans le nuage et découvrez comment la segmentation zéro confiance avec Illumio CloudSecure peut vous aider à arrêter les chaînes d'attaque dans le nuage.

Exemple concret : Une chaîne d'attaques en nuage réussie

La plupart des plateformes de sécurité des applications protègent le nuage en détectant les menaces et en y réagissant. Mais cette méthode n'est pas suffisante : de nombreuses failles de sécurité dans l'informatique dématérialisée n'ont été découvertes qu'après un certain temps. En fait, 47% de toutes les violations de données survenues l'année dernière provenaient de l'informatique en nuage, selon une étude de Vanson Bourne.

Il est tout aussi important de survivre aux menaces non détectées que de se protéger contre celles que nous connaissons. Les menaces connues et inconnues doivent être stoppées.

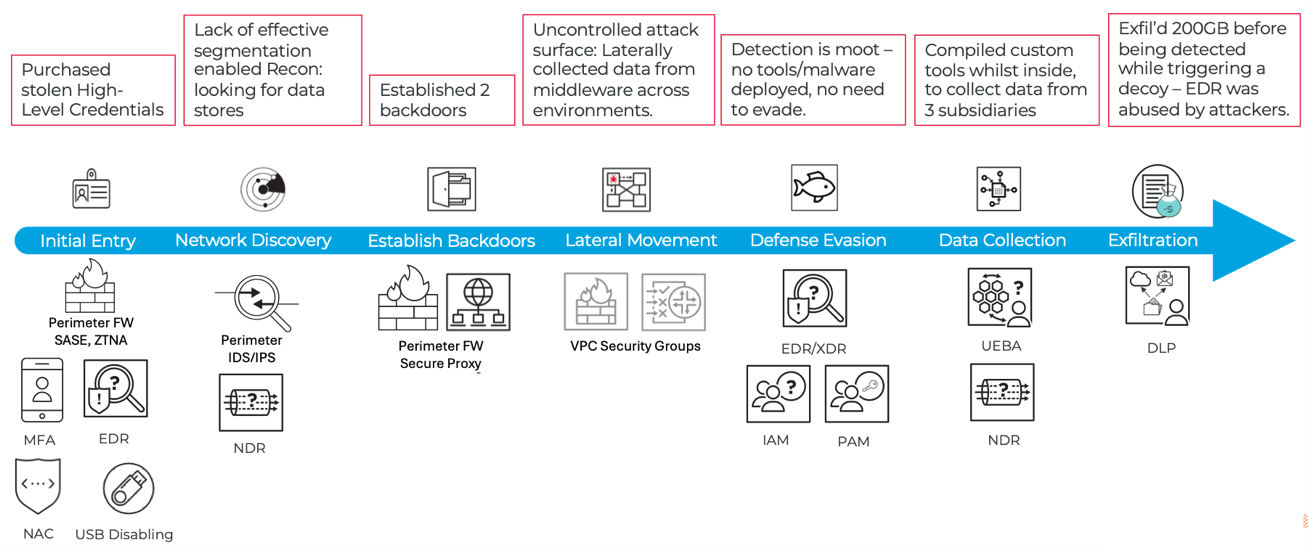

Que s'est-il passé ? La chaîne d'attaque

Les attaquants ont utilisé des informations d'identification de haut niveau volées pour pénétrer dans le réseau. L'organisation avait mis en place plusieurs solutions de sécurité, mais les attaquants ont créé des portes dérobées dans le réseau pour réussir à voler des données. Ils ont évité les outils de détection et n'ont pas déployé de logiciels malveillants, laissant la brèche non détectée pendant des mois.

Les outils de sécurité de l'organisation ne recherchaient que les menaces connues et les comportements suspects. Comme le comportement de l'attaquant utilisait des moyens légitimes pour accéder au réseau, il pouvait facilement se déplacer dans l'environnement, ou se déplacer latéralement, pour accéder aux applications.

La couche réseau disposait d'un certain niveau de segmentation à l'aide de groupes de sécurité, mais il s'agissait de segments larges. Une fois que les attaquants ont accédé à l'application initiale, il leur a été facile de passer à d'autres applications.

Qu'est-ce qui aurait pu être fait ? Arrêt du mouvement latéral

Il aurait été beaucoup plus difficile pour les attaquants d'atteindre des ressources s'ils ne pouvaient pas passer d'une application à l'autre. La limitation des mouvements latéraux aurait permis de protéger l'environnement en nuage non seulement contre les violations connues, mais aussi contre les violations non détectées et inconnues.

Une architecture de sécurité efficace doit protéger contre les menaces connues et inconnues sans ajouter de complexité opérationnelle.

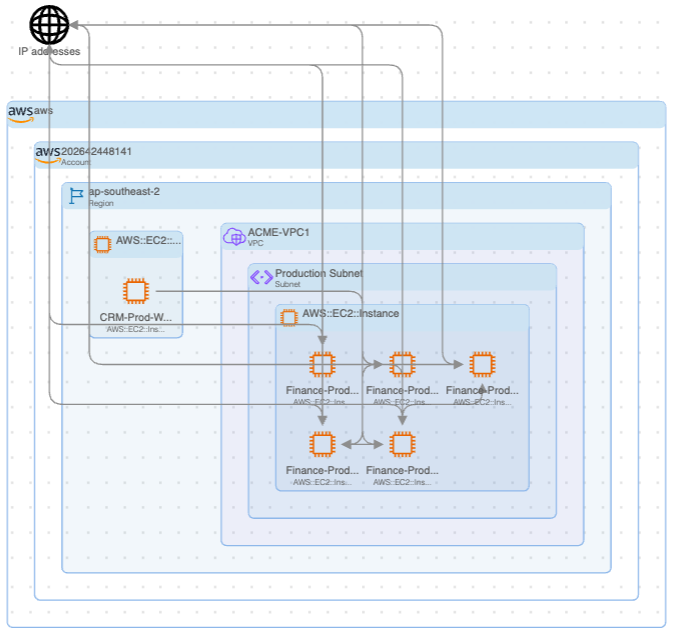

Dans l'exemple ci-dessus, seuls les groupes de sécurité situés aux frontières du réseau en nuage limitaient les mouvements latéraux. Le problème des groupes de sécurité dans les nuages privés virtuels (VPC) ou les réseaux virtuels (VNET) est qu'il s'agit de solutions centrées sur le réseau. Comme de nombreux propriétaires d'applications ne comprennent pas bien les dépendances du trafic entre leurs applications, les groupes de sécurité sont trop souvent ajoutés au réseau de manière très générale, voire pas du tout. Cela permet à un large éventail de trafic de passer, créant ainsi des portes grandes ouvertes que les attaquants peuvent facilement franchir.

S'appuyer sur des outils de sécurité réseau traditionnels ne fonctionne pas dans les architectures modernes de cloud hybride. En effet, les ressources tournent en permanence et peuvent être déplacées d'un hôte à l'autre pour obtenir des performances optimales. L'adressage réseau traditionnel n'est plus un moyen fiable d'identifier une application dans le nuage.

Comment la segmentation zéro confiance s'attaque aux chaînes d'attaques dans l'informatique dématérialisée

Il est temps de séparer la sécurité des charges de travail et des applications en nuage de la sécurité centrée sur le réseau. Ils ont des priorités très différentes.

La segmentation de confiance zéro (ZTS) sert de filet de sécurité aux chaînes d'attaque des nuages. Il utilise des contrôles de segmentation au niveau de l'application sans s'appuyer sur la segmentation traditionnelle centrée sur le réseau.

La plupart des systèmes d'exploitation modernes ont des ports ouverts par défaut et en mode écoute, comme Linux Secure Shell (SSH) et Windows Remote Desktop Protocol (RDP). Si des attaquants compromettent une charge de travail, ils peuvent utiliser l'un ou l'autre de ces ports pour se connecter à un hôte voisin. Ils peuvent ensuite les utiliser pour accéder à des ressources critiques ou envoyer des charges utiles malveillantes.

Du point de vue des acteurs de la menace, ces ports ouverts sont des portes déverrouillées qu'il est facile de franchir lorsqu'ils se déplacent sur le réseau, à la recherche de la cible souhaitée. Le ZTS empêche cet accès latéral inutile entre les applications. Cela signifie que les attaquants sont confinés à leur point d'entrée initial et ne peuvent pas se propager plus loin dans le réseau.

CommentIllumio CloudSecure étend ZTS au multi-cloud hybride

Avec Illumio CloudSecure, vous pouvez créer des ZTS centrés sur les applications à l'échelle. En se concentrant sur les besoins de sécurité uniques de chaque application, CloudSecure réduit votre surface d'attaque et bloque les mouvements latéraux.

Voici les trois étapes suivies par CloudSecure pour arrêter une chaîne d'attaque avant qu'elle ne se propage à vos applications.

1. Visualisez l'ensemble du trafic dans le nuage et les dépendances des applications

Vous ne pouvez pas faire respecter ce que vous ne voyez pas. C'est pourquoi il est crucial d'obtenir une visibilité de bout en bout sur l'ensemble du trafic applicatif dans votre environnement hybride et multicloud.

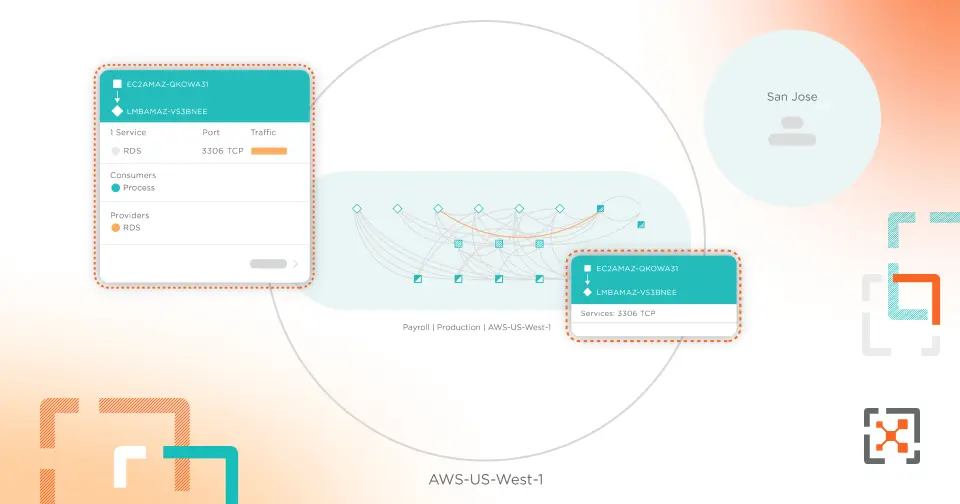

En tant qu'élément de la plateforme Illumio ZTS, CloudSecure affichera tout le trafic entre toutes les charges de travail pour n'importe quelle application dans votre environnement en nuage :

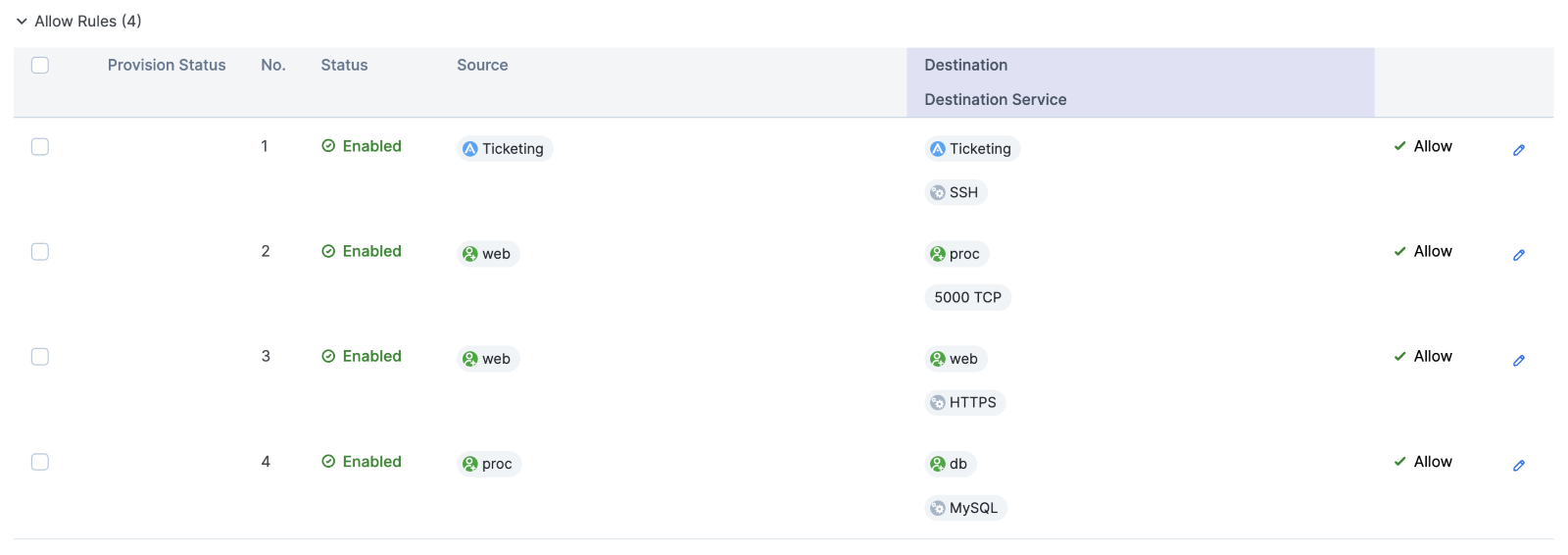

2. Définir l'accès au moindre privilège entre les applications

CloudSecure utilise un modèle de politique basé sur les étiquettes qui met en correspondance les étiquettes de nuage existantes avec les étiquettes multidimensionnelles d'Illumio. Il identifie les charges de travail selon des frontières qui ont un sens pour les propriétaires d'entreprises et d'applications, au lieu d'un adressage centré sur le réseau. Ces étiquettes définissent des politiques sur les hôtes qui appartiennent à des applications.

3. Mettre en œuvre automatiquement des politiques de sécurité dans l'informatique dématérialisée

CloudSecure mettra ensuite en œuvre ces politiques à l'aide d'outils de sécurité natifs du cloud, tels que les groupes de sécurité et les groupes de sécurité réseau (NSG).

Les équipes de sécurité n'ont pas besoin d'utiliser les adresses IP et les ports pour mettre en œuvre une politique. CloudSecure met la politique centrée sur l'application dans la syntaxe que les contrôles natifs de l'informatique en nuage peuvent comprendre. Ensuite, il découvre les contrôles natifs dans le nuage dont il a besoin pour déployer cette politique.

L'utilisation d'un modèle de politique basé sur les étiquettes signifie que chaque ressource en nuage associée à une application aura la bonne étiquette.

Dans l'exemple de l'attaque en nuage ci-dessus, si le système avait été divisé en segments, il aurait été beaucoup plus difficile pour les attaquants de passer d'une application à l'autre. L'attaque aurait été limitée à un petit groupe de ressources au lieu de se propager rapidement à l'ensemble des ressources avant d'être détectée.

Commencez votre essai gratuit d' Illumio CloudSecure dès aujourd'hui. Contactez-nous pour en savoir plus sur la façon d'arrêter les brèches dans votre nuage hybride avec la plateforme Illumio ZTS.

.png)