La segmentation sans confiance est essentielle pour la résilience de l'informatique en nuage

Les entreprises se tournent rapidement vers l'informatique en nuage, mais il y a encore beaucoup de données dans les centres de données. Cela signifie que les équipes de sécurité tentent souvent de renforcer la résilience du nuage dans des environnements hybrides. Mais les méthodes traditionnelles de sécurité des centres de données ne fonctionnent pas dans le nuage, et il est temps pour les responsables de la sécurité et de la gestion des risques de mettre en œuvre la segmentation de confiance zéro (ZTS) dans le cadre de leurs initiatives plus larges de résilience du nuage.

Pourquoi la segmentation "zéro confiance" est-elle importante aujourd'hui ?

Cela fait des années que je parle de ZTS - en fait, le deuxième rapport jamais écrit sur la confiance zéro est celui que j'ai rédigé il y a 13 ans, intitulé Build Security Into Your Network's DNA : The Zero Trust Network Architecture.

Dans le rapport, j'ai reconnu l'importance de la segmentation et de la gestion centralisée en tant qu'éléments clés de la confiance zéro et j'ai écrit : "Il faut créer de nouvelles façons de segmenter les réseaux parce que tous les réseaux futurs devront être segmentés par défaut".

Les réseaux plats traditionnels sont le rêve de tout acteur malveillant - ils appartiennent à des acteurs malveillants et vous ne faites que payer les factures. Dans le paysage actuel des menaces, les attaques et les intrusions sont inévitables, et les outils de prévention et de détection ne suffisent pas à stopper les attaques de ransomware et à prévenir les violations de données. La meilleure façon de résister à ces attaquants est de créer un environnement de confiance zéro, et le ZTS est un élément fondamental de toute stratégie de confiance zéro. ZTS aide à définir et à sécuriser la surface de protection, en empêchant les acteurs malveillants de prendre pied dans votre système, de se déplacer où bon leur semble et de voler des données ou de perturber les opérations.

Selon une étude de Gartner, "d'ici 2026, 60% des entreprises qui travaillent à l'élaboration d'une architecture de confiance zéro utiliseront plus d'une forme de déploiement de la microsegmentation, contre moins de 5% en 2023". Il s'agit d'une augmentation significative qui reflète la manière dont ZTS travaille pour tout le monde, quelle que soit votre taille, votre secteur d'activité ou votre situation géographique.

ZTS est spécialement conçu pour faire face à la surface d'attaque toujours croissante et à la complexité des réseaux cloud hybrides d'aujourd'hui. Il s'agit d'une segmentation qui utilise les principes de la confiance zéro. ZTS permet de créer facilement des Surfaces de Protection qui augmentent la capacité de votre organisation à résister aux attaques.

Les 3 principaux problèmes de résilience de l'informatique en nuage et la façon dont ZTS les résout

Le profil de risque de l'informatique dématérialisée augmente au fur et à mesure de son adoption. Il y a beaucoup plus de trafic est-ouest qu'auparavant - entre plusieurs services en nuage et entre les environnements en nuage et les centres de données.

Si vous comptez sur des contrôles natifs pour assurer une sécurité cohérente dans le centre de données et les différents services en nuage, vous aurez du mal à rendre la sécurité opérationnelle. Malheureusement, cette situation incite les gens à baisser les bras et à céder, laissant leurs environnements en nuage plus vulnérables que jamais.

Vous devez être conscient des trois principaux défis auxquels est confrontée la sécurité de l'informatique en nuage et de la manière dont ZTS peut vous aider à les résoudre :

1. L'idée que les fournisseurs de services d'informatique dématérialisée vont vous apporter toute la sécurité dont vous avez besoin

Vous entendez souvent parler du modèle de responsabilité partagée dans le nuage, selon lequel les organisations partagent la responsabilité de la sécurisation des données du nuage avec leur fournisseur de services. En réalité, il s'agit d'une poignée de main inégale.

Il est vrai que les fournisseurs de services en nuage sont responsables de la sécurisation de l'infrastructure sous-jacente et qu'ils incluent quelques outils natifs qui offrent une certaine protection. Mais c'est à votre organisation de sécuriser vos données, applications et configurations dans le nuage et de respecter les exigences de conformité de votre secteur d'activité.

ZTS résout ce problème en offrant une visibilité, une politique et une gestion centralisées dans tous les centres de données et environnements en nuage. Cela vous permet d'étendre de manière cohérente la sécurité Zero Trust à l'ensemble de votre réseau à partir d'une seule solution, sans dépendre de fournisseurs de services individuels pour faire le travail à votre place.

2. Absence de visibilité complète

Dans le domaine de la cybersécurité, on parle souvent du temps d'attente, c'est-à-dire de la durée pendant laquelle les attaquants sont restés à l'intérieur du réseau. Le temps d'attente ne devrait pas exister, mais il existe parce que les organisations manquent de visibilité de bout en bout sur ce qu'elles protègent et sur ce qui se passe dans leur système.

Vous ne pouvez pas protéger ce que vous ne voyez pas. Il est essentiel pour les entreprises d'avoir une visibilité sur les zones d'ombre de leur réseau. ZTS éclaire l'ensemble de la surface de protection afin que vous puissiez voir ce qui se passe et utiliser ces points de données pour créer, maintenir et rendre opérationnelle la politique. Cela permet non seulement de préparer de manière proactive votre organisation à la prochaine violation, mais aussi d'aider votre équipe à devenir plus efficace. En fait, Forrester Research a constaté que les équipes InfoSec utilisant Illumio ZTS ont pu réduire leurs efforts opérationnels de 90 %.

3. Les risques liés à la sécurité de l'informatique dématérialisée ne peuvent pas être transférés

Dans de nombreux cas, le risque peut être accepté ou transféré à quelqu'un d'autre. Par exemple, nous pouvons soit accepter le risque qu'une tempête endommage notre voiture, soit souscrire une assurance automobile pour transférer ce risque à une compagnie d'assurance.

Toutefois, en matière de cybersécurité, il n'est pas possible de transférer les risques. Cela est dû à la façon dont les agences de régulation définissent les données. Votre organisation est toujours la gardienne de vos données, quel que soit l'endroit où elles se trouvent. Vous ne pouvez pas transférer des données dans le nuage et dire que c'est la responsabilité du fournisseur de services en cas de violation ou d'attaque par ransomware.

C'est pourquoi il est de la responsabilité de votre organisation de se préparer à gérer les risques liés à la sécurité des nuages - et les outils et tactiques traditionnels de sécurité des centres de données ne suffiront pas. Vous devez adopter une stratégie de confiance zéro qui place le ZTS au centre de ses préoccupations. Ainsi, les cyberattaques qui se produisent inévitablement seront contenues et isolées avant qu'elles ne se propagent dans le système.

Pour en savoir plus sur les défis liés à la sécurité du cloud, consultez notre guide.

Comment mettre en place la confiance zéro pour la résilience de l'informatique en nuage ?

Je recommande aux organisations de suivre le modèle de confiance zéro en 5 étapes :

- Définir la surface de protection : Identifiez ce qui doit être protégé, en sachant que la surface d'attaque est en constante évolution.

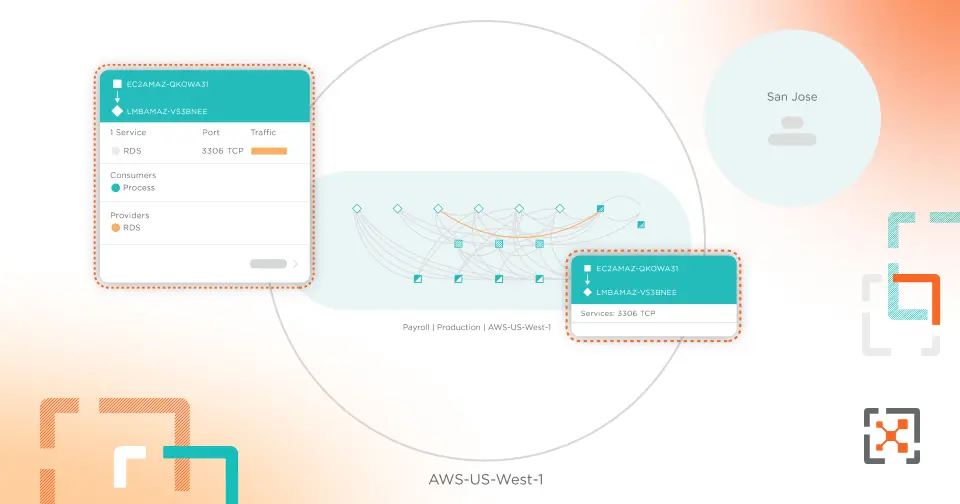

- Cartographier les flux de transactions : Obtenez une visibilité sur les flux de communication et de trafic afin de déterminer où des contrôles de sécurité sont nécessaires.

- Élaborez l'environnement de confiance zéro : Une fois la visibilité totale obtenue, mettez en place des contrôles adaptés à chaque surface de protection.

- Créez des politiques de sécurité "Zero Trust" : Élaborez des règles granulaires autorisant l'accès du trafic aux ressources situées à l'intérieur de la surface de protection.

- Surveillez et entretenez le réseau : Établissez une boucle de rétroaction grâce à la télémétrie, en améliorant continuellement la sécurité et en construisant un système résilient et antifragile.

Si vous n'avez pas encore commencé à mettre en place une architecture de confiance zéro, vous êtes déjà en retard. Il est temps d'arrêter de parler de la confiance zéro et de commencer à la mettre en œuvre, en commençant par Illumio ZTS.

En savoir plus sur Illumio CloudSecure pour étendre la confiance zéro aux environnements hybrides et multiclouds. Essayez-le gratuit pendant 30 jours.

.png)

.webp)

.webp)