Démystifier les conteneurs : Qu'est-ce qu'un Service Mesh et comment le sécuriser ?

Gartner® prévoit que "d'ici 2029, plus de 95% des organisations mondiales exécuteront des applications conteneurisées en production, ce qui représente une augmentation significative par rapport à moins de 50% en 2023"*.

Les conteneurs sont une technologie majeure dans les environnements d'aujourd'hui, et leur utilisation croît de manière exponentielle. Mais cette technologie a aussi sa propre terminologie - espace de noms, pod, plugins CNI, maillage de services, entre autres - et peut être déconcertante pour les organisations qui ne la connaissent pas.

Avec une utilisation aussi répandue, il est important que les organisations comprennent la technologie. Dans cet article de blog, nous allons démystifier certaines des technologies environnantes. Plus précisément, nous verrons ce qu'est un maillage de services et pourquoi il est utile pour les déploiements de conteneurs.

Qu'est-ce qu'un maillage de services ?

Commençons par les bases. Lorsque nous parlons de maillage de services, que voulons-nous dire ?

Un maillage de services est une couche d'infrastructure cruciale. Il gère la communication entre les services au sein d'une application distribuée qui fonctionne sur plusieurs systèmes en même temps. Un maillage de services se superpose à un déploiement de conteneurs existant qui gère la communication entre les services ou les microservices.

À mesure que les applications évoluent et que le nombre de microservices augmente, il devient difficile de surveiller leurs performances. Un maillage de services permet de relever ce défi.

Lorsque vous cherchez un filet de service, il existe de nombreuses options sur le marché. Voici quelques-uns des cas les plus courants que vous pouvez rencontrer :

- Istio

- Linkerd

- Consul Connect

Comment fonctionne un maillage de services ?

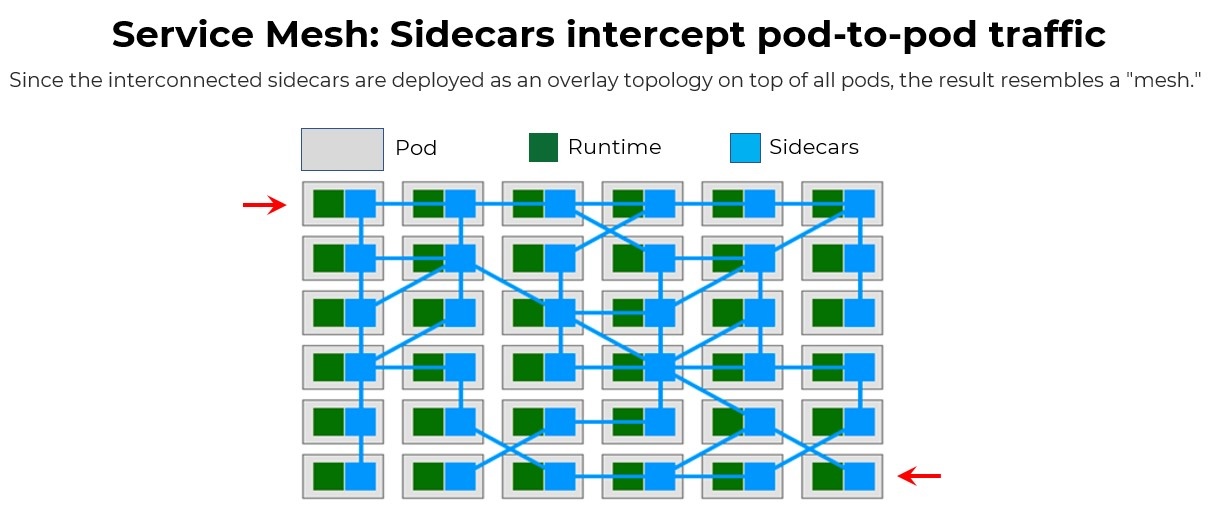

Un maillage de services fonctionne en insérant un sidecar - un conteneur secondaire qui s'exécute à côté du conteneur d'application principal dans le même pod. Il existe indépendamment de la durée d'exécution qu'il prend en charge. Ces sidecars sont tous connectés dans le maillage. Une fois déployé, il permet de relier tous les pods entre eux et ressemble à l'image ci-dessous.

Pourquoi utiliser un filet de service ?

Un maillage de services fournit des fonctionnalités clés pour aider à gérer un déploiement de conteneurs. L'un des principaux avantages est qu'il aide les applications à communiquer.

En gérant les communications, le maillage de services garantit le bon fonctionnement de l'application qu'il soutient. Pour ce faire, il utilise les fonctionnalités suivantes :

- Découverte des services : Découvrez d'autres services et acheminez les demandes à travers le réseau en conséquence.

- L'équilibrage de la charge: Distribuer le trafic de manière égale entre les instances d'un service.

- Sécurité: Authentifiez et autorisez l'accès et cryptez les données.

- Observabilité : Recueillez des données métriques, des journaux et des traces pour la surveillance.

- Contrôle du trafic : Utilisez les sidecars pour contrôler finement le routage et les tentatives.

Quels sont les risques de cybersécurité d'un maillage de services ?

Les maillages de services sont importants pour assurer le bon déroulement de vos déploiements dans le nuage. Mais ils peuvent constituer une vulnérabilité en matière de cybersécurité. Voici pourquoi :

- Complexité: L'un des principaux avantages d'un maillage de sécurité est qu'il ajoute des couches supplémentaires de communication et de contrôle. Cette complexité peut également ajouter de la confusion pour les équipes de sécurité, ce qui entraîne une augmentation des lacunes en matière de sécurité. Il est donc plus facile pour les attaquants de trouver et d'exploiter les points faibles.

- Erreurs de configuration : La configuration correcte d'un maillage de services peut s'avérer délicate. S'il n'est pas bien fait, il peut créer des ouvertures pour des cyberattaques.

- Portée limitée : Un maillage de services ne concerne que les conteneurs, laissant de côté le reste du système hybride et multicloud. Si une partie de ce système n'est pas protégée, elle peut servir de point d'entrée aux attaquants pour se propager dans le réseau.

- Nouvelle technologie : Les maillages de services étant relativement récents, il est possible que des vulnérabilités inconnues n'aient pas encore été découvertes. Même lorsqu'ils sont découverts, il peut s'écouler un certain temps avant que les fournisseurs n'élaborent un correctif et que votre équipe ne le mette en œuvre.

Protégez votre maillage de services avec la segmentation zéro confiance d'Illumio

Maintenant que nous savons ce qu'est un maillage de services et pourquoi il est important, voyons comment vous pouvez le protéger.

Lorsque vous étudiez vos options, il est essentiel de penser non seulement au déploiement de vos conteneurs et à leur technologie sous-jacente, mais aussi à la façon dont ils s'étendent à votre environnement hybride.

Comment pouvez-vous vous assurer que l'ensemble de votre système hybride multi-cloud est protégé contre les cyberattaques sans cloisonnement ? Comment contrôlez-vous les mouvements latéraux?

Avec la plateforme de segmentation zéro confiance d'Illumio, vous pouvez :

- Gérer de manière cohérentela politique de sécurité : Déployez un maillage pour chiffrer le trafic entre les pods à l'intérieur d'un cluster de conteneurs. Ensuite, utilisez Illumio pour imposer tout le trafic entrant et sortant du cluster.

- Prévenir lesmouvements latéraux entre les clusters : Illumio protège l'hôte sous-jacent et l'environnement hybride plus large. Cela garantit une politique de sécurité cohérente du centre de données au nuage et aux conteneurs.

- Protégez-vous proactivement contre les attaquants : Un attaquant peut contourner le proxy sidecar et envoyer du trafic en dehors du maillage de services. Avec Illumio, vous pouvez mettre fin à cette situation en empêchant les attaquants d'accéder à d'autres charges de travail.

Contactez-nous pour savoir comment la plateforme de segmentation zéro confiance d'Illumio peut vous aider à vous protéger contre la prochaine attaque potentielle de l'informatique en nuage.

*Gartner, Chandrasekaran, A., & Katsurashima, W. (24 C.E., 22 janvier). Guide des conteneurs et de Kubernetes à l'intention des directeurs techniques : Top 10 FAQs. Gartner.com. https://www.gartner.com/en/documents/5128231. GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses filiales aux États-Unis et dans le monde, et est utilisée ici avec autorisation. Tous les droits sont réservés.

.png)

.webp)

.webp)