Renforcer la cyber-résilience ? Utilisez le cadre MITRE ATT&CK comme étoile polaire.

Ce blog se concentre sur la cyber-résilience et la détection. La cyber-résilience peut être présente dans de nombreux domaines, mais cette série de blogs se concentrera sur les techniques et les tactiques pour aider votre organisation à stopper une violation active et à apprendre ce qu'il faut mettre en place pour détecter la violation le plus rapidement possible. Je discuterai de la façon dont la segmentation zéro confiance d'Illumio peut être utilisée pour la détection et la protection.

Commençons par le début de la façon dont nous pouvons réaliser cela avec Illumio et en utilisant les ensembles d'outils existants que vous avez peut-être dans votre organisation. Avec les bons outils, vous pouvez être prêt à prévenir, détecter et réagir.

Fermez la porte d'entrée ! Sécuriser vos actifs critiques

Pour commencer, prenons un exemple concret.

Chacun a quelque chose de très spécial dans sa maison. Il peut s'agir d'un héritage familial, d'un bijou ou de quelques lingots d'or, si vous avez de la chance. Pour cet exemple, nous les appellerons "actifs critiques". Ces objets particuliers sont toujours présents dans votre esprit ; ils doivent être protégés à tout prix.

Que faisons-nous traditionnellement pour protéger nos actifs critiques ?

Nos maisons ont des murs, des fenêtres et une porte qui les protègent de la pluie, du vent et des animaux. Si l'on raisonne en pourcentage, on peut dire que cela permet d'écarter environ 50 % des risques pour vos actifs critiques.

Les portes et les fenêtres sont agréables à avoir, mais elles peuvent toujours être ouvertes à tout moment. Nous y ajoutons des serrures pour empêcher les 10 % de risques suivants d'entrer. Nous disposons désormais d'un périmètre plus sûr, mais comme toute chose, nous pouvons l'améliorer !

Ensuite, nous devons voir qui se trouve à l'extérieur de notre maison, s'ils s'approchent furtivement de la porte ou de la fenêtre la nuit. Nous avons installé des éclairages dotés de détecteurs de mouvement qui se déclenchent lorsqu'ils détectent un mouvement. Aujourd'hui, la protection augmente encore de 2 % et, lentement mais sûrement, nous y parvenons.

Mais nous ne pouvons pas rester debout toute la nuit à attendre que les lumières s'allument. Nous voulons être informés et enregistrer les faits lorsqu'ils se produisent. Nous nous rendons sur Internet - quelques clics plus tard, et le lendemain, nous recevons un nouveau système de caméras avec un enregistrement activé par le mouvement, une caméra vidéo avec sonnette, et des capteurs de porte et de fenêtre ! Aujourd'hui, nous avons atteint une couverture de 70 %.

Le périmètre de votre maison est de plus en plus difficile à franchir et vous pensez que vos biens essentiels sont protégés en toute sécurité.

Mais lorsque vous rentrez chez vous un jour et que vous découvrez que la porte arrière a été laissée ouverte par accident, vous paniquez à l'idée que vos biens essentiels ont été dérobés. Cette fois-ci, heureusement, il ne s'est rien passé. Ouf, c'est sans danger cette fois-ci, mais cela vous fait réfléchir. Si quelqu'un avait trouvé la porte arrière de votre maison ouverte, aurait-il pu s'emparer de vos biens essentiels ? Vous vous rendez compte que la sécurisation de votre maison contre une violation n'est pas encore terminée.

Si vos actifs critiques ne sont sécurisés qu'à 70 %, comment pouvez-vous protéger complètement votre maison d'une intrusion ? Permettez-moi d'être le premier à briser votre bulle : Vous ne le ferez pas et vous ne pouvez pas le faire. Les violations sont inévitables.

Pour vous préparer à l'éventualité d'une violation, vous devez séparer vos actifs critiques du reste de la maison. Ainsi, lorsqu'une partie de votre maison est violée, vous pouvez fermer la porte à vos actifs critiques et vous assurer que le mauvais acteur n'est pas en mesure de les atteindre.

Nous espérons que vous commencez à voir des similitudes entre l'exemple ci-dessus et la stratégie de cybersécurité de votre organisation. Nous verrons comment ces étapes s'articulent avec les meilleures pratiques de sécurité habituelles que chacun devrait suivre pour la résilience et la détection cybernétiques.

Utilisation du cadre MITRE ATT&CK pour renforcer la cyber-résilience

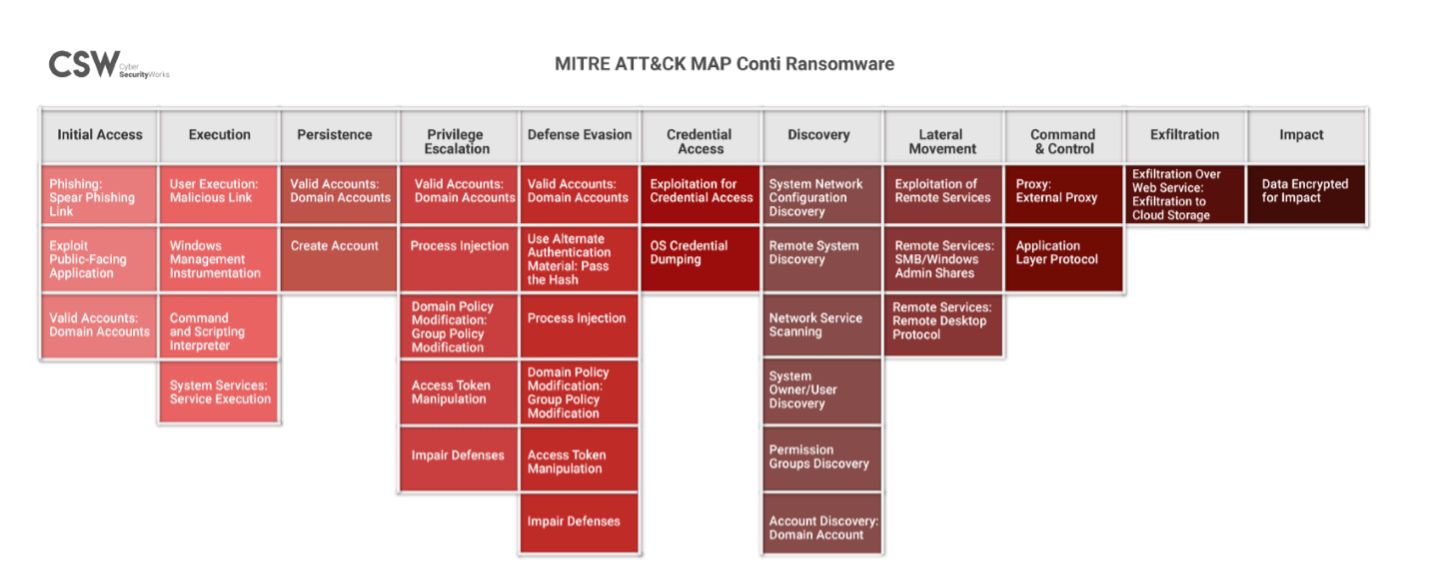

L'article de Paul fait référence au cadre MITRE ATT& CK, et ce pour de bonnes raisons. Il s'agit d'un plan détaillé de la façon dont les attaquants pensent, des étapes qu'ils suivront pour atteindre vos actifs critiques et de la façon de les arrêter au cours de chaque phase.

Les équipes de sécurité peuvent utiliser ce cadre pour apprendre à protéger leur organisation contre les schémas d'attaque utilisés par les acteurs malveillants.

Les attaques qui atteignent l'extrême droite du cadre ci-dessous (exfiltration et impact) indiquent généralement qu'une organisation se trouve à un stade précoce de sa maturité en matière de sécurité.

Si un attaquant arrive à la phase d'exfiltration, votre organisation est dans un état d'esprit réactif face aux failles de sécurité. Vous espérez sans doute que vos outils EDR pourront à eux seuls arrêter une violation lorsqu'elle se produit - mais les violations fonctionnent rarement de cette manière.

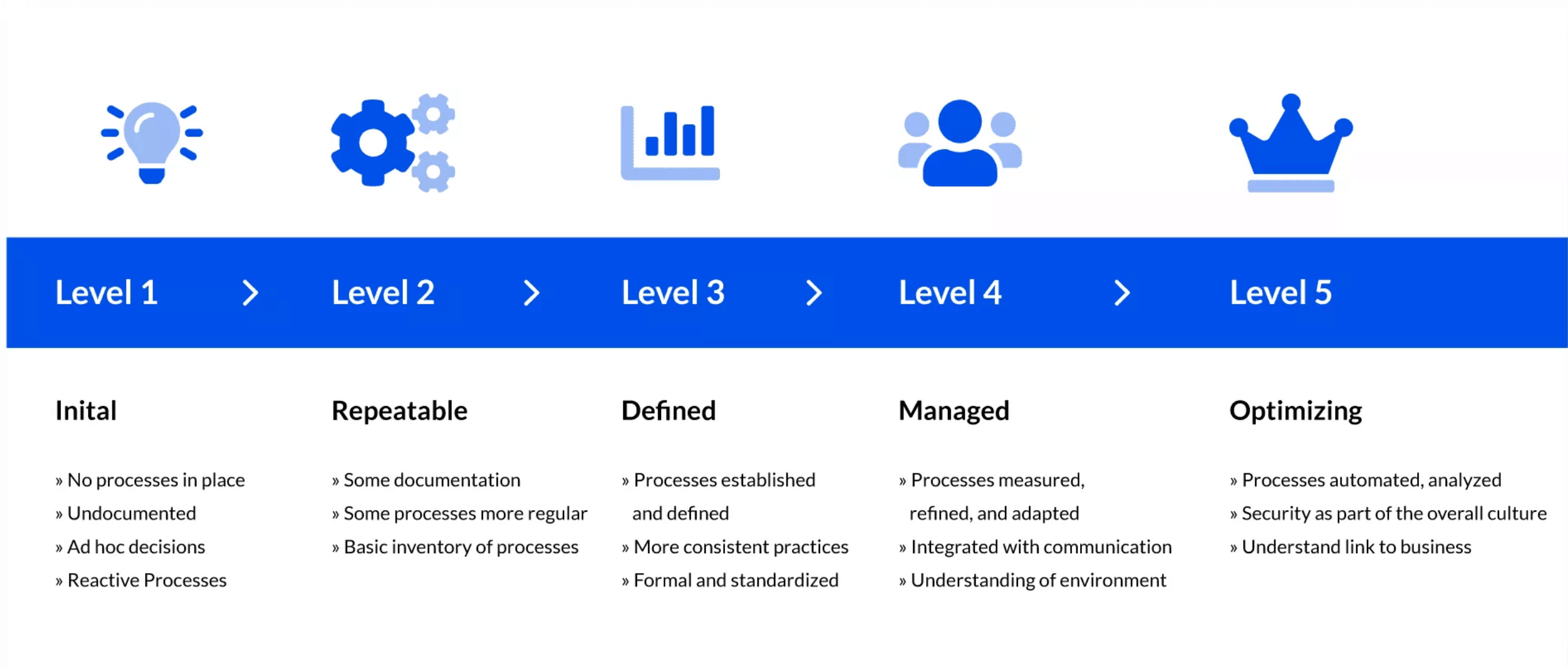

Quel est le niveau de maturité de votre organisation en matière de sécurité ? Image par CISOSHARE.

Lorsqu'une violation se produit, l'objectif devrait être de l'arrêter le plus tôt possible - et la segmentation zéro confiance peut aider à reprendre le flambeau là où les outils EDR s'arrêtent.

En fait, selon l'entreprise de sécurité offensive Bishop Fox, la combinaison de la détection et de la réponse avec Illumio a radicalement réduit la propagation d'un attaquant tout en détectant 4 fois plus rapidement.

Quelle est la prochaine étape ? Améliorer la maturité de votre organisation en matière de sécurité

Dans cette série, nous répondrons à la série de Paul et commencerons à décrire les étapes pour améliorer la maturité de la sécurité de votre organisation avec l'aide des meilleures pratiques de cybersécurité et de la Segmentation Zéro Confiance d'Illumio. Bien que les pirates informatiques évoluent constamment et modifient leurs méthodes d'attaque, ces tactiques de l'équipe bleue peuvent vous aider à résister à l'épreuve du temps.

Avant le prochain article de blog, réfléchissez à ce que pourrait être la première étape pour améliorer la cyber-résilience de votre organisation et prenez quelques notes mentales sur l'état actuel de la sécurité de votre organisation. Vous pouvez vous y référer au fur et à mesure pour voir comment vous vous situez.

Continuez à lire le mois prochain pour savoir comment empêcher les brèches de se propager dans votre réseau le plus rapidement possible.

Vous voulez en savoir plus sur la segmentation zéro confiance d'Illumio ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration.

.png)