Que faire en cas d'incident cybernétique ? Réponse technique

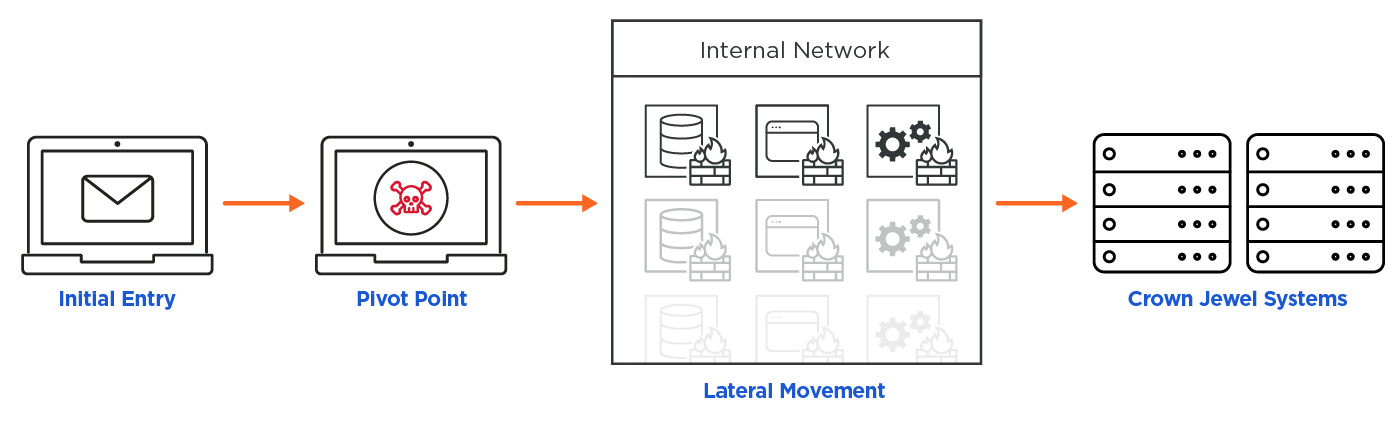

L'augmentation récente, à l'échelle mondiale, de l'utilisation des outils numériques pour le travail, les loisirs et la détente a mis en évidence l'importance de la cybersécurité comme jamais auparavant. Les acteurs de la menace utilisent une combinaison de tactiques, d'outils et de procédures pour prendre pied sur un système ou un réseau cible, puis s'appuyer sur des mouvements latéraux pour atteindre les joyaux de la couronne de cette organisation cible. À l'ère de la "violation présumée", la question n'est pas de savoir si une attaque ou un incident se produira, mais quand il se produira. Tout comme dans le cas d'une attaque réelle contre une personne ou un groupe de personnes, les premiers secours peuvent contribuer à sauver des vies jusqu'à l'arrivée d'une aide professionnelle.

Dans le même ordre d'idées, cette série examine les actions immédiates et les mesures d'atténuation qui peuvent être mises en œuvre en cas d'incident cybernétique.

Il se concentrera sur trois domaines principaux :

- Réponse technique

- Réponse non technique

- Enseignements tirés

La première partie abordera les actions techniques importantes nécessaires dans les suites immédiates d'un incident. Ensuite, j'aborderai les aspects non techniques d'un cyber-événement, tels que les rapports d'incidents et les évaluations d'impact. Enfin, la dernière partie portera sur les enseignements possibles de la réponse dans son ensemble.

Partie 1 : Réponse technique

La première partie de cette série de trois articles est consacrée à la réponse technique à apporter immédiatement après un incident de cybersécurité. Il est important que l'équipe de sécurité de votre organisation contienne rapidement l'incident et préserve toutes les preuves utiles pour une analyse des causes profondes, telles que les journaux, les fichiers de logiciels malveillants et d'autres artefacts du système d'exploitation pour l'analyse des causes profondes.

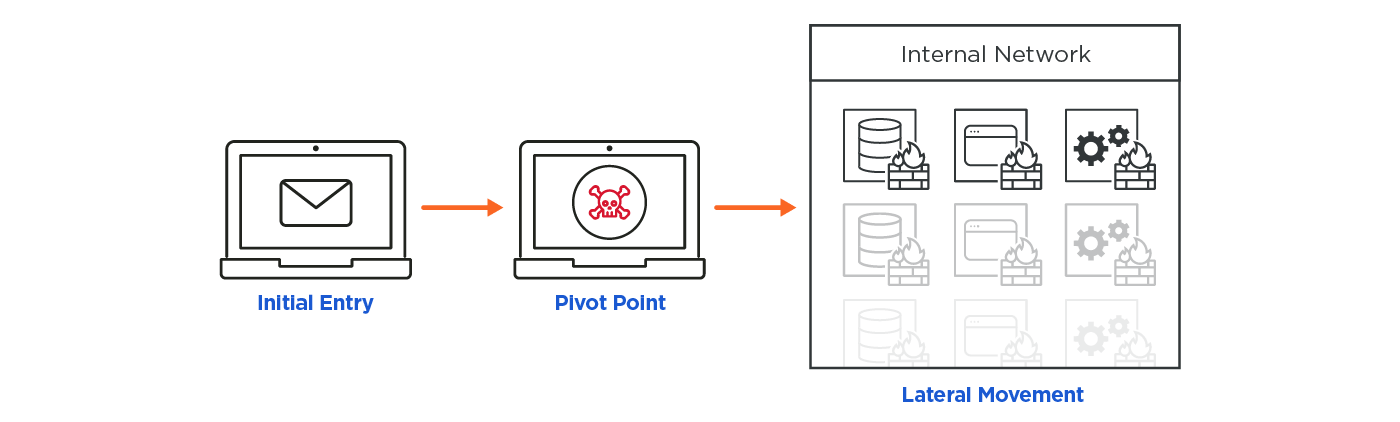

Nous nous concentrerons ici principalement sur un environnement Windows et utiliserons un type d'attaque courant comme exemple : le spear-phishing qui aboutit à un business email comprise (BEC) qui tire parti d'un mouvement latéral et conduit à une violation de données. La représentation visuelle de ce flux est illustrée ci-dessous.

Pour la plupart des attaques qui aboutissent ensuite à une infection et à une brèche, les attaquants vont généralement.. :

- attaquer une cible facile, telle qu'un utilisateur et sa machine, généralement par le biais d'une attaque par hameçonnage (phishing )

- compromettre leur compte et leur ordinateur

- utiliser le compte et l'ordinateur compromis pour découvrir le reste du réseau

- escalade des privilèges pour faciliter le mouvement latéral afin de compromettre d'autres systèmes

- localiser les actifs de grande valeur, ou les systèmes "joyaux de la couronne", et exfiltrer les données

En fonction de ses motivations, l'auteur de la menace peut vouloir rester et se déplacer sans être détecté aussi longtemps que possible. Ils peuvent aussi vouloir perturber le réseau, comme c'est le cas dans les attaques par ransomware. Comme vous le savez, bien que le MITRE ATT&CK ou Cyber Kill Chain puisse dresser la carte des tactiques et techniques des acteurs de la menace, ils ne respectent pas les règles du jeu. Vous ne devez donc pas faire de suppositions lors de la réponse à un incident - vous ne devez prendre en compte que les preuves solides que vous pouvez corroborer. Il est également important de garder un œil sur les leurres, car tout n'est pas forcément ce qu'il semble être. Dans cette optique, il convient d'examiner les différentes étapes de ce processus d'attaque.

Entrée initiale

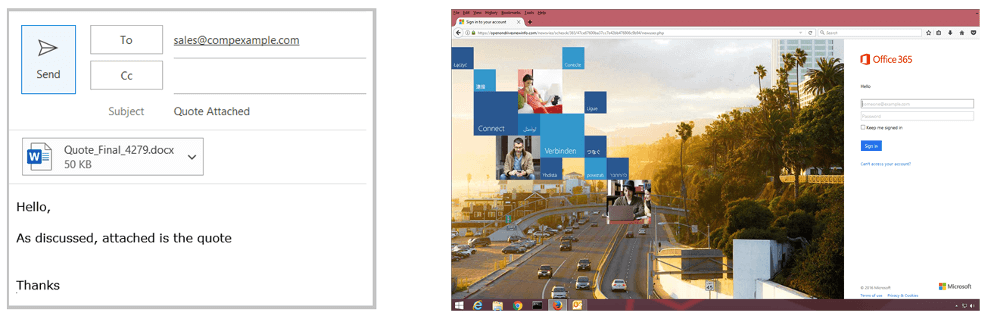

La phase initiale de l'attaque implique généralement un peu d'ingénierie sociale, comme le phishing ou la publicité malveillante, principalement par le biais de canaux de communication numériques tels que le courrier électronique ou un site web. L'acteur de la menace peut également se retrouver sur sa première machine infectée, autrement dit le "patient zéro".

Premiers secours

À ce stade précoce de la détection post-incident, certaines des mesures suivantes peuvent être prises.

- Identifiez le compte utilisateur infecté (courriel / ordinateur).

- Isolez les comptes de messagerie affectés.

- Empêchez le compte de messagerie concerné d'envoyer des courriels.

- Vérifiez s'il existe des redirections de courriels vers des comptes de messagerie externes.

- Pour commencer, récupérez tous les éléments envoyés dans leur boîte de réception au cours des 7 à 14 derniers jours.

- Audit du courrier envoyé et supprimé.

- Vérifiez si des formulaires personnalisés (Outlook) ont été chargés dans le profil du compte.

- Vérifiez les appareils connectés pour le compte de messagerie concerné.

- Vérifiez l'utilisation de protocoles anciens (par exemple, POP3).

- Vérifiez les journaux Azure AD pour obtenir des informations sur l'authentification.

- Vérifiez la présence de scripts nommés de manière aléatoire et d'autres utilitaires CLI dans des emplacements temporaires (en particulier dans le cas d'attaques sans fichier).

Diagnostic

Dans cette phase, les attaquants ont eu recours à l'ingénierie sociale pour accéder aux systèmes. Dans cet exemple, un courriel d'hameçonnage provenant d'un pirate de compte (ATO) est utilisé pour envoyer un faux courriel dans un document Microsoft Word. Le document contient une macro malveillante qui, une fois ouverte, lancera la phase suivante de l'attaque.

L'authentification multifactorielle (MFA) et de solides défenses de sécurité du courrier électronique, associées à une formation de sensibilisation des utilisateurs, devraient constituer une bonne première ligne de défense contre les attaques initiales. Les solutions de sécurité pour le courrier électronique doivent au minimum être dotées de capacités de détection et de résolution de l'hameçonnage, de l'IA et de l'URL. Les capacités d'alerte sur des éléments tels que les transferts de courrier électronique, les redirections et la création de modèles sont également très importantes. Les utilisateurs d'un service de messagerie en ligne comme Office 365 peuvent utiliser des services tels que Microsoft Office 365 Secure Score pour détecter les faiblesses dans la posture de la messagerie.

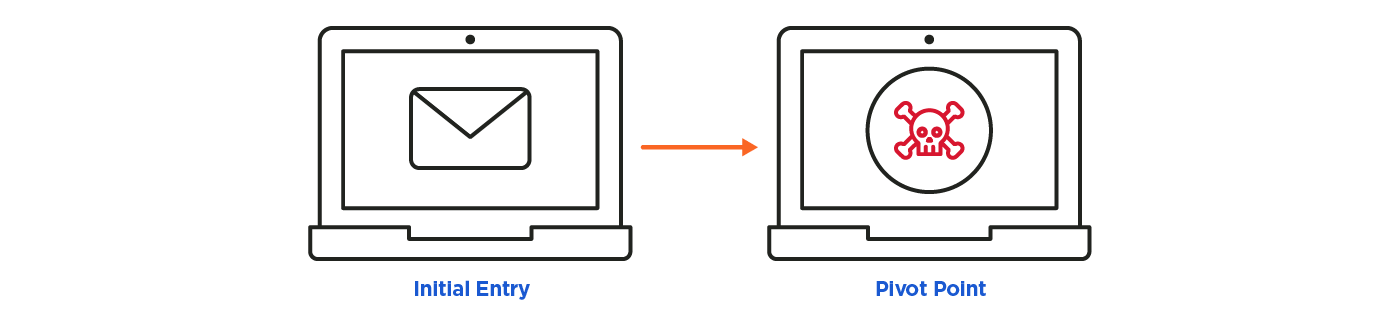

Machine à pivot

À ce stade, les auteurs de l'attaque ont réussi à accéder à un compte d'utilisateur légitime ou à un système. La machine pivot devient la machine point de départ pour les acteurs de la menace qui tentent de découvrir le reste du réseau et de s'y déplacer.

Premiers secours

- Isolez immédiatement l'ordinateur ou le portable infecté du reste du réseau.

- Déconnectez l'appareil de l'Internet.

- Désactivez le compte de domaine de l'utilisateur concerné dans Active Directory.

- Désactivez tout accès à distance pour ce compte, par exemple VPN, OWA ou autres connexions à distance.

- Recherchez les signes de persistance des malveillants - Registre, Démarrage et Tâches programmées.

- Vérifiez si des connexions web récentes ont été établies à partir de cet hôte.

- Vérifiez les comptes d'utilisateurs suspects.

- Vérifiez l'utilisation récente des applications - Shimcache, Amcache, Jumplists.

- Vérifiez la présence d'outils tels que mimikatz, psexec, wce et remanent files (dans la mesure du possible, les machines ne doivent pas être redémarrées dans le cas d'attaques portant uniquement sur la mémoire).

Diagnostic

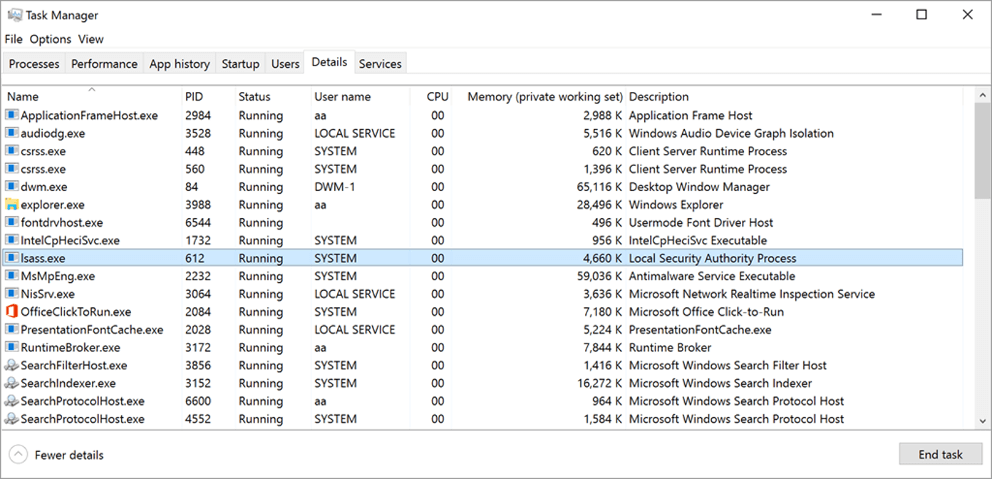

En règle générale, un utilisateur tombe dans le piège d'une attaque de phishing et ouvre un lien ou une pièce jointe malveillante, ce qui conduit à l'utilisation d'outils système légitimes, tels que powershell.exe, à des fins malveillantes. Des contrôles tels que les processus suspects, l'accès aux partages de réseau, les journaux de compte et les fichiers téléchargés doivent être effectués. L'un des processus importants dans le cas de Windows pour l'authentification et l'éventuelle escalade des privilèges est lsass.exe (Local Security Authority Subsystem Service). Vérifiez si des noms de processus, des emplacements ou des accès à des comptes sont inhabituels.

Souvent, la machine pivot permet à l'acteur de la menace d'accéder au reste du réseau. Il ne s'agit peut-être pas de la cible principale, mais d'un moyen de parvenir à ses fins. Par conséquent, vous devez être attentif :

- Leurres destinés à détourner l'attention

- Les logiciels malveillants sans fichier ou à mémoire seule peuvent entraîner la perte de preuves originales

- Suppression de fichiers pour faire disparaître des preuves

Les services informatiques ne sont pas toujours en mesure de localiser la machine d'origine du patient zéro ou même la machine pivot, mais le système compromis qui est localisé en premier doit être isolé et faire l'objet d'une enquête en conséquence. Pour une analyse plus approfondie, effectuez :

- Analyse de la mémoire

- Analyse du système de fichiers

- Analyse du journal du système

- Analyse criminelle du registre

Il existe plusieurs outils de criminalistique (natifs, open source et commerciaux) qui peuvent aider à récupérer autant d'informations que possible lors de l'analyse des systèmes et des réseaux après un cyberincident.

Découverte et mouvement latéral

Dans la plupart des cas, la machine initiale se trouve rarement là où l'acteur de la menace souhaite se trouver. L'objectif est de tirer parti de la machine pivot compromise pour découvrir le reste du réseau et le cartographier afin de faciliter un déplacement latéral efficace. Le réseau facilite l'objectif final de l'accès à l'application. Il s'agit par exemple du vol d'informations d'identification NTLM dans les attaques de type "pass-the-hash" ou Kerberos dans les attaques de type "pass-the-ticket" et des ports (au niveau du réseau) pour réaliser un mouvement latéral.

Premiers secours - Découverte

- Vérifiez s'il existe des preuves de balayage des ports.

- Vérifiez les applications fréquemment utilisées.

- Vérifiez l'historique des commandes, par exemple Historique des commandes Powershell et WMI.

- Vérifiez la présence de scripts malveillants.

Premiers secours - Mouvement latéral

- Recherchez les vestiges des outils de déploiement de l'accès à distance & - RDP, VNC, psexec, mimikatz.

- Vérifiez l'utilisation récente des applications - Shimcache, Recent Files, Jump-lists.

- Vérifiez l'utilisation de comptes Windows sur les serveurs, en particulier les serveurs de fichiers, les serveurs DNS et les serveurs Active Directory.

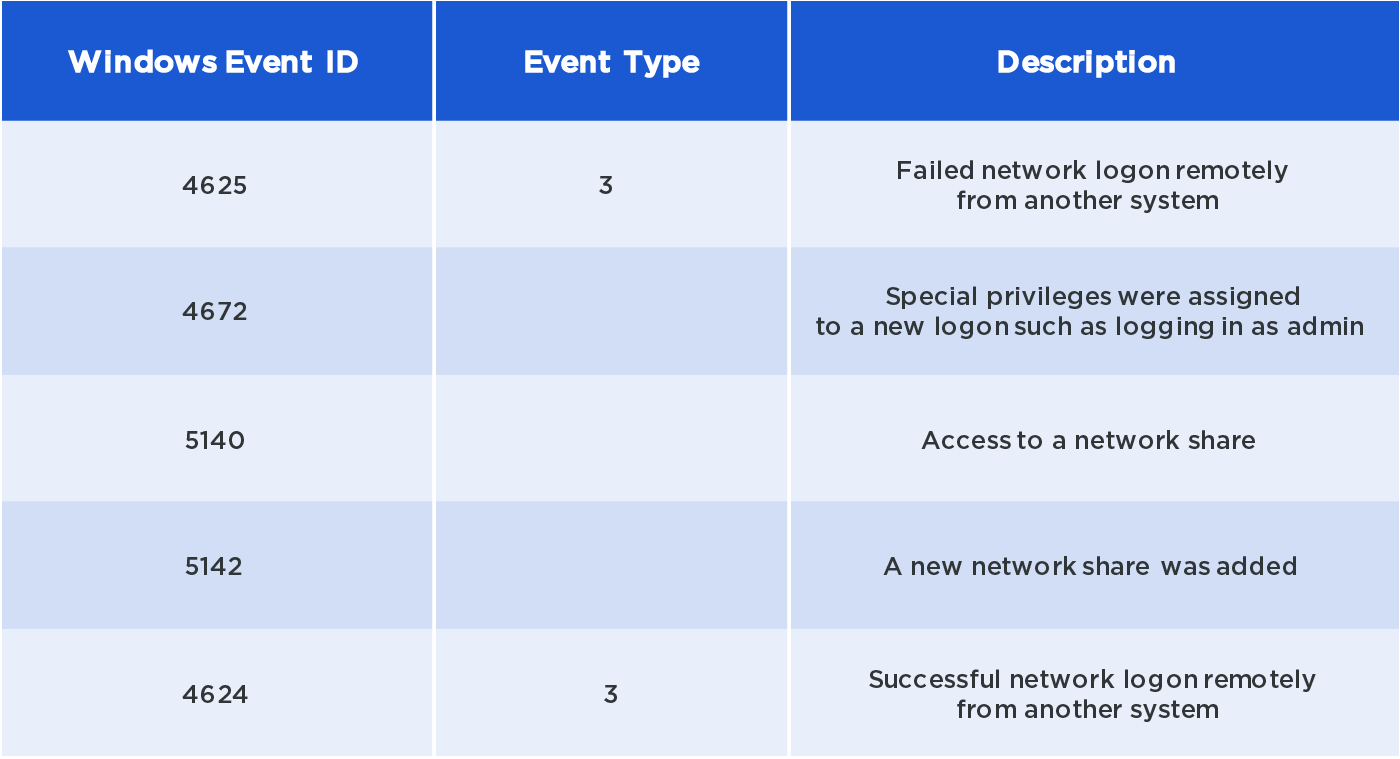

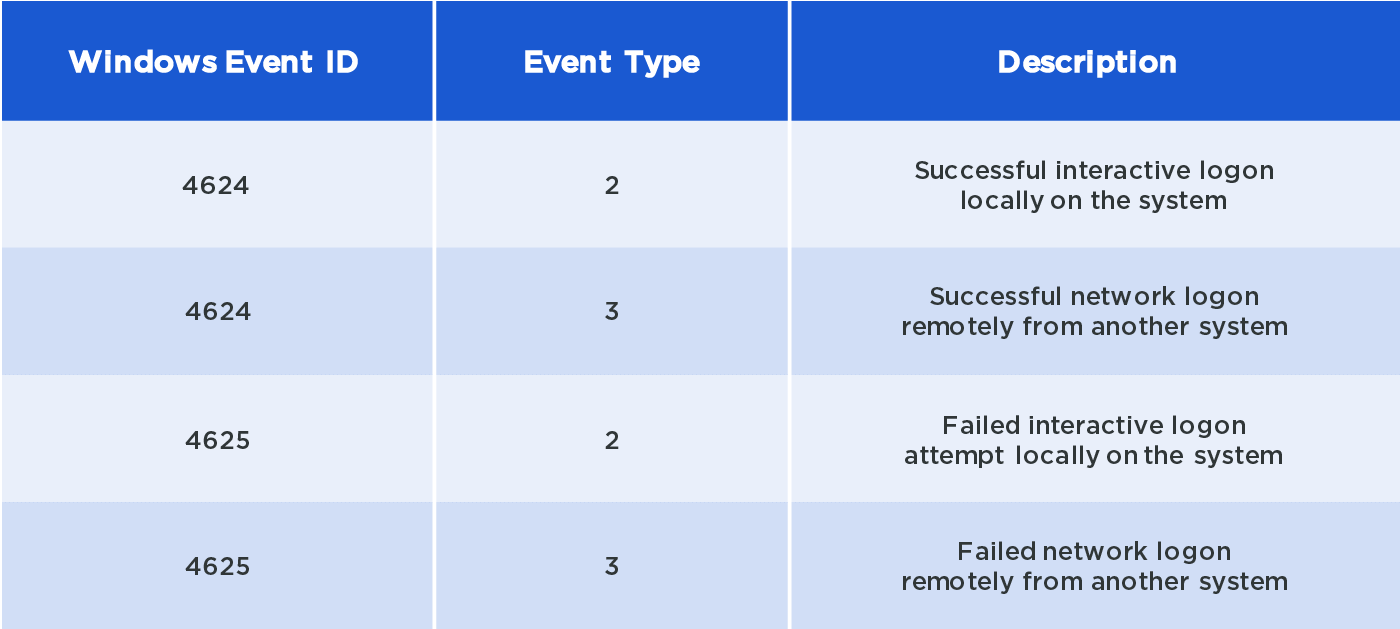

- Quelques journaux d'événements Windows utiles à vérifier.

- Vérifiez le niveau de correction des méthodes de déplacement couramment utilisées - navigateur, Adobe, Microsoft Office et système d'exploitation (la plupart des exploits s'appuient sur des vulnérabilités).

Diagnostic

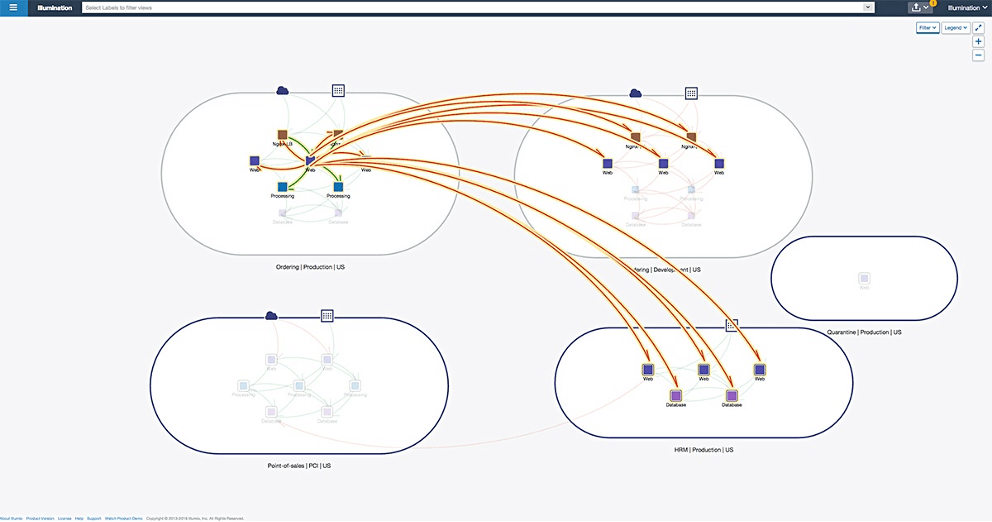

La détection des mouvements est-ouest peut être une autre tâche difficile si l'on ne dispose pas des bons outils au départ. Dans ce cas également, les acteurs de la menace utiliseront généralement des outils natifs et des techniques de survie pour prévenir les alertes et éviter d'être détectés. Dans certains cas, ils peuvent utiliser d'autres techniques pour augmenter les privilèges de leur compte afin de faciliter leur déplacement latéral sans être détectés. Au cours de la phase de découverte, similaire à la phase de mouvement latéral qui suit, l'acteur de la menace préfère rester silencieux et éviter une détection précoce. Cela signifie qu'ils sont susceptibles d'utiliser des outils natifs plutôt que d'introduire des outils externes ou personnalisés. La plupart des systèmes d'exploitation disposent de divers outils natifs pour faciliter les actions au cours de cette phase, tels que Powershell et WMI dans Windows. En ce qui concerne les acteurs de la menace, les mouvements latéraux peuvent être particulièrement faciles dans les environnements où la segmentation est faible, voire inexistante, ou dans lesquels seules les méthodes de segmentation traditionnelles telles que les sous-réseaux, les VLAN et les zones sont utilisées. En effet, il y a généralement un manque de visibilité, des politiques de sécurité trop complexes et aucune séparation basée sur l'hôte au sein des sous-réseaux ou des VLAN.

L'image ci-dessus montre un exemple d'outil de visibilité et d'analyse (la carte des dépendances applicatives d'Illumio, Illumination) qui permet de visualiser une tentative de découverte et de déplacement latéral. Une vue similaire à celle présentée ci-dessus permet de représenter clairement les différents groupes d'applications et les charges de travail qu'ils contiennent, ainsi que le mappage des communications réseau entre les charges de travail qui en résulte. Cette vue permet d'identifier rapidement et facilement les comportements anormaux du réseau entre les charges de travail d'un même groupe d'applications ou de groupes d'applications différents.

Les joyaux de la couronne

Les systèmes et les données qui constituent les joyaux de la couronne sont généralement la cible des acteurs de la menace, en particulier dans le cas d'attaques clandestines et non liées à des rançongiciels. C'est là que les principales activités d'exfiltration de données sont susceptibles de se produire.

Premiers secours

- Vérifiez l'utilisation de comptes d'administrateur sur les serveurs de base de données, les serveurs AD et les serveurs de fichiers.

- Vérifiez l'historique des accès au web à la recherche de connexions suspectes.

- Vérifiez les défensesanti-botnet pour détecter les communications liées au botnet.

- Vérifiez l'exfiltration des données - tunnel DNS, abus de protocole, encodage des données.

- Vérifiez que le système et les cartes d'interface réseau correspondantes ne présentent pas des taux de transfert de données excessifs.

- Journaux d'événements Windows utiles :

- Événement Windows 4672 pour les connexions au compte d'administrateur

- Événement Windows 4624 pour les ouvertures de session réussies

Diagnostic

Il est essentiel de séparer efficacement vos systèmes contenant des données importantes ou sensibles du reste du réseau. L'un des meilleurs moyens est l'utilisation d'une micro-segmentation basée sur l'hôte, qui offre à la fois une visibilité sur les communications du réseau et la possibilité d'appliquer un pare-feu directement sur les hôtes. En visualisant le trafic entrant et sortant de vos systèmes phares par rapport au reste du réseau, vous pouvez bénéficier de capacités de visualisation et d'alerte en temps utile pour détecter, prévenir et isoler rapidement toute communication anormale.

Étant donné que les logiciels malveillants peuvent s'introduire et prendre pied grâce à des vulnérabilités, en particulier des vulnérabilités inhérentes au système, il est également important de déployer une solution de gestion des vulnérabilités et des correctifs à jour. Les acteurs de la menace essaient généralement de faire le ménage derrière eux et peuvent donc supprimer des événements, des fichiers et des données de registre du système. Il est donc particulièrement important de disposer d'un référentiel central pour les journaux et les événements du système et du réseau, tels que les outils SIEM (Security Information and Event Management) et les outils d'analyse de la sécurité.

En conclusion, vous devez prendre la bonne succession d'actions dans le sillage immédiat d'un cyberincident, car cela conduira aux autres éléments clés de la manière dont l'incident sera traité dans son ensemble. Indépendamment de la taille et de l'envergure d'une organisation, la préparation et la réponse techniques doivent constituer un élément clé de la stratégie globale, comme indiqué ici, mais elles doivent également inclure des réponses non techniques telles que le rapport d'incident et l'analyse d'impact. Je reviendrai plus en détail sur ce point dans les prochaines éditions de cette série.

.png)

.webp)