Hameçonnage

Les attaques de phishing visent à inciter les gens à faire des choses qu'ils ne feraient jamais "" en utilisant l'ingénierie sociale. En se faisant passer pour des personnes ayant autorité et en utilisant des tactiques de peur, les escrocs peuvent effrayer les gens pour qu'ils soumettent leurs identifiants de connexion sur un site qui ressemble à leur site bancaire, mais qui n'en est pas un.

Avez-vous déjà reçu un courriel effrayant de votre banque vous informant que votre compte sera gelé si vous ne le vérifiez pas immédiatement ? Ou peut-être avez-vous reçu un appel de l'IRS "" déclarant que "vous avez des impôts à payer et que vous devez les régler immédiatement sous peine de poursuites judiciaires". Il y a de fortes chances que vous ayez été "phished".

Heureusement, une attaque par hameçonnage est un type de cyberattaque qui peut être évité.

Comment fonctionne une attaque par hameçonnage ?

Personne n'installerait intentionnellement un logiciel malveillant sur son ordinateur ou ne donnerait les identifiants de connexion à sa banque. Cependant, les attaques par hameçonnage sont toujours couronnées de succès.

Heureusement, les attaques de phishing ne fonctionnent jamais si l'utilisateur ciblé n'agit pas. C'est la clé. La plupart des attaques de phishing tirent parti de la loi des grands nombres et ciblent des milliers de personnes en même temps, en espérant qu'un petit pourcentage des destinataires tombera dans le panneau et livrera des informations sensibles. En connaissant les tactiques utilisées par un "phisher", vous éviterez d'être victime d'une cyberattaque. Nous examinerons ensuite les types d'attaques par hameçonnage.

Types d'attaques par hameçonnage

Depuis que le terme phishing a été inventé en 1987, les tactiques utilisées pour les attaques de phishing ont évolué en plusieurs types spécifiques de phishing. Voici quelques types d'hameçonnage courants :

Virus

Un virus est un logiciel malveillant attaché à un autre type de logiciel. Chaque fois que l'utilisateur exécute le virus, généralement accidentellement en exécutant le logiciel auquel il est lié, le virus se réplique en s'ajoutant à d'autres programmes sur le système de l'utilisateur.

Hameçonnage par courriel standard

L'hameçonnage par courrier électronique classique utilise la méthode classique qui consiste à envoyer autant de courriers électroniques que possible à autant de personnes que possible. Les attaquants espèrent dérober des informations sensibles en incitant un petit pourcentage de destinataires de courriels à tomber dans le panneau en cliquant sur un lien malveillant et en saisissant leurs identifiants de connexion dans un faux formulaire.

Pêche à la lance

Lorsque les attaquants conçoivent un message électronique pour attirer une personne spécifique, on parle de spear phishing, ce qui évoque l'image d'un pêcheur au harpon ciblant un poisson spécifique.

Dans ces cas, les attaquants trouvent leur cible en ligne, parfois en utilisant des réseaux sociaux tels que LinkedIn qui contiennent un historique de travail détaillé pour recueillir des informations sur la personne. Ils envoient ensuite un courriel à l'adresse professionnelle de la cible en utilisant une fausse adresse électronique du même domaine. C'est facile à faire car l'hameçonneur peut deviner l'adresse électronique professionnelle de la cible en se basant sur son nom et son prénom ainsi que sur le nom de domaine de l'entreprise pour laquelle elle travaille.

Dans le courriel, l'attaquant se fait passer pour un employé et tente d'amener la cible à divulguer des informations sensibles ou à transférer des fonds.

Chasse à la baleine

Le whaling ou whale phishing est identique au spearfishing, sauf que les cibles de l'attaque sont des personnes plus en vue, comme les PDG ou les membres du conseil d'administration de l'entreprise. Les attaques de chasse à la baleine impliquent généralement de nombreuses recherches sur la personne attaquée et nécessitent beaucoup de temps de préparation, car le gain pour l'attaquant est généralement important.

Malware Phishing

L'hameçonnage par logiciel malveillant utilise les mêmes méthodes que l'hameçonnage par courrier électronique classique. Une attaque de phishing par logiciel malveillant n'est généralement pas ciblée et vise à infecter le plus grand nombre d'appareils possible avec un logiciel malveillant. Les hameçonneurs tentent d'inciter les personnes ciblées à cliquer sur des liens électroniques qui téléchargent et installent des logiciels malveillants. Ces logiciels malveillants peuvent être de tous types : ransomware, qui verrouille l'utilisateur et exige une rançon ; adware, qui inonde l'utilisateur de publicités ; spyware, qui vole des données de l'appareil ou enregistre les frappes de l'utilisateur ; et bien d'autres encore.

Pêche au saumon

Le smishing est une attaque qui consiste à envoyer des liens malveillants à des téléphones équipés de SMS. Les liens peuvent se faire passer pour des avertissements de compte et des notifications de prix afin d'inciter l'utilisateur du téléphone à cliquer sur le lien.

Hameçonnage des moteurs de recherche

L'hameçonnage par moteur de recherche utilise l'optimisation des moteurs de recherche ou des annonces payantes dans les moteurs de recherche pour que les sites frauduleux conçus pour voler des informations d'identification soient bien classés dans les résultats des moteurs de recherche. Les utilisateurs peu méfiants penseront qu'ils se trouvent sur un site bien connu, entreront leurs données d'identification et seront accueillis par une fausse erreur. À ce moment-là, l'attaquant aura déjà volé leurs données.

Attaque de l'homme du milieu

Ces types d'attaques se produisent généralement dans les zones où se trouvent des réseaux Wi-Fi publics. L'attaquant crée un faux réseau Wi-Fi public gratuit auquel se connectent des personnes peu méfiantes. Une fois que l'utilisateur est connecté, l'attaquant peut lui demander des informations.

Vishing

Vishing est l'abréviation de voice phishing (hameçonnage vocal). Cette attaque consiste à passer de faux appels téléphoniques. L'appelant dira qu'il provient d'une agence gouvernementale comme l'IRS ou d'une grande organisation et tentera d'amener la personne ciblée à divulguer ses coordonnées bancaires ou les informations relatives à sa carte de crédit.

Pharmacie

Ce phénomène est également connu sous le nom de DNS poisoning. En corrompant le DNS, un pirate peut acheminer le trafic légitime vers un site bancaire ou une autre organisation vers un faux site qui volera les informations de l'utilisateur.

Hameçonnage par clonage

Dans ce type d'attaque par hameçonnage, l'attaquant pirate le courrier électronique ou le compte social d'un utilisateur légitime, puis envoie des courriels ou des messages malveillants aux contacts de l'utilisateur, qui peut cliquer sur les liens parce que le courrier électronique provient d'une source fiable.

Malvertising

Ce type d'hameçonnage implique de fausses publicités qui se font passer pour des publicités d'entreprises légitimes. Au lieu de renvoyer les utilisateurs vers un site légitime, les publicités les dirigent vers un site d'hameçonnage.

Quelles sont les conséquences d'une attaque de phishing réussie ?

Si l'on considère qu'une attaque de phishing n'est qu'une technique visant à compromettre des informations d'identification ou à obtenir un accès non autorisé à des données, les conséquences possibles d'une attaque de phishing sont assez nombreuses. Voici quelques conséquences :

- Perte de données : Les attaquants peuvent utiliser le phishing pour accéder à des données sensibles et les voler.

- Atteinte à la réputation : Une attaque de phishing peut nuire à la réputation d'une entreprise

- Compromission de compte : la plupart des attaques de phishing ciblent les informations d'identification des utilisateurs

- Infection par des logiciels malveillants : Un grand pourcentage des attaques de phishing tente de tromper les destinataires en les incitant à installer des logiciels malveillants qui se font passer pour des logiciels valides.

- Perte financière : De nombreuses attaques de phishing ciblent les identifiants bancaires en ligne ou demandent des virements bancaires.

Comment prévenir les attaques de phishing ?

Toutes les attaques de phishing peuvent être évitées. Pour réussir, les pirates informatiques ont besoin que les utilisateurs ciblés entreprennent une action. Il existe de nombreux moyens de prévenir les attaques par hameçonnage.

- L'éducation : L'un des meilleurs moyens de prévenir une attaque par hameçonnage est l'éducation. Les attaques par hameçonnage ne se produiraient pas sans l'interaction des cibles

- Anti-virus et anti-malware : Les logiciels de sécurité peuvent détecter et désactiver les logiciels malveillants installés dans le cadre d'une opération de phishing avant qu'ils ne causent des dommages.

- Sécurité du courrier électronique et des points d'accès: Les courriels peuvent être analysés pour détecter les liens malveillants et être placés dans un bac à sable.

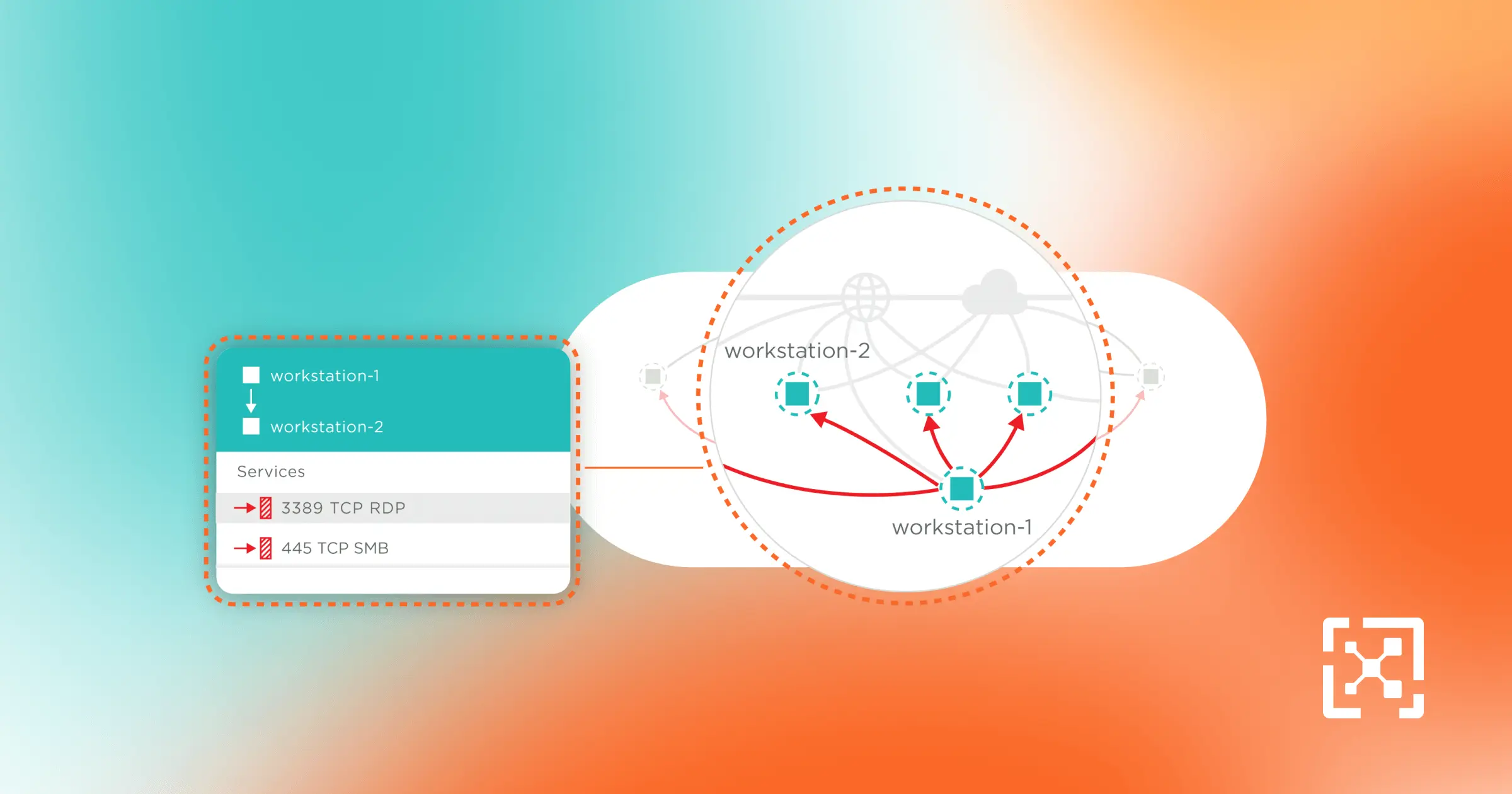

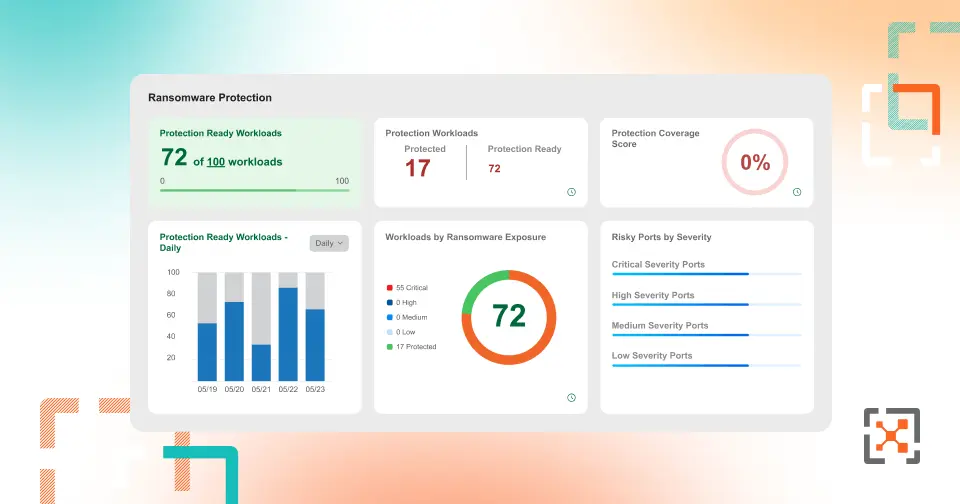

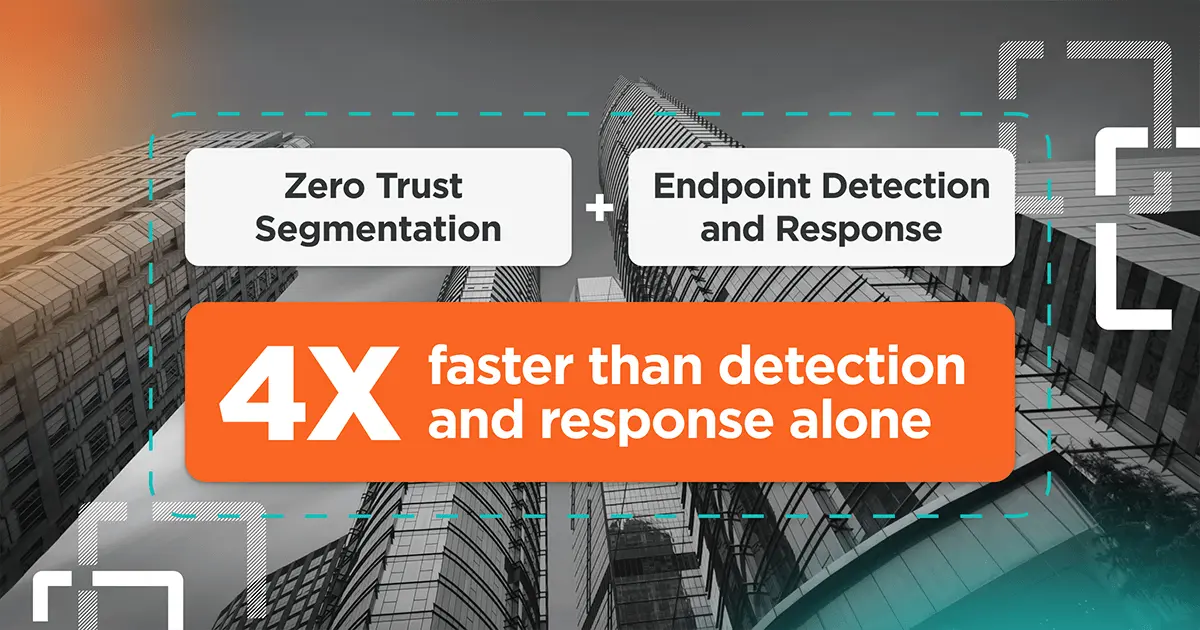

- Micro-segmentation: La micro-segmentation de votre infrastructure informatique empêchera le déplacement latéral de tout logiciel malveillant ayant infecté un appareil et limitera les dommages causés au réseau de l'entreprise.

.png)

.webp)

.webp)

.webp)