5 mythes sur la confiance zéro démentis par John Kindervag et Michael Farnum

En 2010, John Kindervag a publié No More Chewy Centers : Introducing The Zero Trust Model Of Information Security, un rapport détaillant le nouveau concept de confiance zéro qu'il a créé.

Depuis qu'il a introduit ce concept, il y a près de 15 ans, il a été largement adopté dans le secteur de la cybersécurité. Mais sa définition a également été mal comprise au fil du temps. Plusieurs mythes liés à la confiance zéro sont apparus et conduisent les organisations à s'égarer alors qu'elles s'efforcent d'acquérir une cyber-résilience.

Kindervag, aujourd'hui évangéliste en chef chez Illumio, est prêt à remettre les pendules à l'heure. C'est pourquoi il a rejoint Michael Farnum, conseiller CISO chez Trace3, pour une discussion au coin du feu afin de discuter des mythes les plus courants sur la confiance zéro qu'ils observent dans le secteur et des vérités qui se cachent derrière.

Regardez l'intégralité de leur discussion sur demande et continuez à lire pour connaître la vérité du créateur de Zero Trust et d'un expert en sécurité de premier plan.

La définition de la confiance zéro selon John Kindervag

Le titre unique du rapport de M. Kindervag, " No More Chewy Centers", est tiré d'un vieux dicton de la sécurité de l'information : "Nous voulons que notre réseau soit comme un M M, avec un extérieur dur et croustillant et un centre moelleux: "Nous voulons que notre réseau soit comme un M&M, avec un extérieur dur et croustillant et un centre tendre et moelleux". La devise est basée sur le modèle traditionnel de confiance en matière de cybersécurité. Elle part du principe que les attaquants ne peuvent pas franchir la "partie dure et croustillante de l'extérieur" du périmètre sécurisé du réseau.

Mais comme l'explique M. Kindervag, "dans le nouveau paysage des menaces d'aujourd'hui, ce n'est plus un moyen efficace de renforcer la sécurité. Une fois qu'un attaquant a franchi la coquille, il a accès à toutes les ressources de notre réseau".

Le modèle de confiance zéro est la réponse de Kindervag à ce vieux modèle de sécurité.

"La confiance zéro est une stratégie. Ce n'est pas un produit. Vous ne pouvez pas l'acheter", a-t-il déclaré.

Le programme "Zero Trust" est conçu pour répondre à deux objectifs :

- Mettre fin aux violations de données (Kindervag définit les violations de données comme des incidents au cours desquels des données sensibles ou réglementées ont été exfiltrées d'un réseau ou d'un système et sont tombées entre les mains d'un acteur malveillant).

- Empêcher les cyberattaques de réussir

La confiance zéro fournit une feuille de route pour réaliser ces deux choses à un niveau stratégique. Il vous aide à vous orienter vers les bonnes tactiques et technologies.

"La cybersécurité est un voyage, pas une destination. Je pense qu'il en va de même pour Zero Trust", a-t-il fait remarquer.

Les 5 étapes de Kindervag vers la confiance zéro

- Définissez votre surface de protection : Vous ne pouvez pas contrôler la surface d'attaque parce qu'elle évolue constamment, mais vous pouvez réduire la surface de protection de votre organisation en petites parties faciles à connaître. La surface de protection comprend généralement un seul élément de données, un seul service ou un seul bien.

- Cartographier les flux de communication et de trafic : Vous ne pouvez pas protéger le système sans en comprendre le fonctionnement. La visibilité de vos environnements montre où des contrôles sont nécessaires.

- Créez un environnement de confiance zéro : Une fois que vous avez une visibilité complète du réseau, vous pouvez commencer à mettre en œuvre des contrôles adaptés à chaque surface de protection.

- Créez des politiques de sécurité "Zero Trust" : Élaborez des politiques qui fournissent des règles granulaires permettant uniquement au trafic autorisé d'accéder à la ressource dans la surface de protection.

- Surveillez et entretenez le réseau : Injectez des données télémétriques dans le réseau, en créant une boucle de rétroaction qui améliore continuellement la sécurité et construit un système résilient et antifragile.

Mythe de la confiance zéro #1 : Il existe des normes définies en matière de cybersécurité et de confiance zéro.

"Il n'existe pas de normes de cybersécurité dans le monde", a déclaré M. Kindervag. Malgré leurs rapports publiés sur la confiance zéro, des organismes comme le NIST et la CISA ne fixent pas de normes en matière de cybersécurité - ils ne font que donner des conseils.

"Si vous lisez le modèle de maturité de la confiance zéro (ZTMM) de la CISA, vous verrez qu'il s'agit d'une façon de procéder. Ils ne sont pas du tout normatifs, et moi non plus", a-t-il expliqué.

Cela signifie également qu'il n'existe pas de norme pour la confiance zéro. Chaque organisation est unique et doit adopter une approche unique pour instaurer la confiance zéro. Les conseils en matière de sécurité peuvent être très utiles, mais ce n'est pas nécessairement la meilleure façon de procéder.

Mythe de la confiance zéro #2 : Vous pouvez obtenir une confiance zéro en suivant une liste de contrôle

En réalité, le parcours de chaque organisation en matière de confiance zéro sera différent. Cela dépend de votre taille, de votre croissance, de votre budget et de vos ressources.

"Il s'agit de déterminer le point du modèle de maturité sur lequel vous voulez vous concentrer et ce que vous devez faire pour l'atteindre", a expliqué M. Kindervag.

Kindervag recommande de commencer par la surface de protection de votre organisation. Les équipes doivent se demander ce qu'il faut protéger. Cela diffère d'une approche qui commence par la surface d'attaque et qui peut déclencher un cycle infructueux et sans fin de réaction aux menaces plutôt que de préparation proactive à la protection des actifs les plus importants.

M. Farnum reconnaît que Trace3 voit souvent des organisations qui ont commencé leur parcours Zero Trust en se concentrant sur la surface d'attaque, mais qu'elles ont rencontré des écueils. Trace3 encourage ses clients à utiliser les cinq étapes de Kindervag pour atteindre la confiance zéro en commençant par identifier leur surface de protection.

Mythe de la confiance zéro #3 : la confiance zéro n'est que la sécurité de l'identité

Kindervag a mis en garde contre une interprétation trop littérale de la notion de "zéro confiance". Pour de nombreux responsables de la sécurité, cela peut ressembler à un suivi trop strict du modèle de maturité.

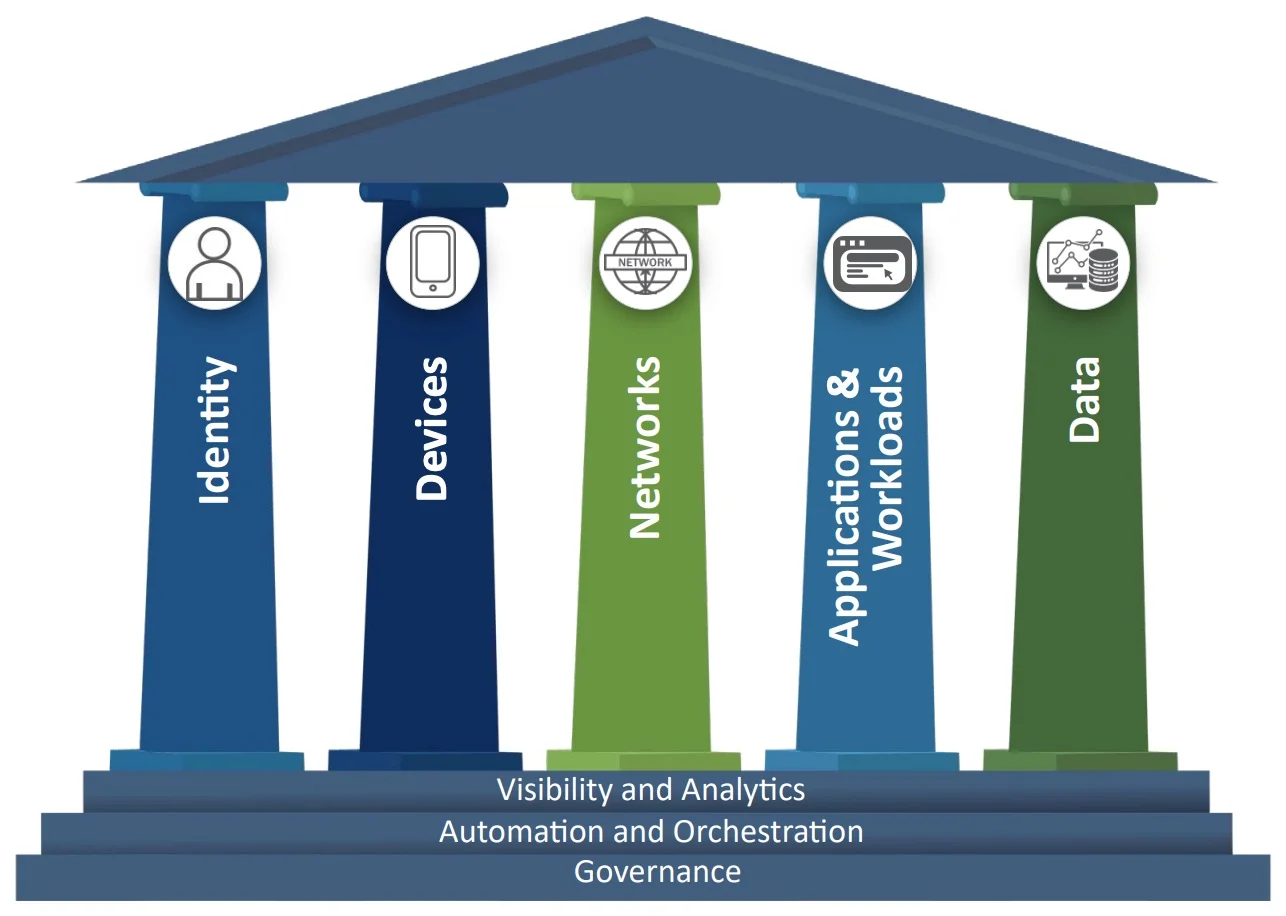

"Les gens ont l'impression qu'ils doivent d'abord s'occuper de l'identité parce que c'est le premier pilier de la confiance zéro", a déclaré M. Kindervag. Il encourage plutôt les organisations à examiner leur surface de protection unique et à se concentrer sur le pilier Zero Trust qui sécurise en premier lieu leurs ressources les plus importantes.

"Vous devez l'envisager horizontalement, et pas seulement verticalement", a expliqué M. Kindervag.

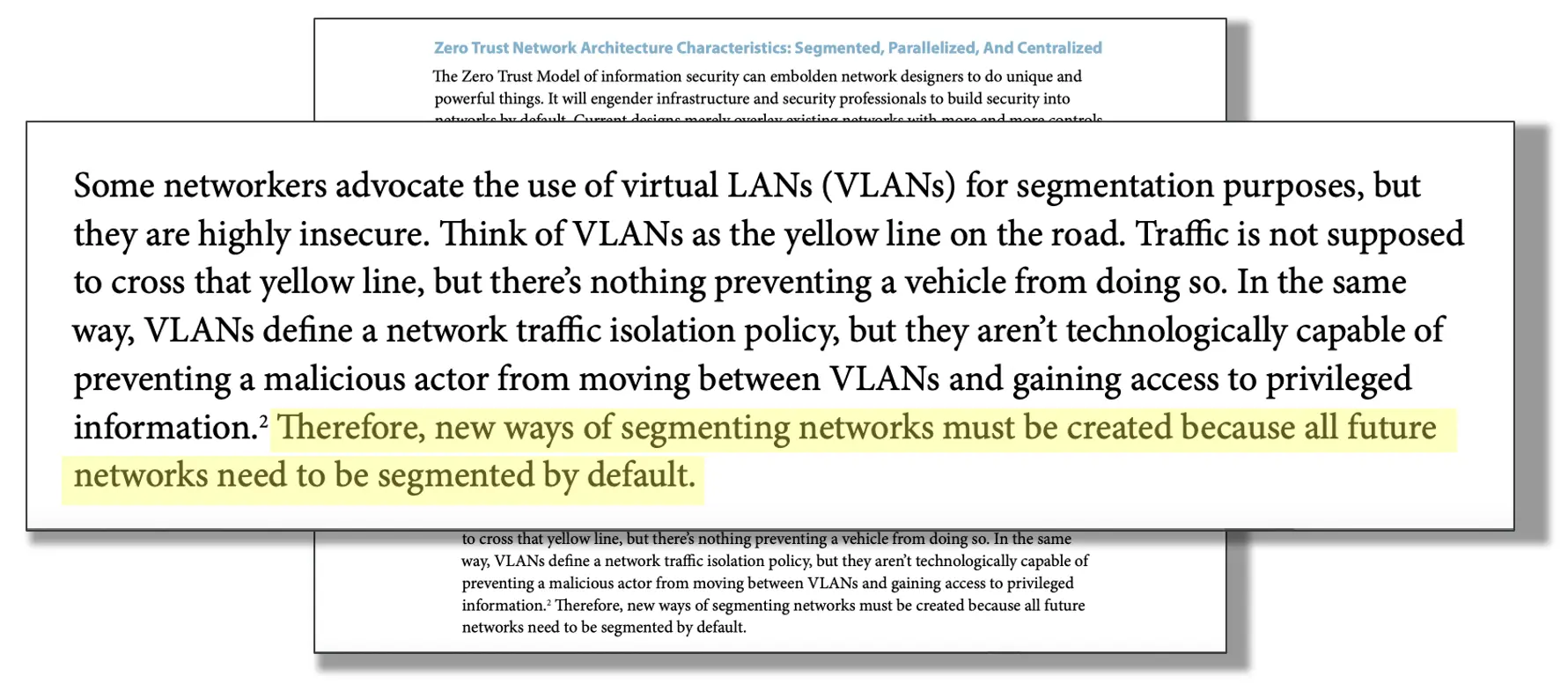

Cela signifie souvent que les organisations doivent se concentrer sur la segmentation plutôt que sur l'identité. Il y a 13 ans, dans son deuxième rapport sur la confiance zéro, intitulé Build Security Into Your Network's DNA : The Zero Trust Network Architecture, Kindervag place la segmentation au cœur de la confiance zéro. Comme il l'indique dans le rapport, "De nouvelles façons de segmenter les réseaux doivent être créées car tous les réseaux futurs devront être segmentés par défaut."

La segmentation, également appelée segmentation de confiance zéro, est un élément essentiel de la confiance zéro. Vous ne pouvez pas atteindre la confiance zéro sans cela.

Mythe du zéro confiance #4 : L'achat d'une plateforme zéro confiance signifie que vous avez une sécurité zéro confiance.

Si vous travaillez dans le secteur de la cybersécurité, vous avez déjà entendu parler de la défense en profondeur. Mais pour de nombreuses organisations, ce concept s'est transformé en "dépenses en profondeur", selon Kindervag.

Pourquoi les organisations subissent-elles encore des cyberincidents graves alors que nous dépensons plus que jamais pour des solutions de sécurité ?

"Si la sécurité consiste à acheter suffisamment de choses ou à dépenser suffisamment d'argent, alors nous avons réussi", a déclaré M. Kindervag.

M. Farnum constate que de nombreuses entreprises dépensent de l'argent pour des plates-formes de sécurité sans comprendre d'abord ce qu'elles doivent protéger. Trace3 encourage ses clients à changer leur façon de penser au sujet de la confiance zéro avant d'effectuer de nouveaux achats. Ils reviennent à la visibilité de leur réseau et savent ce qui est le plus important à sécuriser.

Kindervag a approuvé cette approche. "Nous voulons simplement que cela fonctionne automatiquement, d'une manière magique, comme si c'était de la poussière de fée. Mais ce n'est pas ainsi que cela fonctionne. Il faut toujours commencer par protéger la surface".

Mythe de la confiance zéro #5 : La "confiance zéro" n'est qu'un nouvel emballage pour un vieux concept de sécurité.

Certains acteurs du secteur de la cybersécurité ont remis en question la validité de la confiance zéro. Ils l'ont condamné comme un jargon de marketing qui n'est qu'un nouvel habillage d'une vieille idée.

Mais pour Kindervag, cela montre simplement qu'ils ne comprennent pas le concept. "Qu'était Zero Trust avant Zero Trust ? Il n'y avait pas de confiance zéro. C'est là que le bât blesse", a-t-il déclaré.

Au20e siècle, l'accent était mis sur la sécurité périmétrique. Les réseaux étaient conçus de l'extérieur vers l'intérieur : l'extérieur n'était pas fiable et l'intérieur était fiable. Cela a permis de créer des réseaux plats complètement ouverts à l'intérieur. Avec cette conception, les attaquants peuvent non seulement pénétrer dans le réseau, mais aussi y rester pendant des jours, des semaines, des mois, voire des années.

"Il faut changer d'état d'esprit", reconnaît M. Farnum. "Toutes les interfaces ne doivent pas être fiables. Ce n'est pas parce que votre réseau est opérationnel qu'il est sécurisé".

Illumio + Trace3 s'associent pour faire avancer votre stratégie Zero Trust

Trace3 est une société de conseil technologique de premier plan qui aide ses clients à construire, innover et gérer l'ensemble de leur sphère informatique, y compris la cybersécurité. Elle s'est associée à Illumio pour aider ses clients à mettre en place une sécurité de confiance zéro avec la segmentation de confiance zéro.

Ensemble, ces partenariats offrent une approche globale de la construction et de la mise en œuvre d'une architecture "zéro confiance". En combinant l'expertise stratégique de Trace3 avec la technologie de segmentation avancée d'Illumio, vous pouvez trouver une approche personnalisée de Zero Trust qui répond aux besoins de sécurité de votre organisation.

Regardez l' intégralité de la conversation entre Kindervag et Farnum sur demande. Contactez-nous dès aujourd'hui pour savoir comment Illumio + Trace3 peuvent aider votre organisation à construire la confiance zéro.

.png)

.webp)