Un pirate informatique explique trois raisons pour lesquelles la segmentation zéro confiance est son pire cauchemar.

Le nombre de brèches et d'attaques par ransomware augmentant de façon exponentielle, il semble que les acteurs de la menace n'aient plus peur de voler des données, d'interrompre les opérations et de provoquer le chaos.

De nombreuses équipes de sécurité s'interrogent : Que pouvons-nous faire pour contrecarrer des attaques en constante évolution ?

Pour répondre à cette question, Christer Swartz, directeur du marketing des solutions chez Illumio, s'est entretenu avec Paul Dant, ingénieur système principal chez Illumio et ancien pirate informatique, afin de connaître les tactiques que les acteurs de la menace comme Dant conservent dans leur boîte à outils de piratage et les trois façons dont la segmentation zéro confiance (ZTS) rend rapidement ces tactiques inefficaces.

Découvrez rapidement les débuts de Paul en tant que hacker dans ce clip :

Regardez l'intégralité du webinaire ici.

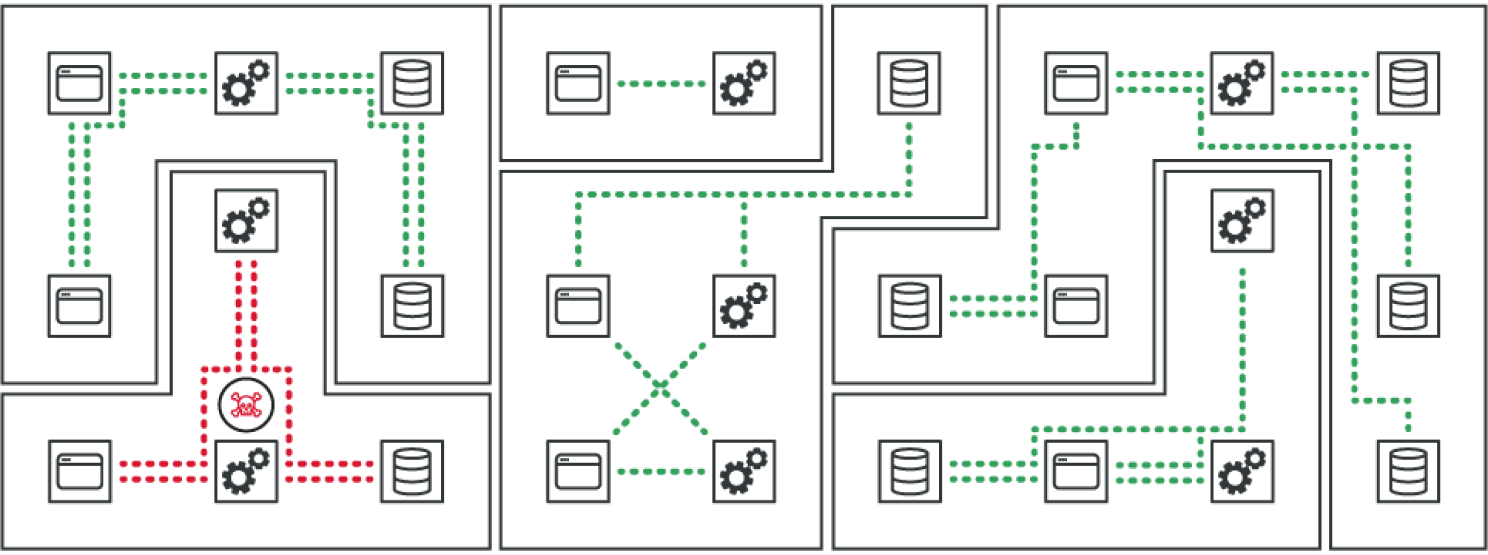

1. La segmentation "zéro confiance" empêche les mouvements latéraux

En tant que pirate informatique, Dant a mené d'innombrables attaques différentes. Bien que chaque nouveau piratage soit différent du précédent - qu'il s'agisse de contrecarrer le lancement d'une navette spatiale ou de pirater des superproductions hollywoodiennes inédites - ils partagent tous certains traits essentiels dans la manière dont Paul a réussi à obtenir l'accès et à faire des ravages. La façon dont il se déplaçait latéralement, sans restriction, dans les réseaux de ses cibles est un élément essentiel.

"L'idée de base du mouvement latéral est que l'adversaire essaie de se déplacer dans votre environnement", a-t-il déclaré. "C'est assez effrayant quand toutes ces activités se déroulent sous notre nez, sans être détectées.

M. Dant a expliqué que les acteurs de la menace utilisent à leur avantage le temps qu'ils peuvent passer dans le réseau sans être détectés. Ils identifient les actifs cibles, puis planifient, coordonnent et organisent la phase d'impact. C'est pourquoi les logiciels malveillants peuvent être présents dans votre système pendant des jours, des mois, voire des années avant que l'attaque ne se produise.

Le ZTS empêche les attaquants de se déplacer latéralement une fois qu'ils ont franchi le périmètre du réseau. La brèche est contenue à la source et est isolée du reste du réseau.

Comme l'explique M. Swartz, "une fois qu'une brèche se produit, vous devez être en mesure de ne plus faire confiance à quoi que ce soit une fois qu'une seule charge de travail est infectée. Toutes les charges de travail environnantes ne font pas confiance à cette charge de travail, et cette brèche unique n'est pas en mesure de se propager latéralement".

2. La segmentation "zéro confiance" réduit les vulnérabilités

La tactique d'attaque préférée de Dant (et de nombreux autres pirates) était la méthode "Living Off the Land", qui consiste à utiliser des outils système légitimes pour dissimuler ses activités au sein d'un réseau.

"Lorsque nous pensons aux capacités natives de nos systèmes d'exploitation, à la technologie sous-jacente, aux machines virtuelles, à l'orchestration de conteneurs comme Kubernetes - toutes ces capacités nous donnent du pouvoir en tant qu'utilisateurs, mais elles donnent aussi du pouvoir aux attaquants. Les attaquants peuvent utiliser ces éléments contre nous", a-t-il expliqué.

Ces systèmes et outils natifs peuvent inclure

- PowerShell pour télécharger des charges utiles malveillantes

- Crypto APIs pour le cryptage des données

- Tâches programmées pour des actions automatisées

- Utilisation abusive de comptes de service à privilèges élevés

- Manipulation du registre et du système de fichiers

La meilleure façon de réduire le risque que les attaquants utilisent ces tactiques ? Segmentation sans confiance.

"Il y a très peu de raisons pour que les charges de travail se parlent entre elles", a déclaré M. Swartz. "Les ordinateurs portables ne devraient pas communiquer entre eux. Les machines virtuelles ne doivent pas communiquer avec toutes les autres machines virtuelles. Les ressources en nuage ne doivent pas communiquer avec d'autres ressources en nuage".

ZTS vous aide à visualiser l'ensemble de la surface d'attaque et à repérer les connexions inutiles entre les ressources. Les équipes de sécurité peuvent alors rapidement établir des priorités et fermer ces connexions ouvertes. Cela empêche les attaquants de profiter de l'accès souvent illimité aux ressources une fois qu'ils sont à l'intérieur du réseau.

Selon M. Swartz, "nous pouvons bloquer tout cela sans comprendre par quoi la charge de travail est affectée". Nous voulons être en mesure de supposer que quelque chose l'a touché. Nous allons le laisser mourir, mais nous allons stopper sa propagation".

3. La segmentation "zéro confiance" garantit la cyber-résilience

Dans le paysage actuel des menaces, les brèches sont inévitables - et M. Dant a confirmé que les acteurs de la menace planifient toujours la prochaine attaque. Les organisations ne seront jamais en mesure de prédire la prochaine attaque à laquelle elles pourraient être confrontées, car elles changent et évoluent sans cesse.

"Il est très difficile de déterminer si quelque chose est légitime ou malveillant. Il n'y a pas toujours assez de contexte pour le savoir", a fait remarquer M. Dant.

Au lieu de s'appuyer uniquement sur des outils de sécurité qui préviennent et détectent les brèches, il recommande aux organisations de se concentrer sur l'endiguement des brèches. Cette stratégie ne nécessite pas d'outils pour connaître, comprendre ou reconnaître une menace afin de l'empêcher d'accéder aux ressources et aux données critiques.

"Personne ne peut prétendre comprendre à 100 % ce que les pirates informatiques essaient de faire", a souligné M. Swartz. "Mais nous savons qu'ils veulent tous bouger. Ils ne se déplaceront que par un nombre limité de voies à travers les ports ouverts, et c'est ce que nous pouvons contrôler".

ZTS empêche tous les logiciels malveillants de se propager sans qu'il soit nécessaire de comprendre l'intention du logiciel malveillant. Ainsi, la question des tactiques d'attaque en constante évolution n'a plus sa place dans l'équation de la cybersécurité, ce qui permet aux équipes de sécurité de se concentrer sur la solution plutôt que sur le problème.

Plus important encore, ZTS veille à ce que les organisations subissent le moins possible l'impact des violations inévitables en renforçant la résilience cybernétique.

"La segmentation zéro confiance vous protège et vous donne un haut niveau de confiance : même si une charge de travail est violée, la production n'est pas affectée, et cette charge de travail n'entraînera pas l'effondrement de tout l'environnement", a déclaré M. Swartz.

Vous êtes prêt à vous lancer dans la segmentation zéro confiance au sein de votre organisation ? Contactez-nous dès aujourd'hui pour une démonstration et une consultation gratuites.

.png)

.webp)