Définir des indicateurs pour gérer avec succès votre plan de mise en œuvre de la confiance zéro

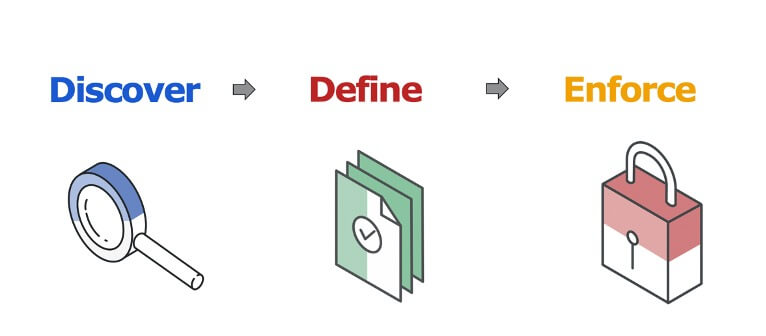

L'état d'esprit "confiance zéro" suppose que les défenses périmétriques ont été violées et que les priorités sont de contenir les mouvements latéraux des acteurs malveillants. Illumio a publié le plan de confiance zéro en trois étapes, que les individus utilisent pour planifier et opérationnaliser leur parcours de confiance zéro.

Dans la série de blogs intitulée " La confiance zéro n'est pas difficile... si vous êtes pragmatique", mon collègue Raghu Nandakumara décompose ces concepts en six étapes pratiques.

Les mesures jouent un rôle important en aidant les organisations à rendre opérationnelle et à atteindre la confiance zéro (ZT). Nos clients utilisent des indicateurs pour savoir par où commencer, définir les étapes clés, faire progresser leurs capacités en matière de confiance zéro et décrire ce qu'est la réussite. Double-cliquons sur certaines de ces mesures dans le contexte de notre plan en trois étapes pour la mise en œuvre de la confiance zéro.

Étape 1 : Découvrir

Au cours de cette phase initiale, nos clients se concentrent sur l'identification des éléments à protéger, sur les piliers de la ZT à privilégier et sur la conception de la feuille de route initiale pour étendre la portée et la maturité de leur mise en œuvre de la ZT. La conformité, telle que la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) et la norme SWIFT CSF, ou la gestion des risques à l'aide de la norme NIST CSF ou des 20 contrôles de sécurité les plus importants du CIS sont des facteurs commerciaux typiques. Nos clients utilisent ces moteurs pour réduire la portée de leur plan ZT initial à des applications et des processus d'entreprise spécifiques, rendant ainsi leurs plans plus faciles à utiliser. Les sponsors exécutifs et la suite C chercheront à mesurer les avantages stratégiques pour l'entreprise, tels que la réduction du nombre de violations nécessitant une notification au cours des 12 derniers mois. L'équipe opérationnelle se concentrera sur les mesures qui améliorent la visibilité et la planification.

L'architecture ZT de Forrester se compose de plusieurs piliers ou compétences, et il serait ridiculement coûteux et risqué d'essayer de tout mettre en œuvre en même temps. Il peut être difficile d'obtenir l'adhésion des différentes parties prenantes. L'approche intelligente et efficace pour amener tout le monde à soutenir la ZT consiste à utiliser un cadre industriel soutenu par des mesures internes pour identifier les compétences en matière de sécurité à aborder en premier et la manière de réaliser cette progression.

Pour ce faire, de nombreux praticiens ont utilisé l'outil d'auto-évaluation de la sécurité Zero Trust Maturity eXtended de Forrester (abonnement requis). Les résultats ont suscité des conversations internes sur les domaines et les moyens de faire progresser leurs compétences en matière de confiance zéro. Par exemple, le résultat de l'évaluation des capacités ZT d'un client peut suggérer la mise en œuvre d'une segmentation fine du trafic dans les systèmes connectés au PCI. Voici quelques exemples de mesures clés que l'organisation peut vouloir suivre en tant qu'indicateurs de l'efficacité du programme :

- Combien de systèmes connectés au PCI sont précisément dans le champ d'application ?

- Quelle a été l'amélioration de la précision par rapport aux périodes précédentes (avant l'activation de la visibilité en temps réel) ?

- Quel pourcentage du trafic des systèmes connectés au PCI est sécurisé par la micro-segmentation?

Étape 2 : Définir

Une fois que nos clients auront réduit leur champ d'application initial et donné la priorité aux compétences de confiance zéro, leurs activités s'orienteront vers les politiques, les contrôles, puis vers la prescription des données spécifiques dont ils ont besoin pour appliquer continuellement la confiance zéro et maintenir leurs postures de sécurité. Dans de nombreux cas, cette phase est étroitement liée à des programmes plus larges de GRC (gouvernance, risque et conformité). Les mesures opérationnelles et tactiques les aident à décrire objectivement ce qu'est la réussite à chaque étape de leur feuille de route ZT, et les indicateurs qu'ils utiliseront pour mesurer leurs progrès et identifier les lacunes critiques. Un grand nombre de ces paramètres sont souvent utilisés comme données probantes pour les tests de conformité et les rapports d'audit. Si un client dispose d'un programme de gestion des risques et de surveillance continue, il utilisera également ces mesures pour identifier sa base de sécurité et suivre les performances de l'organisation par rapport à ses indicateurs de sécurité cibles. Dans le cadre de la conformité PCI, par exemple, les mesures ZT à ce stade permettront de répondre à des questions telles que

- Quel est le pourcentage de nos applications critiques et de nos connexions d'entreprise dont les règles de pare-feu sont trop larges et/ou obsolètes avant la segmentation ?

- Quel a été le pourcentage de réduction des règles de pare-feu obsolètes et trop larges après la micro-segmentation ?

- Dans le cadre de la transition vers un modèle de travail à distance,

- Quel est le pourcentage de terminaux ayant des connexions légitimes avec les applications de paiement ?

- Quel est le pourcentage de terminaux légitimes gérés par rapport aux terminaux non gérés/BYOD ?

- Quel est le pourcentage de terminaux surveillés pour détecter les connexions suspectes et les violations de règles ?

- Quel est le pourcentage de connexions légitimes d'utilisateurs distants (via des ordinateurs portables fournis par l'entreprise ou BYOD) aux applications de paiement qui sont micro-segmentées ?

Étape 3 : Mise en œuvre

C'est à ce stade que vous allez passer aux choses sérieuses. Une fois le déploiement initial et la mise en œuvre terminés, l'accent est mis sur le contrôle et la validation continus de l'objectif de confiance zéro. La confiance zéro n'est pas une activité unique, car les environnements individuels sont dynamiques. Au cours de la phase d'application, les organisations voudront s'assurer qu'elles sont en mesure de suivre l'évolution de leur environnement.

Grâce à la capacité d'Illumio de surveiller constamment les connexions et les flux à travers les environnements - les connexions d'égal à égal entre les points d'extrémité, les connexions des utilisateurs aux applications d'entreprise et les connexions de charge de travail à charge de travail - les organisations obtiennent facilement de l'information contextuelle. Ils utilisent ces informations pour automatiser et orchestrer les politiques, la réponse aux incidents et la remédiation, ce qui est souvent cité par nos clients comme un avantage clé de la solution. Une fois de plus, les mesures opérationnelles et tactiques aident les organisations à identifier les indicateurs clés qui leur permettent de savoir si leurs programmes de confiance zéro fonctionnent comme prévu. Voici quelques exemples de questions et d'indicateurs pertinents :

- Quel a été le délai moyen de détection des nouveaux changements de connectivité IP dans les applications de paiement et les systèmes connectés à PCI ?

- Quel a été le délai moyen de mise à jour des règles de pare-feu applicables en réponse aux modifications des connexions IP aux applications de paiement ?

- Quelle a été la réduction du nombre de vulnérabilités de gravité élevée et moyenne dans les applications de paiement, qui ont dépassé la fenêtre de correction de l'entreprise ?

- Quel est le nombre d'applications critiques non corrigées (en raison de contraintes opérationnelles) à l'aide de la micro-segmentation ?

Mesurer la valeur de la microsegmentation pour la confiance zéro

La microsegmentation est un élément essentiel pour contenir les attaques par mouvement latéral, ce qui est la finalité de la confiance zéro. Un client type d'Illumio est confronté à de nombreuses priorités concurrentes en matière de sécurité, de sorte qu'il y aura des cas où les parties prenantes voudront savoir "de combien". Le fait de disposer d'une méthodologie qui documente et démontre quantitativement l'efficacité de la microsegmentation aidera le défenseur de la microsegmentation à vendre son initiative à ses parties prenantes internes.

Nous nous sommes récemment associés aux spécialistes de l'équipe rouge, Bishop Fox, pour développer une approche permettant de mesurer l'efficacité de la microsegmentation sur la base des principaux éléments du cadre MITRE ATT&CK®. Le résultat de cette collaboration est le rapport d'évaluation de l'efficacité de la micro-segmentation : "Rapport d'évaluation de l'efficacité de la micro-segmentation". Le rapport décrit une méthodologie reproductible que les clients peuvent utiliser pour effectuer des tests dans leurs propres environnements.

L'équipe a constaté que des politiques de microsegmentation correctement appliquées rendaient plus difficile le déplacement latéral des acteurs malveillants, augmentant ainsi le temps de compromission. L'équipe de Bishop Fox a également constaté que la microsegmentation augmente le nombre d'événements détectables par l'attaquant pour atteindre les systèmes ciblés.

Le rapport indique que l'augmentation de la couverture des capacités de microsegmentation, tout en conservant le même état de politique, permet d'obtenir des gains mesurables en matière de retardement de l'attaquant. Il oblige l'attaquant à changer de technique afin de traverser le réseau plus efficacement. Par conséquent, les clients peuvent utiliser la microsegmentation, non seulement pour contenir le mouvement latéral, mais aussi pour forcer l'attaquant à se comporter de manière à optimiser les capacités de surveillance et de détection des menaces du client. Cette conclusion montre qu'il est possible d'étudier et de développer des mesures de confiance zéro qui répondent aux questions suivantes :

- Nombre d'événements détectables et d'indicateurs de compromission

- Amélioration du temps de détection d'une attaque grâce à l'amélioration des capacités de chasse aux menaces

- Amélioration du temps nécessaire pour contenir une attaque (comme un ransomware)

Visitez notre page sur les solutions Zero Trust pour en savoir plus sur les capacités d'Illumio en matière d'opérationnalisation de Zero Trust.

Si vous voulez en savoir plus sur l'efficacité de la microsegmentation, regardez le webinaire à la demande.

.png)

.webp)

.webp)