Endpoint Security: Protegiendo su organización en un mundo digital

En el mundo actual de la ciberseguridad, la seguridad de los endpoints es imprescindible. Los ciberdelincuentes son cada vez más inteligentes, los ataques están creciendo y los endpoints son ahora un objetivo clave para proteger los datos confidenciales. Exploremos qué es la seguridad de los endpoints y cómo puede proteger a su organización.

¿Qué es la seguridad de los endpoints?

La seguridad de los endpoints consiste en proteger los dispositivos, o "endpoints", que se conectan a la red de una compañía. Esto incluye computadoras portátiles, computadoras de escritorio, servidores y dispositivos móviles. El objetivo es mantener estos dispositivos a salvo del acceso no autorizado, las violaciones de datos y el malware.

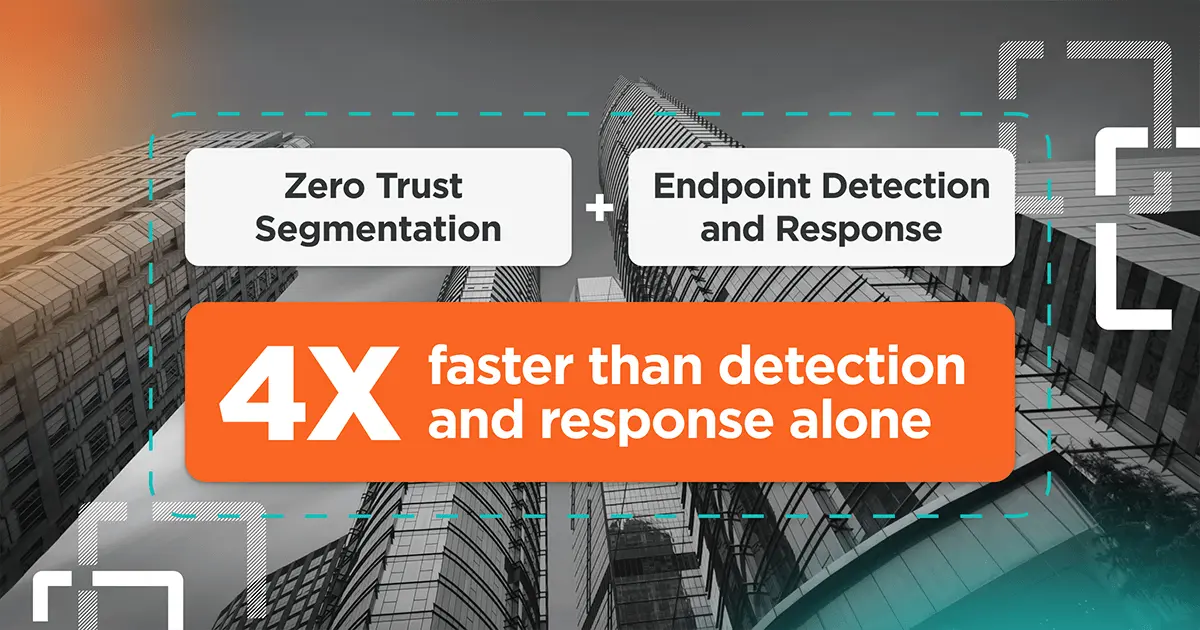

A diferencia de la seguridad tradicional que protege toda la red, la seguridad de los endpoints se centra en cada dispositivo. Emplea herramientas como Endpoint Detection and Response (EDR) y Next-Gen Antivirus (NGAV) para proporcionar una protección estable. Este software no solo bloquea las amenazas, sino que también las monitorea, detecta y responde en tiempo real.

Por qué la seguridad de los endpoints es más importante que nunca

Los puntos de conexión son las puertas de enlace a los datos confidenciales de su organización. Con más personas trabajando de forma remota y usando dispositivos celulares, estos endpoints enfrentan mayores riesgos que nunca. Una solución como Illumio Endpoint ofrece visibilidad y segmentación para cerrar las brechas de seguridad, evitando que los atacantes se muevan entre dispositivos. Este enfoque inteligente reduce los daños y fortalece su seguridad general.

Tipos de seguridad de endpoints

La seguridad de endpoints emplea una variedad de herramientas y estrategias. Aquí hay un vistazo más de cerca:

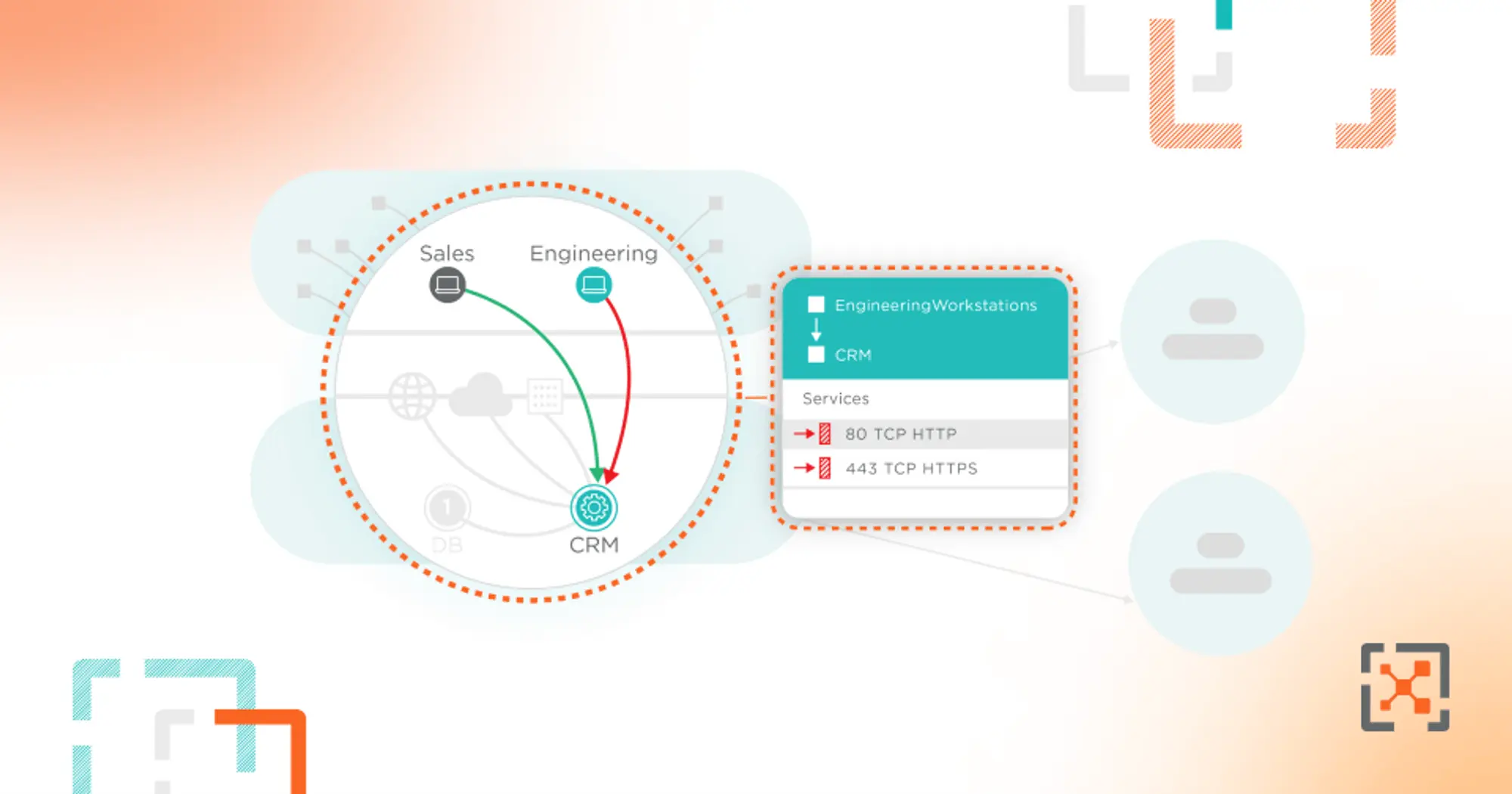

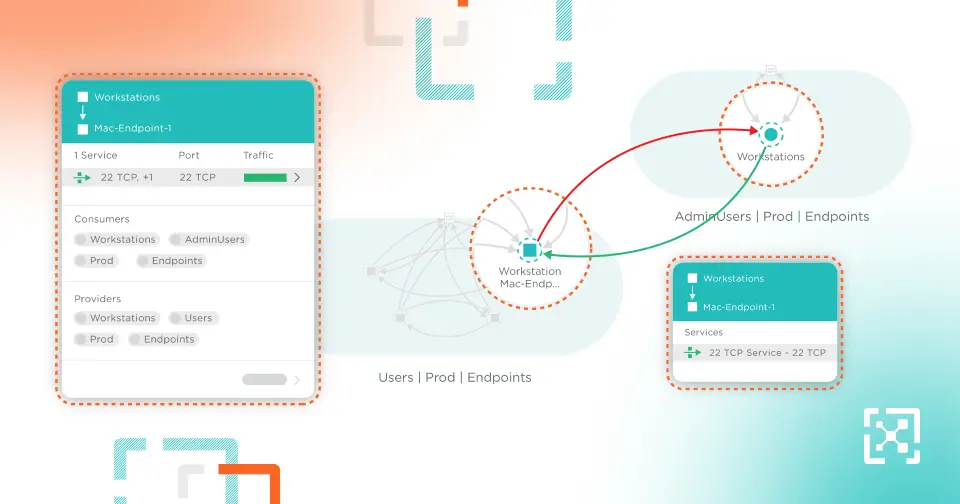

- Microsegmentación: La microsegmentación divide una red en segmentos más pequeños y aislados. Este enfoque limita la capacidad de propagación de las amenazas, incluso si un punto final se ve comprometido. Al crear reglas de seguridad personalizadas para cada segmento, la microsegmentación proporciona un control preciso y mejora la protección. También ofrece una mejor visibilidad de cómo interactúan los dispositivos, lo que ayuda a los equipos de TI a detectar y responder rápidamente a actividades inusuales.

- Antivirus de próxima generación (NGAV): NGAV es más avanzado que el antivirus tradicional porque emplea el aprendizaje automático y el análisis de comportamiento. En lugar de solo buscar amenazas conocidas, NGAV detecta patrones inusuales para detener nuevos peligros. Es especialmente bueno para defender contra amenazas de día cero y ataques avanzados. Al monitorear constantemente la actividad de los endpoints, NGAV agrega una estable capa de protección.

- Detección y respuesta de endpoints (EDR): Las herramientas EDR hacen más que solo detectar amenazas. Proporcionan monitoreo en tiempo real, información detallada y respuestas rápidas a incidentes. Esto ayuda a los equipos de seguridad a rastrear dónde comenzó un ataque y evitar que vuelva a ocurrir. Herramientas como Illumio Endpoint combinan detección, investigación y acción rápida para ofrecer una protección estable y completa

- Plataformas de protección de endpoints (EPP): Los EPP combinan múltiples capas de seguridad, como antivirus, prevención de intrusiones y control de dispositivos. Simplifican la seguridad de los endpoints al manejar diferentes amenazas en un solo sistema. Los EPP funcionan bien con configuraciones de TI, lo que los hace fáciles de usar y muy efectivos. Con herramientas centralizadas, los equipos de TI pueden aplicar rápidamente políticas de seguridad en todos los dispositivos.

- Monitoreo de seguridad de endpoints: El monitoreo continuo es clave para encontrar y detener las amenazas de manera temprana. Estas herramientas observan la actividad de los endpoints en tiempo real y marcan cualquier cosa sospechosa. Al detectar amenazas rápidamente, las compañías pueden reducir la posibilidad de daños graves. El monitoreo es especialmente útil en lugares de trabajo con muchos dispositivos, donde no es posible verificarlos manualmente.

- Prevención de pérdida de datos (DLP): Las herramientas DLP protegen la información confidencial bloqueando el acceso no autorizado o las fugas. Rastrean las transferencias de datos dentro de la red y a dispositivos externos para garantizar el cumplimiento de las reglas. Con un cifrado y controles de acceso estables, DLP es especialmente importante para industrias como la atención médica y las finanzas. Estas herramientas también detectan acciones riesgosas para evitar fugas de datos antes de que ocurran.

Cada uno juega un papel importante en la construcción de una estrategia de seguridad estable y en capas.

Características clave de un software eficaz de seguridad de endpoints

No todas las soluciones de seguridad de endpoints están diseñadas de la misma manera. Estas son las características clave a considerar:

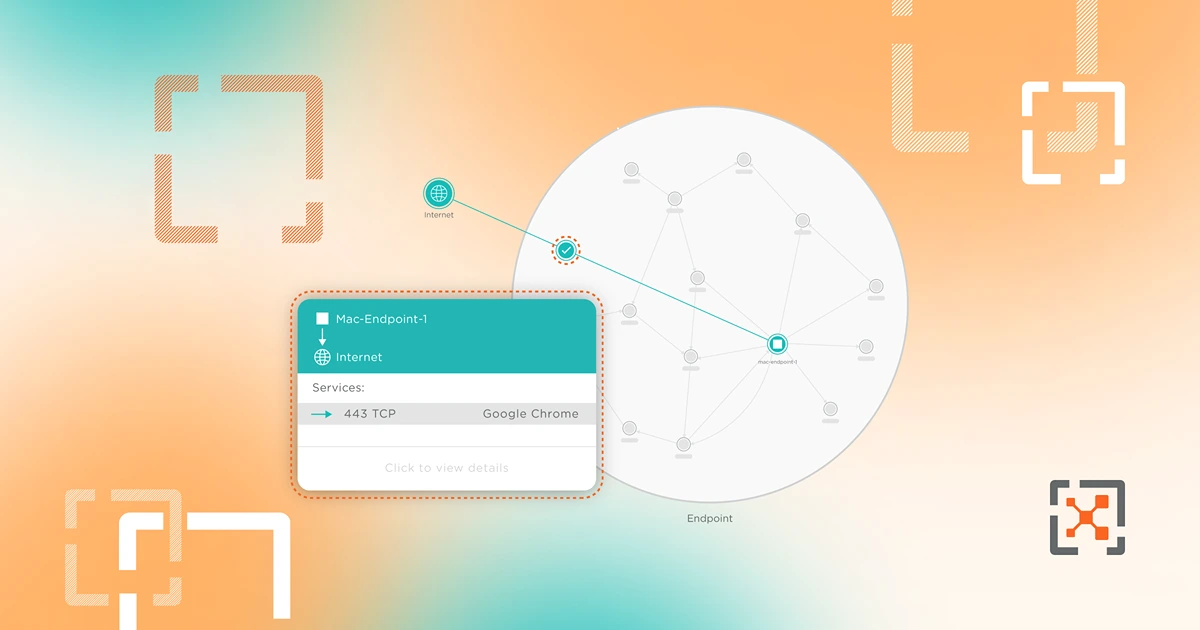

- Visibilidad en tiempo real: Esta función permite a los equipos de seguridad ver lo que sucede en los endpoints en tiempo real. Los ayuda a detectar problemas temprano y actuar rápido antes de que las cosas empeoren. Herramientas como Illumio Endpoint brindan información detallada, lo que facilita responder rápidamente cuando algo parece estar mal. Esta visibilidad ayuda a los equipos a adelantar a las amenazas de seguridad.

- Respuesta automatizada a amenazas: La automatización es clave para detener las amenazas de inmediato. Si un endpoint es atacado, las herramientas automatizadas pueden aislarlo para evitar que la amenaza se propague. Illumio Endpoint reacciona a las amenazas en segundos, reduciendo los daños y ahorrando tiempo. Esto mantiene sus operaciones en funcionamiento sin interrupciones.

- Capacidades de integración: Las buenas herramientas de seguridad deben funcionar con los sistemas que ya emplea. Illumio Endpoint se adapta sin problemas a su configuración actual, mejorando su seguridad sin necesidad de reemplazar nada. Esto facilita la gestión de todo en un solo lugar y aumenta la eficiencia.

- Interfaz fácil de usar: Una interfaz simple facilita a los equipos de TI la gestión de la seguridad de los endpoints. Incluso el personal más nuevo puede usar Illumio Endpoint para observar la actividad y responder a los problemas rápidamente. Un diseño fácil de usar ayuda a su equipo a trabajar con confianza y eficiencia.

- Escalabilidad: La seguridad de su endpoint debe crecer con su negocio. Illumio Endpoint está diseñado para manejar más dispositivos a medida que su compañía se expande sin perder rendimiento. Esto garantiza que su seguridad se mantenga estable y confiable a medida que crece.

Illumio Endpoint combina todas estas características, ofreciendo una estable protección y resistencia contra las infracciones.

Consejos profesionales para crear un programa estable de seguridad de endpoints

- Adopte la microsegmentación: Suponga que ningún punto final es completamente seguro. La segmentación de confianza cero de Illumio ayuda a evitar que las amenazas se propaguen por su red

- Invierta en herramientas de detección y respuesta de endpoints: Las herramientas EDR como Illumio Endpoint le brindan los datos que necesita para predecir y prevenir amenazas.

- Capacita a tu equipo: Muestre a los empleados a reconocer el phishing y otros trucos que usan los piratas informáticos.

- Implemente actualizaciones periódicas: Mantenga su software de seguridad actualizado con las últimas correcciones.

- Aproveche la inteligencia de amenazas: Emplee datos e información para preparar para amenazas nuevas y emergentes.

Soluciones de seguridad para endpoints: por qué destaca Illumio

Illumio Endpoint ofrece una protección excepcional a través de su enfoque en la segmentación. Al aislar los endpoints, evita que las amenazas se propaguen incluso si logran violar un dispositivo. Así es como Illumio marca la diferencia:

Visibilidad mejorada en tiempo real

Illumio Endpoint proporciona a los equipos de seguridad una vista completa de la actividad de los endpoints. Esta visibilidad ayuda a los equipos a identificar y corregir amenazas rápidamente. También muestra cómo interactúan los endpoints con los sistemas críticos, proporcionando un contexto valioso para detener las amenazas en seco.

Superficie de ataque reducida

Illumio reduce la exposición de su organización a los ataques al limitar las vías que pueden usar los piratas informáticos. Incluso si un endpoint se ve comprometido, la segmentación garantiza que la amenaza no pueda avanzar más. Durante un ataque simulado, Illumio Endpoint bloqueó con éxito el movimiento lateral, evitando una violación a gran escala.

Cumplimiento e reportes optimizados

Cumplir con los estándares de la industria como GDPR e HIPAA puede ser un desafío. Illumio simplifica el cumplimiento con reportes detallados que se alinean con estas regulaciones. Los reportes automatizados ahorran tiempo y ayudan a las organizaciones a adelantar a las auditorías.

Impacto en el mundo real: estudios de caso

- Calzado Overland: Luego de enfrentar crecientes amenazas de ransomware, Overland Footwear mejoró la seguridad de los endpoints en un 70% con Illumio Endpoint. Sus características de segmentación reducen en gran medida los riesgos y protegen los datos de los clientes.

- Grupo Davies: Davies Group empleó Illumio Endpoint para fortalecer su seguridad general, reducir las vulnerabilidades y garantizar servicios de cliente más seguros. Sus resultados destacan cómo Illumio puede transformar las defensas de una organización.

Soluciones escalables para organizaciones en crecimiento

Illumio se adapta al crecimiento de su organización. A medida que agrega más puntos de conexión, Illumio Endpoint mantiene un rendimiento constante, lo que garantiza que permanezca protegido sin importar cuán grande sea su red.

Integración perfecta con las herramientas existentes

Illumio Endpoint funciona bien con otras herramientas que ya usa. Esta compatibilidad ayuda a mejorar su configuración general de ciberseguridad sin problemas ni costos adicionales. Es una forma inteligente de sacar más partido a sus inversiones en seguridad.

Proven ROI

Las compañías que emplean Illumio Endpoint a menudo ven tiempos de respuesta más rápidos y costos más bajos. Por ejemplo, un fabricante redujo el tiempo de inactividad en un 50% luego de un incidente, lo que demuestra el valor de la herramienta para proteger las operaciones y las finanzas.

Preguntas frecuentes sobre seguridad de endpoints

Pregunta: 1. ¿Cuáles son los tipos de seguridad de endpoints?

Respuesta: Tipos clave de microsegmentación, NGAV, EDR, DLP y monitoreo de puntos finales

Pregunta: 2. ¿Por qué es importante la seguridad de los endpoints?

Respuesta: Protege sus sistemas de infracciones y garantiza que los dispositivos permanezcan seguros.

Pregunta: 3. ¿Qué es la protección de endpoints?

Respuesta: La protección de endpoints protege dispositivos como computadoras portátiles, dispositivos móviles y sistemas de punto de venta de amenazas cibernéticas.

Pregunta: 4. ¿Qué es el software de seguridad de endpoints?

Respuesta: Software que protege y monitorear los endpoints para detener los ataques.

Pregunta: 5. ¿Cómo mejora Illumio Endpoint la seguridad?

Respuesta: Su microsegmentación evita que las amenazas se propaguen desde los dispositivos de punto final al resto de su red.

Pregunta: 6. ¿Cuál es el impacto de las soluciones de protección de endpoints en el cumplimiento?

Respuesta: Simplifican el cumplimiento de los requisitos reglamentarios.

Reflexiones finales

La seguridad de los endpoints es imprescindible en el mundo actual. Con Illumio Endpoint, puede defender su organización de forma proactiva. Ya sea a través de la segmentación, el monitoreo o el análisis, la seguridad estable lo mantiene listo para cualquier amenaza.

Conectémonos para explorar cómo Illumio puede mejorar su ciberseguridad hoy.

.png)