Integración de la visibilidad y la creación de reglas para una seguridad eficiente de la carga de trabajo

La seguridad de la carga de trabajo tiene dos requisitos generales: visibilidad y cumplimiento. Las organizaciones deben poder ver lo que sucede entre las cargas de trabajo en todo el tejido de nube híbrida y, a continuación, tomar esa información para determinar qué tipos de tráfico deben y no deben permitir entre cargas de trabajo. Estas capacidades son esenciales para definir con precisión un modelo de política de carga de trabajo a carga de trabajo para la segmentación de confianza cero.

Con la última versión de Illumio Core, proporcionamos un flujo de trabajo optimizado para la visibilidad y la creación de reglas empleando Illumio Explorer, lo que facilita mucho la creación de un modelo de política de carga de trabajo escalable y automatizado.

¿Qué es Explorer?

La función Explorer permite a los usuarios autorizados buscar en una base de datos histórica de tráfico y eventos para ver:

- El impacto de las directivas y reglas en los grupos de aplicaciones y las cargas de trabajo

- Tráfico de carga de trabajo a carga de trabajo permitido, bloqueado y potencialmente bloqueado

Debido a que el modelo de políticas de Illumio es independiente de las construcciones subyacentes de red y estructura en la nube, Explorer muestra todas las cargas de trabajo en toda su infraestructura de TI. Las etiquetas se aplican a las cargas de trabajo para describir la funcionalidad, como una carga de trabajo de "base de datos", y facilitan la agrupación de cargas de trabajo en función de las funciones empresariales. Explorer muestra exactamente qué tráfico está activo entre todas las cargas de trabajo en todas las funciones.

Por ejemplo, en un entorno brownfield, las nuevas direcciones IP a menudo aparecerán y cambiarán dinámicamente, lo que Explorer muestra dinámicamente. A medida que se agregan, eliminan o cambian las cargas de trabajo, estos eventos serán visibles en el Explorador junto con los flujos activos entre las cargas de trabajo.

Ahora, los usuarios pueden seleccionar flujos y definir reglas para esos flujos desde la misma vista dentro del Explorador.

Cómo crear reglas directamente en el Explorador

Es necesario un flujo de trabajo optimizado para lograr un modelo operativo eficiente. Saltar de un lado a otro entre los flujos de trabajo de visibilidad y los flujos de trabajo de creación de reglas lleva mucho tiempo y aumenta la posibilidad de error humano. El eslabón más débil en cualquier modelo de seguridad es un humano escribiendo en un teclado: cuantas menos oportunidades de error humano, mayores serán las posibilidades de éxito en la definición del modelo de política correcto.

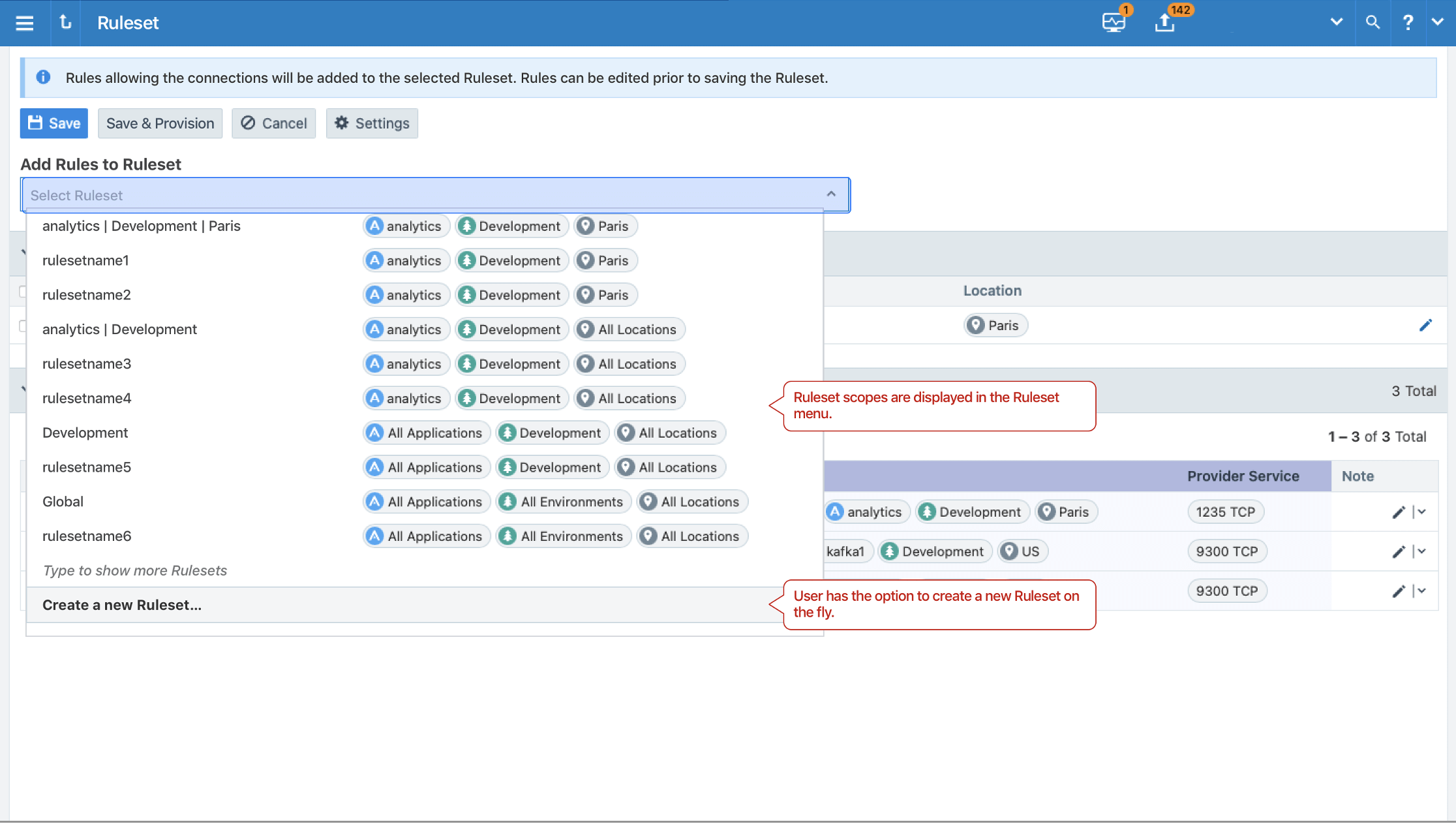

Además de que los arquitectos de seguridad definan directivas, la herramienta de seguridad de cargas de trabajo debe poder determinar automáticamente el ámbito y los conjuntos de reglas existentes a los que se puede agregar cualquier regla nueva. Si esto no es posible, los administradores de seguridad deben poder modificar el ámbito y crear cualquier regla nueva según sea necesario, directamente desde el flujo de trabajo de visibilidad de la carga de trabajo.

Con nuestra última versión de Illumio Core, todas estas tareas se pueden realizar desde Explorer, eliminando la necesidad de realizar cada una en un flujo de trabajo diferente. Desde el modo Borrador en el Explorador, todas las conexiones se agregan por etiquetas en la vista "Conexiones basadas en etiquetas", como se muestra aquí:

Desde esta vista del Explorador, un administrador de seguridad puede seleccionar conexiones específicas y agregarlas a los ámbitos existentes o crear otros nuevos. Se agregó un nuevo botón al modo Borrador del Explorador, "Permitir conexiones seleccionadas", que permite que Illumio Policy Compute Engine (PCE) recomiende alcances a los que se pueden agregar las conexiones seleccionadas:

Si un administrador de seguridad no desea usar ninguno de los ámbitos sugeridos, puede agregar reglas al conjunto de reglas y modificarlas según sea necesario:

Una vez que las reglas se aceptan o modifican y almacenan, se muestran en la ventana principal del Explorador:

Dos flujos de trabajo, una vista: seguridad de la carga de trabajo más segura y optimizada

Los patrones de tráfico de carga de trabajo son difíciles de detectar mediante herramientas que residen dentro de la red o el tejido en la nube. Para una protección coherente dondequiera que residan las cargas de trabajo, ya sea en la nube o en las instalaciones, necesita una solución que implemente visibilidad y seguridad directamente en el nivel de carga de trabajo.

La última innovación de Illumio en Explorer es un ejemplo de nuestro compromiso de optimizar la experiencia del usuario y hacer que la seguridad de la carga de trabajo sea más eficiente y escalable.

La combinación de flujos de trabajo de visibilidad y creación de reglas simplifica enormemente las tareas operativas de detección y control de políticas de carga de trabajo, reduce la posibilidad de errores humanos y, en última instancia, ahorra tiempo a los equipos.

Para obtener más información:

- Contáctenos para obtener una demostración de Illumio Core y las actualizaciones del Explorador.

- Lea cómo el aislamiento de alta temperatura se beneficia de las capacidades de Explorer.

.png)