Cómo detener una cadena de ataque en la nube con Illumio CloudSecure

Más compañías están empleando servicios en la nube que nunca, y está expandiendo la superficie de ataque a un ritmo alarmante. Hay muchas más oportunidades para que los atacantes entren en las redes y se muevan hasta llegar a sus activos críticos o instalen ransomware.

Pero las intrusiones en la nube pueden ser difíciles de detectar. Dado que los métodos modernos de ciberdelincuencia no implementan malware, no hay un comportamiento anormal que llame la atención sobre ellos. Por lo general, usan puertos legítimos para mover a través de la red hasta el objetivo.

Por eso es tan importante crear Zero Trust en la nube. Mueve el límite de confianza lo más cerca posible de los recursos críticos. En esta publicación de blog, recorra una cadena de ataque en la nube real y descubra cómo la segmentación de confianza cero con Illumio CloudSecure puede ayudarlo a detener las cadenas de ataque en la nube.

Ejemplo de la vida real: una cadena de ataque en la nube exitosa

La mayoría de las plataformas de seguridad de aplicaciones protegen la nube al encontrar y responder a las amenazas. Pero este método no es suficiente: muchas violaciones de seguridad en la nube en los últimos años no se descubrieron durante mucho tiempo. De hecho, el 47% de todas las violaciones de datos en el último año se originaron en la nube, según una investigación de Vanson Bourne.

Es tan importante sobrevivir a las amenazas no detectadas como proteger contra las que conocemos. Es necesario detener tanto las amenazas conocidas como las desconocidas.

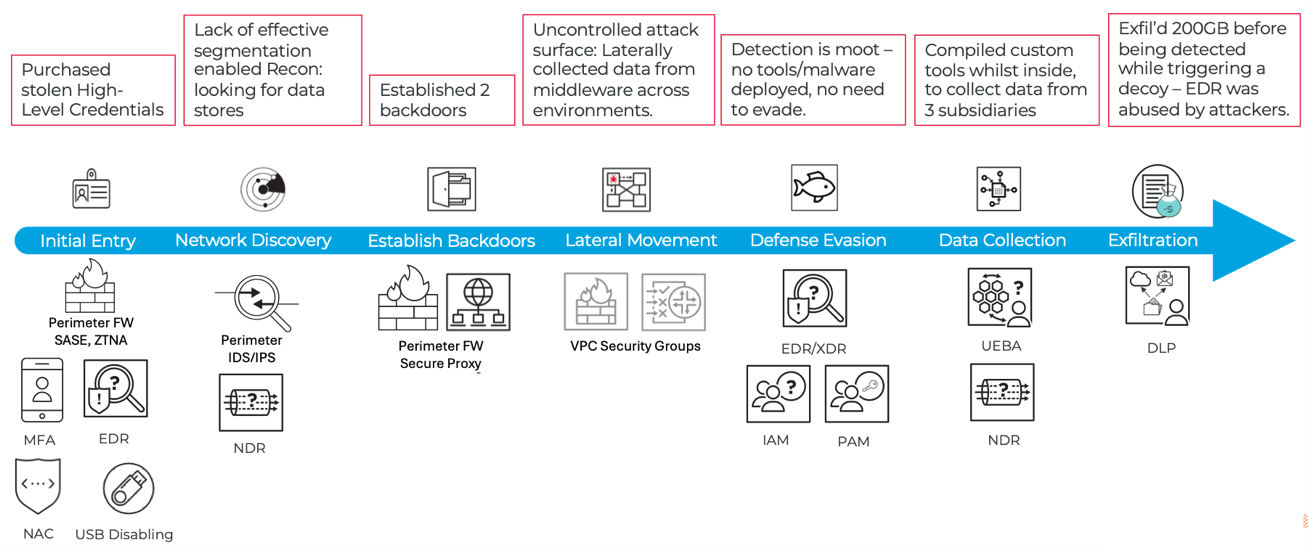

¿¿Qué pasó? La cadena de ataque

Los atacantes emplearon credenciales de alto nivel robadas para violar la red. La organización contaba con múltiples soluciones de seguridad, pero los atacantes crearon puertas traseras en la red para robar datos con éxito. Evitaron las herramientas de detección y no implementaron malware, dejando la brecha sin detectar durante meses.

Las herramientas de seguridad de la organización solo buscaban amenazas conocidas y comportamientos sospechosos. Dado que el comportamiento del atacante empleó medios legítimos para acceder a la red, pudieron mover fácilmente por el entorno, o mover lateralmente, para acceder a las aplicaciones.

La capa de red tenía cierto nivel de segmentación mediante grupos de seguridad, pero eran segmentos amplios. Una vez que los atacantes accedieron a la aplicación inicial, les resultaba fácil pasar a otras aplicaciones.

¿Qué se podría hacer? Detener el movimiento lateral

Fue mucho más difícil para los atacantes acceder a los recursos si no pudieran mover entre aplicaciones. Limitar el movimiento lateral protegió el entorno de la nube no solo de infracciones conocidas, sino también de infracciones desconocidas no detectadas.

Una arquitectura de seguridad exitosa debe proteger contra las amenazas conocidas y desconocidas sin agregar complejidad operativa.

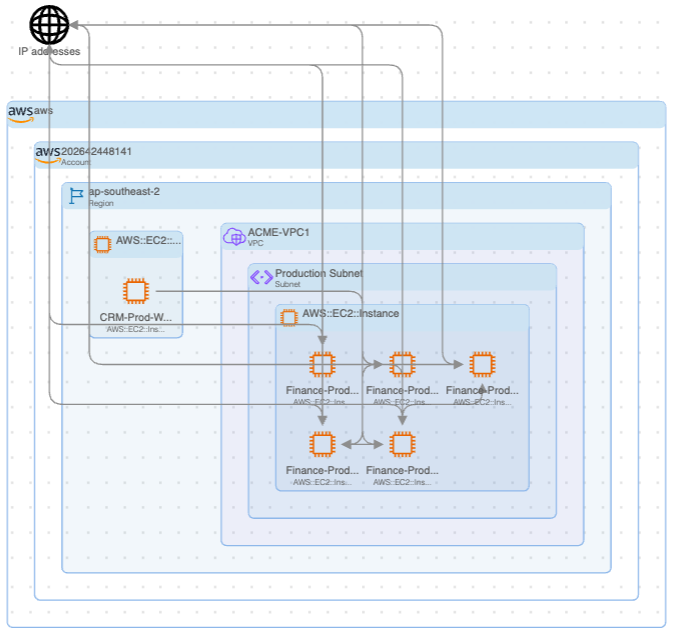

En el ejemplo anterior, solo los grupos de seguridad en los límites de la red en la nube restringían el movimiento lateral. El problema con los grupos de seguridad en nubes privadas virtuales (VPC) o redes virtuales (VNET) es que son soluciones centradas en la red. Dado que muchos propietarios de aplicaciones no comprenden completamente las dependencias de tráfico entre sus aplicaciones, los grupos de seguridad se agregan con demasiada frecuencia a la red de manera muy amplia, o no se agregan en absoluto. Esto permite que pase una amplia gama de tráfico, creando puertas abiertas de par en par por las que los atacantes pueden mover fácilmente.

Confiar en las herramientas de seguridad de red tradicionales no funciona en las arquitecturas modernas de nube híbrida. Esto se debe a que los recursos aumentan y disminuyen constantemente y se pueden mover entre hosts para un rendimiento óptimo. El direccionamiento de red tradicional ya no es una forma confiable de identificar una aplicación en la nube.

Cómo la segmentación de confianza cero aborda las cadenas de ataque en la nube

Es hora de separar la carga de trabajo en la nube y la seguridad de las aplicaciones de la seguridad centrada en la red. Tienen prioridades muy diferentes.

La segmentación de confianza cero (ZTS) actúa como respaldo para las cadenas de ataque en la nube. Emplea controles de segmentación a nivel de aplicación sin depender de la segmentación tradicional centrada en la red.

La mayoría de los sistemas operativos modernos tienen puertos abiertos de forma predeterminada y en modo de escucha, como Linux Secure Shell (SSH) y Windows Remote Desktop Protocol (RDP). Si los atacantes ponen en peligro una carga de trabajo, pueden usar cualquiera de estos puertos para conectarse a un host vecino. Luego, pueden usarlos para obtener acceso a recursos críticos o entregar cargas útiles maliciosas.

Desde la perspectiva de los actores de amenazas, estos puertos abiertos son puertas desbloqueadas que son fáciles de atravesar a medida que se mueven por la red, buscando el objetivo deseado. ZTS detiene este acceso lateral innecesario entre aplicaciones. Esto significa que los atacantes quedan contenidos en su punto de entrada original y no pueden propagar más en la red.

Cómo Illumio CloudSecure extiende ZTS a la multinube híbrida

Con Illumio CloudSecure, puede crear ZTS centrado en aplicaciones a escala. Al centrar en las necesidades de seguridad únicas de cada aplicación, CloudSecure reduce su superficie de ataque y detiene el movimiento lateral.

Estos son los tres pasos que toma CloudSecure para detener una cadena de ataque en la nube antes de que se propague a través de sus aplicaciones.

1. Ver todo el tráfico en la nube y las dependencias de las aplicaciones

No puedes hacer cumplir lo que no puedes ver. Por eso es crucial obtener visibilidad de extremo a extremo de todo el tráfico de aplicaciones en todo su entorno híbrido y multinube.

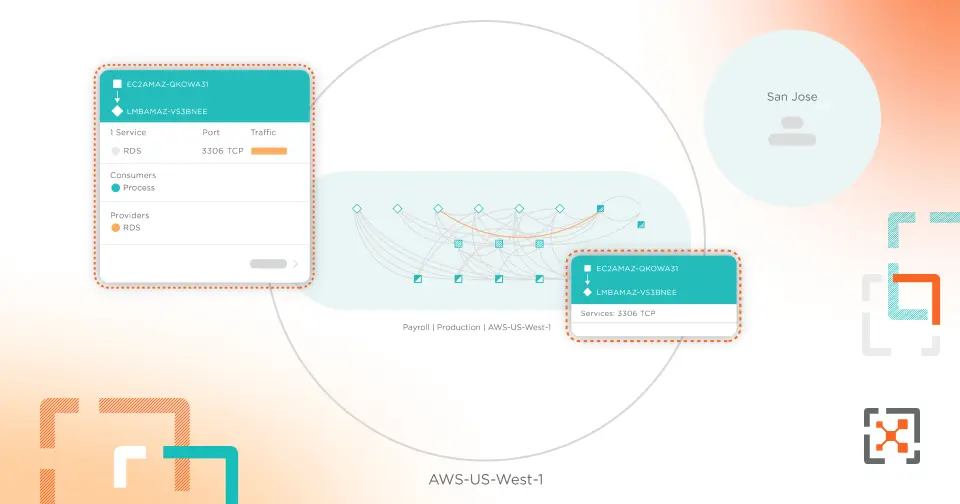

Como parte de la plataforma Illumio ZTS, CloudSecure mostrará todo el tráfico entre todas las cargas de trabajo para cualquier aplicación en su entorno de nube:

2. Definir el acceso con privilegios mínimos entre aplicaciones

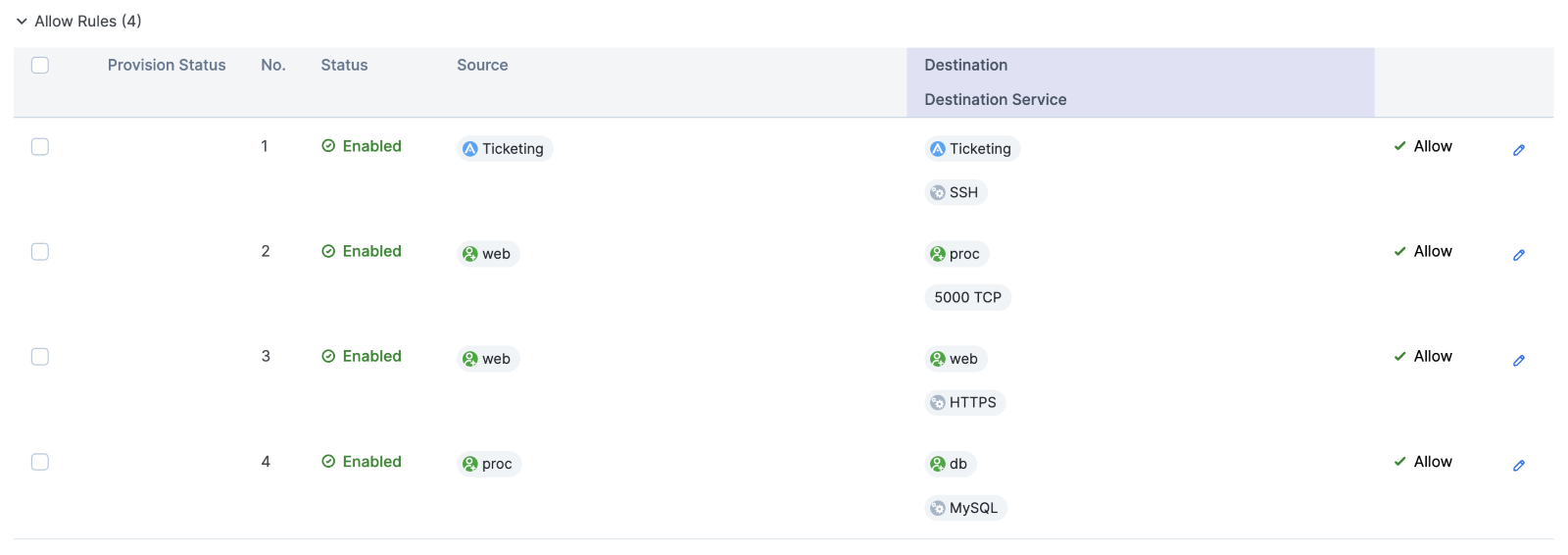

CloudSecure emplea un modelo de política basado en etiquetas que asigna etiquetas de nube existentes a las etiquetas multidimensionales de Illumio. Identifica cargas de trabajo a lo largo de límites que tienen sentido para los propietarios de negocios y los propietarios de aplicaciones en lugar de direccionamientos centrados en la red. Estas etiquetas definen directivas en hosts que pertenecen a aplicaciones.

3. Implemente automáticamente políticas de seguridad en la nube

CloudSecure implementará estas políticas empleando herramientas de seguridad nativas de la nube, como grupos de seguridad y grupos de seguridad de red (NSG).

Los equipos de seguridad no necesitan usar direcciones IP y puertos para implementar la directiva. CloudSecure coloca la política centrada en la aplicación en la sintaxis que los controles nativos de la nube pueden entender. A continuación, detecta los controles nativos de la nube necesarios en los que necesita implementar esta directiva.

El uso de un modelo de directiva basado en etiquetas significa que cada recurso en la nube asociado a una aplicación tendrá la etiqueta correcta.

En el ejemplo de ataque a la nube anterior, si el sistema se dividiera en segmentos, fue mucho más difícil para los atacantes pasar de una aplicación a otra. El ataque se contuvo en un pequeño grupo de recursos en lugar de extender rápidamente a todos ellos antes de ser detectado.

Comience su prueba gratis de Illumio CloudSecure hoy. Póngase en contacto con nosotros para obtener más información sobre cómo detener las infracciones en su multinube híbrida con la plataforma Illumio ZTS.

.png)