Cómo preparar para NIS2: Lo que necesita saber

Mucho se escribió sobre NIS2 recientemente a medida que nos dirigimos hacia un hito clave en su implementación. Antesdel 18 de octubre de 2024, los Estados miembros deben adoptar y publicar las medidas necesarias para cumplir con la directiva NIS2.

Si bien esa fecha puede infundir pánico entre muchos, es solo la fecha en que los países individuales deben adoptar NIS2 como ley y derogar NIS1 (UE 2016/1148). El cronograma para el cumplimiento de las organizaciones individuales se definirá en las leyes promulgadas por los estados individuales. Para algunos, esto podría ser hasta cuatro años luego de esta fecha.

No importa cuándo entre en vigor NIS2 , es hora de que las organizaciones comiencen a preparar para cumplir con los mandatos de NIS2 para la resiliencia cibernética.

¿Cuál es la diferencia entre NIS1 y NIS2?

Muchos se preguntaron por qué es necesaria una versión dos o incluso una versión futura tres de la directiva NIS.

La respuesta simple es que las cosas cambian.

La nueva directiva NIS2 refleja mejor el panorama actual de ciberseguridad. También realiza actualizaciones basadas en los aprendizajes de NIS1.

Desde la entrada en vigor de la NIS1 en 2016:

- Los tipos de organizaciones que se consideran críticas cambiaron.

- La tecnología cambió con un aumento en la automatización y los dispositivos inteligentes.

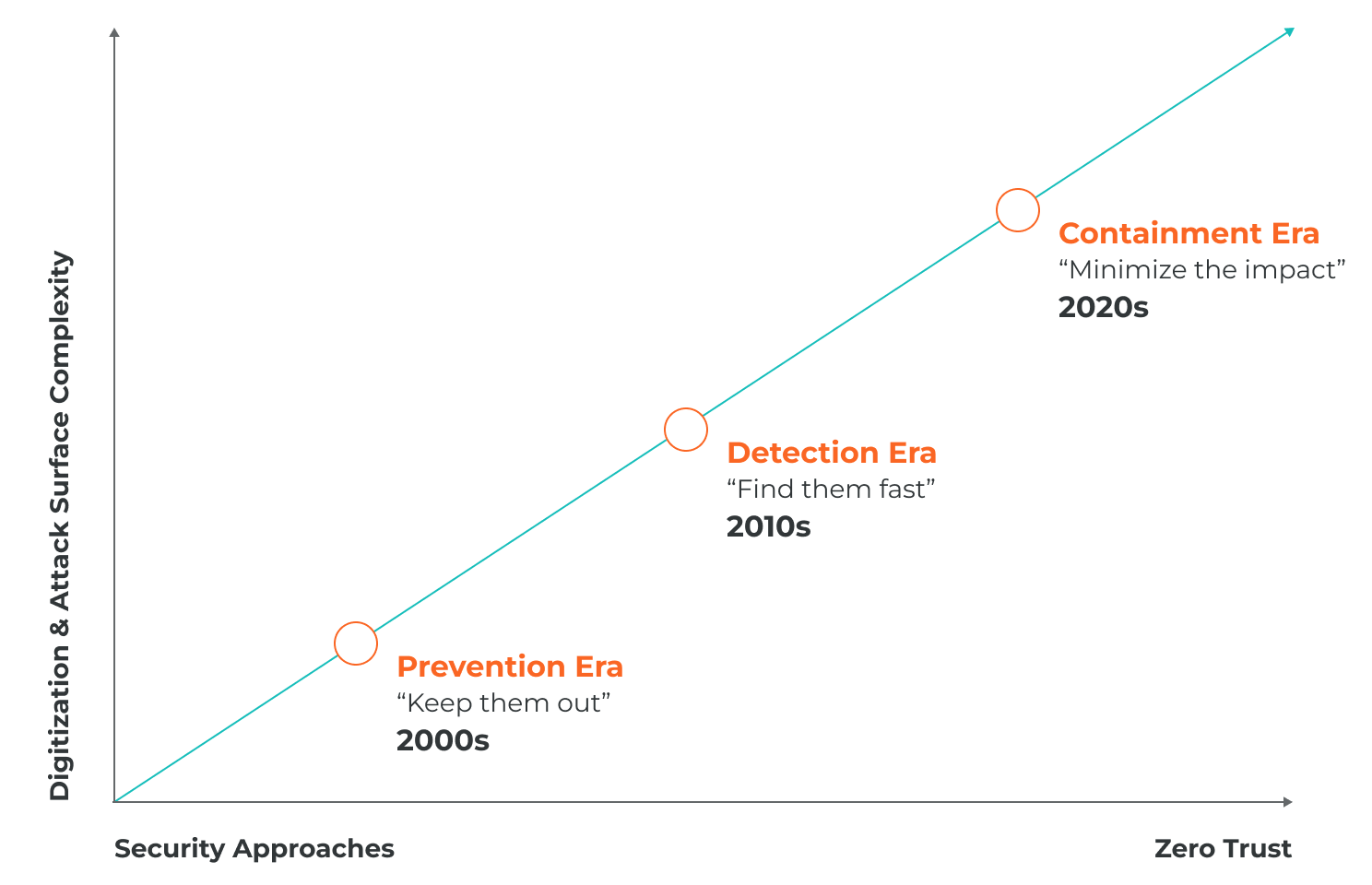

- La ciberseguridad cambió, donde el antiguo enfoque en la protección de redes estáticas fue reemplazado por un enfoque más ágil.

- La adopción de Zero Trust simplificó la forma en que se implementa la ciberseguridad, lo que resulta en un enfoque más seguro a un costo menor.

- Los tipos de ciberataques cambiaron con un aumento de los ataques disruptivos y la aparición de ataques generados por IA.

La otra razón principal para una actualización de NIS1 es mejorar la gobernanza. La idea en 2016 era que cada estado desarrollaría su propio conjunto de regulaciones y el regulador nacional las haría cumplir. Desafortunadamente, hubo una gran disparidad en la forma en que cada país implementó NIS1, por lo que NIS2 establece algunos estándares mínimos para ciertas áreas de enfoque y proporcionó a la Comisión Europea una mayor supervisión.

El cambio final es una reclasificación de las organizaciones y una ampliación del número y tamaño de las organizaciones incluidas en la directiva:

- La distinción entre servicios esenciales y proveedores de servicios digitales se reemplaza clasificando a las organizaciones según su importancia para el país y dividiéndolas en categorías esenciales e importantes.

- Las organizaciones con más de 50 empleados y una facturación anual de más de 50 millones de euros ahora se clasifican como importantes.

¿Cómo afectará NIS2 a mi organización?

NIS2 busca armonizar los requisitos entre los estados miembros mediante el establecimiento de reglas específicas para los marcos que los miembros establecen. Esto se centra en ciertas medidas de ciberseguridad, que incluyen:

- Análisis de riesgos y políticas de seguridad de los sistemas de información

- Manejo de incidentes

- Continuidad del negocio y gestión de crisis

- Seguridad de la cadena de suministro

- Adquisición, desarrollo y mantenimiento seguros de redes y sistemas, incluido el manejo y la divulgación de vulnerabilidades

- Políticas y procedimientos para evaluar la eficacia de las medidas

- Prácticas básicas de higiene informática y formación en ciberseguridad

- Políticas y procedimientos relacionados con el uso de criptografía / cifrado

- El uso de MFA, comunicaciones seguras y comunicaciones de emergencia seguras

Los Estados miembros en los que estas medidas no estén ya incorporadas en las normativas nacionales tendrán que agregar estas características. Y las organizaciones en estos países que aún no implementan estos controles deberán adoptarlos.

Probablemente, el mayor impacto de NIS2 se encuentra en organizaciones que no fueron cubiertas previamente por NIS1. Si bien esto suena preocupante, la investigación de ENISA muestra que el presupuesto promedio para la implementación de SRI es para proyectos que duran de 14 a 18 meses.

¿Qué puede hacer mi organización ahora para preparar para NIS2?

En 2016, las organizaciones estaban limitadas en las herramientas y enfoques de seguridad disponibles, atrapadas por tecnologías estáticas como AV tradicional, NAC y firewalls, y visibilidad limitada.

Aunque se estaba discutiendo Zero Trust en ese momento, el enfoque todavía estaba en tratar de prevenir cada ataque tratando de detectar todo el malware. Hoy en día, la amenaza combinada del ransomware y la IA plantea nuevos problemas que la directiva NIS2 intentará abordar.

Si bien los requisitos técnicos específicos de NIS2 aún no están disponibles para cada estado miembro, las organizaciones pueden comenzar su viaje hacia el cumplimiento adoptando un enfoque de contención de brechas empleando tecnologías como Zero Trust Segmentation, también llamada microsegmentación. Este enfoque moderno asume que las infracciones son inevitables y, en respuesta, garantiza que se implementen medidas de seguridad proactivas.

Una estrategia de contención de brechas de Confianza cero incluye estos pilares clave:

- Asumir la infracción y planearla

- Identificar todos los activos y recursos y mapear las interdependencias

- Proteger contra todas las vulnerabilidades y puertos expuestos

- Responda rápidamente y con agilidad

- Restaurar de forma segura sin reinfección

El objetivo de la Directiva SRI es mejorar la resiliencia de las infraestructuras críticas en toda la Unión Europea. Esto significa cerciorar de que los servicios se puedan mantener mientras están bajo ataque.

Para lograr esto, el enfoque debe cambiar de tratar de detener un ataque a cerciorar de que un ataque esté contenido y no pueda llegar a los recursos críticos para el negocio de una organización.

¿Cómo se alinea Illumio con los requisitos de NIS2?

NIS2 se enfoca en estandarizar las medidas clave de ciberseguridad, y Illumio Zero Trust Segmentation (ZTS) lo ayuda a cumplir con lo siguiente.

1. Políticas sobre análisis de riesgos y seguridad de la información

El mapeo de dependencias de aplicaciones proporciona una visibilidad completa del tráfico en todas las cargas de trabajo, incluidos contenedores, IoT y máquinas virtuales, en una sola consola. Esto permite a los equipos de seguridad identificar los riesgos de la red y crear políticas de seguridad que bloquean las conexiones innecesarias entre puertos.

2. Manejo de incidentes

Durante una violación activa, Illumio puede responder rápidamente para restringir el acceso a recursos críticos, deteniendo la propagación de un ataque y aislando completamente los sistemas comprometidos. Luego de la infracción, ZTS separa de forma inteligente el sistema infectado en tiempo real para permitir la restauración segura de los datos.

3. Continuidad del negocio y gestión de crisis

Los equipos de seguridad y TI pueden usar Illumio para configurar la protección alrededor de departamentos y sistemas individuales para que puedan reanudar las operaciones mientras están protegidos del ataque. Cualquier intento de reinfección se puede evitar permitiendo solo la conexión con una fuente de datos inmutable durante la recuperación de la infracción.

4. Seguridad de la cadena de suministro

Illumio solo permite la comunicación conocida y verificada entre entornos. Esto garantiza que cuando haya una brecha en la cadena de suministro, ZTS evitará que la brecha ingrese y se propague a los sistemas de la organización.

5. Seguridad en redes y sistemas de información

Illumio extiende la microsegmentación consistente en todos los entornos, desde centros de datos locales hasta entornos híbridos y multinube. Esto garantiza que una violación se detenga y contenga de inmediato para que los atacantes no puedan mover a otras partes de la red.

6. Políticas y procedimientos para evaluar la eficacia de las medidas

El panel de protección contra ransomware de Illumio ayuda a preparar y proteger mejor contra la amenaza de ataque al proporcionar información sobre la exposición al riesgo de la carga de trabajo, la visibilidad de las cargas de trabajo protegidas frente a las no protegidas y un puntaje de cobertura de protección.

7. Prácticas básicas de higiene informática y formación en ciberseguridad

La visibilidad de extremo a extremo de Illumio de toda la superficie de ataque proporciona información sobre las brechas de seguridad que ayudan a informar las necesidades de capacitación e higiene cibernética. ZTS también garantiza que los errores humanos inevitables no dejen vulnerabilidades para que los atacantes las exploten.

8. Seguridad de los recursos humanos, controles de acceso y medidas de gestión de activos

Con Illumio, los equipos de seguridad pueden implementar políticas de segmentación granulares para limitar el acceso a los sistemas, incluidos los recursos de recursos humanos. Esto significa que si se viola una parte de la red, los atacantes no pueden propagar a los recursos críticos.

Obtenga más detalles en Lograr el cumplimiento de NIS2 con Illumio.

NIS2: Un marco más sencillo para cerciorar los servicios esenciales

En comparación con las estrategias tradicionales de prevención y detección, un enfoque de contención de brechas es mucho más simple porque las organizaciones solo necesitan definir las pocas cosas que están permitidas en la red en lugar de las miles de cosas que deben detener. La capacidad de la IA para encontrar vulnerabilidades y abrir conexiones nos hace más susceptibles a una brecha, pero un cambio de enfoque puede ayudar.

Al centrar en proteger el recurso, independientemente de si está en un servidor, en la nube o en un dispositivo OT, se ahorra la complejidad de tratar de diseñar políticas para tecnologías de seguridad estáticas basadas en redes.

Obtenga más información sobre cómo Illumio protege a las organizaciones de servicios esenciales.

Contáctenos hoy para una demostración y consulta gratis.

.png)

.webp)