Comprender los mandatos de cumplimiento de la UE

¿Cumplimiento, cumplimiento, seguridad, seguridad? En teoría, los mandatos que rigen las industrias en las que trabajamos y con las que trabajamos brindan orientación y definen marcos que tienen como objetivo establecer barreras en torno a las formas de seguridad aplicables, cibernéticas o de otro tipo.

Esto puede dar lugar a puntos de vista divergentes, una dicotomía sobre la interpretación, o al menos un punto de discusión sobre la aplicación de los detalles del mandato. Probablemente todos escuchamos el término "ejercicio de marcar casillas" cuando nos referimos al cumplimiento, ya sea como una forma de no tratarlo o como un comentario irónico y desechable de profesionales sufridos que trabajaron para implementar los diversos mandatos de cumplimiento que se aplican a su industria o región relevante.

Tengo una visión personal, formada a través de algunas de las experiencias anteriores y de trabajar en estrecha colaboración con organizaciones e individuos que dedicaron mucho tiempo a estudiar minuciosamente los marcos de cumplimiento. A menudo, lo que descubrí es que la aplicación práctica del cumplimiento se hace más fácil, más directa y menos compleja al trabajar en "el espíritu" del mandato en lugar de los detalles técnicos más secos. Por supuesto, los detalles son más o menos importantes según el tipo de cumplimiento, pero a menudo es importante tratar de revisar el texto para llegar al "significado" de un control determinado. La intención detrás de la regla, y lo que eso significa para un aumento o una mejora en la seguridad, es mi forma preferida de manejar esto.

En esencia, y en referencia a mi comentario anterior, el cumplimiento realmente está ahí para proporcionar un nivel básico de seguridad, o una mejora general en la postura, y la capacidad de verificar esta postura de manera confiable.

Como advertencia a esto, existen diferencias en los detalles específicos que expresan los mandatos dados. Por ejemplo, PCI DSS proporciona detalles específicos sobre el registro y el monitoreo de archivos, mientras que la Directiva NIS (que es específica de la UE) ofrece una orientación mucho más amplia y más variación a nivel local por país.

Del mismo modo, mi experiencia con la interpretación de un contralor u organismo de auditoría a menudo puede coincidir con esto, en el sentido de que un buen contralor se fijará más en la intención y la eficacia que solo en los detalles técnicos. Esto, por supuesto, está directamente relacionado con cuán específico es el mandato (como se indicó anteriormente), y esta es solo mi propia experiencia directa.

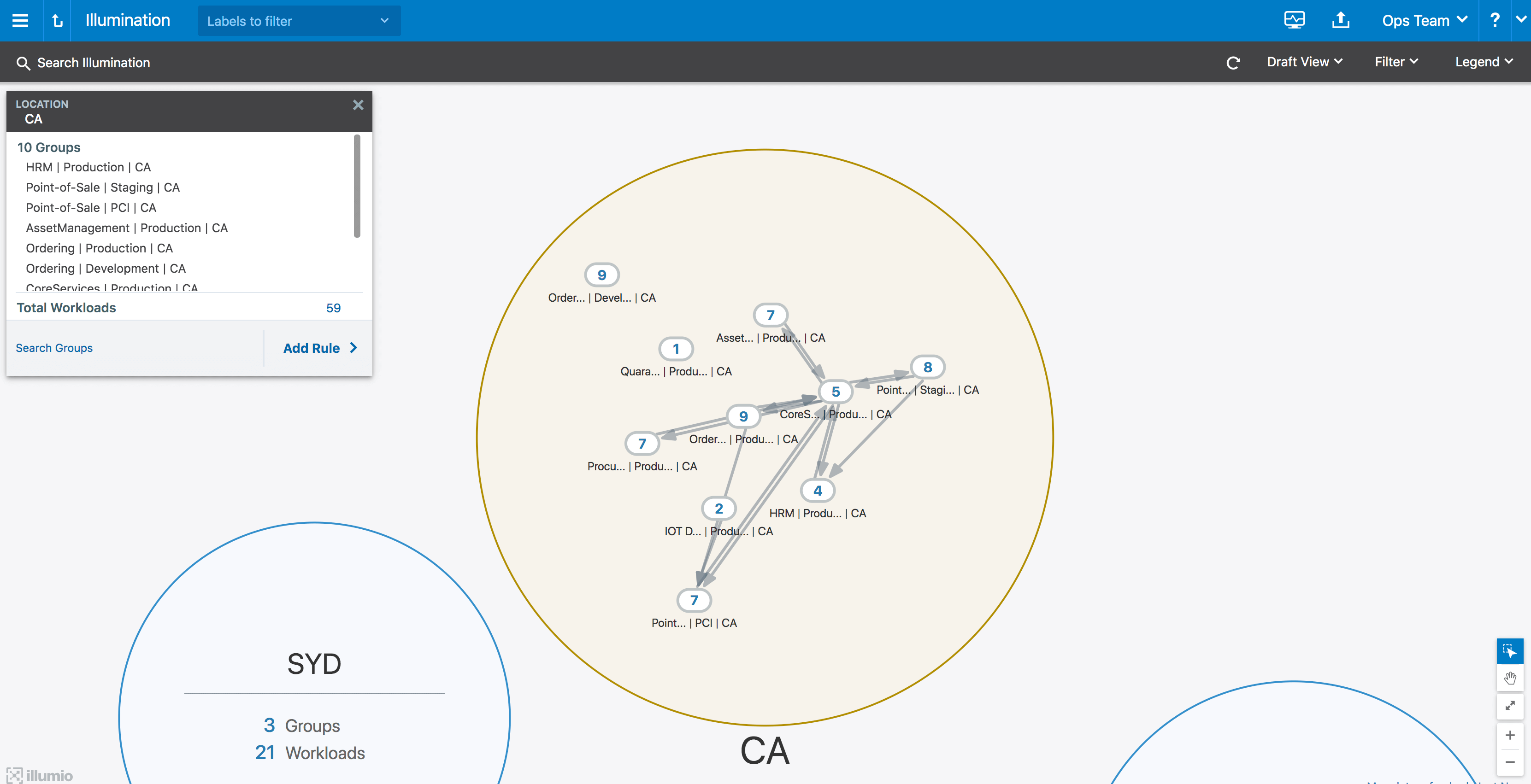

Quizás te estés preguntando, ¿dónde encaja Illumio? El hilo conductor entre nuestro negocio y los órganos de gobierno mencionados anteriormente es que todos comparten el objetivo común de proteger los activos y datos de alto valor. Todos los mandatos de cumplimiento que vemos que rigen los datos, las prácticas de ciberseguridad y, en algunas infraestructuras críticas, tienen un razonamiento común en su núcleo. La protección de los datos, o los sistemas que manejan y transfieren estos datos, ya sea información de tarjetas de crédito, información de identificación personal (PII), registros de pago, datos de activos o los sistemas de control para estos y otros, es el núcleo de cada mandato de cumplimiento. Dicho esto, esta protección siempre tiene un aspecto de separación o microsegmentación involucrado. El objetivo: limitar la superficie de ataque, el radio de explosión de un compromiso u optar por un modelo completo de acceso y conectividad Zero Trust para mantener los sistemas y datos críticos alejados de las áreas de menor prioridad / menos críticas de alguna forma.

Con ese fin, este serial de blogs se centrará en analizar los detalles de las diferentes áreas de cumplimiento, con, críticamente, un contrapunto a cada publicación de blog de un profesional externo experimentado en esa área. Esto ayuda con el color a mi propio comentario, pero también permite algunos detalles específicos sobre la forma diferente en que cada mandato podría ser interpretado y auditado a nivel gubernamental o de terceros (incluidos los aportes de los propios contralor).

¡Gracias de antemano a los que contribuyen!

Nos centraremos principalmente en los mandatos de cumplimiento específicos de la UE / Europa, ya que pueden diferir significativamente de los de los Estados Unidos. Como tal, no cubriré en detalle mandatos como HIPAA, NIST y Sarbanes-Oxley. También dejaré el lado de PCI DSS en paz, ya que ya tenemos información significativa sobre el cumplimiento de PCI aquí en Illumio.

Con eso, las áreas cubiertas en este serial se agruparán en algunas áreas de gobierno similares:

Infraestructura crítica – Directiva NIS, LPM

Esta publicación de blog cubrirá la relativamente nueva Directiva NIS (Directiva de redes y sistemas de información) que se aplica a los países de la UE. Este es un mandato interesante debido a su amplio mandato, relación con GDPR y su interpretación relativamente abierta y local. Esta publicación también incluirá detalles sobre la naturaleza más abierta de la Directiva SRI; orientación en lugar de controles obligatorios, que se relaciona con los puntos anteriores de esta publicación en torno a la intención del cumplimiento y su implementación.

También está relacionada, y alimentando la creación de la Directiva NIS, está la ley francesa de Protección de Infraestructuras de Información Críticas (LPM), un mandato específico de infraestructura crítica más maduro con algunos controles interesantes.

Finanzas/Pagos – SWIFT, SIPS DEL BCE

Aquí, cubriremos los mandatos financieros, SWIFT, que es uno de los primeros que se empleó la plataforma Illumio para proteger, y la guía de cumplimiento SIPS (Banco Central Europeo – Sistemas de Pago Sistemáticamente Importantes) específica de la UE.

Tratamiento de datos – ISO 27001, RGPD

En esta publicación, discutiremos la gobernanza y el control de datos, la protección de la PII y los sistemas de alojamiento. Esta es otra área con una amplia gama de posibles participaciones e interpretaciones. El RGPD, por ejemplo, está conectado tangencialmente a los estándares de ciberseguridad más específicos, al tiempo que está estrechamente vinculado a la Directiva NIS.

Espero compartir conocimientos y experiencia de especialistas en cumplimiento y explicar cómo Illumio puede ayudar a cualquier organización a alcanzar sus objetivos de cumplimiento.

.png)

.webp)