NOMBRE:Conclusiones de WRECK: cómo la microsegmentación puede ayudar con la visibilidad y la contención

La colección de vulnerabilidades NAME:WRECK permite a los atacantes comprometer de forma remota servidores críticos y dispositivos IoT, incluso aquellos detrás de firewalls perimetrales, explotando fallas en su manejo de respuestas del Sistema de nombres de dominio (DNS). Cientos de millones de dispositivos en todo el mundo, incluida la tecnología de atención médica, los dispositivos inteligentes y los equipos industriales, podrían ver comprometidos con NAME:WRECK.

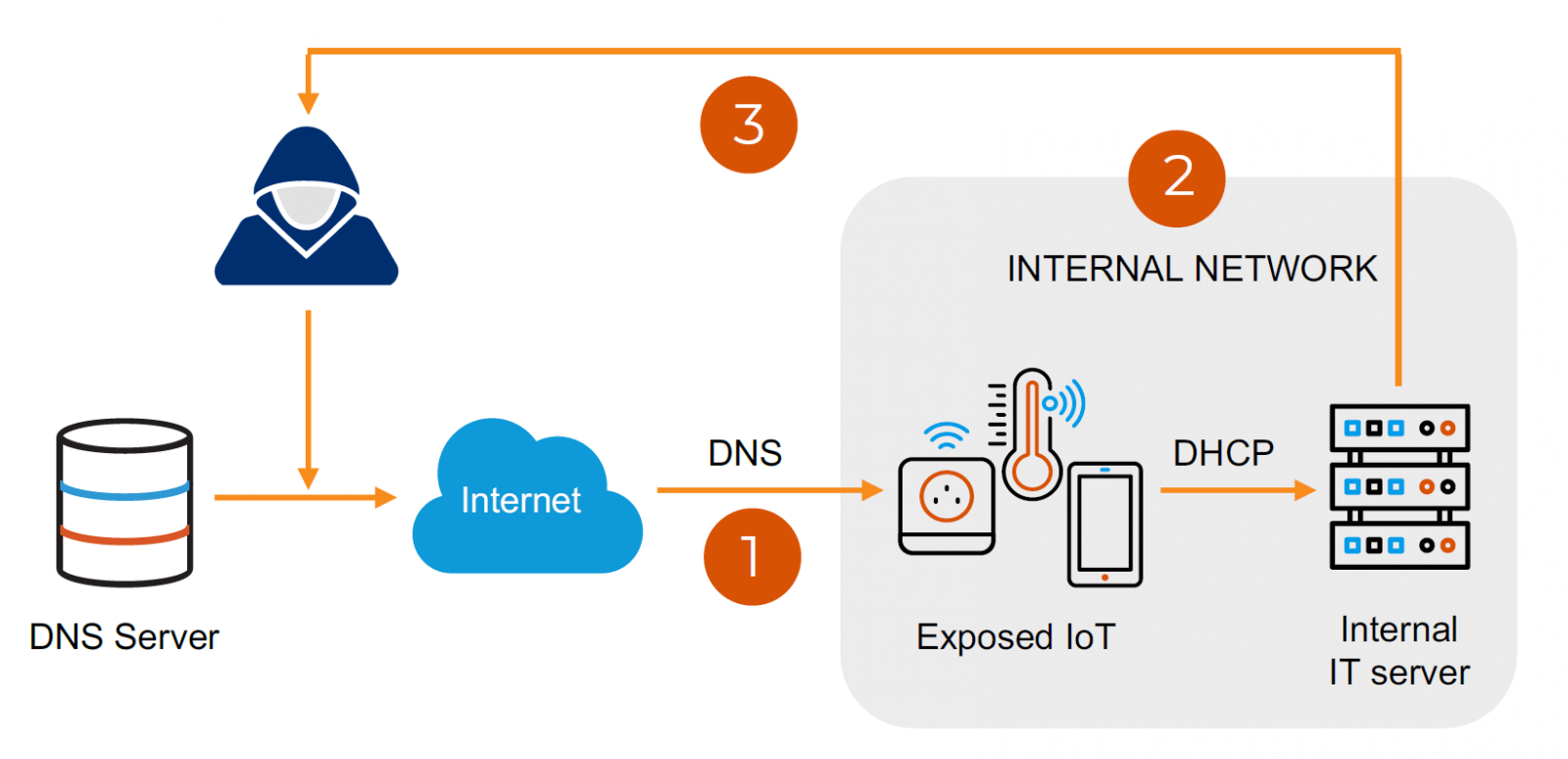

Una investigación publicada recientemente por Forescout y JSOF detalla esta colección de vulnerabilidades que aprovechan el análisis de respuestas de DNS. Estos defectos se encuentran en las pilas TCP/IP de varios sistemas operativos y podrían provocar la ejecución remota de código o la denegación de servicio en el sistema de destino. Para explotar estas vulnerabilidades, un atacante debe poder responder a una consulta de DNS válida, insertar como un hombre en el medio entre el cliente vulnerable y el servidor DNS, con una respuesta cuya carga útil esté formateada para desencadenar la debilidad. Las plataformas que demostraron ser vulnerables incluyen FreeBSD, que prevalece en los centros de datos, y Nucleus y NetX, que se emplean ampliamente como sistemas operativos en dispositivos IoT y OT. El artículo completo sobre NOMBRE:NAUFRAGIO se puede encontrar aquí.

Dado que el compromiso inicial depende de que el atacante tenga acceso a la red del dispositivo de destino y el movimiento lateral posterior al compromiso requiere que haya acceso generalizado a la red, la visibilidad y la microsegmentación proporcionan capacidades que podrían respaldar tanto la detección como la mitigación de un posible ataque.

El punto de partida para ambos es un inventario preciso de activos de los dispositivos en el entorno que ejecuta las plataformas afectadas. Esto puede ser sencillo para los servidores en un centro de datos, pero más desafiante para los dispositivos IoT u OT que están repartidos por los campus: si esta información no es perfecta, saber en qué parte de la red se implementan (incluso a nivel de subred, si no es una IP específica) es un buen punto de partida.

Visibilidad

Debido a que un atacante necesitaría realizar un MITM (hombre en el medio) para inyectar la respuesta DNS maliciosa, identificar la conexión no autorizada puede ser un desafío. Sin embargo, lo siguiente podría proporcionar alguna información:

- Intentos de conexiones DNS a servidores DNS no reconocidos o inesperados.

- Volúmenes inusualmente altos de actividad en un servidor DNS específico.

- Respuestas DNS con cargas útiles grandes.

El posible movimiento lateral posterior al compromiso podría detectar a través de lo siguiente:

- Conectividad de estado de destino (FreeBSD, NetX, Nucleus) a dispositivos internos a los que normalmente no se conectan.

- Nuevos intentos de conexión a Internet desde el estado de destino.

- Nuevas transferencias de datos de gran tamaño desde/hacia el estado de destino.

Contención

Las organizaciones pueden aprovechar la microsegmentación para reducir la superficie de ataque potencial e inhibir el movimiento lateral:

- Limite los dispositivos para que solo puedan acceder a los servidores DNS autorizados (tanto internos como externos).

- Restrinja el acceso a/desde dispositivos para que las reglas solo permitan los flujos necesarios para las operaciones comerciales, evitando así el acceso sin restricciones a la red.

- Impedir el acceso del dispositivo a Internet o restringir el acceso solo a dominios específicos.

Los clientes de Illumio pueden aprovechar la visibilidad incomparable de Illumio Core para permitir este monitoreo y crear políticas de segmentación adecuadas. Comunicar con su equipo de cuentas de Illumio para obtener información sobre cómo hacerlo.

.png)