Visualización de siguiente nivel y creación de políticas: Illumination 2.0

En 2014, Illumio fue pionera en el mapeo de dependencias de aplicaciones en tiempo real y la visibilidad para la microsegmentación con Illumination. Cuando lanzamos Illumio Adaptive Security Platform (ASP), creíamos que las organizaciones no podrían crear una política de segmentación para sus aplicaciones brownfield sin un mapa de dependencia de aplicaciones (el CTO de Illumio, PJ Kirner, explica por qué necesita un mapa para la seguridad en una publicación de blog reciente).

Desde nuestra primera versión hasta hoy, Illumination proporcionó una forma para que las organizaciones empleen la visibilidad del flujo de tráfico para crear una política de microsegmentación, probarla y luego comenzar a pasar a la aplicación, aplicación por aplicación.

La evolución de la visibilidad

La primera versión de Illumination permitió a los equipos de seguridad central analizar los flujos de aplicaciones y agregar manualmente reglas basadas en etiquetas de lista blanca para permitirlos. El único objetivo era ayudar a los clientes a crear sus políticas de microsegmentación, y todos los flujos de trabajo de Illumination se centraban en ese único objetivo. Cuando concebimos inicialmente Illumination, pensamos que los clientes emparejarían un número limitado de cargas de trabajo, crearían políticas y luego migrarían esas cargas de trabajo a la aplicación.

Como muchos de nuestros clientes emplearon Illumination para segmentar sus centros de datos e infraestructura en la nube, esto es lo que aprendimos desde que lanzamos por primera vez:

- La generación de políticas puede ser muy, muy difícil: Illumination permitió a los equipos de seguridad analizar las conexiones de tráfico una por una y, con un flujo válido, agregar una regla en el modelo de política basado en etiquetas de lista blanca de Illumio. Aprendimos que las aplicaciones están extremadamente interconectadas y que solo unos pocos cientos de aplicaciones compuestas por un par de miles de cargas de trabajo pueden tener millones de conexiones únicas que deben analizar. La mejor manera de comenzar es generar automáticamente una directiva para permitir esas conexiones. Esto tiene el riesgo de permitir una conexión que no debería permitir (como leerá a continuación, tenemos herramientas para ayudar con esto); Sin embargo, a partir de este momento, los clientes pueden restringir el movimiento lateral y detectar inmediatamente las infracciones de las políticas.

- La creación centralizada de políticas no siempre funciona: Los flujos de trabajo en Illumination se diseñaron para ayudar a un equipo de seguridad central a crear políticas de microsegmentación para toda la infraestructura. Sin embargo, aprendimos que la creación de políticas de microsegmentación es difícil y requiere mucho tiempo sin delegarla a los equipos de aplicaciones que entienden esas aplicaciones. (Próximamente: la publicación del blog de nuestro ex vicepresidente de producto, Matthew Glenn, sobre la alineación de la segmentación con su organización. Estén atentos, es una buena lectura).

- La visibilidad se puede emplear para operaciones de cumplimiento y seguridad: Cuando lanzamos por primera vez, la visibilidad en Illumination impulsó la creación de políticas de microsegmentación. Sin embargo, una vez que agregamos el contexto de las etiquetas y la política al tráfico, esta visibilidad se volvió tremendamente beneficiosa para los equipos de operaciones de cumplimiento/auditoría y seguridad. Los equipos de cumplimiento emplean la visibilidad para generar reportes que permiten a un contralor terminar su trabajo de manera más rápida y eficiente. Los equipos de operaciones de seguridad emplean la visibilidad para encontrar rápidamente infracciones de políticas, detectar amenazas y responder a esas amenazas de manera más efectiva.

De hecho, algunos de los clientes de Illumio pudieron detectar hosts afectados por WannaCry a través de la visibilidad de Illumio; cualquier host que rompiera la política e intentara conectarse en puertos SMB fue rastreado y remediado rápidamente. Otros clientes descubrieron que algunos de los servidores de sus centros de datos escuchaban música de Spotify y publicaban actualizaciones en Facebook. Deberías ver las expresiones en sus rostros cuando descubrieron esas conexiones.

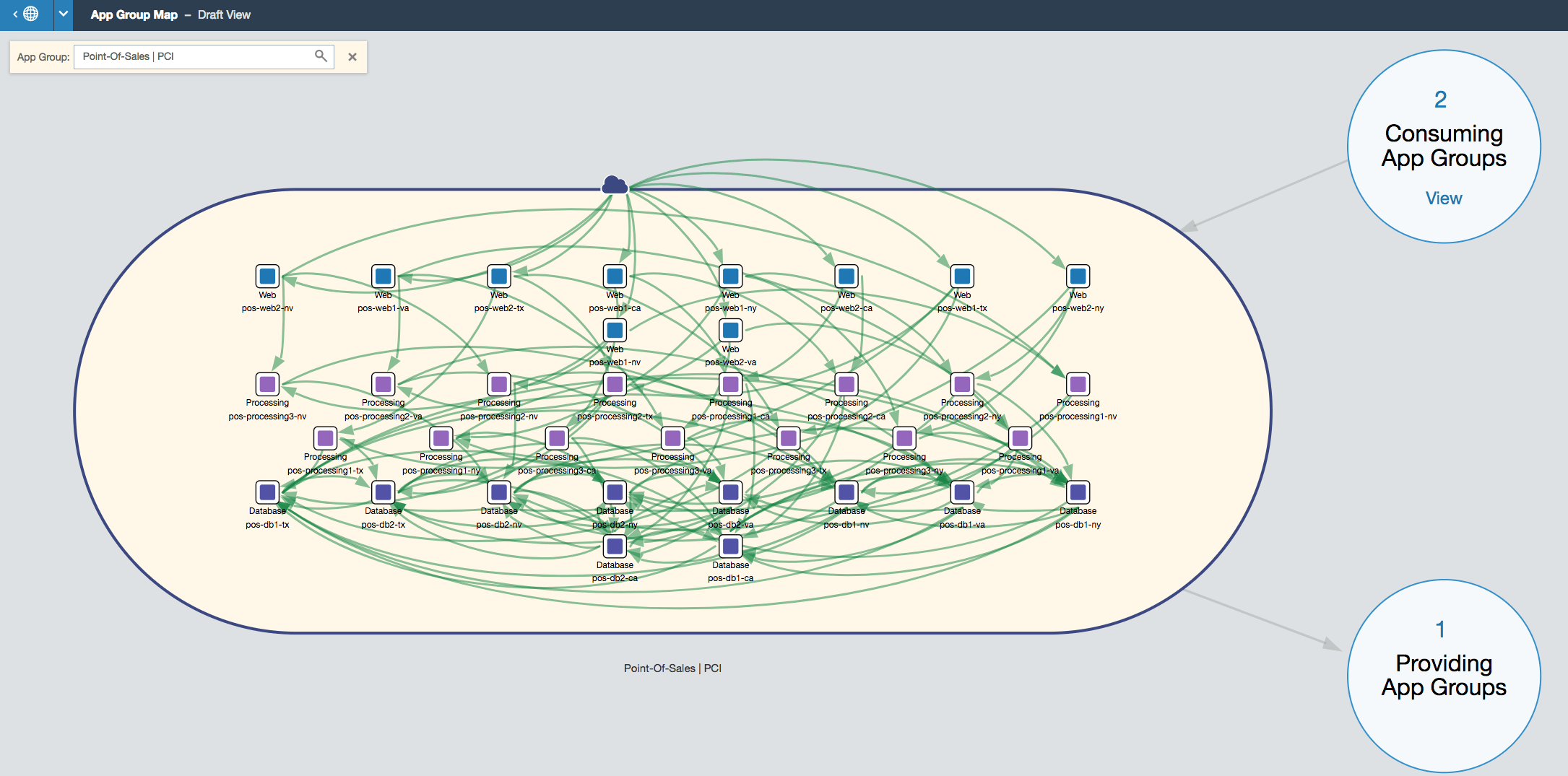

Escuchamos y aprendemos constantemente de nuestros clientes. El año pasado, agregamos App Group Maps para ayudar a los equipos de aplicaciones a usar Illumio y centrar solo en las aplicaciones y cargas de trabajo que son importantes para ellos. Hoy, nos complace anunciar las siguientes nuevas características bajo el paraguas de Illumination 2.0.

Nuevas funciones, visibilidad avanzada

Introducción al generador de políticas

Años de ciclos de comentarios de los clientes y lecciones aprendidas dieron paso a ideas clave sobre políticas:

- La escritura de políticas flujo a flujo en un entorno grande no es realmente escalable. (Si quieres una prueba de cómo uno de nuestros competidores lo hace flujo a flujo, mira este video).

- Los equipos de seguridad centralizados no siempre conocen los detalles de cómo funcionan las aplicaciones; Al escribir políticas de seguridad, no podían validar si los flujos eran correctos o incorrectos. Esto impulsó el deseo de extender la creación de políticas a los equipos de aplicaciones que tienen detalles de sus aplicaciones.

- Los equipos de aplicaciones pueden tener opiniones sobre cómo se deben proteger las aplicaciones, pero no tienen experiencia en la creación de políticas de seguridad (por ejemplo, reglas de firewall), y someter a los equipos de aplicaciones a la escuela de políticas de segmentación no es realmente una opción.

Es por eso que creamos Policy Generator.

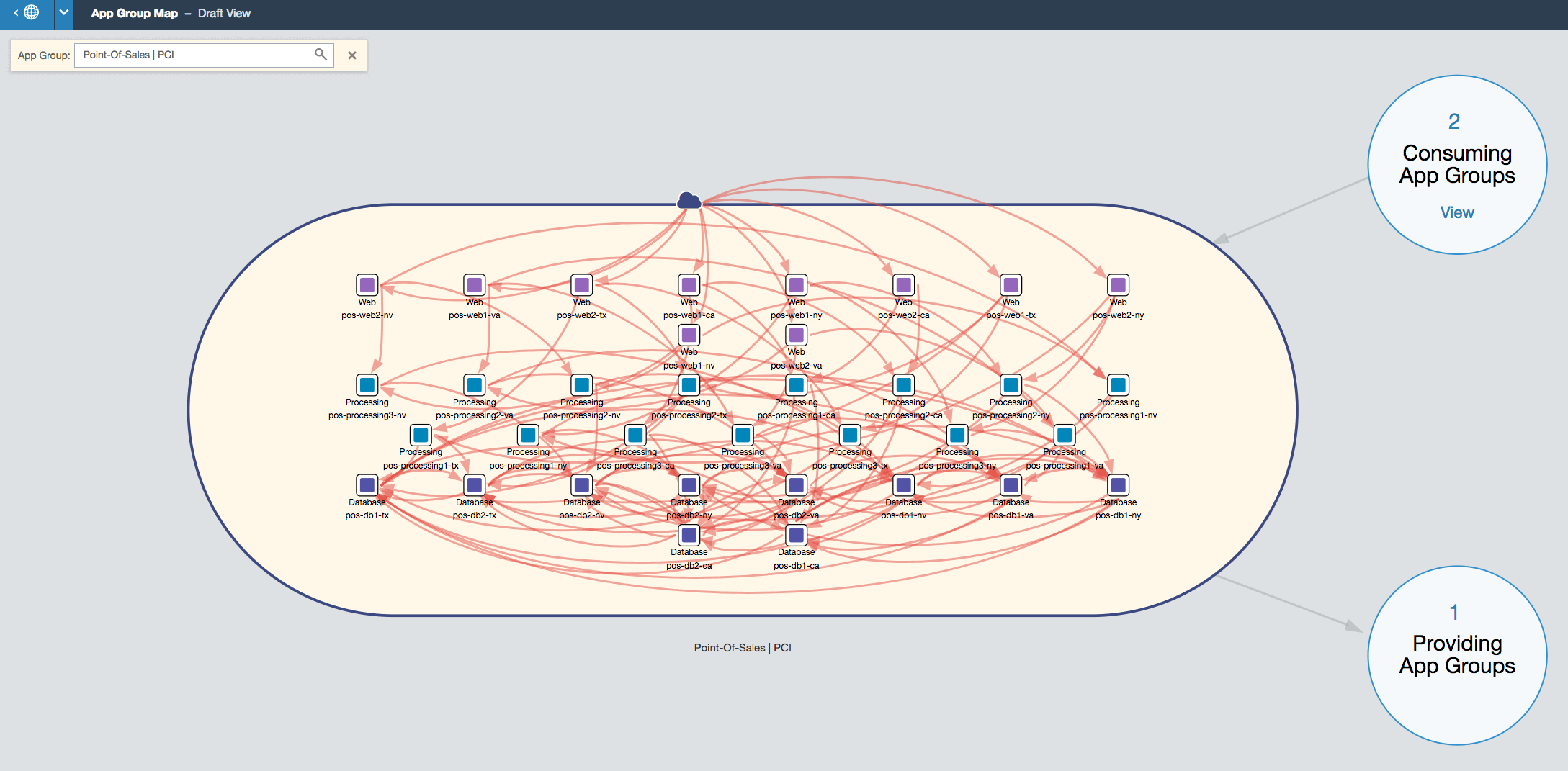

Dependencias de aplicaciones sin políticas de seguridad en una sola aplicación.

Recomendaciones de políticas de seguridad para la microsegmentación.

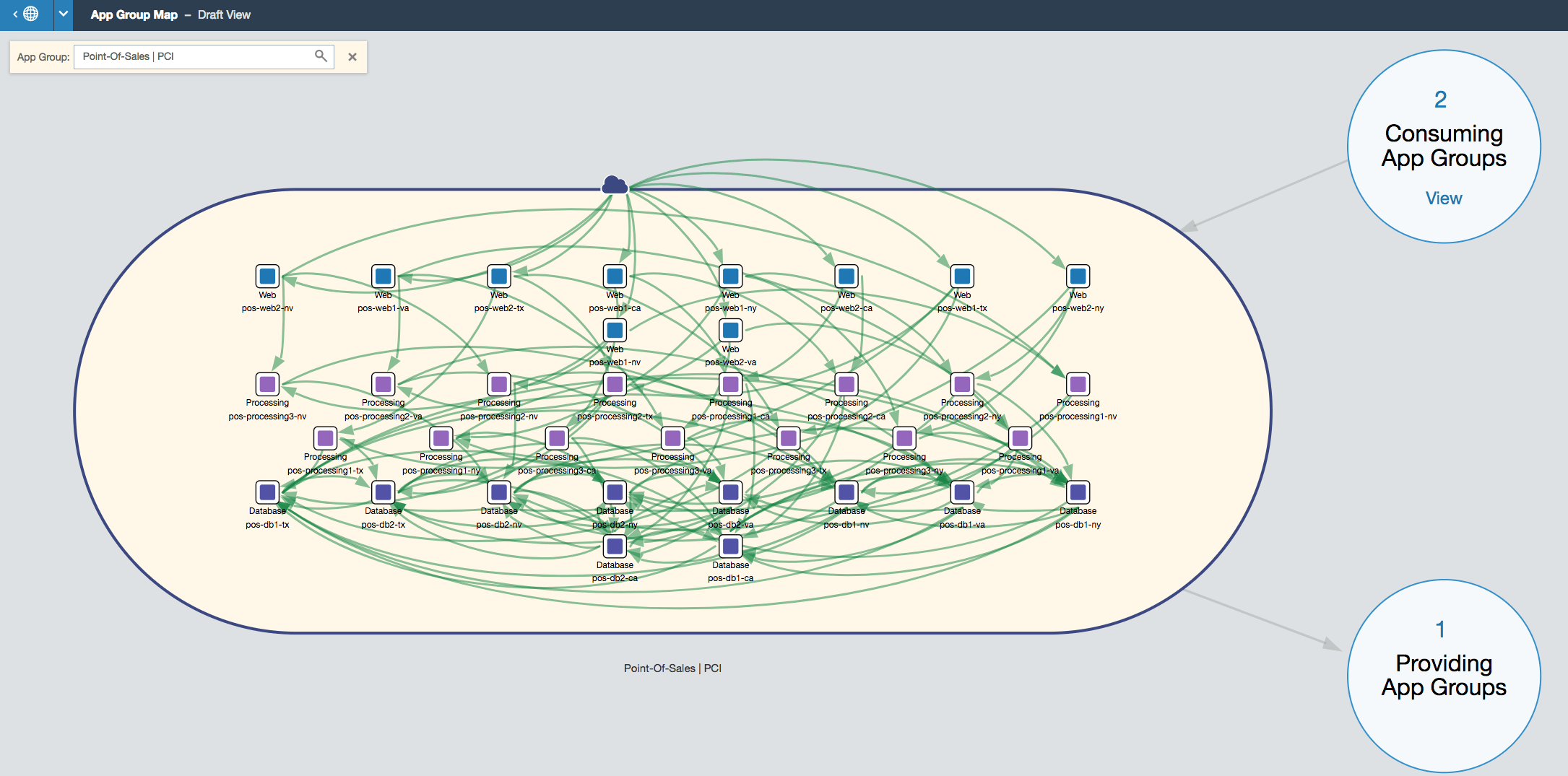

Aplicación de políticas de seguridad en una sola aplicación.

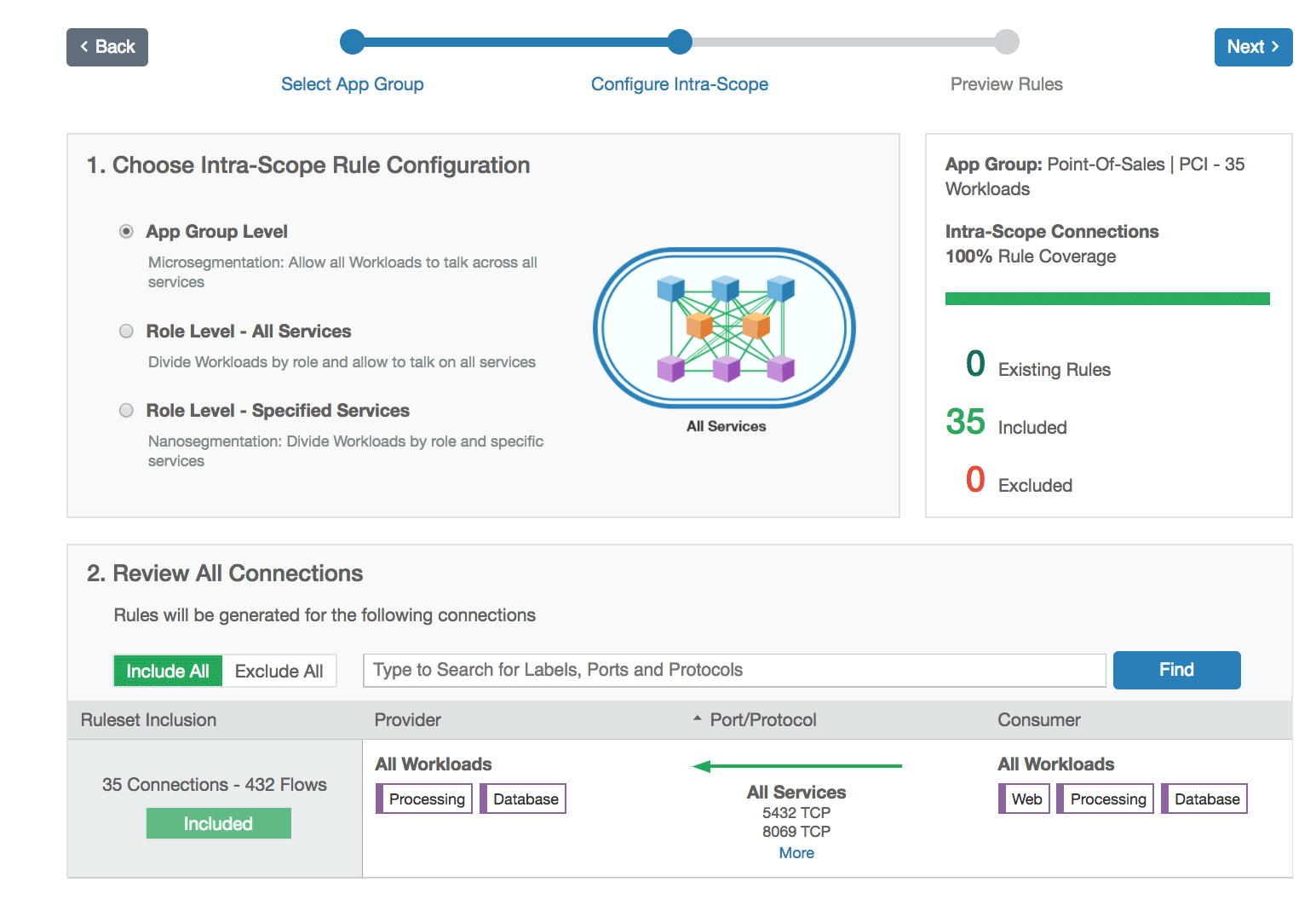

Policy Generator reduce significativamente el tiempo, la capacitación y los recursos necesarios para escribir políticas de microsegmentación.

Emplea algoritmos personalizados e historial de tráfico de red para generar automáticamente políticas de microsegmentación basadas en etiquetas. Policy Generator permite a los clientes marcar el nivel deseado de detalle de segmentación en la aplicación, el nivel de aplicación o hasta el nivel de puerto/protocolo. Una vez seleccionado el nivel deseado de política, Policy Generator genera automáticamente políticas de microsegmentación conformes en minutos. Además, la política de microsegmentación es un lenguaje natural, algo que cualquier equipo de aplicaciones puede leer y comprender.

El generador de directivas se puede emplear con el control de acceso basado en roles (RBAC) para delegar la creación de directivas al equipo de aplicaciones correspondiente. Los equipos de seguridad pueden realizar una comprobación final antes de promover la directiva creada por el equipo de la aplicación a producción, para que la directiva pueda seguir el ciclo de vida de desarrollo de software (SDLC).

Policy Generator permite a las grandes organizaciones acceder a un centro de datos totalmente microsegmentado y a una infraestructura en la nube con tiempo y recursos significativamente reducidos.

También permite a los clientes desarrollar de forma iterativa políticas de segmentación. Por ejemplo, una organización puede generar una política de microsegmentación inicial. En unas pocas semanas o meses, el Generador de políticas se puede ejecutar nuevamente para generar políticas que se adapten a nuevos flujos, o ajustar el detalle para ajustar la política hasta el nivel de puerto/protocolo (también conocido como nanosegmentación).

Presentamos Explorer

Con Explorer, estamos desbloqueando una dimensión completamente nueva de visualización para nuestros clientes. Comenzamos a ver que los clientes se preguntaban por qué ocurrían los flujos y luego hacían preguntas como: "¿Está sucediendo esto en algún otro lugar?" Luego les mostraríamos dónde más estaba sucediendo (si es que lo estaba). La siguiente pregunta fue: "¿Qué más me estoy perdiendo?"

Eso es lo que nos hizo crear Explorer.

Explorer permite a los equipos de seguridad, operaciones y cumplimiento crear consultas de tráfico. Aquí hay algunos ejemplos que vimos:

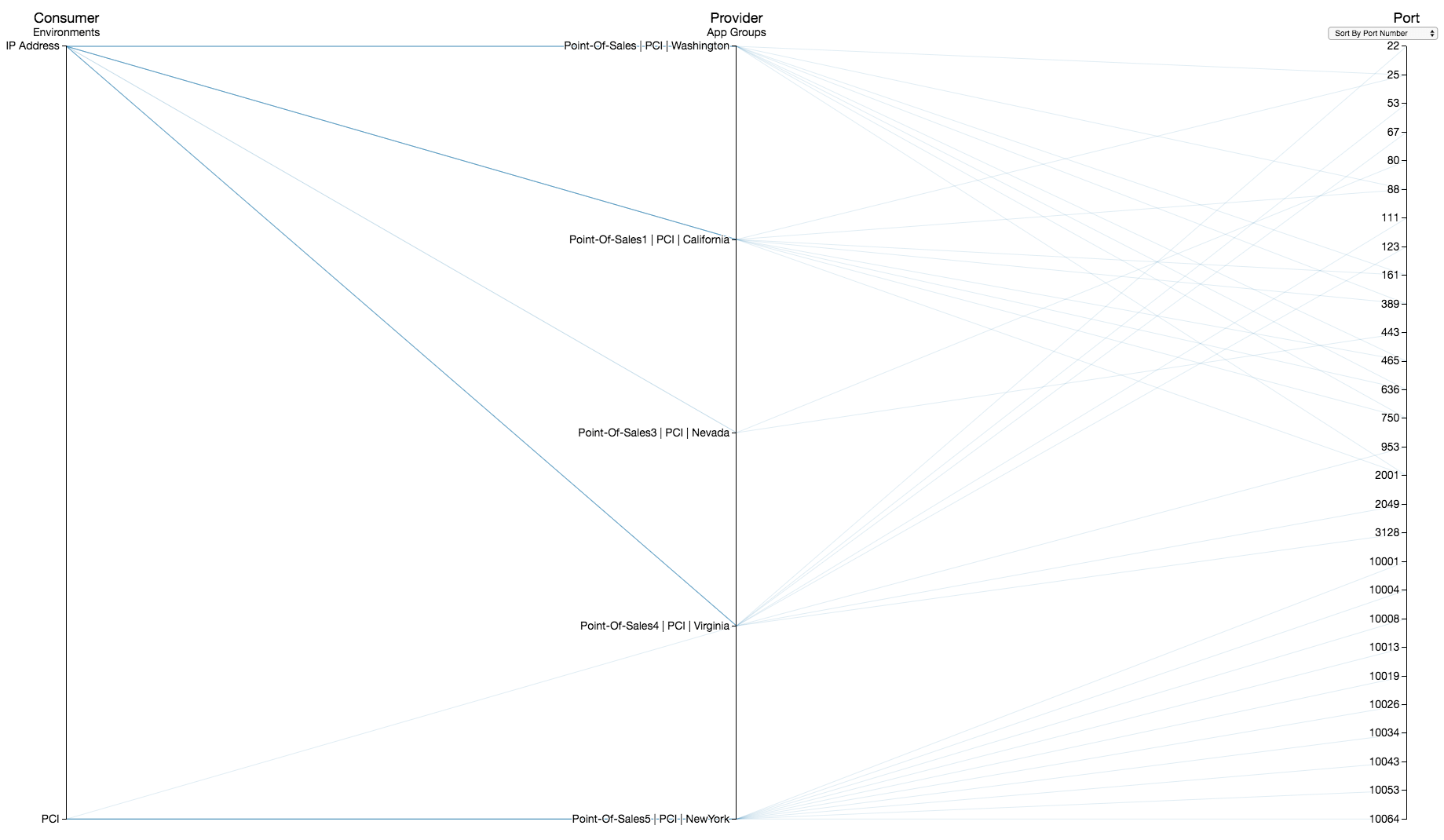

- Un equipo de cumplimiento puede usar la herramienta Explorer para descargar rápidamente la lista de conexiones que fluyen hacia su entorno PCI. Luego pueden entregar ese reporte a un QSA para ayudar a pasar una auditoría PCI .

- Un equipo de operaciones de seguridad podría aplicar todos los flujos de tráfico entre el entorno "Dev" y el entorno "Prod" en SSH y puertos de base de datos para que puedan hacer que los equipos de aplicaciones justifiquen las conexiones.

- Un equipo de operaciones puede plantear consultas como: "Cuénteme sobre todos los flujos entre servidores en dos centros de datos diferentes", que se pueden usar para identificar dependencias de aplicaciones remotas o para determinar si una interrupción del centro de datos podría afectar la disponibilidad de una aplicación en general.

Las organizaciones están empleando Explorer para encontrar la "aguja en el pajar" a través de millones de flujos para identificar violaciones de políticas ocultas o amenazas de seguridad.

Explorer permite a los usuarios abordar el tráfico de una manera muy diferente. Los usuarios pueden ver el tráfico asociado con cualquier conjunto de etiquetas empleando un mapa de coordenadas paralelo (en la imagen a continuación). Luego, un usuario puede "hacer clic" en los puntos del mapa de coordenadas paralelas para llegar al tráfico que es interesante. A continuación, pueden descargar la lista de flujos en un CSV, pero incluir el contexto de etiqueta en las conexiones tanto para los orígenes como para los destinos. Explorer también agrega el contexto de las políticas a cada conexión para informar rápidamente si la conexión está permitida por su política o no.

Identifique cualquier violación de políticas y amenazas de seguridad.

Vista de todas las comunicaciones en su entorno PCI.

Haga una pregunta sobre el tráfico de su aplicación PCI.

Véalo en tiempo real en VMworld 2017

Nos embarcamos en este viaje para proporcionar mapeo de dependencias de aplicaciones en tiempo real y visibilidad para la segmentación hace tres años. Desde entonces, otros proveedores en el mercado de microsegmentación se dieron cuenta de la importancia de la visibilidad y el mapeo de dependencias de aplicaciones. El año pasado, casi todos intentaron llenar sus vacíos de productos tratando de construir o adquirir una solución. Mientras que otras compañías están al comienzo de su viaje, estamos entusiasmados de llevar la visibilidad a un nuevo nivel al agregar Policy Generator y Explorer a Illumination.

Illumination 2.0 permite a las organizaciones emplear estas funciones de visibilidad para microsegmentar y proteger de manera más eficiente su centro de datos y su infraestructura en la nube, al tiempo que les permite emplear esta visibilidad para los flujos de trabajo de operaciones, cumplimiento y operaciones de seguridad .

Mostraremos estas nuevas características en VMworld 2017. Si se dirige a la feria, visítenos en el stand # 800 para una demostración en tiempo real.

.png)