3 formas de mantener su operación de fabricación resistente a los ciberataques

A medida que la industria manufacturera continúa adoptando la automatización, la conectividad y los sistemas inteligentes, también se convierte en un objetivo principal para los ataques cibernéticos. Los fabricantes están bajo presión para continuar innovando y, al mismo tiempo, proteger contra su vulnerabilidad cada vez mayor.

La reciente ola de amenazas cibernéticas, incluida la inminente posibilidad de detener las operaciones como las que enfrentó el fabricante noruego Tomra, subraya la necesidad de que las compañías manufactureras fortalezcan sus defensas cibernéticas y cultiven la resiliencia frente a las inevitables brechas y ataques de ransomware.

Obtenga más información sobre los desafíos que enfrentan los fabricantes en nuestro resumen de la industria.

La amenaza de ciberataque de la industria manufacturera

La fabricación no es ajena a los estragos que pueden causar las infracciones. Tomemos, por ejemplo, el reciente ciberataque a Tomra. La compañía noruega fabrica productos de recogida y clasificación de residuos y opera 100.000 sistemas de reciclaje en todo el mundo. En julio, descubrieron que algunos sistemas de datos se vieron afectados por un ataque cibernético, lo que provocó que la organización desconectara inmediatamente algunos sistemas para contener el incidente. Anunciaron que mantendrían todos los sistemas afectados fuera de línea hasta que se resuelva el ataque.

Si bien la noticia es desafortunada, no sorprende que un fabricante se vea afectado por un ataque cibernético. Los fabricantes son objetivos atractivos para los ataques debido a las pérdidas catastróficas en las que pueden incurrir si se interrumpen sus procesos de producción, envío y facturación. Los actores de amenazas saben que pueden interrumpir fácilmente las operaciones, robar datos y causar daños al negocio.

El incidente en Tomra también destaca un desafío común que enfrentan los fabricantes: proteger los equipos heredados. Los sistemas y las máquinas, que varían en edad y capacidades, constituyen un ecosistema complejo que puede ser difícil de cerciorar de manera uniforme. Muchos fabricantes siguen empleando equipos que se ejecutan en software que ya no recibe actualizaciones de seguridad, al final de su vida útil (EOL) o que emplean medidas de seguridad obsoletas.

A raíz del ataque, Tomra se enfrenta a la formidable tarea de identificar los sistemas infectados, aislarlos de los limpios y acelerar la recuperación. La urgencia de la situación se vio agravada por la posible persistencia de los atacantes dentro del entorno, la necesidad de desconectar los sistemas y la continua paralización de las operaciones durante la restauración.

Por qué la fabricación necesita contención de brechas

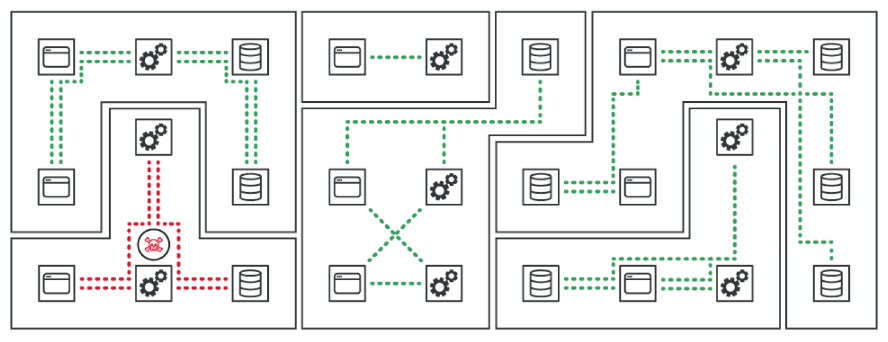

A medida que los ciberataques se vuelven más sofisticados, los enfoques tradicionales de seguridad basados en la red son insuficientes para evitar la propagación de un ataque. Los fabricantes deben adoptar un enfoque de confianza cero centrado en proteger el activo individual, asumiendo que las infracciones son inevitables y conteniendo las infracciones cuando ocurren. Esto significa crear un acceso con privilegios mínimos basado en la identidad verificada para que solo se permitan las comunicaciones verificadas activo por activo.

Una tecnología Zero Trust como la microsegmentación separa la red en zonas granulares para contener la propagación de ataques y brechas de ransomware. De hecho, ZTS es un pilar fundamental y estratégico de cualquier arquitectura de Zero Trust.

3 consejos para fortalecer las defensas y desarrollar resiliencia frente a los ciberataques

A medida que evoluciona el panorama de amenazas, también deben hacerlo las estrategias de ciberseguridad de los fabricantes. Confiar únicamente en las medidas de seguridad tradicionales basadas en la red ya no es suficiente. Para reforzar la resiliencia y mejorar las defensas cibernéticas, los fabricantes deben adoptar una estrategia de seguridad Zero Trust que voltee en torno a un enfoque de "nunca confíe, siempre verifique".

Aquí hay tres consejos para fortalecer la resiliencia de su fabricación contra los ataques cibernéticos:

1. Adopte una mentalidad de "asumir infracción"

La inevitabilidad de las infracciones exige un cambio de perspectiva. En lugar de obsesionar únicamente con la prevención, los fabricantes deben esperar que las infracciones ocurran como una parte normal del panorama de amenazas actual. El objetivo no es evitar todas las posibles infracciones, sino minimizar el impacto de tales incidentes. Al reconocer que pueden ocurrir infracciones y centrar en mitigar sus efectos, las compañías pueden desarrollar de manera proactiva estrategias que mejoren su capacidad para resistir ataques. El énfasis pasa de evitar la catástrofe a contener y gestionar los incidentes de manera efectiva.

2. Planee la resiliencia, no solo la prevención

Los enfoques tradicionales de ciberseguridad a menudo priorizan las tecnologías de prevención y detección que tienen como objetivo identificar y detener todas las amenazas potenciales. Sin embargo, el panorama evolucionó: las amenazas cibernéticas modernas, incluidos los nuevos ataques generados por IA, pueden ingresar a la red y propagar tan rápido que las tecnologías de prevención y detección no pueden mitigarlas lo suficientemente rápido. Si bien estas tecnologías son una parte importante de cualquier estrategia de ciberseguridad, no son suficientes para proteger contra las infracciones disruptivas y potencialmente catastróficas de hoy.

Por eso es importante que las organizaciones de fabricación inviertan en tecnologías que eviten que un ataque llegue a la infraestructura crítica. Un buen ejemplo es la adopción de la segmentación de confianza cero (ZTS). Este enfoque detiene la propagación de infracciones al contenerlas en la fuente. Esto requiere un enfoque que sea flexible y ágil, a diferencia de los firewalls tradicionales, estáticos y basados en la red. Al aislar los segmentos afectados, los fabricantes obtienen un mayor control sobre la situación, lo que facilita una remediación más rápida y minimiza las interrupciones operativas.

3. Implementar una estrategia de Zero Trust

En el corazón de la resiliencia de la fabricación moderna se encuentra una estrategia de confianza cero. Este enfoque opera bajo la premisa de "nunca confíes, siempre verifica". Implica verificar, autenticar y autorizar continuamente a todos los usuarios que buscan acceso a la red, ya sea desde dentro o fuera de la organización, para garantizar que solo se permitan comunicaciones validadas. Al identificar los puntos más vulnerables de la red y priorizar las medidas de defensa en consecuencia, los fabricantes pueden crear barreras estables en torno a las aplicaciones y los datos de alto valor. Restringir el acceso a componentes críticos minimiza la superficie de ataque y mejora la seguridad general.

El ciberataque Tomra sirve como un recordatorio para la industria manufacturera de la urgencia de fortalecer las defensas cibernéticas y adoptar la resiliencia como un principio fundamental. El camino hacia un futuro seguro y próspero para su organización radica en la preparación proactiva y las estrategias adaptables.

Obtenga más información sobre cómo Illumio puede ayudar a proteger su organización de fabricación aquí.

.png)

.webp)