7 consejos prácticos para que los CISO construyan Zero Trust del CISO de Netskope, Neil Thacker

Al concluir la temporada 2 de The Segment: A Zero Trust Leadership Podcast, es emocionante recordar las conversaciones que tuve con algunos de los principales expertos de la industria. Cada uno proporcionó una perspectiva única sobre cómo las organizaciones pueden adaptar al panorama de amenazas en constante cambio de hoy.

Para este episodio final, tuve el privilegio de sentarme con Neil Thacker, director de seguridad de la información (CISO) de EMEA en Netskope. Neil ofrece una gran experiencia sobre cómo construir un marco de confianza cero resiliente.

Durante nuestra discusión, compartió siete consejos que pueden ayudar a los líderes de seguridad y CISO a navegar por el camino hacia Zero Trust.

1. Mira más allá del perímetro tradicional

Neil comenzó en la industria de la ciberseguridad en la década de 1990 trabajando en una mesa de servicio que ayudaba a las personas a conectarse de forma segura a Internet. Rápidamente pasó a funciones técnicas y de consultoría antes de pasar al liderazgo ejecutivo.

Neil recordó los primeros días de su carrera cuando cerciorar el perímetro era el enfoque de todos los equipos de seguridad. En ese entonces, el objetivo era proteger la red y los activos de la organización de amenazas externas.

Pero los tiempos cambiaron. Hoy en día, confiar en un perímetro de este tipo da una falsa sensación de seguridad.

"El perímetro se disolvió", dijo Neil. "Vimos que esto sucedía incluso antes de llamarlo nube. Las organizaciones estaban moviendo datos y operaciones a servidores externos, y cerciorar esas conexiones se volvió más importante que nunca".

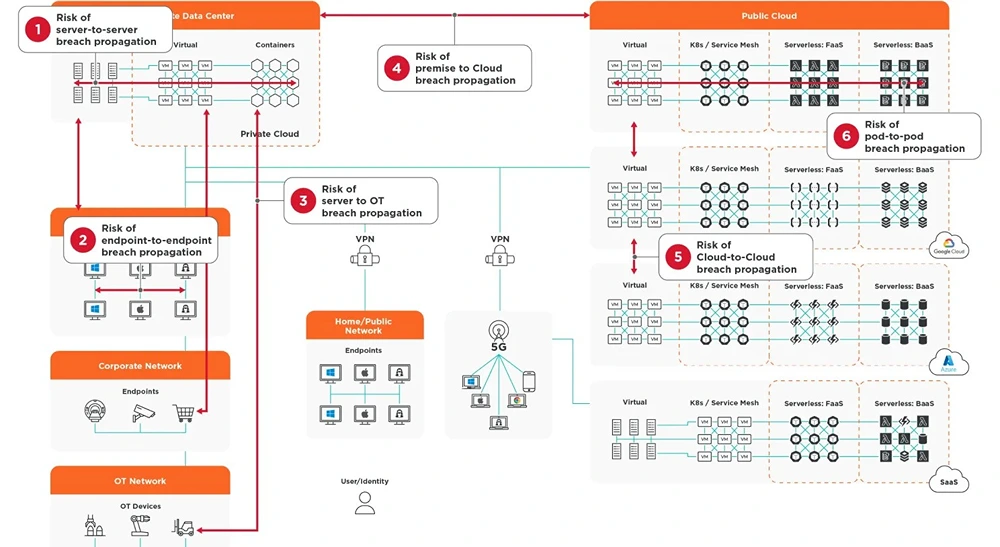

Hoy en día, en un mundo donde los empleados trabajan de forma remota y los datos están dispersos en entornos híbridos y multinube, la idea de un perímetro de red tradicional está desactualizada. Esta nueva forma de establecer redes aumentó la complejidad y, con ella, llegó el aumento exponencial de las infracciones y los ataques de ransomware.

Neil dijo que los CISO deberían abrazar esta nueva realidad cambiando el enfoque de defender los límites fijos a cerciorar los puntos de acceso dondequiera que estén. No se limite a cerrar las puertas de la red: bloquee todos los dispositivos, todas las aplicaciones y todos los flujos de tráfico que no sean necesarios para el negocio. Lo más pronto posible su equipo adopte el mundo sin fronteras, antes estará preparado para las amenazas cibernéticas modernas.

2. Haga de la gestión de riesgos su estrella polar

En lugar de dispersar sus recursos, Neil enfatizó centrar en el riesgo. En el panorama actual de amenazas, proteger todo por igual no solo es poco práctico, sino imposible. La clave es comprender qué es lo que más le importa a su organización.

"En un mundo perfecto, puede proteger todos los datos con los que su organización realiza transacciones a diario. Pero eso no es realista", dijo. "Se trata de priorizar el riesgo. ¿De dónde vienen sus mayores riesgos?"

Según Neil, las estrategias de seguridad más exitosas se centran en activos críticos y áreas de alto riesgo. Alentó a los CISO a hacer preguntas difíciles: ¿Qué datos son más críticos para el negocio? ¿Qué sucede si pierdes el acceso a él? ¿Cuál es el impacto financiero o de reputación? Estas respuestas deberían impulsar los esfuerzos de seguridad.

En un mundo perfecto, puede proteger todos los datos con los que su organización realiza transacciones a diario. Pero eso no es realista.

3. No permita que su estrategia de Zero Trust se centre únicamente en la identidad

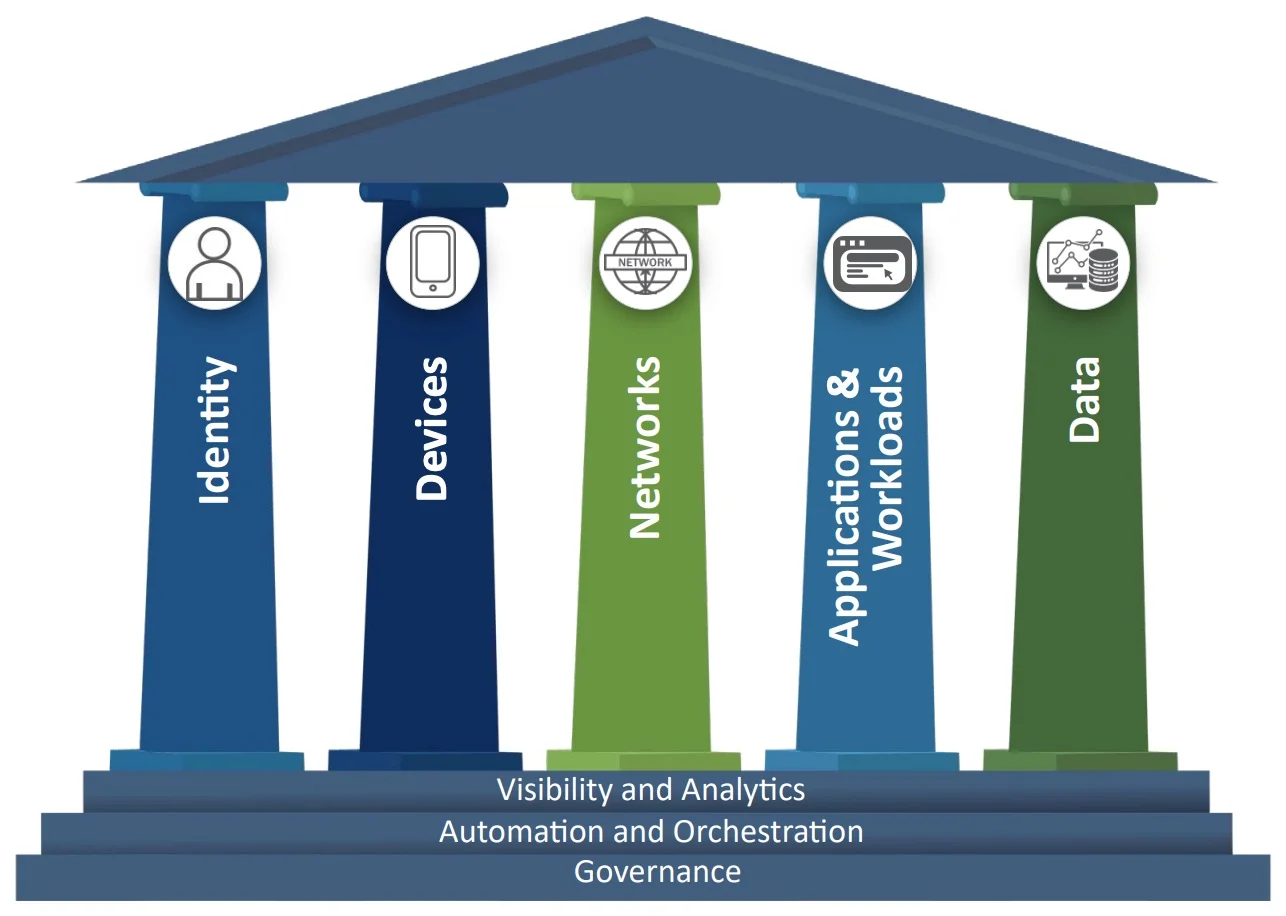

Si bien la verificación de las identidades de los usuarios es crucial, un enfoque de Zero Trust debería ir mucho más allá, explicó Neil. Advirtió contra poner demasiado énfasis en la identidad solamente, lo que cree que muchos CISO tienden a hacer.

En cambio, Neil sugirió una visión más amplia que incorpore señales como la postura del dispositivo, la ubicación y los patrones de actividad.

"La identidad es solo una parte de la ecuación", explicó. "También debe considerar el dispositivo, la ubicación y el contexto detrás de la solicitud de acceso".

Para mejorar su modelo de Confianza cero, recomendó adoptar un enfoque de varias capas. Cerciorar de que sus decisiones de seguridad se basen en múltiples señales, en lugar de solo en la identidad. El estado de un dispositivo, la ubicación y la sensibilidad de los datos a los que se accede son igualmente importantes para determinar si se debe otorgar acceso.

4. Deje que la seguridad siga a los datos

Neil insistió en que los datos siempre deben seguir siendo la prioridad en cualquier modelo de Zero Trust. Con usuarios, dispositivos y aplicaciones que se conectan desde cualquier lugar, la seguridad debe seguir a los datos. Esto garantiza que esté protegido sin importar a dónde vaya.

"Ya no se puede confiar solo en cerciorar la red", dijo Neil. "Necesitas proteger los datos dondequiera que viajen". Esto significa aplicar controles de seguridad que se mueven con los datos en todos los entornos.

No se trata solo de monitorear quién accede a los datos, sino también cómo se usan esos datos y hacia dónde fluyen. La seguridad centrada en los datos garantiza que, independientemente de dónde terminen sus datos, ya sea en la nube, en un endpoint o en la red de un socio, estén cubiertos por políticas de seguridad coherentes.

5. Consolide su pila de seguridad para lograr eficiencia

Neil cree que un desafío clave para muchos CISO no es solo defender de las amenazas, sino también gestionar la complejidad. Demasiadas herramientas de seguridad pueden crear más dolores de cabeza que soluciones. Neil aconsejó a los líderes de seguridad que optimicen sus pilas de seguridad consolidando herramientas siempre que sea posible.

"Hay un punto óptimo cuando se trata de la cantidad de herramientas de seguridad", señaló. "Si puedes reducir tu pila a menos de 10, estás en un lugar mucho más manejable".

Hacer malabarismos con docenas de sistemas puede generar brechas en la visibilidad y la seguridad o superponer la funcionalidad. Neil enfatizó la integración de menos herramientas más efectivas que hacen más en una sola plataforma. Al simplificar su pila, reducirá la complejidad, ahorrará costos y tendrá una imagen más clara de la postura de seguridad de su organización.

Hay un punto óptimo cuando se trata de la cantidad de herramientas de seguridad. Si puedes reducir tu pila a menos de 10, estás en un lugar mucho más manejable.

6. Agregue tiempo a sus cálculos de seguridad

Neil cree que un aspecto de Zero Trust que a menudo se pasa por alto es el tiempo. Comprender cuándo se accede a los datos puede ser tan importante como comprender quién accede a ellos.

"Cuando estás construyendo Zero Trust, debes considerar el tiempo porque los datos tienen su propio ciclo de vida", explicó.

Neil usó el ejemplo de las actividades de fusiones y adquisiciones (M&A) que hacen que algunos activos de datos sean altamente confidenciales durante un cierto momento. Luego de un momento dado, esos datos ya no son tan confidenciales.

"Comprender cómo el tiempo afecta a los datos y sus necesidades de seguridad debe ser parte de las consideraciones de su estrategia de Zero Trust", dijo.

En otras palabras, considere el tiempo como otra señal de seguridad. Por ejemplo, establezca controles que bloqueen el acceso a datos confidenciales fuera del horario de atención o marquen las solicitudes de acceso que se encuentran fuera de los patrones de uso típicos. Las anomalías basadas en el tiempo pueden ser un fuerte indicador de actividad maliciosa o una cuenta comprometida.

7. Alinear Zero Trust con los objetivos comerciales

Una estrategia de Zero Trust debe servir a la compañía, no solo al departamento de TI. Neil destacó la importancia de comunicar con los líderes empresariales en su idioma. Esto significa centrar en cómo la seguridad respalda el crecimiento y la continuidad del negocio, no solo en los detalles técnicos de su plan de seguridad.

"Vi el valor de tener discusiones que se centren menos en el aspecto técnico", dijo Neil. "Para la junta, no se trata de cuántos sistemas rastreamos o cuántos incidentes tuvimos. En última instancia, se trataba de cómo estamos apoyando el negocio y ayudando al negocio a avanzar".

Al presentar estrategias de Zero Trust a la junta directiva o a los ejecutivos, enmárquelas en términos de valor comercial. ¿Cómo protegerá Zero Trust los flujos de ingresos clave? ¿Cómo protegerá la propiedad intelectual y los datos de los clientes? Al alinear sus esfuerzos de seguridad con las prioridades comerciales, obtendrá la aceptación del liderazgo que necesita para construir con éxito Zero Trust en toda la compañía.

.webp)

Escuche, suscribir y revise El segmento: un podcast de liderazgo de confianza cero

Como muestra la experiencia de Neil en la creación de Zero Trust en Netskope, Zero Trust no es un enfoque de "configúralo y olvídalo". Es una mentalidad y un proceso continuo de aprendizaje, mejora y escalamiento.

¿Quieres saber más? Escuche el episodio completo en nuestro sitio web, Apple Podcasts, Spotify o donde sea que obtenga sus podcasts. También puedes leer la transcripción completa del episodio.

.png)

.webp)