MOVEit のようなゼロデイエクスプロイトに備えていますか?アプリケーションの可視性の取得

今年初め、Progress Software の転送ツール MOVEit の悪用により、何千もの組織が今年 最大のハッキング に見舞われました。

この侵害は、6,000万人以上の個人を含む世界中の組織に影響を与えており、その数は今後も増加し続ける可能性があります。実際、つ い先週、米国の別の組織は、この攻撃が 20 以上の州にまたがる 55 の医療施設に影響を与えたと発表しました。脅威アクターは、社会保障番号、生年月日、医療記録などの機密性の高い患者情報を侵害しました。

被害は広範囲に及び、世界中のあらゆる垂直市場に影響を与えており、CLOPランサムウェアグループがその中心にあると言っても過言ではありません。このグループの収益は 推定 1 億ドル で、これらの脅威が発生し続ける理由は簡単にわかります。

この投稿では、MOVEit のような ゼロデイ エクスプロイト に備えるために包括的なアプリケーションの可視性が不可欠である理由と、Illumio がどのように役立つかについて説明します。

プロアクティブなセキュリティ対策により、攻撃中の時間を確保

私の同僚である Raghu Nandakumara 氏による MOVEit 攻撃に関する 以前の投稿 で、彼はこの侵害の影響に関する教訓と推奨事項を提供しました。これらの推奨事項の 1 つは、定期的なパッチ適用やアクセスの制限など、基本を正しく行うことでした。言うまでもなく、これらのベストプラクティスを遵守する必要があります。

しかし、パッチの準備ができていない場合はどうでしょうか?

あなたの通貨は時間になり、これらのシナリオに備えた人は、より深いポケット、またはこの例ではより多くの時間を持っていることに気付くでしょう。可視性を中心に構築された回復力のあるアーキテクチャは、応答時間を短縮し、影響を軽減するために必要な通貨を提供します。

攻撃の準備と修復には、アプリケーションの完全な可視性が必要です

MOVEit のようなゼロデイエクスプロイトは、この現代のテクノロジー時代では避けられません。これらのイベントにどのように備えるかは、回復力を維持し、データを確実に保護するために重要です。

ゼロトラストの考え方は必須と見なされるべきであり、したがって、すべてのアプリケーションフローを理解し、評価する必要があります。

修復は、攻撃の実際のフットプリントが理解されている場合にのみ正常に達成できます。これは、おそらくラグー氏の勧告の中で最も批判的なものにつながります 。

イルミオがゼロデイエクスプロイトに備えるための可視性を提供する3つの方法

MOVEit の侵害が引き起こした商取引と運用の混乱は、当社のビジネスにおけるアプリケーションの可視性が非常に重要であることを示しています。

イルミオが完全な可視性を簡単に取得できるようにする3つの方法を次に示します。MOVEit やそれに類する攻撃は、組織にとって大惨事ではなく、軽微なセキュリティインシデントであると確信できます。

1. アプリケーション依存関係マッピングによるセキュリティリスクの確認

アプリケーション言語を使用してリスクを特定して分類すると、ビジネスに制御を取り戻すことができます。エクスプロイトは MOVEit のような攻撃のワークロードで発生するため、可視性が特に重要になります。

セキュリティをネットワークから切り離し、ターゲットに固定することで、セキュリティチームは、これらの重大な侵害の影響を軽減するために必要なインテリジェンスを提供します。ここで、イルミオのラベリングモデルは、組織がリスクを視覚化し、レジリエンスを構築するのに役立ちます。

MOVEit のようなツールは、組織のサプライチェーンにとって重要かもしれません。クラウドサービス経由で使用している場合でも、オンプレミスで展開されている場合でも、 イルミオのリスクベースの可視性マップ は、これらのタイプのアプリケーションのフットプリントに関する洞察を提供し、企業がそのエクスポージャーを理解し、死角を根絶できるようにします。

やっぱり見えないものは確保できない。

以下で イルミオのアプリケーション依存関係マップ の簡単なデモを入手してください。

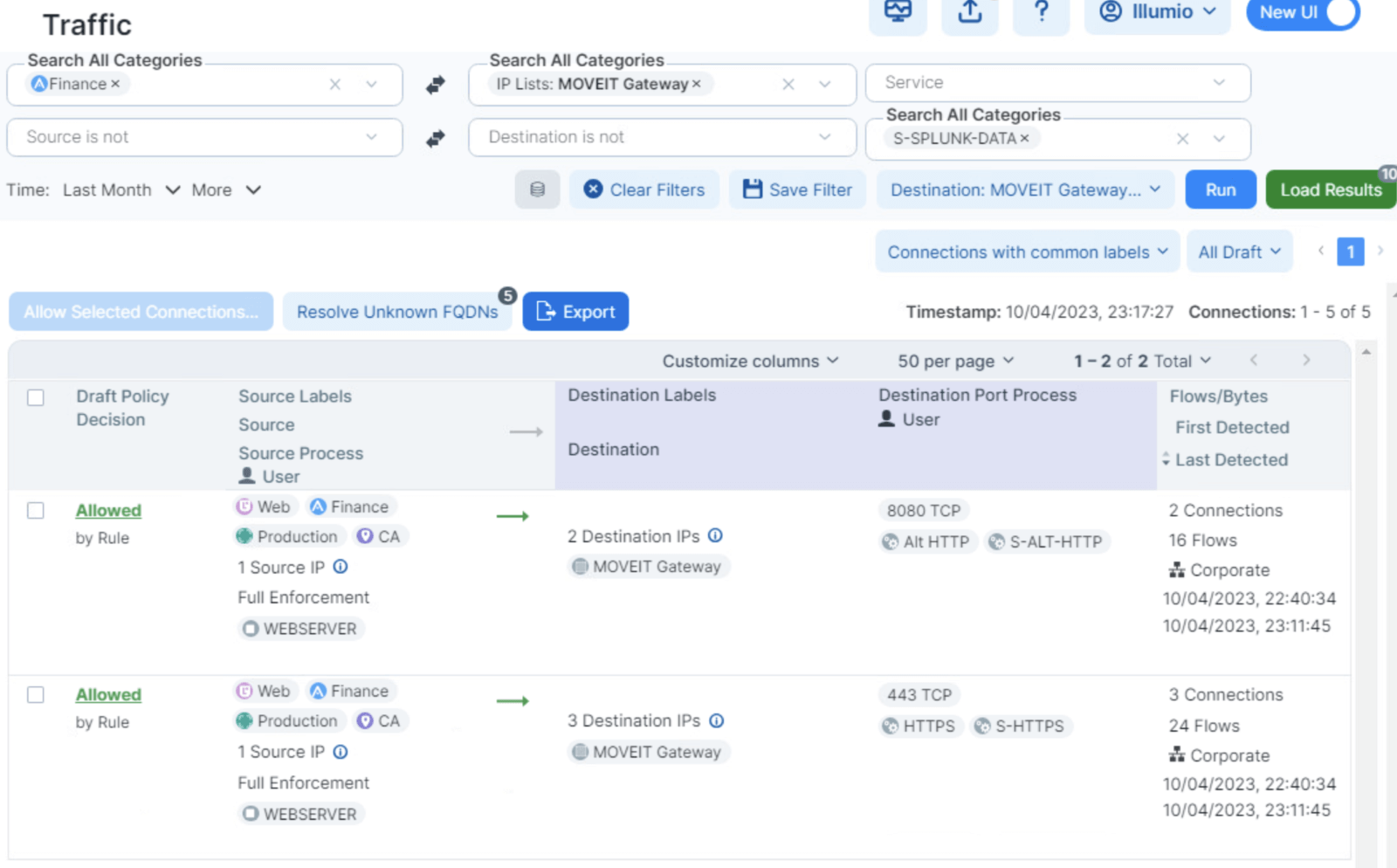

2. アプリケーション中心のラベリングにより、リアルタイムの通信フローを迅速に理解

アプリケーション中心の可視性は、イルミオのアプリケーション中心のラベル付けを使用して、環境をすばやくクエリしてリスクを視覚化できることを意味します。この情報により、セキュリティチームとIRチームは、緩和策を調整し、エクスポージャーを減らし、復旧のスピードを加速することができます。

Illumioのアプリケーション中心のラベル付けの以下の例では、FinanceアプリケーションのラベルをSourceとして、MOVEit GatewayのラベルをDestinationとして単純なクエリを実行すると、リアルタイムフローが表示されます。

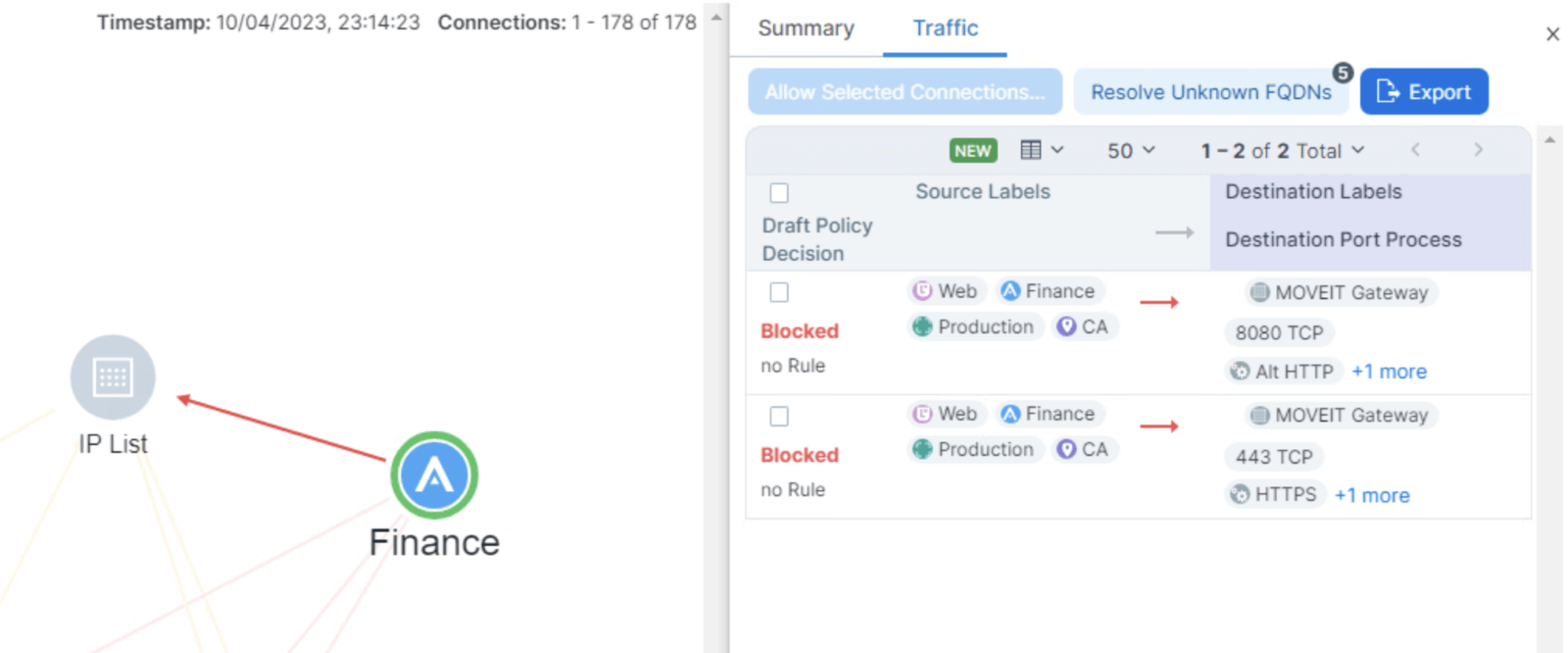

3. 動的なゼロトラストセグメンテーションポリシーモデルによるセキュリティリスクへの対応

イルミオのラベルを活用することで、どのアプリケーションや環境がこれらのフローを消費しているかについての洞察が得られます。

この情報により、セキュリティチームは、イルミオの動的ポリシーモデルを使用して、感染したホストを隔離または隔離し、最もリスクの高いリソースに対して適切な措置を講じることができます。これにより、他の資産が危険にさらされることはありません。

以下の例では、Illumio Zero Trust SegmentationがMOVEITゲートウェイへの上流のフローをブロックしています。

アクティブな侵害では、イルミオは検出および対応ツールと並行して使用され、可視性とセグメンテーションを活用して感染した資産を隔離し、中断されたビジネスラインを復元します。

セキュリティフレームワークに統合すると、これらのタスクをランブックを介して自動化し、攻撃者がまだ存在している場合でも、影響を軽減し、全体的な対応プロセスを高速化するための一連の条件を実行できます。

MOVEit の将来はどうなるでしょうか?可視性でプロアクティブに準備

2023年9月下旬現在、Progress SoftwareのWS_FTPモジュール内でさらにCVE(一般的な脆弱性とエクスプロイト)が発見されています。これらの新しい発見は、いくつかの重要な発見であるため、直ちに修復する必要があります。

堅牢なセキュリティフレームワークには、統合されたアプローチが必要です。イルミオの脆弱性を重ねることで、リスクベースの可視性の進歩がマッピングされ、攻撃者が悪用できる潜在的な経路が表示されます。脆弱性管理の統合により、セキュリティチームはセグメンテーションポリシーを適用して影響を制御し、復旧における実用的なインテリジェンスを提供できるようになります。

フォレンジックが理解されると、侵害後の分析が行われ、セグメンテーションを使用して重要なアプリケーションをさらに強化します。

この投稿の推奨事項は、 CISA のゼロトラスト成熟度モデルと一致していることに注意することが重要です。実際、これらは従来の当初推奨される制御を超えて、高度で最適な原則に沿ったものです。これらの制御の採用は、イルミオゼロトラストセグメンテーションによりかつてないほど簡単になりました。

エンドツーエンドのアプリケーション可視化について詳しく知りたいですか?無料相談とデモについては、今すぐお問い合わせください。

.png)

.webp)

.webp)

_(1).webp)