MOVEit から学ぶこと:組織がレジリエンスを構築する方法

先週、ニュースは MOVEitのデータ侵害の詳細で支配されてきました。この大規模な攻撃では、サイバー犯罪者が MOVEit ファイル転送アプリケーションの 脆弱性を悪用しました。あるいは、彼らはそう思った...では、何が悪かったのでしょうか?

私たちは何を知っていますか?

この攻撃は、悪意のある攻撃者が MOVEit ファイル転送ツールのこれまで知られていなかった新しい脆弱性 (ゼロデイ攻撃) を悪用できたことに起因しています。これにより、給与計算部門や人事部門向けの IT サービスを提供する Zellis が使用していた MOVEit のインスタンスが、BBC、Boots、Aer Lingus、Ofcom などの顧客からのデータとともに侵害されました。また、この攻撃は英国に限定されるものではなく、カナダと米国の組織も影響を受けたことが確認されています。

Clopランサムウェアギャングは、この攻撃の犯行を主張しており、企業が身代金を支払わない限り、影響を受けた組織から盗まれたすべてのデータを6月14日までに公開すると脅迫しています。しかし、世界中の法執行機関によって思いとどまらせられるだけでなく、身代金を支払うことは攻撃をさらに生むだけです。では、将来、同様の攻撃から身を守るために、組織は何ができるのか、また何をすべきなのか?

私たちは何を学ぶことができますか?

この攻撃は、 サプライチェーン とソフトウェアサプライチェーンの両方がもたらすリスクを思い出させる良いものです。組織は、給与計算などのシステムや機能をアウトソーシングする際に、機密データを保護および保存するために、サプライヤーに暗黙の信頼を置きすぎることがよくあります。しかし、サプライヤーが攻撃された場合、組織はすぐに間接的に危険にさらされる可能性があります。

この場合、Zellis は明らかに MOVEit ソフトウェアへの依存関係を築いていましたが、これはインターネットに接続されているためリスクの高いソフトウェアです。ただし、ゼロデイ攻撃はソフトウェアのアップデートを通じていつでも導入される可能性があり、多くの場合、盲目的または自動的に受け入れられます。

MOVEit のような攻撃に対するレジリエンスを構築するための 5 つのステップ

すべてのアップデートを厳格にテストすることは不可能であるため、企業はレジリエンスとフェイルセーフを構築して、脆弱性が重大な損害を引き起こさないようにする必要があります。

以下は、組織がレジリエンスを高めるために実行すべき重要な手順です。

1. 常に違反を想定する

MOVEit 攻撃から最初に学ぶべきことは、サイバー攻撃から免れる組織はないということです。ランサムウェアは現在、最も一般的なタイプの攻撃であるため、ランサムウェアを侵入時点で確実に隔離するために、予防ではなく侵害の封じ込めに重点を置く「侵害を想定する」考え方を採用する必要があります。

2. 基本を正しく理解する

第二に、基本を無視しないでください。リスクにさらされるリスクのほとんどは、衛生状態の悪さ、プロセス不良、人的ミスから生じます。防御側は 100% の確率で正しい必要がありますが、攻撃側は 1% の確率で正しく行うだけで成功するため、間違いの余地はないことを覚えておいてください。

ゼロデイ攻撃は常に発生しており、これからも発生していますが、多くの企業が依然として基本を正しく理解していません。リスクを軽減する最善の方法は、適切なセキュリティ衛生と多層防御アプローチを実践することであり、少なくとも、定期的なパッチ適用、既知の脆弱性のあるシステムやサービスへのアクセスの制限、最小権限の戦略の適用を意味します。

3. 可視性が鍵

レジリエンスを構築するための重要なステップは、可視性を高めることです。可視性により、通常の状況を把握できるため、予期しない接続が発生した場合や、予期しない大量のデータが転送されていることに気付いた場合に、既存のSIEM(セキュリティ情報およびイベント管理)テクノロジを使用して検出し、アクションを実行できます。

また、可視性により、そのシステムに関連する依存関係を理解し、「既知の正常性」の全体像を構築することもできます。MOVEit 侵害の影響を受ける組織は、MOVEit がインストールされているすべてのインバウンド接続とアウトバウンド接続を可視化する必要があります。

4. 最小権限アクセスの戦略を展開する

ソフトウェアサプライチェーンなど、制御が不十分な領域については、環境の他の部分から適切にセグメント化されていることを確認してください。ワークロードがネットワークの残りの部分にアクセスできないようにする非常に 制限の厳しい許可リストポリシー を実装し、攻撃者がネットワークについて検出して横方向に移動できる量を制限します。

特に MOVEit の場合、iMOVEit ワークロードの前に許可リストを適用して、アプリケーション層とアクティビティ層でのアクセスを制限します。

5. リングフェンスの高価値アプリケーション

知的財産、非公開の財務データ、法的文書、機密情報や個人情報を処理する価値の高いアプリケーションを囲い込むための措置を講じます。リングフェンシングは、セキュリティ境界をサブネットまたは VLAN から単一のアプリケーションに縮小します。最小限の作業で最大の効果が得られ、アプリケーションごとに 1 行のセキュリティ ポリシーのみで、東西のトラフィック移動の潜在的な攻撃対象領域の 90% を遮断できます。

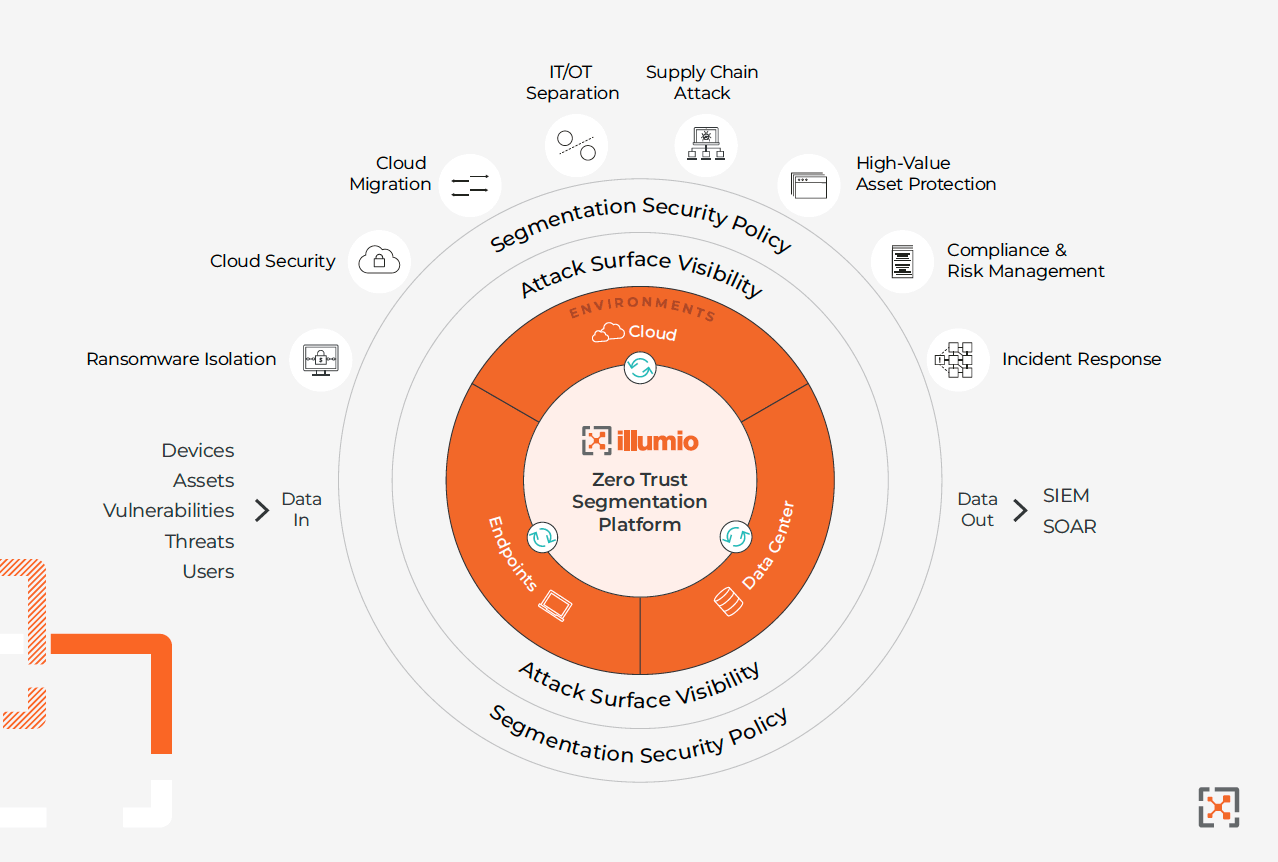

イルミオゼロトラストセグメンテーション(ZTS)はどのように役立ちますか?

Illumio ZTS を使用すると、脆弱性をすばやく簡単に確認し、組織を保護するための簡単な手順を実行できます。Illumio ZTSはソフトウェアサプライチェーン攻撃を防ぐことはできませんが、 攻撃対象領域を可視化し、不審な動作を特定し、侵害の拡大 を封じ込め るのに役立ちます。

Illumio ZTSを使用すると、次のことができます。

- ワークロードから、またはワークロードに対して「通常」または「予期される」動作がどのようなものかを確立します。

- 許容される基準からの逸脱(たとえば、接続量や転送されるデータ量の変化、またはアクセスされた新しい異常なIPまたはドメイン)を特定します。

- アクティブな攻撃中のステータスに自信が持てるまで、ワークロードをすばやく分離します。

- ワークロードへのアクセスをプロアクティブに制限して、ポリシーで許可されている範囲外へのアクセスが不可能になるようにします。

ソフトウェア攻撃とサプライチェーン攻撃に対するレジリエンスの構築

ハイパーコネクティビティは、非常に豊かで高密度で重要な相互依存関係をもたらし、攻撃者はソフトウェアのサプライチェーンを侵害することで効率と収益性を高めることができることを知っています。その結果、企業はソフトウェアサプライチェーンを迅速に処理しなければ、同様の侵害のリスクを冒す必要があります。

今日でも、サイバーセキュリティにおける労力と予算の99%は、悪いことの発生を阻止すること(検出と修復)に費やされています。しかし、企業はサイバーセキュリティ予算を3倍に増やしても、侵害が発生する可能性があります。

組織は、常に侵害を想定し、攻撃の拡散を制限するための封じ込め機能を構築することで、 レジリエンス を積極的に強化する必要があります。これは、拡張された資産攻撃対象領域全体のデータの流れを理解し、ネットワーク内の主要な機能を分離して、侵害が重要な資産に広がるのを防ぐことに重点を置いたリスクベースのアプローチを採用することを意味します。

もっと詳しく知りたいですか? 今すぐお問い合わせください 無料のデモと相談のために。

.png)

.webp)