データセンターとクラウドセキュリティ:アプリケーションマッピング

イルミオのCTOであるPJカーナーによるブログシリーズを紹介し、データセンターとクラウドのセキュリティを新しい方法で考え、アプリケーション環境全体で進化する要件に合わせてアプローチを再調整するのに役立つ主要な概念を取り上げます。このシリーズの最初の投稿を読んでください。 「データセンターとクラウドセキュリティの革命が必要な理由」

GPSなしで仕事に行くことは想像できません。はい、私は毎日ほとんど同じルートを運転しており、おそらく目隠しをして運転することもできますが、GPS は交通に関する最新のリアルタイム データを持ち、事故や交通渋滞を回避してくれるため、正しいルートを推奨することで最速でそこに到達するのに役立ちます。ルートの両端、どこから来てどこへ向かうのかを把握し、過去のデータと混ぜ合わせて、出発するのに最適な時間を予測し、常に時間通りに到着することができます。

アプリケーションをセグメント化しようとするときは、棒グラフやスパークラインだけでなく、ありふれた可視性以上のものが必要です。環境を保護するためのアプローチを最適化するために、適切な洞察、コンテキスト、視点を確実に得られるものが必要です。GPSと同じように、リアルタイムビュー、履歴データ、アプリケーションコンテキストなど、すべてをまとめたマップが必要です。アプリケーションと、接続、トラフィックフロー、アクセスポリシー、依存関係、入出力など、それらのアプリケーションに関するすべてのものを理解するには、これらすべてが必要です。

この理解により、リスクを特定して理解し、ポリシーをモデル化し、軽減戦略を作成し、補正コントロールを設定し、それらのポリシー、戦略、およびコントロールがリスクを軽減する意図どおりに機能していることを確認できます。

この投稿では、今日の絶え間なく変化し、ますます複雑化する分散および接続されたアプリケーション環境を保護するために必要なアプリケーション マッピングを提供するツールの主な特性と要件について説明します。

可視性だけではできません

技術カンファレンスのフロアを歩いてみると、流行語ビンゴカードに最初にマークする単語が可 視 性になることを保証できます。ほぼすべてのブースに登場します。しかし、ソリューションに可視性があるからといって、目標を達成するために必要なものが見えているわけではありません。特にセキュリティに関しては。

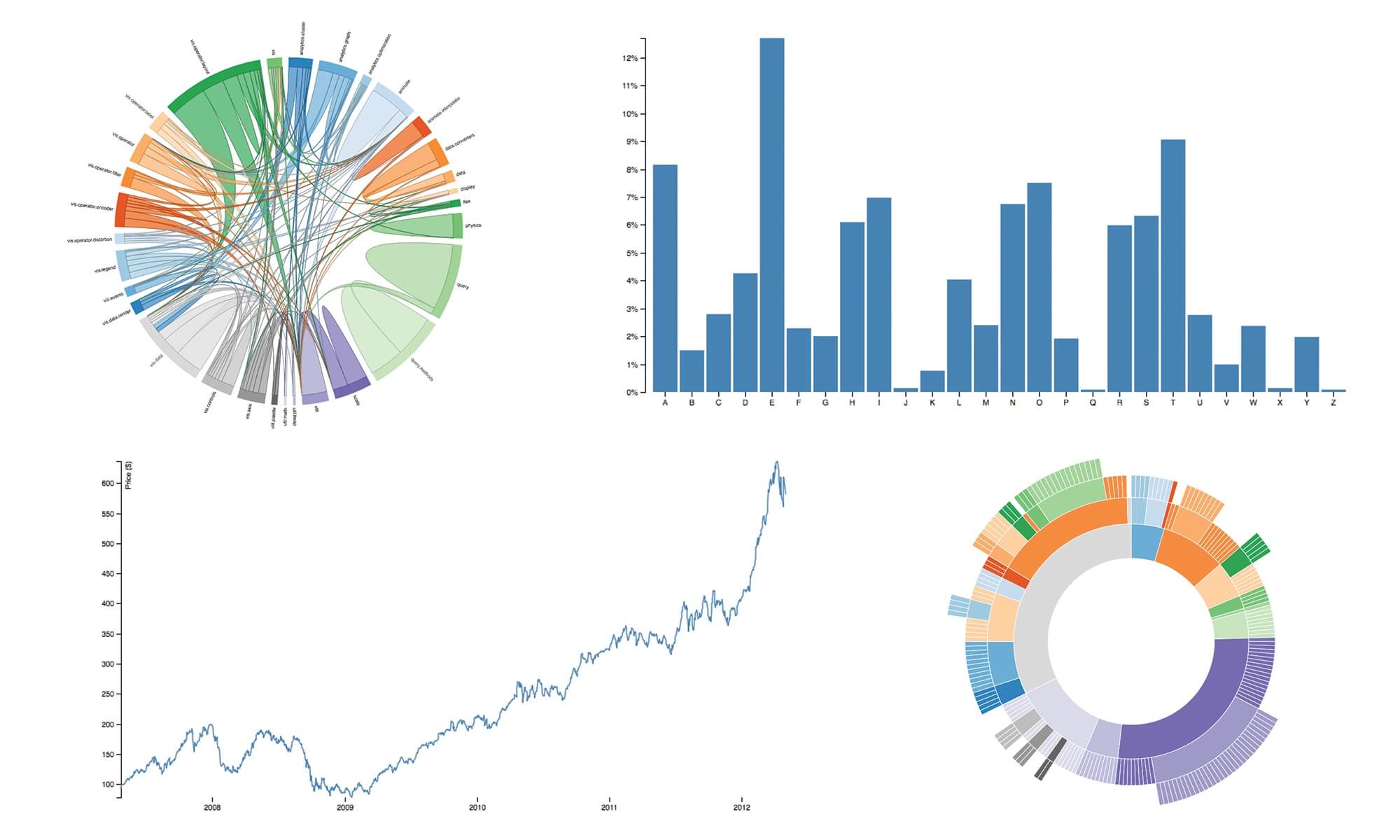

データの視覚化には、棒グラフ、折れ線グラフ、スパーク ライン、コード グラフ、サンバースト パーティション、さらにはリストなど、さまざまな形式があります。これらの出力は、一部のユースケースでは問題ないかもしれませんが、セキュリティを向上させることを目標に環境を理解し、セグメント化するのに役立つ視点を提供しません。

セグメンテーションの可視性は、その目標を念頭に置いて構築する必要があります。次のことが必要です。

- アプリケーションのコンポーネントのコンテキストとそれらの間の関係を理解するのに役立つ環境の視点を提供します。

- 現在および過去の状態を把握して、将来のリスクを計画して軽減できるようにします。

- アプリケーション環境のリアルタイムマップを作成し、全体像を把握するための洞察とデータを提供します。

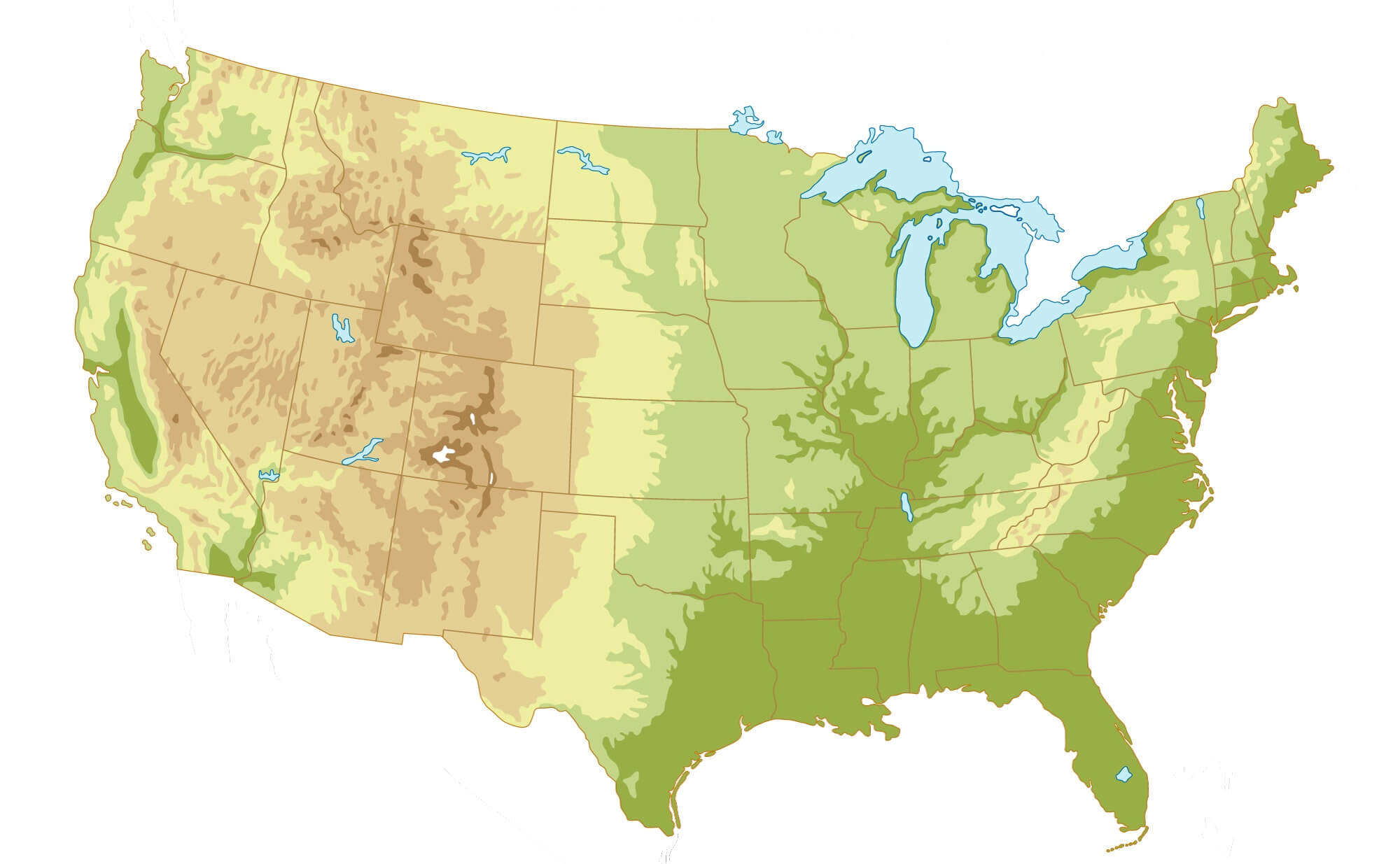

ネットワークのビューなど、間違った視点を提供する可視性は、アプリケーションのセキュリティポリシーの計画、定義、適用には不十分であり、効果的ではありません。それは、印刷されたレリーフ地図だけでサンフランコからニューヨークまで車で行こうとするようなものです...

何が起こっているかを知る

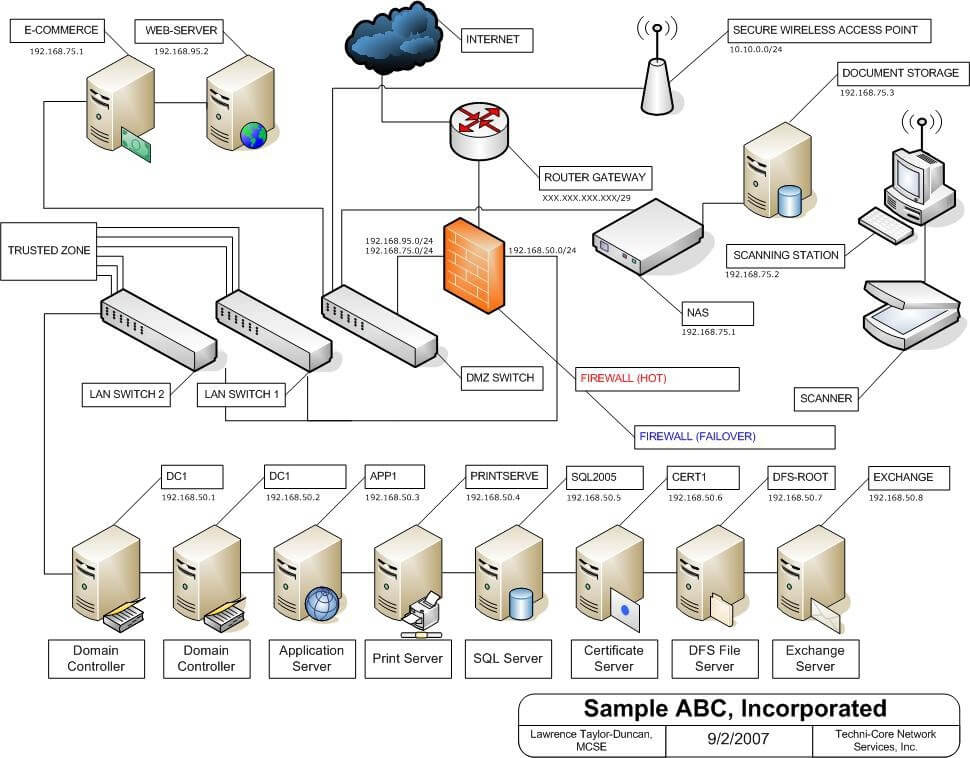

データセンターのスナップショットを撮ると、そのスナップショットが数か月、場合によっては数年とは言わないまでも、数週間有効であることを高い自信を持って知ることができる時代がありました。状況はそれほど変わりませんでした。チームはVisioなどのツールを使用して環境をマッピングし、データセンターの巨大なポスターサイズのバージョンを印刷して壁に掛けたり、計画の議論中に指差したりするチームさえありました。次のようなものを想像してください。

仮想化、クラウド、コンテナのおかげで、ワークロードの起動、分解、移動が容易になり、非常に動的な環境が構築されたおかげで、そのような時代はとうの昔に過ぎ去りました。Visioアイコンをクリックしてその.vsdを開くよりも速く、データセンターの見方は、少なくとも部分的にはすでに時代遅れで時代遅れになっている可能性があります。この急速な変化のペースにより、セキュリティチームは現在の状況を理解し、リスクを適切に評価し、ポリシーを計画し、制御を実施することが困難になっています。

これらの非常に動的な環境と同期し続けるには、リアルタイムで、常に監視し、変化に対応するように調整するマップが必要です。

これは、環境の現状を理解し、進化するリスクを理解するために重要になります。

過去に何が起こったかを知る

リアルタイムだけでは十分ではありません。また、何が起こったのかを過去に振り返ることができなければなりません。ジョージ・サンタヤナの有名な言葉「過去を思い出せない者は、過去を繰り返すことを余儀なくされる」は、セキュリティチームによって確かに検討されるべきです。過去のデータを振り返り、基本的に過去の経験を考慮することは、セキュリティ計画の次の重要なインプットとなり、現在何が起こっているかだけでなく、過去に何が起こったかも考慮し、どちらも将来何が起こるかを予測します。

履歴データを使用してセキュリティをどのように改善しますか?

VM、クラウドサーバー、コンテナなど、出現するとすぐに消える可能性のある動的なワークロードを考えてみましょう。彼らが何をしたかをどうやって知るのですか?どのようなトラフィックが送信されましたか?それらは環境にどのような影響を与えましたか?それらが存在する間、どのようなリスクが導入されましたか?履歴データは、将来環境でリスクがどのように現れるかを理解するのに役立つもう 1 つの重要なディメンションです。

アプリケーションの依存関係が時間の経過とともにどのように変化したかを確認することも、重要な視点となります。重要なアプリケーションがこれほど高度に接続されたのはいつですか?具体的に何がつながっているのでしょうか?これらすべてのつながりは本当に必要なのでしょうか?どの程度心配すべきでしょうか?過去のデータにより、現在のリスクの原因を振り返り、リスクがどのように発生したかについて質問することができます。

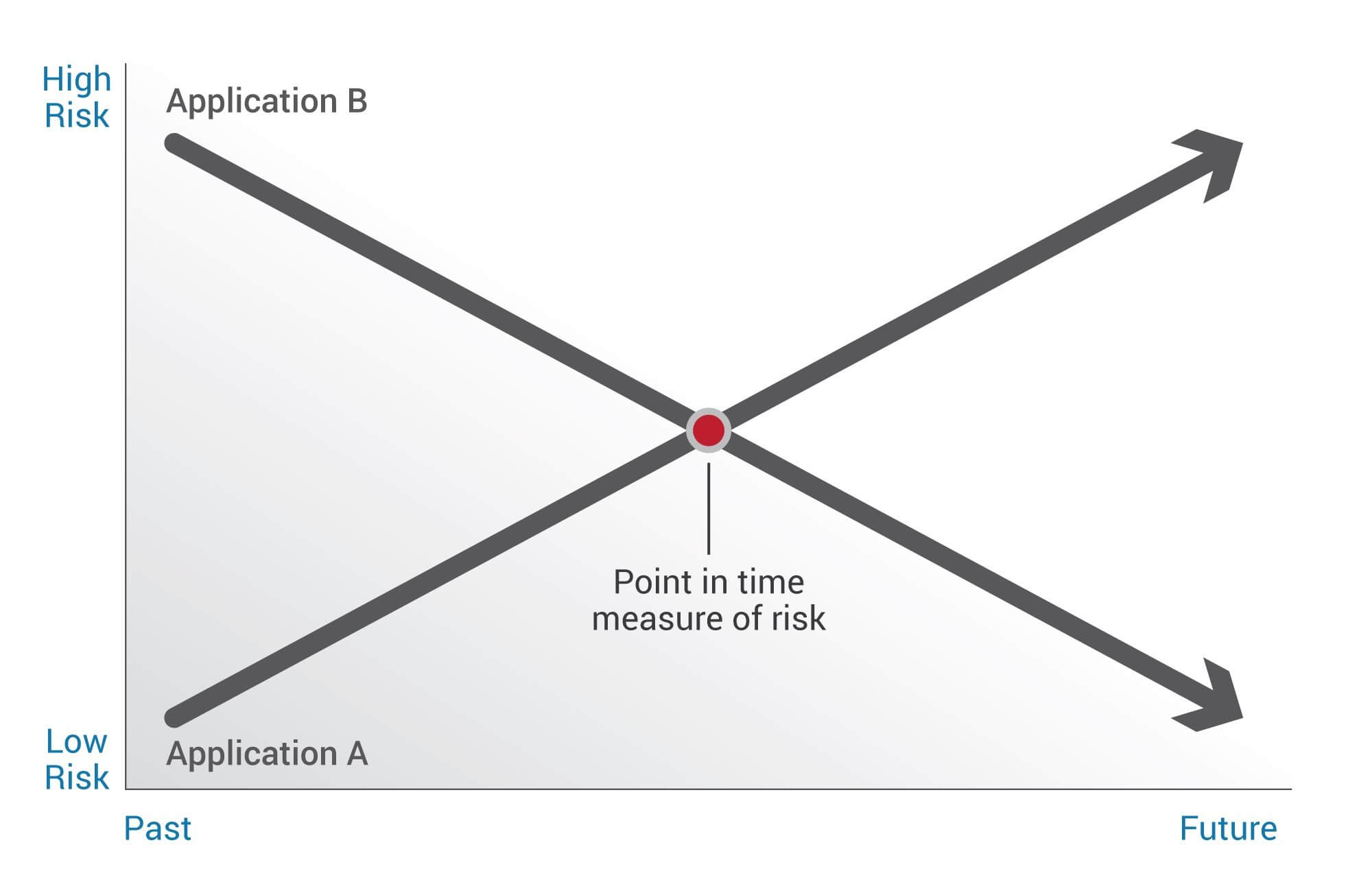

2 つのワークロードが現在同じリスクにさらされているが、履歴ビューを見ると、一方が時間の経過とともに増加し、もう一方が同じ期間に減少している場合はどうなるでしょうか。発散を引き起こした要因は何ですか?履歴データでは、リスクの変化だけでなく、時間の経過とともにどのように変化したかもわかります。

忘れないでください - それはアプリケーションに関するものです

最後のコンポーネントは、私たちがなぜここにいるのかを思い出させます。私たちが保護するためにここにいるのはアプリケーションなので、ネットワークではなくアプリケーションのコンテキストで物事を見る必要があります。アプリケーションチームは、ネットワーク(IPアドレス、ポート、VLAN)を見て理解しようとはしません。彼らは、アプリケーション、その仕組み、仕組みを理解しており、最終的には、アプリケーションをどのように保護すべきかについて、おそらくある程度の良い視点を持っています。

アプリケーションのコンテキストで環境を見ることは不可欠です。

アプリケーション中心のビューは、これらのアプリケーションとそのコンポーネントを、より大きな環境で果たす役割のコンテキストで見るのに役立ちます。これが、リスクを真に理解し、そのリスクを軽減するためのポリシーを作成できる唯一の方法です。

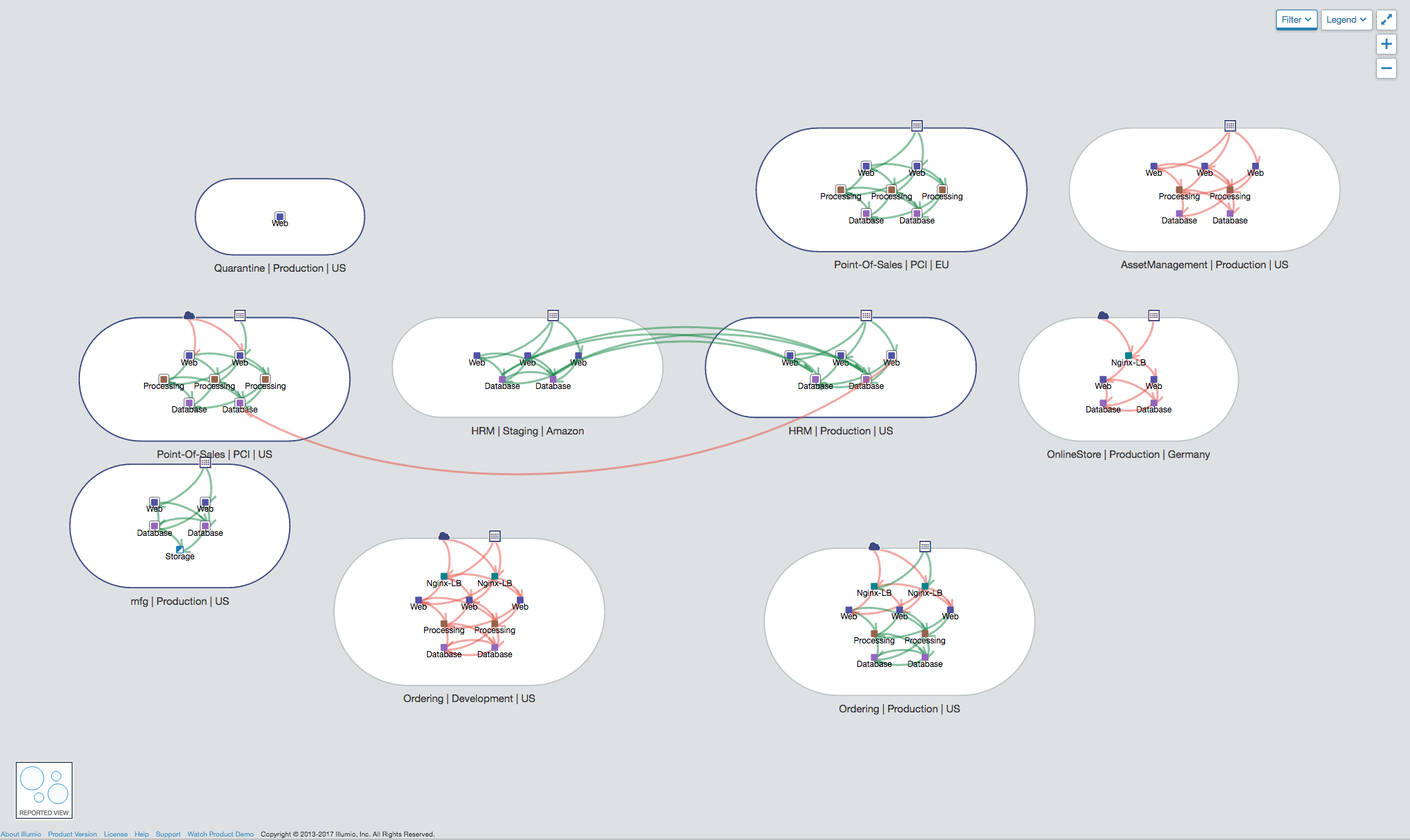

アプリケーション依存関係マップは、すべてをまとめます

アプリケーション依存関係マップを使用すると、環境の複雑さと詳細を抽象化しながら、アプリケーションのコンテキストとその依存関係と関係を確認できるようになりました。ネットワーク(IPアドレスとポート)、プラットフォーム(ベアメタル、VM、コンテナ)、インフラストラクチャ(プライベートデータセンターまたはクラウド)について考える必要はもうありません。アプリケーション、アプリケーションがどのように機能するか、相互にどのように依存するか、ビジネスプロセスとしてどのように連携する必要があるか、およびアプリケーションを保護する最善の方法に焦点を当てることができます。

アプリケーションの依存関係マップを表示すると、物事がどのように接続されているかがわかります。これで、何がつながっているのかのコンテキストがわかり、質問することができます。その Web サーバーがそのデータベースに直接接続しているのはなぜですか?

また、あるアプリケーションのリスクが他のアプリケーションにどのように影響するか (他の重要なアプリケーションで間接的にカスケード停止を引き起こす可能性のある単一障害点など) を確認することもできます。このビューを使用すると、環境全体のリスクを真に理解し、物事がどのように機能するかを強制するための適切なポリシーの作成について考えることができます。

.png)

.webp)