サイバーレジリエンス、CISAの戦略計画、ゼロトラストセグメンテーションの証明

サイバー攻撃は日々頻繁かつ巧妙化していますが、 なぜサイバーセキュリティ戦略 が追いつかないのでしょうか?

今月のニュース報道は、2023年から2025年のCISA戦略計画、ゼロトラストセキュリティ戦略、ゼロトラストセグメンテーションの有効性など、増大し続けるこの問題の解決策に焦点を当てました。

リスク軽減とレジリエンス:サイバーセキュリティの新たな北極星

今月発表 された2023-2025年のCISA戦略計画 に伴い、イルミオのCEO兼共同創設者であるアンドリュー・ルービンは、フォーチュン誌の記事「 米国はサイバーセキュリティ戦略の劇的な転換を遅らせているが、ついに変化が訪れる」の中で、今日の脅威状況の文脈におけるこの文書の重要性について言及した。

ルービン氏によると、「私たちは依然としてランサムウェアによる損失を大量に増やしています。サイバーへのアプローチ方法が間違っていることは明らかであり、それは私たち全員の責任です。」

彼は、現在のセキュリティへのアプローチ方法の影響を示すいくつかの主要なランサムウェア統計を概説しています。

- FBIによると、米国の重要インフラ事業体649社がランサムウェア攻撃を受けた。

- FBIのインターネット犯罪苦情センター(IC3)によると、2021年には 米国の重要インフラ部門のほぼ90% がランサムウェア攻撃に見舞われました。

- 組織の76%以上がランサムウェアによる攻撃を受けており、66%が過去2年間だけで少なくとも1回のソフトウェアサプライチェーン攻撃を経験しています。

- 2022年には、世界はサイバーセキュリティに約1,700億ドルを費やし、そのうち約200億ドルを米国連邦政府が支出する予定です。

絶え間ない ランサムウェア攻撃という形でサイバーセキュリティのリーダーに警鐘を鳴らし続けているにもかかわらず、ルービン氏は「日々急速に変化する脅威の状況の中で、私たちは動きが遅すぎる」と考えています。

2023-2025年のCISA戦略計画は、セキュリティで私たちが何を間違えているのかを認識しているだけでなく、「レジリエンスを前提とした新たな道筋を概説している」ため、非常に重要です。

「これは、攻撃を遮断し(防止)、境界を突破したときに迅速に検出するという 従来のセキュリティアプローチ からの明らかかつ意図的な移行です」と同氏は述べた。「私たちが何十年にもわたって依存してきた従来のセキュリティモデルは、ハイパーコネクテッドでデジタルファーストの環境によってもたらされる問題を解決するようには設計されていません。」

今日のランサムウェアやその他のマルウェア攻撃が境界を突破し、検出を回避することは 避けられません 。組織は、同様に動的なセキュリティ戦略を使用して、アジャイルな攻撃者に対応する準備ができている必要があります。これは、ルービン氏が「侵害の封じ込めと回復力の時代」と定義しているものです。

「組織は、影響を軽減し、より迅速に回復するために、侵害を分離して最小限に抑えることに注力しています。私たちは、目に見えないものを守ることができないため、ネットワーク、ワークロード、エンドポイント、および重要なインフラストラクチャ全体の可視性を高めることに重点を置いています。リスク軽減とレジリエンスが ついにサイバーセキュリティの北極星として機能しつつあります」と彼は言いました。

ルービン氏は、CISAの新しい計画は、セキュリティ業界だけでなく、官民部門のセキュリティリーダーシップも、進化し続けるランサムウェアやその他のサイバー攻撃によってもたらされる新たな現実に対応するために方向転換している証拠であると考えています。同氏は、ブルームバーグ・ローの記事「 国家が支援するサイバー攻撃がデータシールドを強化するためのプッシュをエスカレートさせる」へのコメントで、この見解を繰り返した。

「私たちは皆、官民パートナーシップがサイバーセキュリティの鍵であると話しています」とルービン氏はブルームバーグ・ローに語った。「政府は民間産業と協力しなければならず、民間産業は政府と協力しなければなりません。そして、私たちはおそらくその点でこれまで以上に良い立場にあると思います。CISAは、特に最近、その会話に深く関わるという素晴らしい仕事をしています。」

CISAの戦略計画は、レジリエンスベースのサイバーセキュリティへの連邦政府の移行を示しています

イルミオの連邦フィールドCTOであるゲイリー・バーレット氏も、MeriTalkの記事「 CISAが2023年から2025年までの戦略計画を設定」でグレース・ディル氏とともに、2023年から2025年のCISA戦略計画について議論しました。

この計画は、CISAが2018年に設立されて以来、この種のものとしては初めての包括的な戦略計画です。ディル氏は、この計画の 4 つの主な目標を概説しました。

- サイバースペースの防御と回復力を確保します。

- サイバーリスクを軽減し、米国の重要インフラのレジリエンスを強化します。

- 政府と民間の「国全体の業務連携と情報共有」を強化する。

- 組織のサイロを打破し、政府機関のサービスの価値を高め、利害関係者の満足度を高めることで、政府機関を内部で統合します。

イルミオのバーレット氏は、CISAを統合するという目標を称賛した。しかし、同氏はまた、継続的な資金と十分な資源がなければ目標を達成するのは難しいと強調した。

「CISAの政府機関の統合という目標は、情報とリソースの共有を強化するだろうが、資金提供の優先順位の明確な概要がなければ、政府が足首に重荷を負って運営している間、サイバー攻撃者は常に一歩先を行くことになる」とバーレット氏は述べた。

これらの課題にもかかわらず、バーレット氏は、CISAの新しい計画に反映されている連邦 サイバーセキュリティの方向性 について前向きであり続けています。

「CISAはまだ新しい機関であり、この戦略計画の発行は、大きな方法で変化を推進するというCISAのコミットメントを示しています」と彼は言いました。「連邦政府がレジリエンスベースのサイバーセキュリティ戦略に移行し始めるのを見るのを楽しみにしています。」

ゼロトラストセグメンテーションは、真のゼロトラストの基盤です

CISAのサイバーレジリエンスの目標は、 ゼロトラストセキュリティアプローチによって達成されます。そして、ゼロトラストの基礎となるのは、ゼロトラストセグメンテーションとも呼ばれる マイクロセグメンテーションの実装です。

実際、セキュリティアナリスト企業ESGによると、調査対象となったセキュリティリーダーの 81% が、ゼロトラストセグメンテーションがサイバーレジリエンスを含むゼロトラストイニシアチブを成功させるための鍵であると考えていることを発見しました。

VentureBeat の記事「 マイクロセグメンテーションを正しく行うことがゼロトラストの鍵である理由」で、ルイス・コロンバスはゼロトラスト戦略の一環としてゼロトラストセグメンテーションがどのように機能するかを説明しました。彼はまた、イルミオのCTO兼共同創設者であるPJカーナー氏とフォレスターのシニアアナリストであるデビッド・ホームズ氏との最近のウェビナーから得たゼロトラストセグメンテーションの洞察を記事で紹介しました。

コロンバス氏によると、ゼロトラストは、ランサムウェアやその他のサイバー攻撃との絶え間ない「銃撃戦」よりも優れたセキュリティ戦略を必要とするセキュリティおよびビジネスリーダーにとって重要な優先事項となっています。コロンバス氏は、「侵害を想定する」という考え方が、ゼロトラストセグメンテーションなどのセキュリティ制御の実装を含むゼロトラスト計画を推進していると述べています。

「従来の ネットワークセグメンテーション 技術では、クラウドやデータセンターのワークロードの動的な性質に追いつくことができず、技術スタックがサイバー攻撃に対して脆弱なままになっています」とコロンバス氏は説明します。「ネットワーク全体の ラテラルムーブメント をシャットダウンするには、アプリケーションセグメンテーションに対するより適応的なアプローチが必要です。」

しかし、ゼロトラストセグメンテーションの実装は困難な場合があります。最近のウェビナー「 マイクロセグメンテーションの時代は今」で、Kirner と Holmes は、ゼロトラストへの取り組みを開始する組織に 3 つの重要なアドバイスを提供しました。

1. 小さく始める、最初に基本ポリシーを作成し、ネットワークの過剰なセグメント化に抵抗します。

ホームズが説明したように、「ワークフローがどのようなものかを把握できるように、たとえば重要でないサービスを最初に制御を適用することをお勧めします。ポリシーの一部が間違っていた場合は、組織全体にプッシュする前に、それに対処する方法を学ぶことができます。」

2. ゼロトラストセグメンテーションの実装を計画している最も重要な資産とセグメントをターゲットにします。

カーナー氏によると、イルミオは、ワークロードの場所と環境の種類の両方をカバーするマイクロセグメンテーションスタイルを一致させることが計画において不可欠なステップであることを学んだという。

3. セグメンテーションポリシーのベースはない IP アドレス.

これは、マイクロサービスコンテナアーキテクチャがデータセンターの東西トラフィック量を増加させているためです。

代わりに、ホームズ氏とカーナー氏は、組織の目標は、組織のニーズに継続的に柔軟に対応できる、より適応性の高いゼロトラストセグメンテーションアプローチを定義して実装することであるとアドバイスしました。

サイバーレジリエンスを達成するために、セキュリティリーダーはゼロトラストとゼロトラストセグメンテーションの実装を指摘しています。

「マイクロセグメンテーションを正しく行うことは、 ゼロトラストフレームワークを成功させるための基礎です」とコロンバス氏は述べています。「ビジネスの成長や新しい事業部門や部門の追加に応じて柔軟に変化できる適応型マイクロセグメンテーション アーキテクチャを持つことで、侵害のリスクを軽減しながら、企業の競争力を高めることができます。」

この ウェビナーのQ&Aで、KirnerとHolmesからゼロトラストに関する洞察をさらに得てください。

Bishop Fox: ゼロトラストセグメンテーションで攻撃者を10分以内に阻止

Bishop Fox が最近実施した ランサムウェア攻撃エミュレーション では、ゼロトラストセグメンテーションが、特にエンドポイント検出および対応 (EDR) サービスと組み合わせた場合に、ランサムウェアと戦うための実証済みの戦略であることがわかりました。

Nancy Liu は、SDxCentral の記事「 ランサムウェア攻撃エミュレーションがゼロトラスト セグメンテーションの有効性を明らかにする」で、エミュレーションの調査結果の記事について詳しく説明しています。

Liu氏によると、Bishop FoxのエミュレーションはMITRE ATT&CKフレームワークにマッピングされており、実際の脅威アクターの戦術、技術、手順(TTP)に基づいていました。

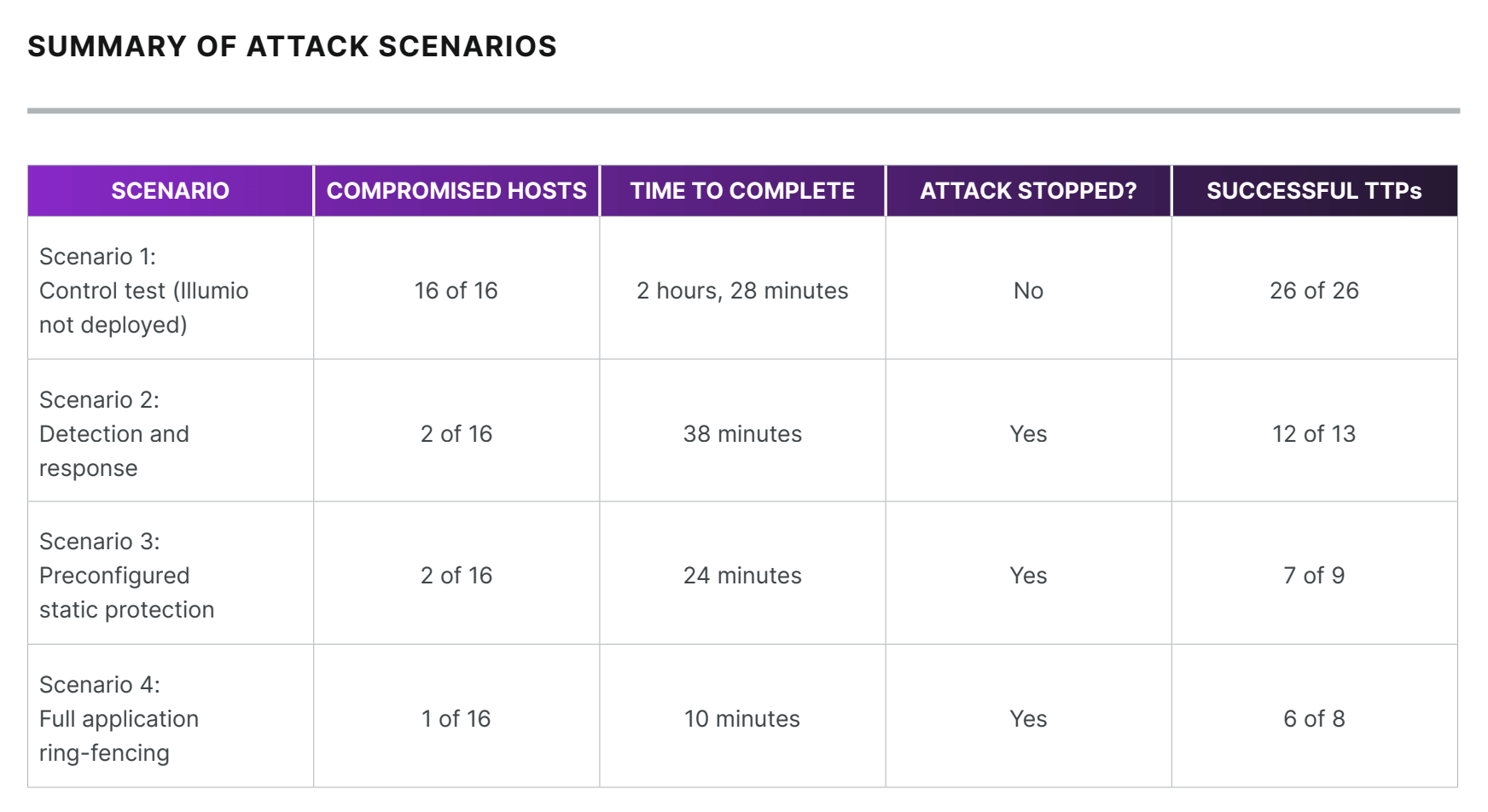

Liuは、Bishop Foxの主な調査結果を以下の表にまとめて報告しています。

- セキュリティ保護のないシナリオでは、攻撃者は保護のないネットワーク内のすべてのホストを 2.5 時間以内に侵害し、ハッカーが利用できる 26 の TTP すべてが実行されました。

- EDRのみを使用したシナリオでは、攻撃者は38分でネットワークに侵入し、利用可能な13のTTPのうち12のTTPが実行されました

- しかし、EDRとイルミオゼロトラストセグメンテーションの両方を使用したシナリオでは、攻撃者は わずか10分で阻止され、ハッカーが利用できる8つのTTPのうち6つが実行されました。

劉氏は、ビショップ・フォックスのレッドチーム・プラクティス・ディレクターであるトレビン・エッジワース氏に、ビショップ・フォックスの調査結果についての洞察を求めた。ハッカーを阻止するのにかかる時間は重要ですが、エッジワース氏は、悪意のある攻撃者が使用できるTTPの量を制限する機能も指摘しています。

「彼らが実際に通過できるTTPの量の尺度は素晴らしい指標だと思います。しかし、その[テスト]でも数字を軽視すべきではありません。これは 2 時間のアクティビティでしたが、10 分に短縮することができました」とエッジワース氏は語った。

Liu 氏が説明するように、ゼロトラストはしばしば「哲学、アプローチ、またはセキュリティ戦略」と表現されます。しかし、ビショップ・フォックスのエミュレーションは、ゼロトラストセグメンテーションのような特定のゼロトラストコントロールには、実際の指標主導の証拠があることを示しています。

イルミオゼロトラストセグメンテーションプラットフォームの詳細をご覧ください。

- イルミオでゼロトラストセグメンテーションを実現する方法に関する詳細なガイドをダウンロードしてください。

- ForresterがIllumioをゼロトラストとマイクロセグメンテーションの両方のリーダーに選出した理由をご覧ください。

- HK Electricがイルミオゼロトラストセグメンテーションを展開することで、99.999%の非の打ちどころのない供給信頼性をどのように保証しているかをご覧ください。

- イルミオがサイバーセキュリティの脅威に対する防御の強化にどのように役立つかについては、お問い合わせください。

.png)

.webp)