新しいTCPポート135のセキュリティ脆弱性から保護する方法

セキュリティの専門家として、モグラたたきカーニバル ゲームに生涯にわたって終わりのないポップ クォーターの列にいると感じたことはありますか?(ご存知のとおり、それは通常、スキーボールと呼ばれるもう 1 つの迷惑で騒々しいゲームと並んでいます。

ほくろが頭を飛び出すたびに、ほくろが穴に戻ってくる前に、ほくろの生命からすべての攻撃性を取り除くことができるのはほんの一瞬で、3 秒後に再び現れます。

すべての新しい セキュリティ脆弱性 に対処することは、多くの場合、同じように感じられます。

私は若い頃から、相棒のチャックがモグラたっぷりで取ったユニークな戦略を鮮明に覚えています。彼はただゲームに座り、ほくろを穴から逃がすことはありませんでした。その結果、チャックは毎回私のスコアを上回りました。

うーん」警備員として、その例えはかなり適切に思えますよね?

新しい TCP ポート 135 の脆弱性により、リモート コマンドが

これは、 Bleeping Computer が特徴とする新しいセキュリティ エクスプロイトについて読んでいたときに思い浮かびましたが、これは、私たちのお気に入りの容疑者の 1 つである、リモート実行とファイル共有を可能にする Windows プログラムである PsExec が関与しています。

セキュリティ検証会社である Pentera の何人かの人々は、 TCP ポート 135 を悪用してリモート コマンドを実行する新しい方法をどのように開発できたかを示す 記事 を公開しました。

TCP 135 は、これまで、Windows 上のファイル共有システムで使用されるポート 445 で SMB への「サイドカー」として機能していました。Penteraの調査結果がユニークなのは、TCP 135を単独で利用してリモート実行を実行できたことです。

したがって、多くの企業がすでに 445 に対するポリシーを導入していますが、現在では TCP 135 を分離することも同様に重要であると考えるべきです。

ゼロトラスト戦略を展開してハッカーのゲームをやめる方法

侵害やランサムウェアに対してモグラを打つ生涯のゲームは退屈で、最終的には効果がなく、最終的には必要以上の費用がかかります。(そして、そもそもカーニバルであの巨大パンダのぬいぐるみをする価値はありません!

来週、新しいエクスプロイトが構築されても反応するのはやめましょう。モグラたべりゲームに座るチャックの戦略に乗り込みましょう:開く必要のないすべての港をブロックしてください!

そのハンマーをどんなに速く振っても、違反は発生します。デプロイ ゼロトラスト戦略 すべてのシステム間で、必要に応じてポートとプロトコルのみを許可します。

イルミオゼロトラストセグメンテーションでセキュリティの脆弱性を閉じる

侵害とランサムウェアは 、ラテラルムーブメント を使用してネットワークを介して拡散します。

イルミオゼロトラストセグメンテーションプラットフォームは、組織がこれを防ぐためのいくつかの方法を提供します。

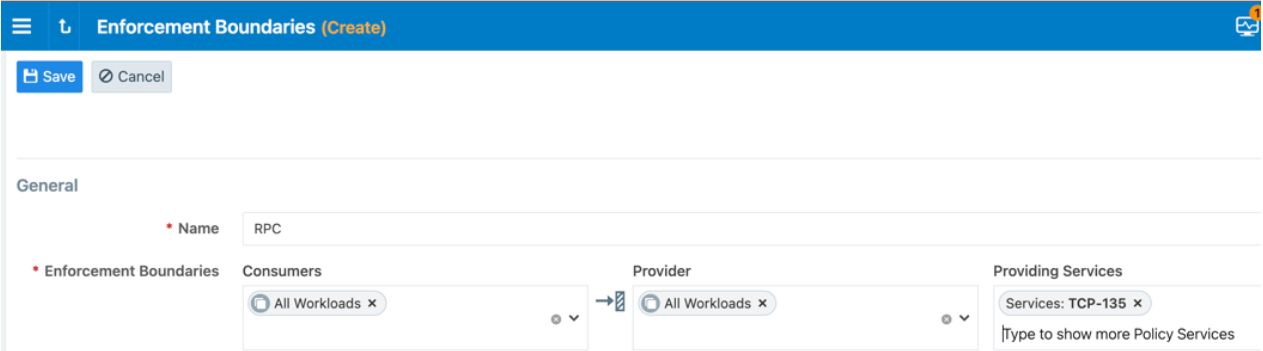

施行の境界

Illumio Enforcement Boundariesを使用すると、ユーザーのマシン間での通信を拒否することでTCP 135などのポートでの通信を制限できるネットワーク全体のポリシーを展開することで、ラテラルムーブメントを停止できます。

文字通り、このポリシーを5回クリックするだけで作成し、これをネットワーク全体のイルミオ管理システムにプッシュできます。(または、聴覚学習者であるここにいる人のためには、 クリック、クリック、クリック、クリック、クリックです )。

きめ細かなセキュリティポリシー

また、これらのポートを選択した少数の管理者システムに制限する ポリシー を記述することで、もう少し細かくすることもできます。

これは、Illumioのようなソリューションの利点の1つであり、誰が誰と通信すべきかを正確に定義し、必要な正確なポートとプロトコルを選択することが簡単になります。

そして、イルミオは、データセンター、エンドユーザー、さらにはクラウドネイティブ資産向けのゼロトラストセグメンテーションソリューションを使用して、組織全体でこれを実現できます。

ディープ パケット インスペクションは不要

ほくろで勝ちたいなら、アーケード ゲーム エレクトロニクスのコースを受講したり、プログラミング言語を学んだりする必要がありますか?もちろんそうではありません - 適切な戦略が必要です。

これは、ゼロトラストセグメンテーションのもう一つの利点です:サイバー犯罪者の心を理解したり、侵害の拡大を防ぐために レイヤー7 DPI に時間を費やしたりする必要はありません。

ゼロトラストセグメンテーションを使用すると、ゼロトラストセキュリティのベストプラクティスを迅速に導入し、侵害がインフラストラクチャ全体に広がるのを防ぐことができます。

ゼロトラストセグメンテーションを使用して、次に何が起こるかに備える

私の友人のチャックは、次に何が起こっても備えるための積極的な戦略を使用するという、より効果的な解決策を持っていたようです。(そのおかげで彼は何百枚ものチケットを手に入れ、ピクシー・スティックスから砂糖を高くすることができましたが、それはまた別の日の話です。

明日は、このRPCのような新しいエクスプロイトがもたらされます。また、CISOから電話があり、サーバー上で実行されていることさえ知らなかった新しいTCPポートに対してネットワークが脆弱であるかどうかを尋ねます。

代わりに、週末はカーニバルで過ごしましょう。ゼロトラストセグメンテーションを実装します。

新しいTCPポート135の脆弱性から保護する方法について詳しく知りたいですか?

- 香港電気会社がイルミオで99.999%の信頼性をどのように保証しているかをご覧ください。

- ガートナーがワークロードとネットワークセキュリティのためにイルミオゼロトラストセグメンテーションを推奨する理由をご覧ください。

- ZTS の実装に関する詳細なガイダンスは、 ガイド「5 つのステップでマイクロセグメンテーション戦略を構築する方法」をご覧ください。

.png)

.webp)