見えないところに、心の外:クラウドの可視性を無視することの危険性

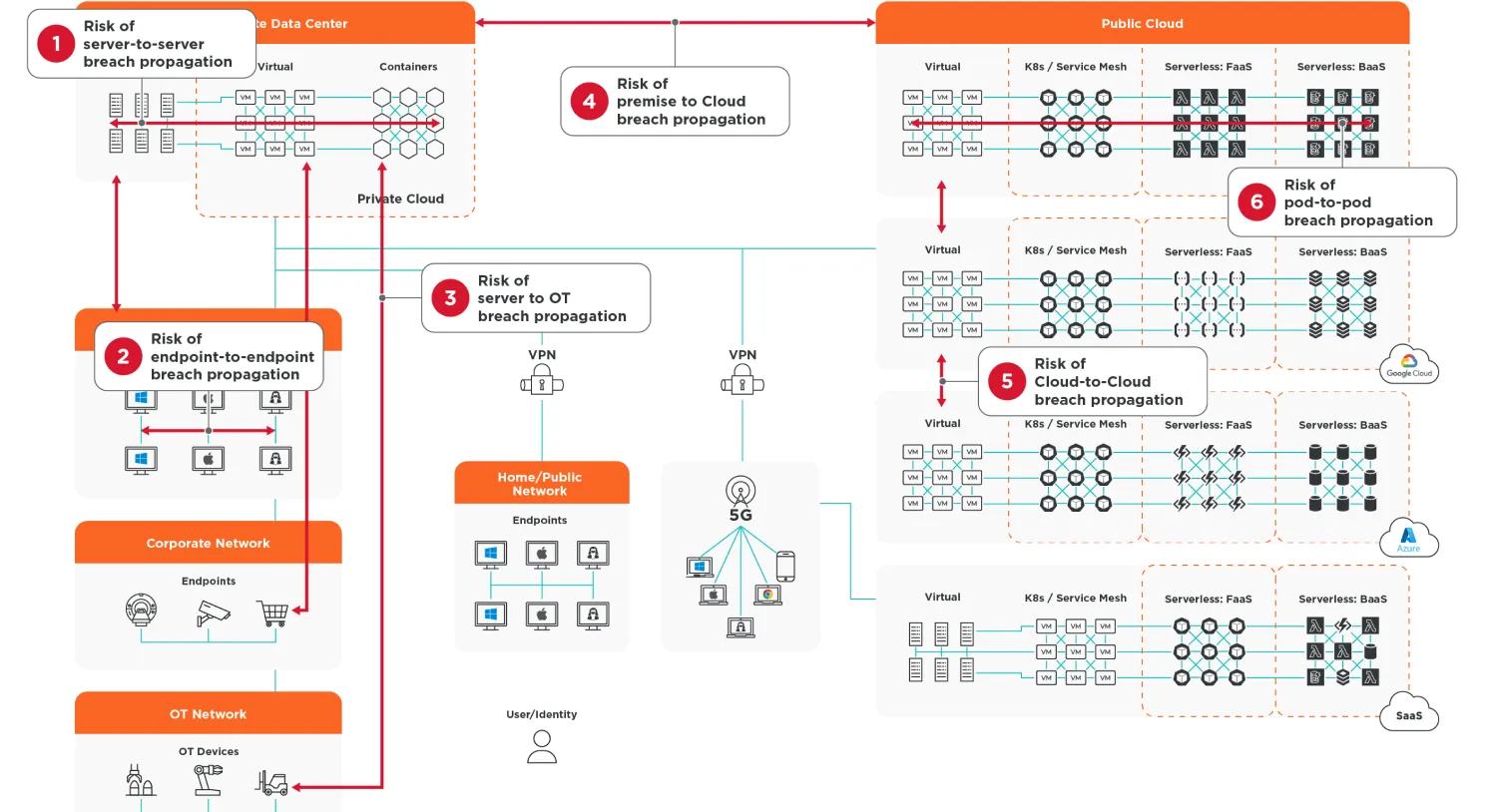

クラウドは複雑な場所です。アプリケーションの構築に使用されている仮想マシン、コンテナ、マイクロサービスがあります。リソースは常に回転したり回転したりします。すべてが数分で変わる可能性があります。

このような変化と複雑さはすべて、クラウドのセキュリティ保護に大きな課題をもたらす可能性があります。すべてのコンポーネントがどのように接続され、相互作用するかを明確に理解しないと、クラウドセキュリティに対するリスクが劇的に増加します。

セキュリティチームはリスクを理解しています。実際、Vanson Bourne の調査によると、セキュリティ リーダーの 95% が、 組織がクラウド接続を確認するためのより良い方法が必要だと考えています。では、なぜ古い可視化の方法が機能しなくなったのか、そして解決策は何でしょうか?

従来の可視性アプローチの限界

従来の可視化ツールを使用している場合、クラウドとネットワークの他の部分とどのように相互作用しているかをエンドツーエンドで完全に把握できない可能性があります。これらの従来の方法は、今日のハイブリッド、マルチクラウドインフラストラクチャを処理するように設計されていないため、急速に変化するクラウドリソースを見逃す可能性があります。

レガシー可視化ツールを使用する際の主な制限は次のとおりです。

1.ネットワークの固定ビュー

従来のオンプレミス ネットワークは、多くの場合、レガシ ワークロードと最新のワークロードをサポートするように高度にカスタマイズされています。つまり、これらのネットワークはゆっくりと変化します。従来のネットワークの可視化ツールは、特定の瞬間のインフラストラクチャのスナップショットのみを提供するように設計されています。状況があまり変化しない場合は、ネットワークをリアルタイムで確認する必要はありません。

しかし、クラウドでは状況は常に変化しており、固定ネットワークビューはうまく機能しません。クラウドの可視性ツールは、これらの変化を発生時に捉える必要があります。そうしないと、クラウド環境に盲点が生じます。これにより、攻撃者がネットワークに侵入し、秘密裏に隠れ、重要な資産に密かに移動できる脆弱性が生じます。

2. アプリケーションレベルの通信を詳細に把握できない

最新のアプリは、さまざまなレイヤーやサービス間で相互に通信するマイクロサービスとコンテナを使用して構築されます。従来の可視化ツールを使用している場合は、ネットワークの広いビューしか表示されない可能性があります。

これらのツールでは、クラウドで発生するアプリケーション レベルでの複雑な関係と依存関係をキャプチャすることはできません。また、マイクロサービスがクラウド環境内およびクラウド環境間でどのように相互作用するかを見逃すことがよくあります。

アプリがどのように通信するかを見なければ、セキュリティチームはデータフローを完全に理解できず、クラウド内の異常な動作や潜在的な脅威を特定することが困難になります。

3. コンテキストがほとんどない圧倒的な量のデータ

従来の可視化ツールでは、多くの場合、大量のデータが生成されます。しかし、ほとんどのセキュリティチームには、すべてをふるいにかける時間やリソースがなく、ましてやセキュリティの優先順位を知らせる洞察を得ることはできません。

この過負荷は、無害なアクティビティが脅威としてフラグが立てられる誤検知や、実際の脅威が見逃される誤検知を引き起こす可能性もあります。これらのツールによって提供されるコンテキストが不足しているため、適切なセキュリティ上の意思決定を行い、問題に迅速に対応することが困難になります。

不十分な視認性の結果

賭け金は高いです。攻撃者は、トラフィックフローの可視性が低いということは、クラウドに侵入してその影に隠れやすくなることを知っています。

十分な可視性がないと、気づかれずにネットワークに侵入し、機密データを盗み、運用を中断し、さらにはランサムウェア攻撃を開始する可能性があります。これにより、組織は経済的損失、評判の低下、規制当局からの罰金のリスクにさらされます。

セキュリティチームは、脆弱性を監視し、優先順位を付け、修正するために、完全かつ詳細な可視性を必要としています。

クラウドでは、可視性は単に良いだけではありません。それは必須だ。その理由は次のとおりです。

- 適切なセグメンテーションポリシーを構築します。 クラウド環境を明確かつ最新のビューで把握できなければ、必要な場所に適切なセキュリティ制御を配置することは困難です。エンドツーエンドの可視性は、より優れたセグメンテーションとより完全なゼロトラストアーキテクチャを意味します。

- プロアクティブな脅威検出: 詳細な可視性により、セキュリティチームは脆弱性や異常なアクティビティをリアルタイムで発見し、侵害が発生する前に行動を起こすことができます。

- インシデント対応の向上: 完全な可視性により、インシデントの規模と影響を理解するために必要なコンテキストが提供されます。これにより、チームは問題が重大なセキュリティインシデントに発展する前に、より迅速かつ効果的に対応し、修正することができます。

- 最適化されたリソース使用: クラウドサービスがどのように相互作用するかを知ることは、クラウドプロバイダーが請求している不必要または非効率的な通信を発見して削除するのに役立ちます。これにより、チームの効率が向上し、コストが節約されます。

- コンプライアンス要件: 規制では、法的および財務上の問題を回避するために、データフローと相互作用を詳細に可視化する必要があることがよくあります。

イルミオでハイブリッドマルチクラウド全体を完全に可視化

Illumioを使用すると、組織はアプリケーションとワークロードの通信方法を詳細に可視化し、制御できます。これにより、クラウド侵害を迅速に封じ込め、重大な損害を引き起こすのを防ぐことができます。

イルミオセグメンテーションを使用すると、次のことができます。

- エンドツーエンドの可視性の獲得: エージェントレスコントロールからのリアルタイムデータを使用して、クラウドネイティブアプリのトラフィックフローを確認できます。アプリケーションの通信方法、セキュリティポリシー、使用、アクセス、セキュリティリスクを理解します。

- 洞察を収集する: インタラクティブマップを使用して、アプリケーションのデプロイ、リソース、トラフィックフロー、およびトラフィックフローログを含むメタデータを表示します。どのワークロードが通信しているのか、なぜ通信しているのかを把握します。

- 主要なクラウドプロバイダーと統合します。 イルミオのエージェントレスアプローチにより、AWSやAzureなどの クラウドベンダー と簡単に統合できます。マルチクラウドおよびハイブリッドクラウドのセットアップ全体で可視性と制御を拡張し、大規模なカスタマイズや手動構成を必要としません。

- 可視性とセキュリティの責任を共有します。 セキュリティチームと開発チームは、イルミオと同じ認識を持つことができます。アプリケーションコードとともにセキュリティポリシーを定義および管理し、セキュリティが開発およびデプロイプロセスの一部であることを確認します。

イルミオを試乗する準備はできていますか? デモを開始する 今日。

.png)

.webp)