イルミオがコンテナ環境における可視性のギャップを埋める方法

「一度建てれば、どこでも走れる」それがコンテナを素晴らしいものにしているのです。自動化、クラウドベースのツール、リソースを簡単に拡張できる機能などの機能を備えたコンテナは、開発者にとって人気のものとなっています。

しかし、コンテナには可視性の欠如という大きな問題が 1 つあります。

ネットワーク全体をきめ細かく可視化しないと、セキュリティチームは意図せずコンテナ環境にギャップを残してしまう可能性があります。これらのギャップにより、コンテナのセキュリティ侵害が大幅に増加しています。

このブログ投稿では、一貫性のあるエンドツーエンドのセキュリティアーキテクチャの一部として、ネットワーク全体を完全に可視化してコンテナを保護する方法を紹介します。

コンテナが破られる

コンテナ は一時的なものとして設計されています。長い間、人々はこれによって自動的に保護されると考えていました。何かがあまり長く続かなければ、ハッキングするのが難しくなるという考えでした。

しかし 、Siloscape、Hildegard、Kinsging、cr8escape などのマルウェアは、コンテナを使用してネットワークに侵入する方法を見つけ出しました。これを阻止するために、ほとんどのコンテナセキュリティツールは脅威の検出に重点を置いています。侵害されたコンテナを探し、発見したマルウェアを削除します。

脅威の検出は重要です。残念ながら、これらのツールは通常、コンテナのみに焦点を当てており、コンテナ クラスタ外の他のリソースは考慮されません。これにより、大きな死角を持つ孤立したシステムが作成され、セキュリティ侵害への対応が困難になり、遅くなる可能性があります。

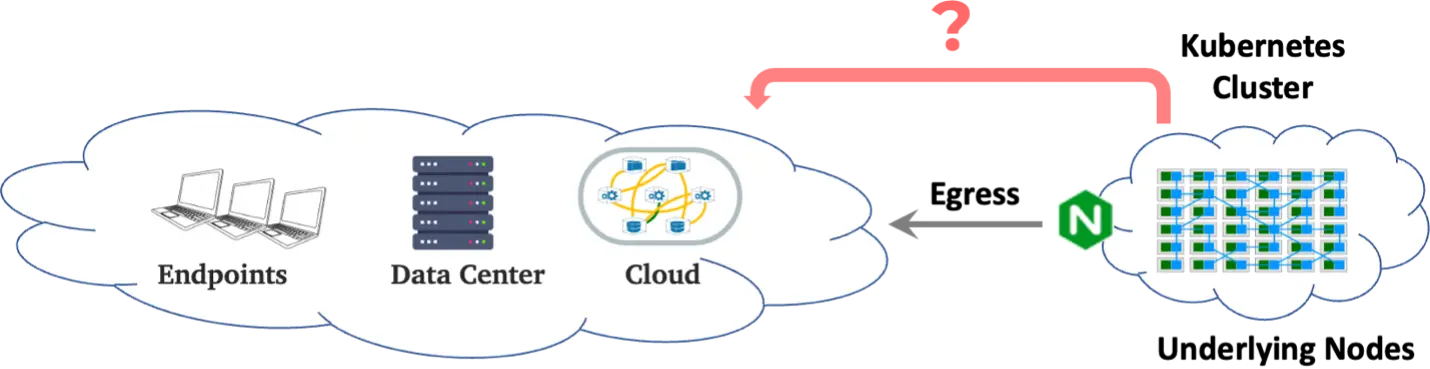

Kubernetes または OpenShift クラスターで実行されているアプリには、クラスターの外部からアクセスする必要があります。コンテナを完全に保護するには、 クラスターの内 外で何が起こっているかを確認し、システム全体で一貫したセキュリティ ポリシーを設定する必要があります。

コンテナの安全性は、可視性によって決まります

コンテナはDevOpsの夢ですが、特にセキュリティに関しては、他の誰にとっても悪夢になる可能性があります。

DevOps チームは、アプリ開発を高速化するため、コンテナーを好みます。コンテナ環境では、DevOps は基盤となるインフラストラクチャを管理し、アプリケーションプロセス全体を自動化します。これにより、手作業が削減され、システム管理者、セキュリティ、ネットワークなどの他のチームによって引き起こされる遅延が回避されます。

DevOps チームはセキュリティが重要であることを知っていますが、開発が遅くなると考えているため、初期の自動化ワークフローからセキュリティを除外することがよくあります。セキュリティツールを探すとき、彼らは通常、コンテナ専用に作られたものを選びます。

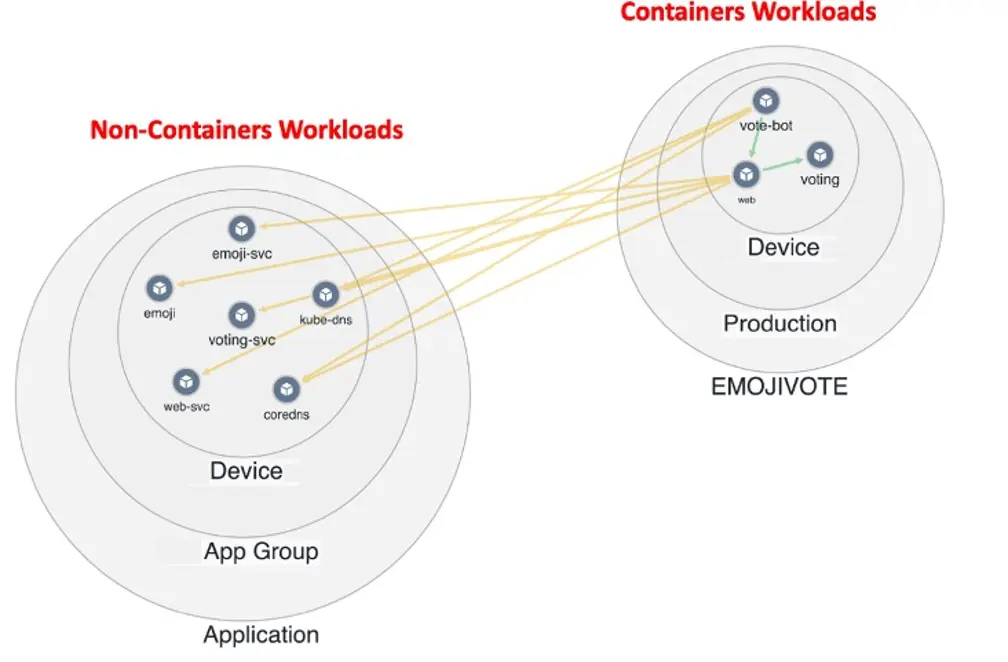

なぜこれが問題なのでしょうか?コンテナ専用に設計されたツールは、個々のコンテナリソースに重点を置きます。プロセスがどのように機能し、リソースがどのように使用されているかに関するデータを収集しますが、コンテナが相互にどのように相互作用するかを常に明確に把握できるとは限りません。

これらのツールは、ポッド、サービス、または名前空間間の接続を表示する場合があります。しかし、次のような盲点があることがよくあります。

- Kubernetes または OpenShift クラスターを実行するノード間のトラフィック

- これらのノードからクラスター外のシステムへのトラフィック

- クラスタ内のワークロードからクラスタ外のワークロードへの送信トラフィック

コンテナ固有のセキュリティツールは、クラスター内のある名前空間から別の名前空間に移動するトラフィックを確認できる場合があります。しかし、名前空間からエンドポイントに向かうトラフィックはどうでしょうか?それとも、名前空間からコンテナを使用していないデータセンター内の仮想マシン (VM) またはメインフレームに移行しますか?

簡単に言うと、見えないものを守ることはできません。コンテナを可視化できなければ、攻撃者が悪用できる大きな盲点がネットワークに生み出されます。

イルミオでクラスターの内外を完全に可視化

イルミオ は、コンテナセキュリティソリューションがどれほど強力であっても、100%完璧ではないと想定しています。侵害は必ず発生します。

コンテナの外では、イルミオはすべてのホストとアプリケーションがどのように接続されているかを完全に 可視化 します。イルミオは、侵害がネットワーク全体に広がるのを防ぎ、脅威が検出されていなくてもすべてのワークロードを保護します。

この同じ保護は、Kubernetes または OpenShift クラスターにも適用されます。

イルミオは、すべてのコンテナリソース間のすべてのトラフィックを検出します。コンテナを含むインフラストラクチャ全体のすべてのトラフィックを 1 つの一貫したビューで表示します。

Illumioは、クラスターの内側と外側の両方のすべてのリソース間の許可されたトラフィックを監視します。異常な動作を発見し、脅威が何をしようとしているのかを把握することなく、すぐに対応できます。これにより、ネットワーク全体のサイロ化が解消されます。

イルミオがコンテナの可視性を提供する3つの方法

Illumioは、KubernetesまたはOpenShiftクラスターの内部と外部の両方で何が起こっているかを確認する3つの方法を提供します。

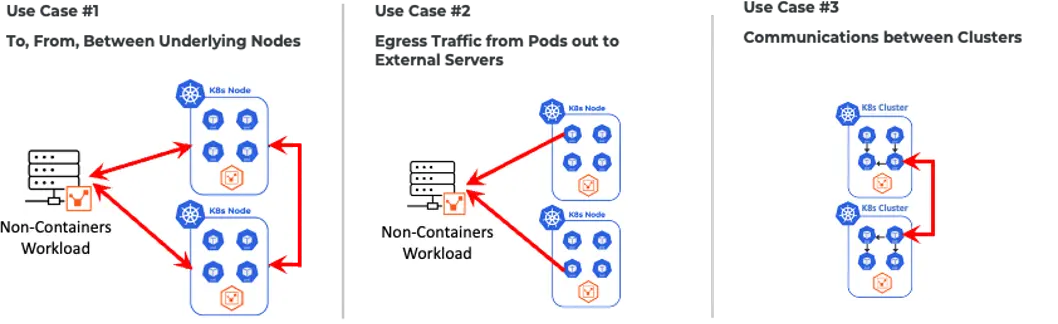

1. 基盤となるノードとの間で送受信されるすべてのトラフィックを表示する

Illumioは、基盤となるノード間、およびそれらのノードから外部ワークロードへのすべてのトラフィックを検出します。

コンテナークラスターは、単独では存在しません。これらは常にノードと呼ばれる基になるホストでホストされます。ノードは、Kubernetes または OpenShift クラスターが実行される基盤となる VM またはベアメタル ホストです。

コンテナークラスターは、多くの場合、島のように扱われます。関連するすべての動作はそのクラスター内に含まれ、外の世界は後回しになります。これにより、侵害が発生したり、可視性が欠けたりした場合に問題が発生する可能性があります。

Kubernetes または OpenShift クラスター用に構築されたセキュリティツールは、多くの場合、基盤となるノード間の動作やトラフィック、またはノードからクラスター外の他のリソースへの接続に関する洞察をほとんどまたはまったく把握していません。

イルミオは、これらの盲点を取り除くことでこれを解決し、クラスターの内側と外側の両方で起こっているすべてのことを可視化します。

2. ポッドから外部サーバーへのエグレストラフィックを確認する

Illumioは、クラスター内のリソースからクラスター外のワークロードまでのネットワーク動作を含む、エグレストラフィックを可視化します。

KubernetesやOpenShiftクラスター用に作られたセキュリティツールでは、クラウド環境、データセンター、エンドポイントなど、コンテナ以外のリソースに関する洞察が欠けていることがよくあります。

イルミオは、3つの環境すべてにわたって可視性を提供します。たとえば、エンドポイントからデータセンターへのトラフィック、そしてKubernetesクラスタ内の名前空間へのトラフィックを追跡できます。

イルミオを使用すると、システム全体を可視化できます。これにより、すべての環境に対して一貫性のあるメタデータ駆動型のセキュリティポリシーを作成できます。

3. クラスター間の通信を確認する

Illumioは、KubernetesまたはOpenShiftクラスターが相互に通信する方法を可視化します。

コンテナクラスターはすべて、急速に成長するという共通点を共有しています。1 つのクラスターがより多くのリソースで拡張されると、多くの場合、複数のクラスターにリソースを分散し、効率を向上させるために新しいクラスターが作成されます。

クラスターが拡大すると、システムの規模が大きくなっても、可視性を維持しながらクラスター間のトラフィックを検出および制御できる コンテナセキュリティソリューション が必要になります。イルミオを使用すると、クラスター間、およびクラスター間のトラフィックとクラスター外のワークロードを確認できます。

イルミオは必ずしもコンテナ固有のセキュリティツールに取って代わるわけではありません。たとえば、サービスメッシュがクラスター内で使用されている場合、イルミオはクラスター外の依存関係、クラスターをホストするノード、クラスターと外部ワークロード間のトラフィックの監視と制御に重点を置きます。

イルミオは、コンテナ固有のセキュリティソリューションと連携して、コンテナワークロードをホストおよびアクセスするすべてのリソースにわたる完全な可視性を提供します。エンドツーエンドの保護を提供します。

イルミオがコンテナのゼロトラストを完了

セキュリティリスクはコンテナの外側だけでなく、コンテナの内側にも存在します。ネットワークを安全に保つには、レガシーワークロードの場合と同様に、コンテナクラスタ内の脅威を確認して管理する必要があります。

Illumioは、コンテナを含むインフラストラクチャ全体のすべてのワークロード間のすべてのトラフィック動作を確認し、適用するのに役立ちます。これにより、可視性の島がなくなり、避けられない侵害がネットワーク全体に広がるのを防ぎます。

今すぐお問い合わせください Illumioでコンテナを可視化する方法の詳細をご覧ください。

.png)

.webp)