コンテナセキュリティ:Kubernetesを保護するための重要なガイド

現代のサイバーセキュリティ環境は、新たな脅威に溢れています。侵害は避けられません。侵害される かどうか の問題ではなく、いつ侵害される か が問題です。

つまり、ネットワーク内に脅威から安全な環境があるとは考えられません。コンテナは、攻撃者にとってますます一般的な標的となっています。これらは強力なDevOpsツールですが、特に他のインフラストラクチャに重ねる場合、独自のセキュリティ上の課題をもたらします。

この投稿では、コンテナのセキュリティに注意を払う必要がある理由と、IllumioがKubernetes環境の保護にどのように役立つかを説明します。

コンテナーは既定ではセキュリティで保護されていません

コンテナは通常 、Kubernetes または OpenShift によって管理されます。Kubernetes 環境は動的で短命であるため、多くの人は、Kubernetes 環境は脅威の影響を受けにくいと考えています。これはまったく真実ではありません。

コンテナに関するセキュリティ上の誤解は、同じ仮定がすぐに間違っていることが証明されたVMの初期の頃を反映しています。コンテナは、他の環境と同様に、独自のセキュリティ脅威に直面しています。攻撃者は、金銭的利益、データスパイ活動、インフラストラクチャの破壊、クリプトマイニング、DDoS 攻撃のためのボットネット展開など、身近な目標を念頭に置いてコンテナに侵入します。

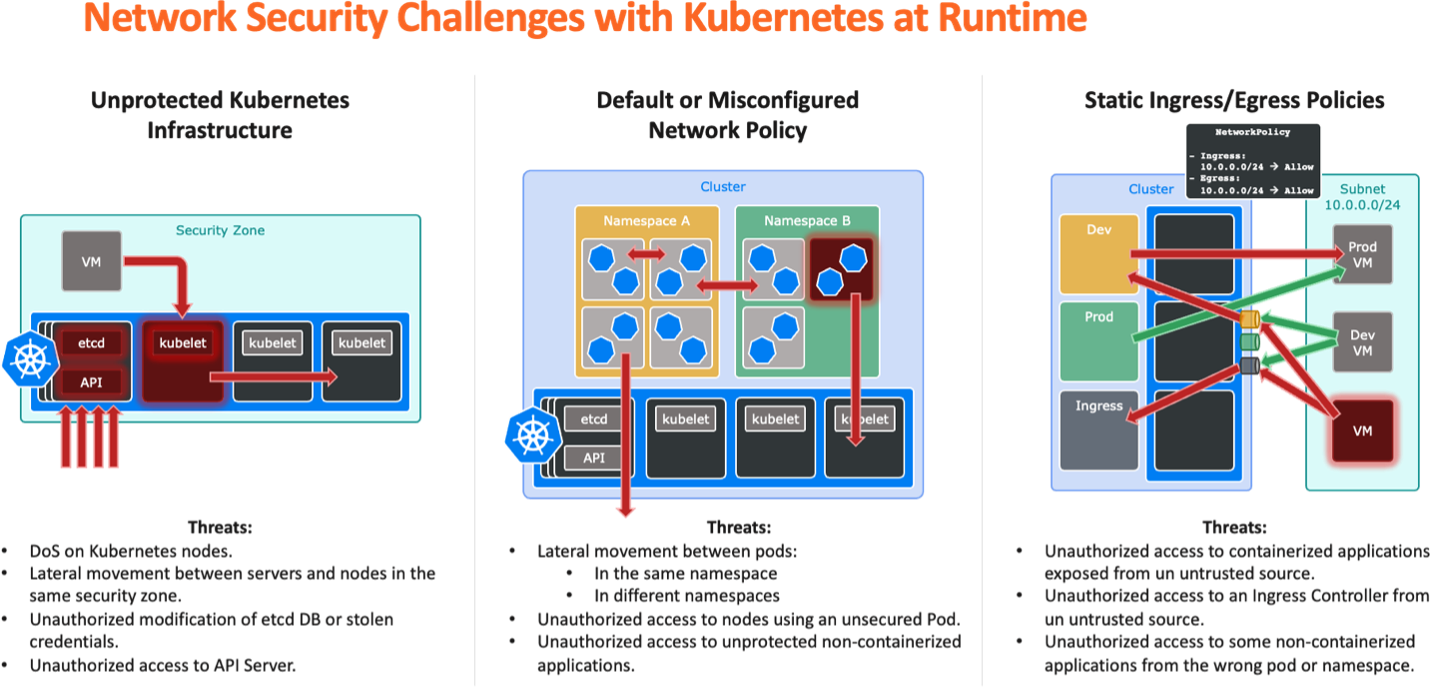

Kubernetesは、クラスターを保護する際にいくつかの固有の課題に直面しています。

コンテナに関するセキュリティリスクは、何度も証明されています。

- Siloscape、Hildegard、cr8escape マルウェアは、スレッド偽装と呼ばれる手法を使用して、コンテナ経由でネットワークに侵入します。Kubernetes クラスターを直接対象としているわけではありません。代わりに、クラスターを使用して基盤となるノードに「エスケープ」し、そこから悪意のあるコードを実行します。これにより、インフラストラクチャが中断され、ホストされているKubernetesクラスター全体が下からダウンする可能性があります。

- キンスマルウェア は、悪意のあるクリプトマイニングコードを実行するための追加のポッドをデプロイするために使用するコンテナ内の一般的なPostgreSQLサーバーの設定ミスを探します。このマルウェアはデータを抽出しませんが、クラスターのリソースを無料で使用するため、所有者のコストが増加します。

- SolarWindsやCodeCovなどのサプライチェーン攻撃は、従来のセキュリティ対策をバイパスする外部コードリポジトリを介してKubernetesクラスターに侵入しました。

マルウェアはKubernetesでどのように拡散するのか?

すべてのサイバー脅威には、移動したいという共通点があります。攻撃者は、環境に侵入すると他のリソースに横方向に拡散し、最終的にターゲットに到達することを目指します。

マルウェアは、環境に関係なく、人間の行動やオープンポートを利用して拡散します。

残念ながら、サイバーセキュリティにおいて最も弱いリンクは人間です。トレーニングに関係なく、ユーザーは危険なリンクを誤ってクリックし、マルウェアがネットワークに侵入する可能性があります。マルウェアは侵入すると、開いているポートをスキャンして他のワークロードに拡散します。

マルウェアは従来、オープンなRDP、SSH、またはSMBポートを使用して、ペイロードを他のワークロードに配信していました。同様に、Kubernetesクラスターには、NodePortとKubeletで使用されるオープンポートがあることが多く、攻撃者がKubernetesワークロードを介して拡散しやすくなります。

Kubernetesの保護:マイクロセグメンテーションと脅威検出の組み合わせ

サイバーセキュリティ業界は伝統的に、検出と対応のアプローチを採用してきました。脅威ハンティング検出ツールは、ワークロードとアプリケーションの異常な動作を監視します。悪意のあるものを見つけた場合、セキュリティチームは脅威を根絶するために取り組みます。

しかし、これらの検出ツールがどれほど高速であっても、今日の脅威はより速く広がる可能性があります。さらに悪いことに、侵害が検出されると、すでに環境全体に広がっている可能性があります。組織は、検出ツールが 100% 効果的であるとは期待できません。

侵害は、オープンポートを介してワークロード間で広がることがわかっています。つまり、脅威の拡散を防ぐために脅威の意図を理解する必要はありません。最初にセグメントを監視して適用する方がはるかに効果的です。

ワークロード間の通信を制限することで、意図に関係なく脅威が拡散するのを防ぐことができます。そして、検出ツールに脅威を特定するための時間を与えます。

たとえば、誰かがあなたの家のドアを壊そうとしている場合、最初にその人が犯罪者であるかどうかを尋ねてから、ドアに鍵をかけるかどうかを決定しません。最初にドアに鍵をかけ、後で質問します。

セグメンテーションは 、あらゆるセキュリティアーキテクチャの基礎です。脅威の目的を特定するのに時間を無駄にするのではなく、その経路をすぐにブロックします。これにより、侵害が封じ込められ、ネットワークへのさらなる拡散が阻止されます。

Kubernetesの侵害を封じ込めるためのイルミオのアプローチ

イルミオは、Kubernetesを含むあらゆる環境で侵害が最終的に発生すると想定しています。IllumioプラットフォームがKubernetesセキュリティをサポートする方法はいくつかあります。

プロアクティブなマイクロセグメンテーションの構築

すべてのワークロードに マイクロセグメンテーション を適用することで、イルミオは侵入ポイントに侵害を封じ込め、ネットワーク全体に広がるのを防ぎます。これは、組織が業務に影響を与えることなく、アクティブな侵害を生き延びることができることを意味します。

サードパーティ統合による検出と封じ込めの自動化

イルミオは、脅威の検出と封じ込めのプロセスを自動化するなど、サードパーティの検出プラットフォームとも統合しています。

ゼロデイマルウェアがイルミオが許可しているポートを使用している場合、これらの統合はこれをイルミオプラットフォームと共有します。これに応じて、イルミオはセキュリティポリシーを自動的に適用して、悪意のある攻撃者が悪用する前にセキュリティギャップを埋め、リスクを軽減します。

つまり、リアルタイムの脅威インテリジェンスに基づいてきめ細かなセグメンテーション制御を実装し、攻撃対象領域を減らし、侵害を自動的に封じ込めることができます。

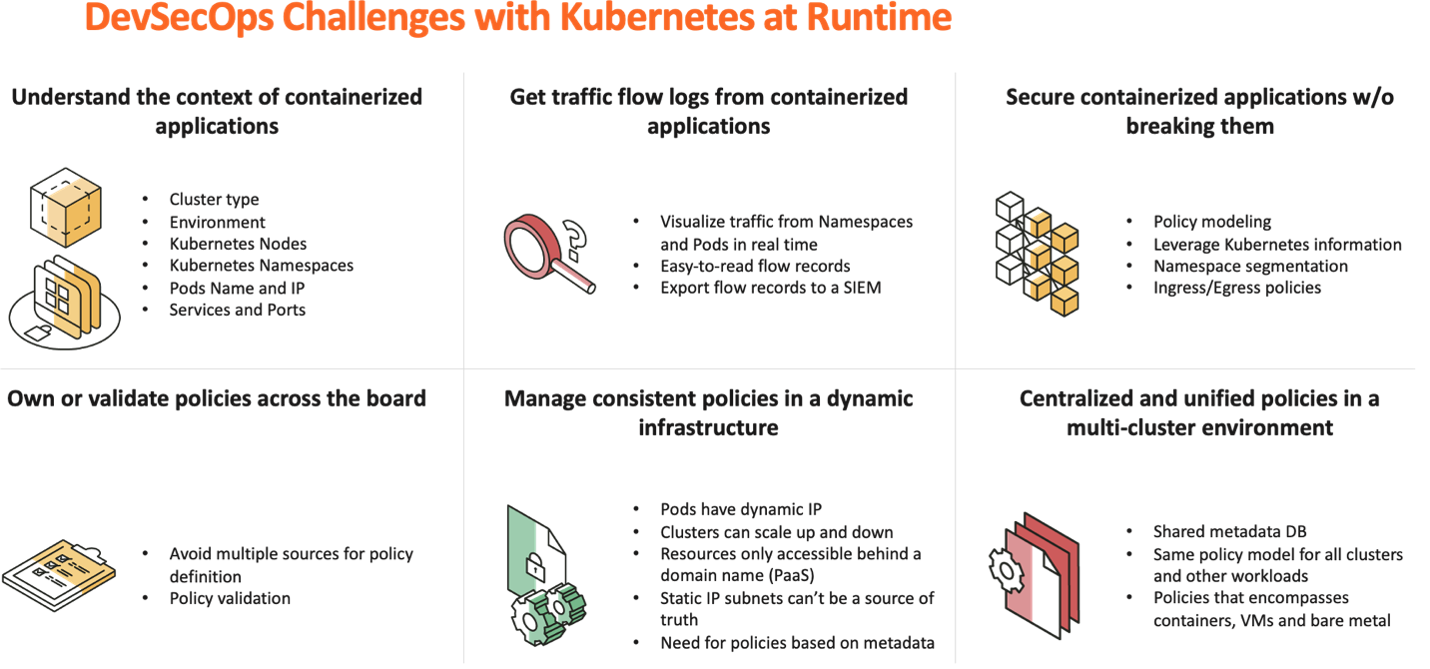

Kubernetes DevSecOpsの簡素化

Kubernetes でのセキュリティ操作では、コンテナ化された開発サイクル中に使用される自動化ワークフローにセキュリティ ポリシーを含める必要があります。

Illumioを使用すると、すべての環境で使用される同じグローバルワークフロー内でKubernetesの可視性とワークロードの適用を得ることができます。

IllumioでKubernetesの侵害を封じ込める

攻撃者は、Kubernetes内であっても、あらゆる場所に拡散したいと考えています。そして、その蔓延を止めることができなければ、あなたの組織が明日のニュースの見出しになる可能性があります。

イルミオは、侵害を封じ込め、リスクを軽減し、回復力を構築することで、ニュースからあなたを遠ざけることができます。トラフィックをマッピングし、Kubernetes の内外のハイブリッド マルチクラウド全体にわたる侵害を封じ込めます。

Illumioがコンテナ環境における侵害をどのように封じ込めることができるかについては、今すぐお問い合わせください。

.png)

.webp)