ZTNA + ZTSをペアリングしてエンドツーエンドのゼロトラストを実現

サイバーセキュリティの状況がリモートワークの台頭に対応するために変化する中、セキュリティに対する多面的なアプローチが不可欠であることは明らかです。組織は、サイバーレジリエンスを強化する最善の方法として、ますます複雑化するネットワークと分散した従業員を保護するために、ゼロトラストセキュリティ戦略に目を向けています。

ゼロトラスト戦略の基礎となる2つのテクノロジーは、 ゼロトラストネットワークアクセス(ZTNA) と ゼロトラストセグメンテーション(ZTS)です。

ZTNAは、ゼロトラストセキュリティの基盤レイヤーである制御アクセスを提供しますが、その焦点は主にノース/サウストラフィックです。ここでゼロトラストセグメンテーションが重要になり、広範なトラフィックの可視性と正確な東西の横方向の移動制御により 、アクセス制御への過度の依存 に対処します。

ZTNA + ZTSをペアリングしていない場合にネットワークにセキュリティギャップがある理由については、読み続けてください。

ZTNAはセキュリティギャップをなくす

Gartnerによると、ZTNAはIDとコンテキストに基づいてアプリケーションの周囲にアクセス境界を作成します。アクセスが許可される前に、ソリューションのトラストブローカーは、ID、コンテキスト、およびポリシーの順守を検証します。これにより、ネットワーク内のラテラルムーブメントが停止し、攻撃対象領域が減少します。

残念ながら、多くの組織はZTNAのノース/サウスアクセス制御に過度に依存しており、サイバー攻撃がネットワーク境界に侵入するのを完全に防ぐことができるという時代遅れの考えに頼っています。

しかし、今日の脅威の状況では、侵害は避けられず、ノース/サウストラフィックのみのセキュリティは、侵害が発生した場合にネットワーク内の ラテラルムーブメント のリスクを見落とします。ここで、特にエンドポイントでの ZTS が不可欠になります。

エンドポイントには ZTS が必要

エンドユーザーは、ソーシャルエンジニアリング、フィッシング、またはデバイスの調整を通じてだまされてアクションを実行する可能性があるため、脅威アクターの主な標的です。従来のエンドポイントセキュリティソリューションは、侵害を阻止すると主張していますが、現実には、依然としてデバイスが侵害されています。ESG調査によると、組織の76%が過去2年間にランサムウェア攻撃を経験しました。

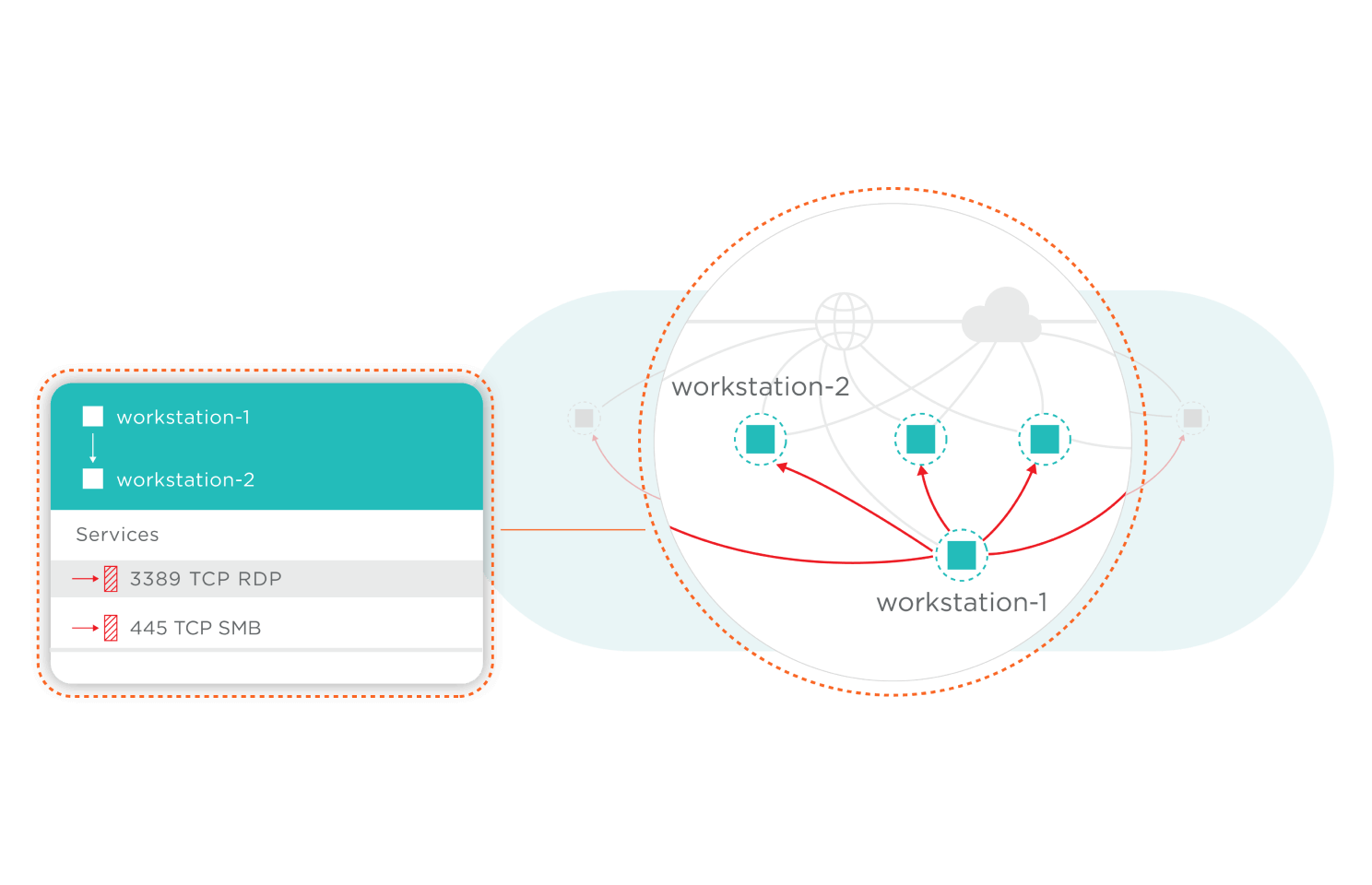

攻撃がエンドポイントデバイスに侵入すると、攻撃者は他のエンドポイントやネットワークの残りの部分を自由に移動し、最も重要な資産やデータを探すことができます。ZTSを導入しないと、検出や修復なしで数日、数週間、場合によっては数か月にわたって発生する可能性があります。

ZTSはラテラルムーブメントを防止します – ポートが開いていない場合、攻撃は拡散しません。

ZTNA + ZTS:ゼロトラストセキュリティへのより包括的なアプローチ

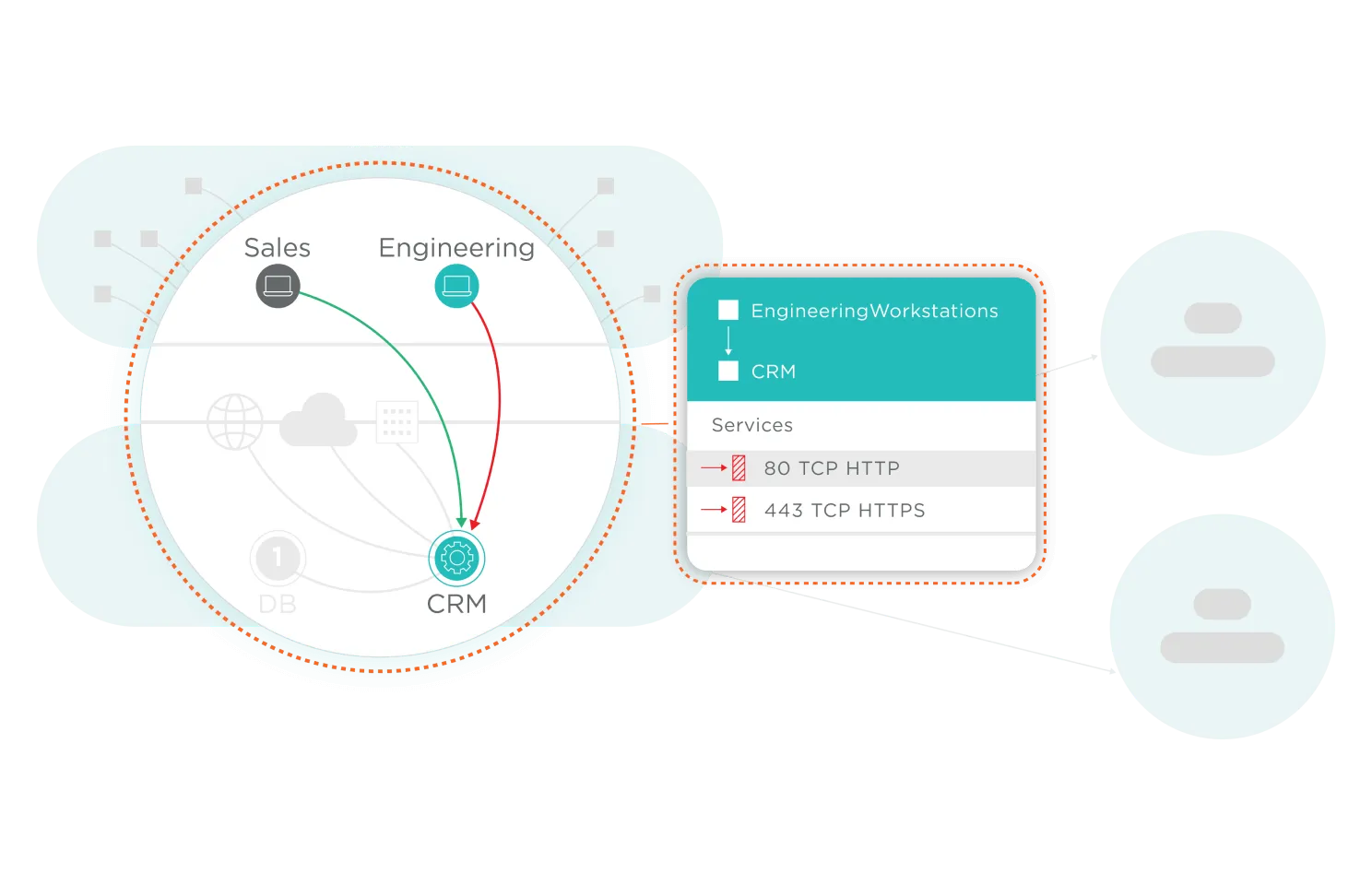

組織は、北/南のZTNAソリューションとZTSの東/西の保護を組み合わせることが重要です。ZTSは、East/Westトラフィックを管理および制限することで、ZTNAソリューションが残す可能性のあるギャップに対処します。

ZTNAは境界へのアクセスを保護してアクセスを制限し、ZTSは内部ネットワーク防御を強化し、多層のゼロトラストセキュリティ体制のために外部と内部の両方の脅威に対処します。

ZTNAソリューションとペアリングするためにIllumio ZTSを選択してください

Illumio Endpointは、ZTSをエンドユーザーデバイスに拡張し、既存のZTNAソリューションと簡単に統合できます。デモを見る こちら.

エンドポイントトラフィックを表示する

Illumio Endpointは、企業環境内のデバイスだけでなく、リモートデバイスに対してもエンドポイントトラフィックの可視性を提供することで、従来のネットワークの可視性を超えています。

可視性は、エンドポイントとサーバーのやり取りだけでなく、見落とされがちなエンドポイント間の通信も監視するために重要です。このような包括的な可視性により、組織はネットワーク内のラテラルムーブメントに関連するリスクを特定して軽減できます。

エンドポイント間トラフィックの制御

エンドポイント間のトラフィックを制御することは、ユーザーからの 1 つの間違ったクリックが攻撃者がネットワーク上を横方向に移動できるようになり、重大な侵害の始まりとなる可能性がある世界では不可欠です。Illumio Endpointを使用すると、組織はラベルに基づいてポリシーを定義および適用して、許可される通信をきめ細かく制御し、必要なトラフィックのみが許可されるようにすることができます。

エンドポイントとデータセンターの安全な接続

攻撃が必然的にエンドユーザーのデバイスに侵入した場合、その目的は、クラウドやデータセンター環境など、ネットワークの残りの部分に広がることです。Illumio EndpointをIllumio CoreおよびIllumio CloudSecureと組み合わせることで、ラテラルムーブメントを阻止し、組織が攻撃に対する回復力を確保します。

ポリシーラベルをZTNAソリューションと共有

Illumio Endpointのポリシーモデルはラベルベースのシステムであるため、従来のファイアウォールソリューションのように、作成するルールでIPアドレスやサブネットを使用する必要はありません。ポリシーの範囲は、ラベルを使用して制御します。このコンテキストをZTNAソリューションと共有することで、ルールを簡単に構築し、2つのソリューション間のトラフィックを把握することができます。

もっと詳しく知りたいですか?Illumio Endpointを、 実践的な自分のペースで進められるラボで試乗してください。

.png)