目に見えないものを可視化:イルミオがサイバーセキュリティにおけるビジュアライゼーションをどのように革新しているか

見えないものを守ることはできません。そこで、イルミオのネットワークの可視性が違いを生みます。

イルミオでは、目に見えないものを見えるように設計されたツールを作成しました。これらの視覚化は、データを表示するだけではありません。彼らはそれを実用的な洞察に変換し、複雑なネットワークを明確に把握します。これにより、セキュリティチームはセキュリティ問題を理解し、分析し、より迅速に行動することができます。また、重要なセキュリティ課題を簡単に解決できることも意味します。

いくつかの例を見て、それらがどのように機能するかを見てみましょう。

ネットワークの可視性が重要なのはなぜですか?

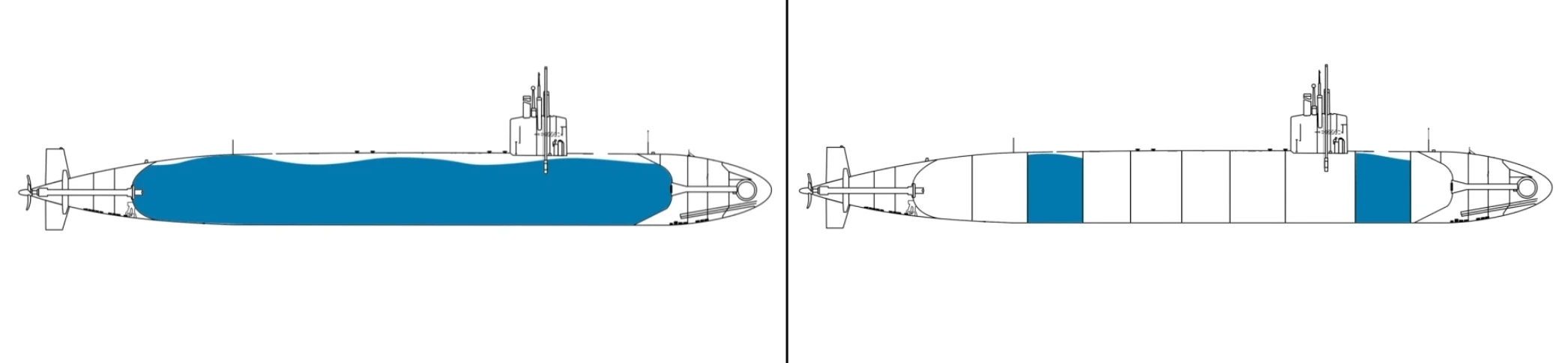

あなたが海の奥深くにある潜水艦にいると想像してください。コンパートメントに分かれており、それぞれが水密ドアで密閉されています。

乗組員の宿舎から制御室まで、すべてのコンパートメントには独自の機能があります。この設計により、侵害が発生した場合でも、1つのエリアに封じ込められたままになります。1つの区画が突破されても、ダメージは抑えられ、潜水艦は沈没しません。

それでは、ズームアウトしてIT環境を見てみましょう。

潜水艦は直線的で予測可能になるように設計されていますが、ITインフラストラクチャはそうではありません。管理するドアは 10 から 20 個ではなく、何千もの接続、アプリケーション、データベースがすべて相互に通信しています。会話とデータフローは圧倒的な規模で行われています。これにより、脆弱性を見つけたり、侵害を封じ込めたりすることが非常に困難になります。

コンパートメントが明確に分離されている潜水艦とは異なり、IT環境は分散され、相互接続されています。すべての「ドア」は、侵害への道になる可能性があります。

セキュリティチームは、「誰が誰と通信しているのか」や「その通信は安全ですか?」などの重要な質問をする必要があります。非常に多くのワークロードと接続があるため、すべてのやり取りを追跡することは大きな課題です。

イルミオの顧客の例を見てみましょう。20,000を超えるワークロードがあり、毎日10億を超えるネットワーク接続(またはデータの行)が作成されます。これにより、毎日確認するデータが最大 400 GB を超えます。

さて、この巨大なシステムをセグメント化して保護しようとしているセキュリティチームを想像してみてください。大きな問題は、これほど巨大で絶えず変化するものをどのように追跡、管理、保護するかということです。

そこで、 ネットワークの可視性 の出番です。イルミオの視覚化機能の 3 つの例を詳しく見て、それらがどのように機能するかを見てみましょう。

1. イルミネーションマップ

イルミネーションマップは、組織のネットワークアーキテクチャの全体像を提供し、高レベルの洞察と詳細な詳細を組み合わせます。マップ:

- 異なるシステムとセグメントがどのように接続されているかを示します

- リアルタイムのトラフィックを追跡

- セキュリティステータスを強調表示

これにより、チームが行動できるネットワークの明確で有用なスナップショットが提供されます。

セキュリティチームにとって、この全体的なビューは非常に役立ちます。ネットワークのさまざまな部分がどのように接続され、相互に依存しているかを示し、その構造とフローを理解しやすくします。

さらに重要なことは、チームが弱点を迅速に発見し、早期に行動し、問題が発生する前に阻止できるようにすることです。イルミネーションマップは、複雑なネットワークを簡素化することで、可視性を向上させ、リスクを軽減し、より強力なセキュリティ体制を構築します。

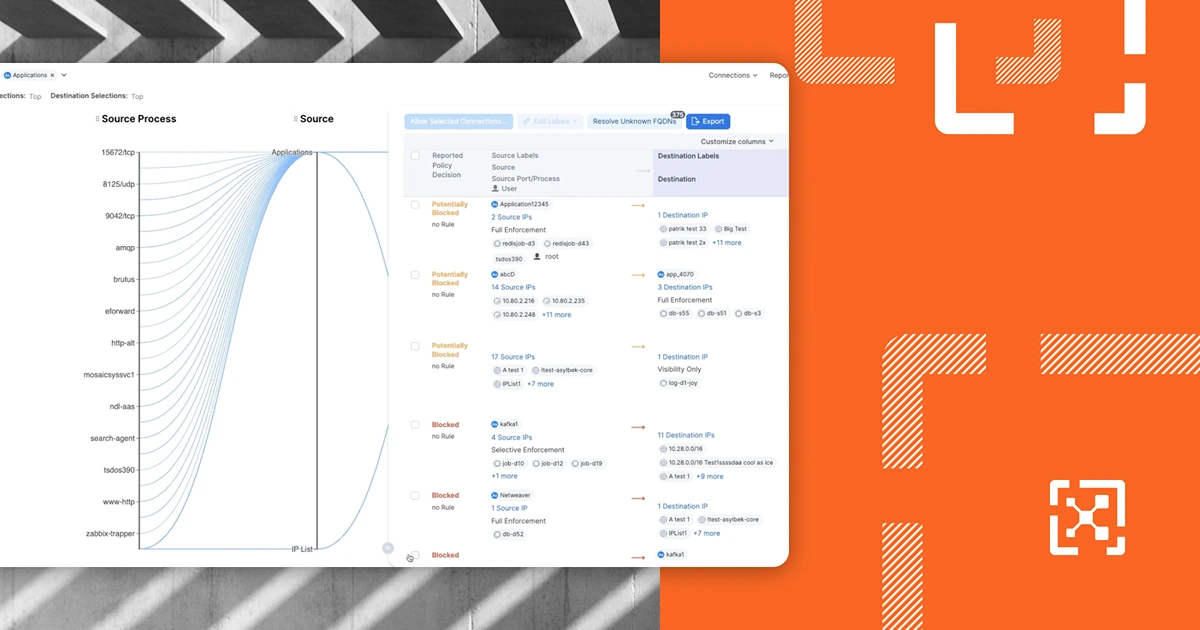

2. メッシュ

イルミオの メッシュビジュアライゼーション は、サイバーセキュリティにおける最も困難な問題の1つである、ネットワークトラフィックの圧倒的な量と相互接続性を解決します。

接続の複雑なウェブを、ソース、宛先、ポートなどを表す垂直軸に整理します。重要なトラフィックフローを強調表示し、パターン、異常、ボトルネックを一目で簡単に特定できます。

セキュリティチームは、特定のフローにドリルダウンし、データを並べ替えて最も重要なことに集中できます。これは、複雑なネットワークアクティビティが多い環境で特に役立ち、混沌としたデータフローに構造を提供します。

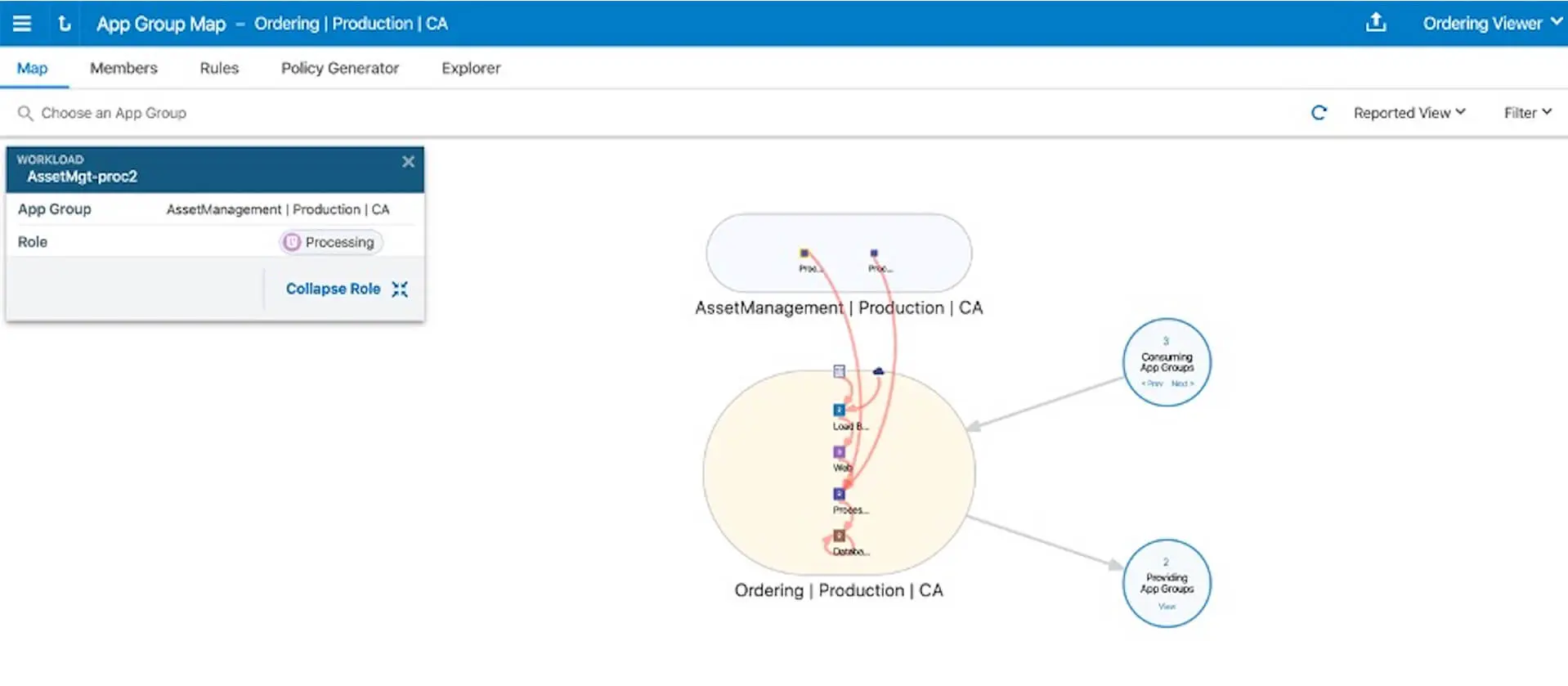

3. クラウド インフラストラクチャ マップ

今日のクラウド重視の世界では、組織はさまざまな環境に分散したシステムを使用しています。クラウドインフラストラクチャマップは、 クラウドインフラストラクチャ全体を明確に表示し、すべてのクラウドリソースがどのように接続されているかを示します。

また、ユーザーによって定義されたシステム内のさまざまなアプリケーションも強調表示されます。これにより、組織はリソースを簡単に整理および管理できます。

これらのセグメントを表示することで、チームはクラウドリソースの脆弱性の可能性など、注意が必要な領域をすばやく特定できます。

ネットワークの見方を一度に 1 つの視覚化で変革する

イルミオのビジュアライゼーションは、データを表示するだけでなく、複雑なシステムを理解し、実行可能にします。膨大な量のデータを明確で有用な洞察に変えることで、セキュリティチームは次のことが可能になります。

- 脆弱性とリスクをリアルタイムで特定

- ワークロードを効果的にセグメント化して侵害を防止

- 複雑なクラウド環境とオンプレミス環境を自信を持って管理

サイバーセキュリティのようなダイナミックで一か八かの分野では、このレベルの可視性を持つことは役立つだけでなく、不可欠です。イルミオでは、可能性の限界を押し広げ、セキュリティリスクを未然に予測して防止するための斬新で革新的なソリューションを見つけることに尽力しています。

今すぐお問い合わせください ハイブリッドクラウドをきめ細かく可視化する方法の詳細については、こちらをご覧ください。

.png)

.webp)