サイバーインシデントで何をすべきか:技術的な対応

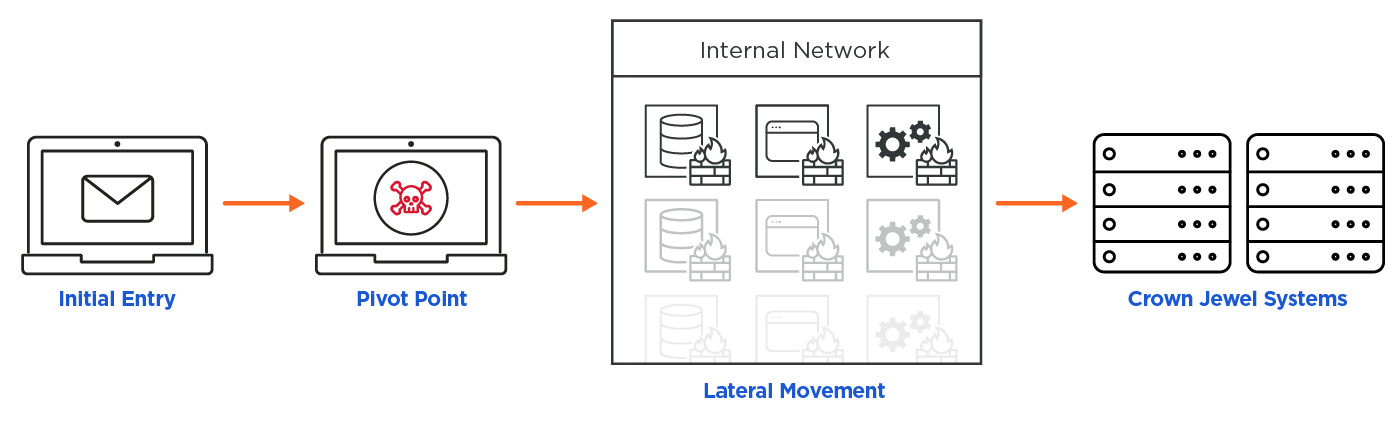

最近、仕事、遊び、レジャーにおけるデジタル ツールの使用が世界的に増加していることから、サイバーセキュリティの重要性がかつてないほど浮き彫りになっています。脅威アクターは、戦術、ツール、手順を組み合わせてターゲットのシステムまたはネットワークに足場を固め、ラテラルムーブメントを利用してそのターゲット組織の至宝に到達します。「侵害を想定する」この時代では、攻撃やインシデントが発生する かどうか ではなく、 いつ発生するかが問題です。現実世界の個人またはグループに対する攻撃の場合と同様に、応急処置は専門家の助けが到着するまで命を救うのに大いに役立ちます。

同様に、このシリーズでは、サイバーインシデントが発生した場合に発動できる即時のアクションと緩和策について考察します。

次の 3 つの主要な分野に焦点を当てます。

- 技術的な対応

- 非技術的な対応

- 教訓

最初の部分では、インシデントの直後に必要な重要な技術的アクションについて説明します。次に、インシデント報告や影響評価など、サイバーイベントの非技術的な側面について説明します。そして最後に、最後の部分では、応答全体から学べる教訓を見ていきます。

パート 1: 技術的な対応

この3部構成のシリーズのパート1では、サイバーセキュリティインシデント直後の技術対応に焦点を当てます。組織のセキュリティ チームがインシデントを迅速に封じ込め、根本原因分析のためのログ、マルウェア ファイル、その他のオペレーティング システムのアーティファクトなど、根本原因分析に役立つ証拠を保存することが重要です。

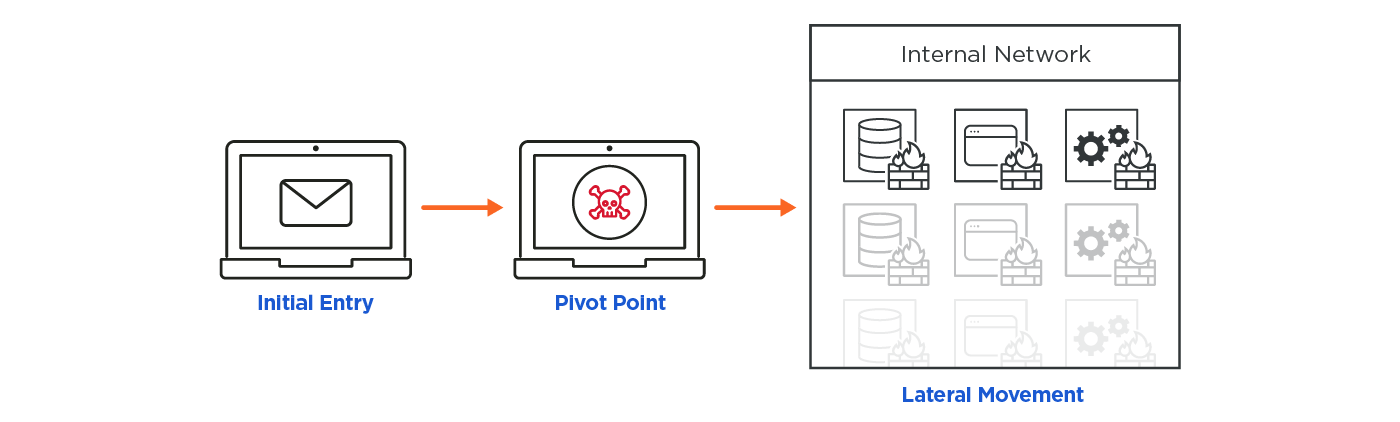

ここでは、主にWindows環境に焦点を当て、一般的な攻撃タイプとして、ラテラルムーブメントを利用して データ侵害につながるビジネスメールコンプリメント(BEC)を引き起こすスピアフィッシングを例に挙げます。このフローを視覚的に表現したものを以下に示します。

その後感染や侵害につながるほとんどの攻撃では、攻撃者は通常、次のことを行います。

- ユーザーやそのマシンなどのソフトターゲットを、通常は フィッシング 攻撃で攻撃する

- アカウントとコンピューターを侵害する

- 侵害されたアカウントとコンピューターを利用して、ネットワークの残りの部分を検出します

- 他のシステムを侵害するために、ラテラルムーブメントを促進するために権限をエスカレートする

- 価値の高い資産や Crown Jewel システムを特定し、データを盗み出す

動機によっては、脅威アクターはできるだけ長く検出されずに滞在して移動したい場合があります。または、 ランサムウェア攻撃に示されているように、ネットワークに何らかの混乱を引き起こしたい場合があります。ご存知のように、MITRE ATT&CKまたはCyber Kill Chainは、脅威アクターの戦術や手法をマッピングする場合がありますが、ルールに従って行動するわけではありません。したがって、インシデント対応中に仮定をすべきではなく、裏付けできる確固たる証拠のみを考慮する必要があります。すべてが見た目どおりではない可能性があるため、おとりに注意することも重要です。これを念頭に置いて、この攻撃フローのさまざまな段階を調べる必要があります。

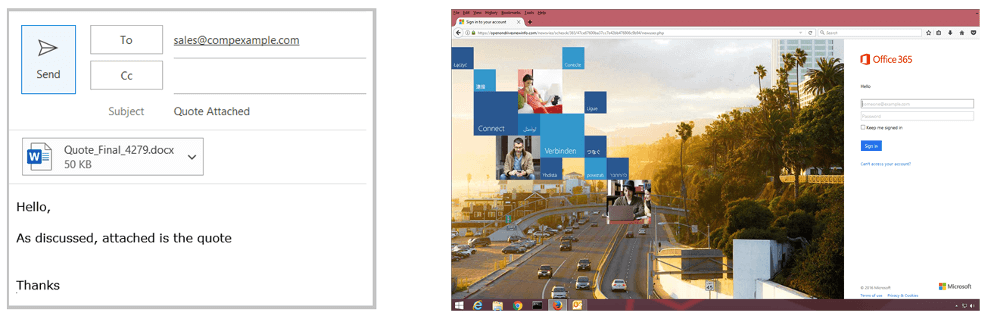

初回エントリー

攻撃の初期段階には、通常、フィッシングやマルバタイジングなどのソーシャルエンジニアリングが関与し、主に電子メールやWebサイトなどのデジタル通信チャネルを介して行われます。これにより、脅威アクターは「患者ゼロ」としても知られる最初の感染マシンに到達する可能性があります。

応急処置

インシデント後の検出のこの初期段階では、次の手順のいくつかを実行できます。

- 感染したユーザーアカウント(電子メール/コンピューター)を特定します。

- 影響を受けるメールアカウントを分離します。

- 影響を受けるメール アカウントでメールの送信をブロックします。

- 外部のメールアカウントにメールが転送されていないか確認します。

- まず、過去 7 日から 14 日間に送信されたすべてのアイテムを受信トレイから取得します。

- 送信済みメールと削除済みメールの監査。

- アカウントプロファイルに読み込まれたカスタムフォーム(Outlook)がないか確認します。

- 接続されたデバイスで、影響を受けるメール アカウントを確認します。

- レガシープロトコルの使用状況(POP3など)を確認します。

- 認証情報については、Azure AD ログを確認します。

- 一時的な場所にあるランダムな名前のスクリプトやその他の CLI ユーティリティを確認します (特にファイルレス攻撃の場合)。

診断

この段階では、攻撃者はソーシャルエンジニアリングを利用してシステムにアクセスします。この例では、アカウント乗っ取り (ATO) 攻撃者からのフィッシング メールを使用して、Microsoft Word 文書に偽のメールの引用を送信します。このドキュメントには悪意のあるマクロが含まれており、開くと攻撃の次の段階が開始されます。

多要素認証(MFA)と強力な電子メールセキュリティ防御とユーザー意識向上トレーニングを組み合わせることは、最初の侵入攻撃に対する優れた防御の第一線となるはずです。電子メールセキュリティソリューションには、少なくともフィッシング対策、AI、URL解決および検出機能が必要です。また、電子メールの転送、リダイレクト、テンプレートの作成などに関するアラート機能も非常に重要です。Office 365 などのクラウド メールのユーザーは、Microsoft Office 365 セキュリティ スコアなどのサービスを実行して、メールのポスチャの弱点を見つけることができます。

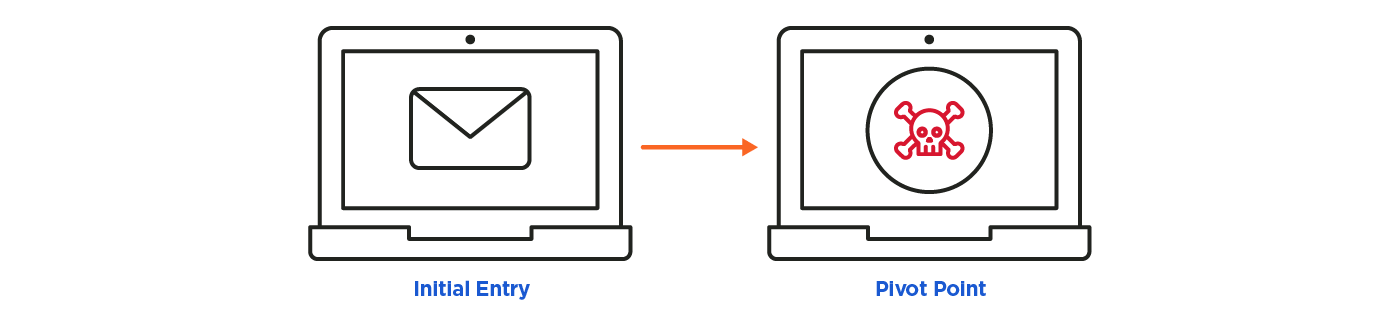

ピボットマシン

この時点で、攻撃者は攻撃を実行し、正規のユーザー アカウントやシステムにアクセスしています。ピボットマシンは、脅威アクターがネットワークの残りの部分を発見して移動しようとするポイントマシンになります。

応急処置

- 感染したコンピューター/ラップトップをネットワークの他の部分からすぐに隔離します。

- 本機をインターネットから切断します。

- Active Directory で影響を受けるユーザーのドメイン アカウントを無効にします。

- このアカウントのリモートアクセスを無効にします。VPN、OWA、またはその他のリモートログイン。

- 悪意のある永続性の兆候(レジストリ、スタートアップ、スケジュールされたタスク)を確認します。

- そのホストからの最近の Web 接続を確認します。

- 不審なユーザーアカウントがないか確認します。

- 最近のアプリケーションの使用状況を確認します – Shimcache、Amcache、ジャンプリスト。

- mimikatz、psexec、wce、残留ファイルなどのツールが存在するかどうかを確認します(可能であれば、メモリのみの攻撃の場合はマシンを再起動しないでください)。

診断

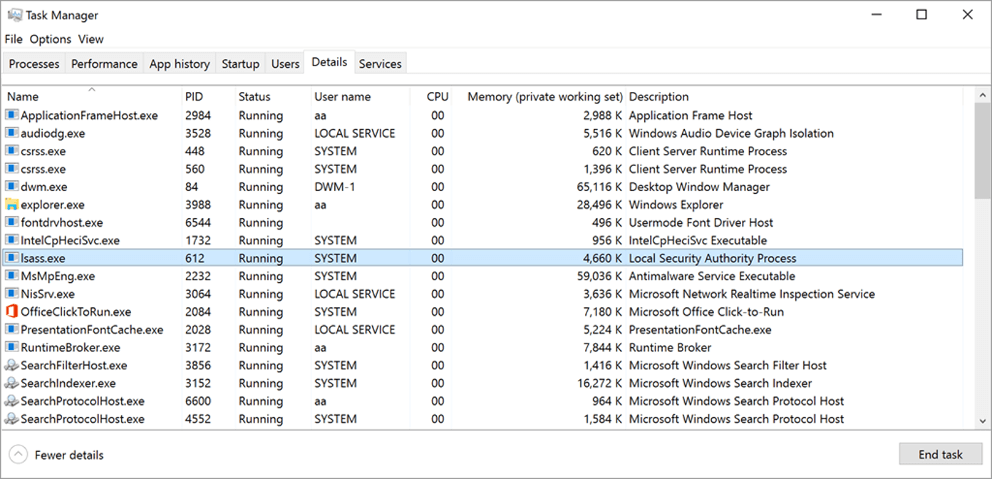

通常、これには、一部のユーザーがフィッシング攻撃に引っかかり、悪意のあるリンクや電子メールの添付ファイルを開き、powershell.exeなどの正規のシステム ツールの使用につながることが含まれます。悪意のある目的で。不審なプロセス、ネットワーク共有アクセス、アカウントログ、ダウンロードされたファイルなどのチェックを管理する必要があります。Windows の場合、認証と権限昇格の可能性のための重要なプロセスの 1 つは、lsass.exe (ローカル セキュリティ機関サブシステム サービス) です。異常なプロセス名、場所、またはアカウントアクセスがないか確認します。

多くの場合、ピボットマシンは脅威アクターにネットワークの残りの部分への足がかりを与えます。主な標的ではなく、目的を達成するための手段かもしれません。そのため、次の点に注意する必要があります。

- 気を散らすように設計されたおとり

- ファイルレスまたはメモリのみのマルウェアは、元の証拠の損失を意味する可能性があります

- 証拠を削除するためのファイルの削除

IT 部門は、元の患者ゼロ マシンやピボット マシンさえも常に特定できるとは限りませんが、侵害されたシステムが最初に見つかった場合は、それに応じて隔離して調査する必要があります。より詳細な分析を行うには、以下を実行します。

- メモリ分析

- ファイルシステム分析

- システムログフォレンジック

- レジストリ・フォレンジック

いくつかのフォレンジックツール(ネイティブ、オープンソース、商用)が存在し、サイバーインシデント後にシステムやネットワークを分析する際に、できるだけ多くの情報を取得するのに役立ちます。

ディスカバリーとラテラルムーブメント

ほとんどの場合、最初のマシンが脅威アクターが望む場所にあることはめったにありません。したがって、最終的なターゲット システムに到達するまで移動する必要があります。目的は、侵害されたピボットマシンを活用してネットワークの残りの部分を検出し、それをマッピングして、横方向に移動する効果的な方法を促進することです。ネットワークは、実際のアプリケーションアクセスの最終目標を容易にします。この例としては、パス・ザ・ハッシュでのNTLM資格情報の盗難や、パス・ザ・チケット攻撃でのKerberos資格情報の盗難、およびラテラルムーブメントを実現するためのポート(ネットワーク・レベル)などがあります。

応急処置 – 発見

- ポートスキャンの証拠を確認します。

- よく使うアプリケーションをチェックします。

- コマンド履歴の確認Powershell と WMI コマンドの履歴。

- 悪意のあるスクリプトをチェックします。

応急処置 – 横方向の動き

- リモートアクセスおよび展開ツール(RDP、VNC、psexec、mimikatz)の残骸を確認します。

- 最近のアプリケーションの使用状況を確認します – Shimcache、最近使用したファイル、ジャンプリスト。

- サーバー、特にファイルサーバー、DNS サーバー、Active Directory サーバーで Windows アカウントが使用されていないか確認します。

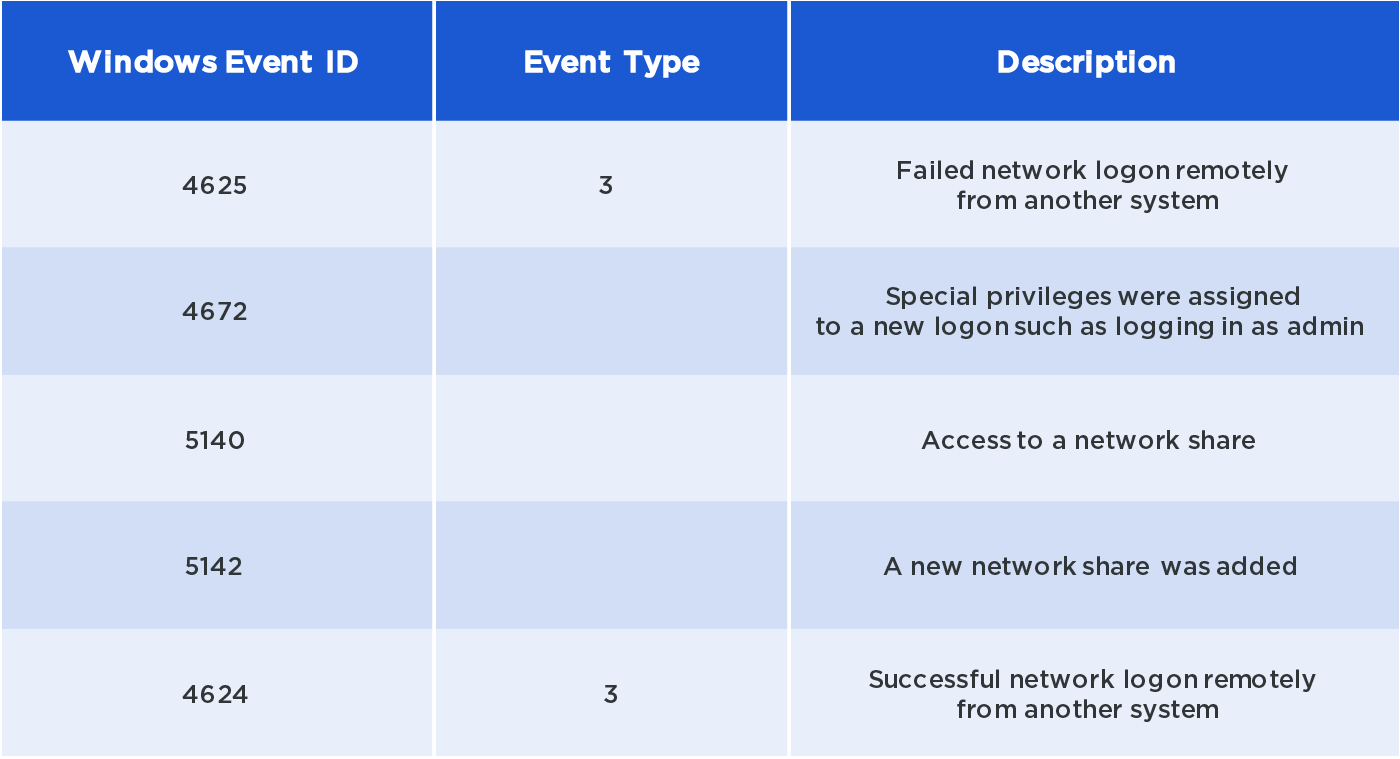

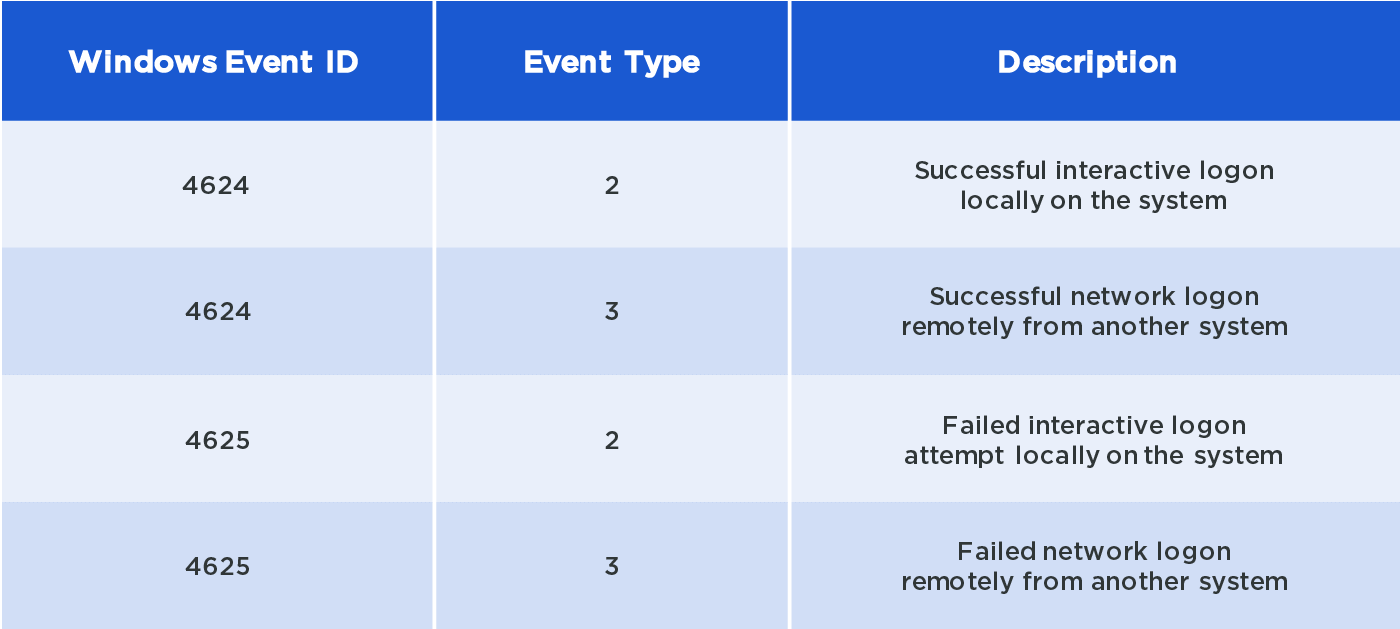

- チェックする便利なWindowsイベントログ。

- 一般的に使用される移動方法(ブラウザ、Adobe、Microsoft Office、OS)のパッチレベルを確認します(ほとんどのエクスプロイトは脆弱性を利用しています)。

診断

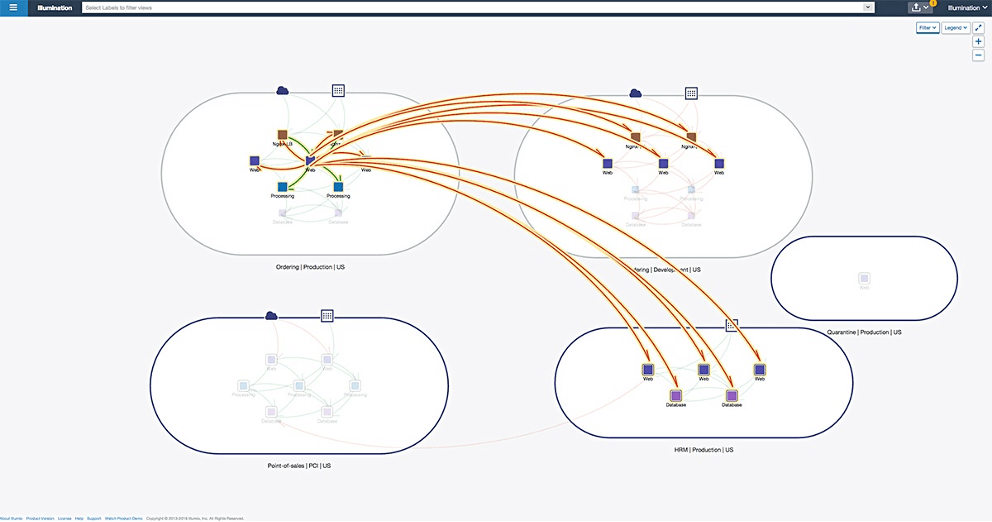

東西の動きを検出することも、そもそも適切なツールがなければ困難な作業になる可能性があります。また、ここでは、脅威アクターは通常、ネイティブツールと「陸上で生活する」手法を使用して、アラートを防止し、検出を回避します。場合によっては、他の手法を使用してアカウントレベルの権限を昇格させ、検出されずに横方向に移動できるようにすることもあります。検出フェーズでは、その後のラテラルムーブメントフェーズと同様に、脅威アクターは沈黙を保ち、早期検出を回避することを好みます。これは、外部ツールやカスタムツールを導入するのではなく、ネイティブツールを使用する可能性が高いことを意味します。ほとんどのオペレーティング システムには、Windows の Powershell や WMI など、このフェーズでのアクションを容易にするさまざまなネイティブ ツールがあります。脅威アクターに関する限り、ラテラルムーブメントは、セグメンテーションがほとんどまたはまったくない環境や、サブネット、VLAN、ゾーンなどの従来のセグメンテーション方法のみが使用されている環境で特に簡単です。これは、通常、可視性が欠如し、セキュリティポリシーが過度に複雑になり、サブネットまたはVLAN内にホストベースの分離がないためです。

上の画像は、発見と横方向の移動の試みを視覚化できる可視性および分析ツール(イルミオのアプリケーション依存関係マップ、 イルミネーション)の例を示しています。上に示したようなビューにより、さまざまなアプリケーショングループとそれに含まれるワークロードを明確に表現し、その結果として得られるワークロード間のネットワーク通信マッピングが可能になります。このようなビューにより、同じアプリケーショングループまたは異なるアプリケーショングループ内のワークロード間の異常なネットワーク動作を迅速かつ簡単に特定できます。

クラウンジュエル

最高のシステムとデータは、特に秘密攻撃やランサムウェア以外の攻撃の場合、脅威アクターが通常狙うものです。ここで、主要なデータ流出アクティビティが発生する可能性があります。

応急処置

- データベースサーバー、ADサーバー、ファイルサーバーで管理者アカウントが使用されていないか確認します。

- Webアクセス履歴を確認し、不審な接続を探します。

- ボットネット関連の通信について、ボットネット 対策防御を確認します。

- データ流出(DNSトンネリング、プロトコルの悪用、データエンコーディング)をチェックします。

- システムおよび対応するNICで過剰なデータ転送速度がないか確認します。

- 便利なWindowsイベントログ:

- 管理者アカウント ログインの Windows イベント 4672

- ログオンが成功するための Windows イベント 4624

診断

重要なデータや機密データを保持するシステムをネットワークの他の部分から効果的にセグメント化することが不可欠です。最良の方法の 1 つは、ネットワーク通信の可視性と、ホストに直接ファイアウォールを適用する機能の両方を提供するホスト ベースのマイクロセグメンテーション を使用することです。ネットワークの他の部分に関連して、クラウンジュエルシステムに出入りするトラフィックを視覚化することで、タイムリーな視覚化とアラート機能を受け取り、異常な通信を迅速に検出、防止、隔離できます。

マルウェアは脆弱性、特にシステム固有の脆弱性に侵入して足場を築く可能性があるため、最新の脆弱性とパッチ管理ソリューションを導入することも重要です。脅威アクターは通常、システムイベント、ファイル、レジストリデータを削除するために、自分でクリーンアップを試みます。したがって、システムおよびネットワークのログと、SIEM(セキュリティ情報およびイベント管理)やセキュリティ分析ツールなどのイベントの中央リポジトリを用意することが特に重要です。

結論として、サイバーインシデントの直後は、インシデント全体の処理方法の他の重要な部分につながるため、適切な一連の行動を取る必要があります。組織の規模や地位に関係なく、技術的な準備と対応は、ここに示すように全体的な戦略の重要な部分である必要がありますが、インシデントレポートや影響分析などの非技術的な対応も含める必要があります。これについては、このシリーズの次のイテレーションで詳しく説明します。

.png)

.webp)