サイバーインシデントで何をすべきか、パート2:非技術的対応

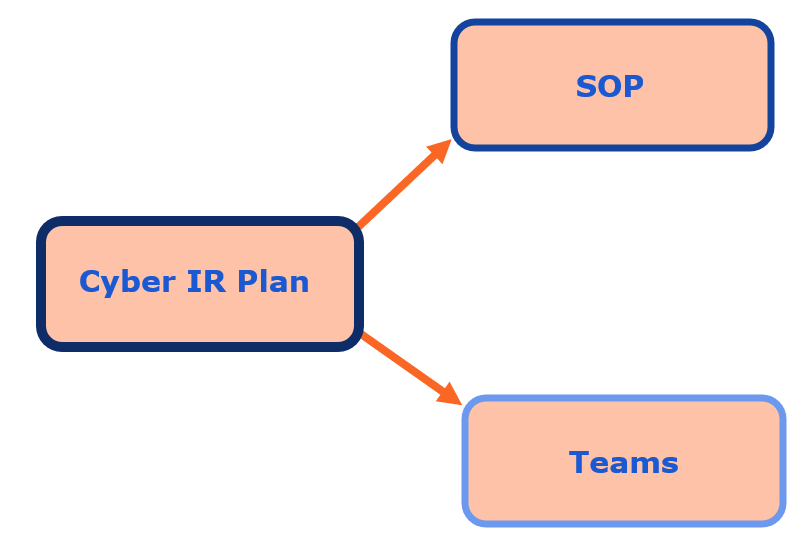

このシリーズの 第1部 で説明したように、サイバーインシデントの余波における最初の技術的対応は、インシデントを封じ込め、さらなるデータ盗難を軽減するために重要です。サイバーインシデントの規模が見えてくるにつれて、非技術的な対応を形成するのに役立つ可能性のある小さな詳細にも注意することが重要です。サイバーインシデント対応計画をしっかりと実施する必要があります。ガートナーはこれを次のように定義しています。

これは「コンピュータインシデント対応計画」とも呼ばれ、ウイルスやハッカー攻撃など、壊滅的な可能性のあるコンピュータ関連のインシデントに対応するために企業によって策定されます。CIRP には、インシデントが悪意のあるソースから発生したかどうかを判断し、その場合は脅威を封じ込め、企業を攻撃者から隔離するための手順を含める必要があります。

この計画は、発生する可能性のあるインシデントに対処する関連チームの構成を通知します。たとえば、次のようになります。

- 初期対応者

- 戦術(セキュリティ)

- チームコーディネーター(Cレベル)

- Legal

- 広報

初期対応者は通常、組織内のIT関連および故障/修正の問題に関与する傾向があるITヘルプデスクです。報告された問題がセキュリティの性質のものである場合、インシデントの重大度に応じて、より専門的な外部インシデント対応チームが関与する可能性のある戦術 (セキュリティ) チームに迅速にエスカレーションされます。その後、このチームは、より詳細なフォレンジック調査と根本原因分析を担当します。通常、CIOやCISOなどの経営幹部は、特に データ侵害の深刻な場合に、トップレベルの管理職に提供できる定期的な更新を受け取ります。法的または広報上のコミュニケーションが必要な場合は、それぞれのチームが関与する必要があります。これらすべてのステップは、全体的な計画の一部として標準作業手順 (SOP) の一部を形成する必要があります。

また、組織内のすべての従業員は、インシデントが発生した場合の報告ラインを明確にする必要があります。このようなポリシーの重要性をスタッフが認識していなければ、効果的なサイバー対応計画を立てることは非常に困難になります。

たとえば、不審な電子メールを受け取った従業員は、適切な技術スタッフが悪意があるかどうかを確認できるように、そのようなインシデントを直ちに報告する必要があります。また、組織のサイバー監視システムの1つでアラートがトリガーされた可能性もあります。ほとんどの場合、脅威アクターは最も弱いリンクであるエンドユーザーを標的にしており、一見些細なことのように見えるインシデントを報告しないことが、大規模な悪意のあるキャンペーンの始まりを検出するかどうかを分ける可能性があります。

したがって、非技術的な対応部分では、以下を含むポリシー、手順、およびプロセスを扱います。

- インシデント評価

- インシデント報告

- 規制報告

- 公開

インシデント評価

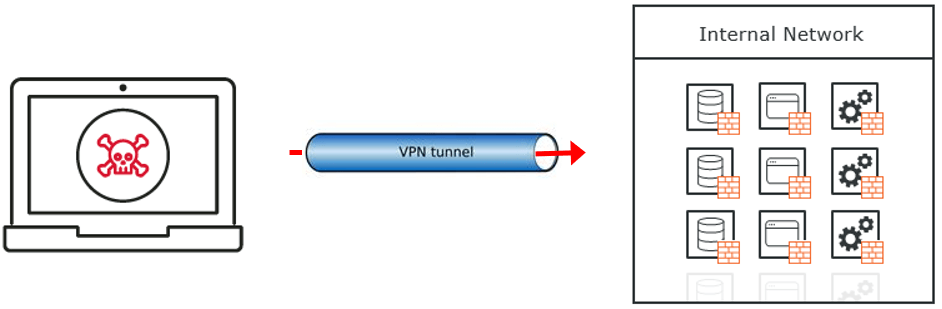

現在知られている情報に基づいて、サイバーインシデントの初期分類を行うことが重要です。考えられる影響レベルは、すべての詳細がなくても、最悪のシナリオであるはずです。最初の技術的対応で説明した参照例のように、サイバーインシデントに内部ユーザーアカウントの侵害が含まれる場合、侵害されたアカウントがアクセスできる各リソースも影響を受ける可能性があります。

これは、VPN またはリモート アクセス、電子メール アクセス、イントラネット リソース アクセスなどのリソースであり、特にインシデント発生時に多要素認証またはマシン認証制御が使用されていない場合に使用できます。

潜在的な影響レベルは、技術的な対応段階の指針となる必要があります。インシデントの全容が調査され、ある程度確実に決定されると、既知の影響レベルの評価を確認できます。その場合、事件の影響や影響が当初考えられていたほど深刻ではない可能性は十分にあります。

インシデントの最初の影響を評価することは重要なステップです。これは、規制当局への正式な報告の性質、公開通信の開示が必要かどうか、バックグラウンドプロトコルを有効にする必要があるかどうかなど、他のステップについて情報に基づいた決定を下す方法を提供します。いずれにせよ、そうでないことが証明されるまでは、最悪のシナリオを想定して先に進むのが最善です。

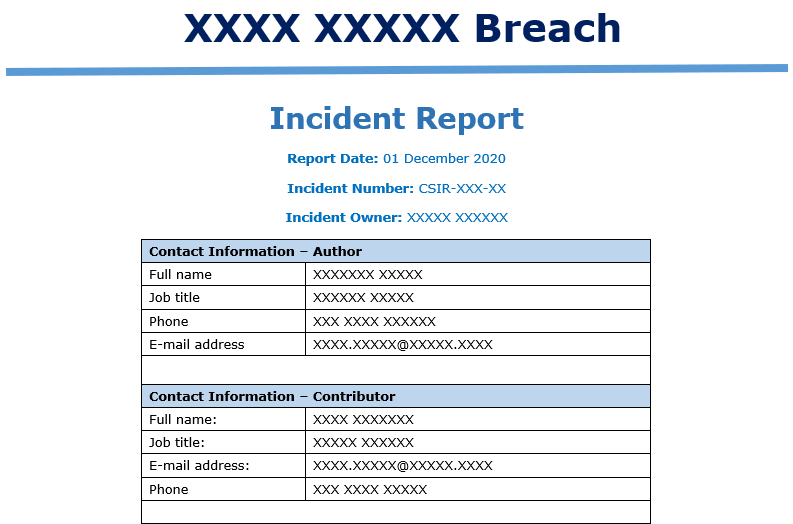

インシデントレポート

サイバーセキュリティインシデントは自動的に重大な侵害と同等になるわけではありませんが、インシデントレポートを作成することは依然として不可欠です。最初の例では、これはインシデントのいくつかの重要な側面を詳述する正式な内部レポートになります。レポートでは、インシデント ID とインシデント所有者を明確に特定する必要があります。

正式なレポートには、インシデントの種類、インシデントの概要、タイムライン、影響、根本原因の分析、修復または回復アクション、最後に特定のインシデントから学んだ教訓など、いくつかの有用な情報も取り込む必要があります。例は次のとおりです。

- インシデント日付

- インシデント ID

- インシデント所有者

- インシデントの概要

- インシデントのタイムライン

- インシデントの詳細

- 影響分析

- 根本原因

- 修復と回復

- 教訓

- 虫垂

レポートには、影響を受けるユーザーとそのアカウントに関する詳細と、インシデントに至る前、発生中、およびインシデント後に発生したタイムラインが含まれている必要があります。コンピュータシステム、データ、ウェブサイトなど、組織の影響を受ける資産も詳細に説明する必要があります。これは、最終的な影響分析と根本原因分析に役立ちます。すべての報告は適切に提出され、報告された各インシデントのクローズ時にカタログ化する必要があります。

規制と公開

規制当局と取引する場合、組織の業種 (ヘルスケア、金融、運輸、小売) に応じて、特定のフレームワークと規制に従う必要があります。また、GDPRなど、特に顧客や従業員の個人データが関与するインシデントにおいて、さまざまな業種にまたがる一般的なコンプライアンス規制も制定されます。ここでは、法執行機関に通知する必要がある場合もあります。これは、そのような報告の受信を担当する専任の法執行機関である可能性があります。防衛も提供している組織、または重要な国家インフラの一部とみなされる組織の場合、規制要件により、そのような機関への報告の明確なラインがすでに存在している可能性があります。

事件の法的側面も十分に考慮する必要があります。繰り返しになりますが、インシデントに個人情報のデータ侵害が含まれる場合は、潜在的な法的異議申し立てにも備えて十分な準備をしておく必要があります。組織は、有能な法的アドバイスを求める必要があります。弁護士はまた、開示の内容と、組織内で誰がそのような開示を正式に行うかを通知する必要があります。このようなサブチームには、次のものが含まれます。

- Cレベル(CIO/CISOまたは同等)

- インシデント対応チームリーダー(技術)

- Legal

- 広報

重大なデータ侵害、つまり個人データまたは顧客データが不適切にアクセスされたことが確認された場合は、公表が必要になる場合があります。これは、法的および財政的に組織に直接的または間接的に悪影響を与える可能性があるため、非技術的対応の最もデリケートな部分の 1 つです。したがって、そのような開示にアプローチする最善の方法について、有能なPRチームに相談することが最も重要です。ほとんどの場合、規制の枠組みによって、いつ、どのように開示を行うかが決まります。また、規制当局をいつ、どのように関与させるかも決定します。

すべての組織のサイバーセキュリティポリシー文書にサイバーインシデント対応計画を含める必要があることは明らかです。常設対応チームと、明確で実用的な標準作業手順(SOP)が必要です。すべてのスタッフ、請負業者、および関連担当者は、サイバーポリシーと報告ラインを十分に認識する必要があります。NIST などの地元および国際機関は、インシデント対応計画を導くための公的枠組みを提供しています。サイバーインシデント対応に関しては、組織の規模や地位に関係なく、特に「侵害を想定する」この時代において、計画と準備が成功への究極の鍵となります。

.png)