.png)

Mieux ensemble : Illumio Endpoint et EDR

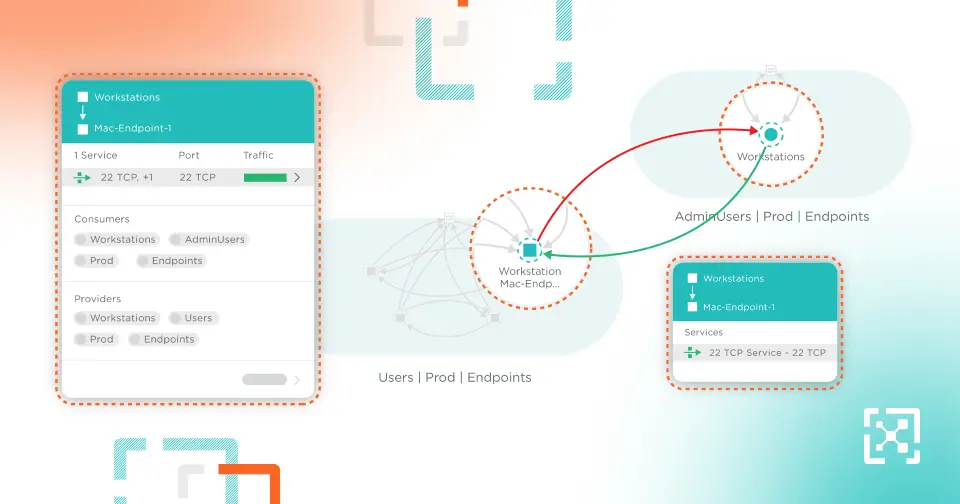

Combinez Illumio Endpoint breach containment et votre solution de détection et de réponse (EDR) pour une sécurité complète des points d'accès.

Points saillants

Principaux avantages

Aperçu des actifs

Alors que les acteurs de la menace conçoivent de nouvelles méthodes pour attaquer les organisations, l'importance de la détection et de la réponse aux points finaux (EDR) n'a jamais été aussi grande. Les acteurs sophistiqués de la menace s'appuient sur une combinaison d'exploits du jour zéro, d'attaques de la chaîne d'approvisionnement et de tactiques d'ingénierie sociale pour lancer leurs attaques, ce qui les rend notoirement difficiles à détecter.

Les outils de sécurité modernes s'appuient sur l'IA et la ML pour s'adapter rapidement aux nouveaux schémas d'attaque, mais il faut encore du temps pour s'adapter aux nouveaux exploits zero-day - du temps dont vous ne disposez peut-être pas. Dans le meilleur des cas, la détection prend quelques secondes ou quelques minutes, mais en réalité, elle peut prendre des jours, des semaines, voire des mois. Selon un récent rapport d'IBM, le temps moyen pour identifier et contenir une violation de données est de 277 jours.

Malgré l'amélioration constante des capacités de détection, les attaquants trouvent toujours de nouveaux moyens de les contourner. À tout moment, une brèche peut contourner ces défenses. La principale question à ce stade est la suivante : quel est l'impact de cette violation ?

Supposons une rupture.

Minimiser l'impact.

Augmenter la résilience.

Vous souhaitez en savoir plus sur la segmentation zéro confiance ?