Armis

Protégez les réseaux informatiques et électroniques contre les violations

Bénéficiez d'une visibilité et d'une protection sans précédent des environnements IdO/OT.

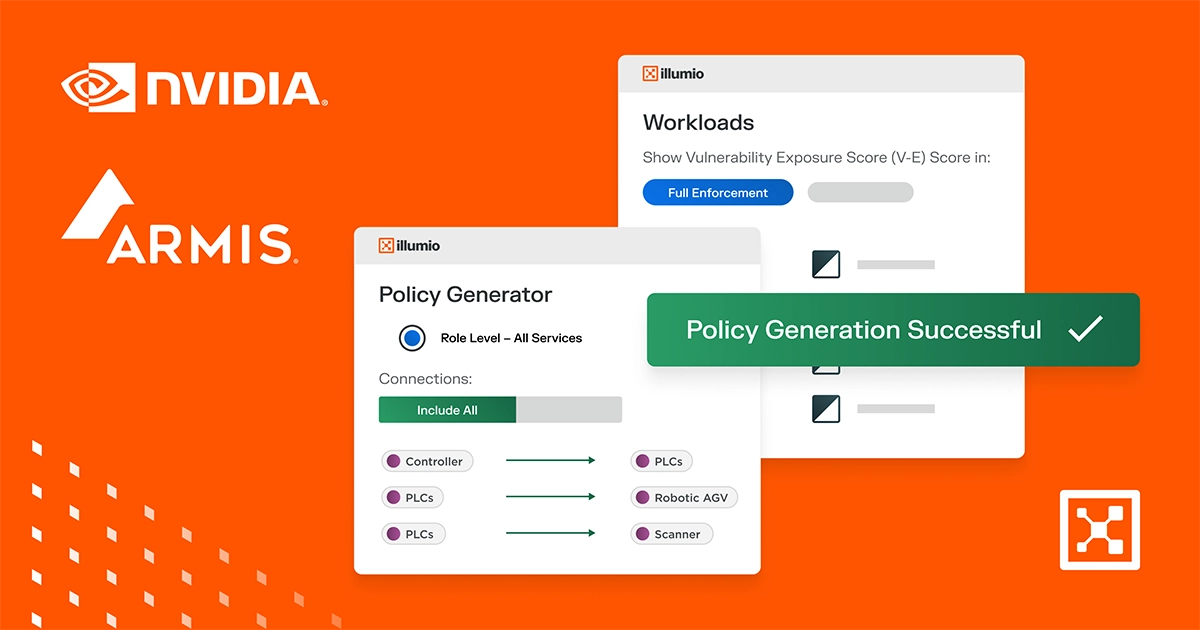

Intégrez l’intelligence des actifs d’Armis, la meilleure de sa catégorie, à la plateforme de premier plan d’Illumio, de confinement des violations, afin d’offrir une visibilité et une protection complètes dans les environnements IdO/OT les plus complexes.

Illumio Segmentation pour Azure

Découvrez comment les clients Azure peuvent sécuriser les applications et les charges de travail dans plusieurs nuages avec Illumio Segmentation.

Illumio pour Azure Firewall

Protégez vos ressources Azure Virtual Network et accélérez votre passage au cloud grâce à une visibilité accrue et à des politiques de sécurité Zero Trust.

Copilote pour la sécurité

Illumio est fier de participer à l'avant-première privée des partenaires de Microsoft Copilot for sécurité, qui exploite la puissance de l'IA générative pour la cybersécurité.

Illumio + Microsoft Sentinel

Améliorez vos opérations de sécurité dans Microsoft Sentinel grâce à une meilleure visibilité des charges de travail et à un niveau de contexte plus approfondi dans les communications...

Une réponse plus rapide aux incidents

Corréler les journaux de flux de trafic Illumio des charges de travail avec d'autres données d'événements de sécurité, afin de fournir aux équipes de sécurité des informations plus approfondies et une réponse plus rapide.

Meilleure visibilité des charges de travail

Prioriser les efforts à l'aide de données sur les événements d'altération, les événements vérifiables, les événements de balayage des ports, le trafic bloqué et les charges de travail et services les plus fréquentés.

Efficacité accrue de SecOps

Visualisez les événements vérifiables et les journaux de flux de trafic sous forme de données lisibles et utilisables directement dans Sentinel, ce qui centralise la surveillance de la sécurité.

Partenaire AWS en vedette

Le livre 2023 Cloud Sécurité Trends ebook de SANS et AWS présente Illumio comme une solution "hautement performante" pour la sécurité zero trust et Cloud.

Podcast Illumio et AWS

Écoutez les dirigeants d'Illumio et d'AWS discuter du rôle de Zero Trust dans la cybersécurité, de la sécurisation de votre migration dans le nuage, de l'évolution des menaces dans le nuage, et plus encore.

Illumio et AWS GuardDuty

Découvrez comment les capacités combinées d'AWS GuardDuty et d'Illumio ZTS remédient au trafic anormal malveillant et améliorent la résilience.

Entretien avec un client AWS

Regardez Mario Espinoza, directeur général d'Illumio, parler de son information en tant que client d'AWS et expliquer comment AWS aide Illumio à être plus innovant.

Webinaire Illumio et AWS

Regardez les dirigeants d'Illumio et d'AWS discuter de la façon dont les organismes de soins de santé, cible privilégiée des rançongiciels, peuvent moderniser leur cybersécurité.

Compétence en matière de sécurité AWS

Illumio obtient le statut d'Amazon Web Services (AWS) Security Competency pour son expertise en sécurité dans le cloud avec CloudSecure.

Vous voulez en savoir plus sur Illumio et Armis ?

.webp)

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une réponse efficace à la menace

Mettez en place un système automatisé de réponse aux incidents afin d'appliquer des restrictions supplémentaires en cas de détection d'une attaque.

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une réponse efficace à la menace

Mettez en place un système automatisé de réponse aux incidents afin d'appliquer des restrictions supplémentaires en cas de détection d'une attaque.

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une réponse efficace à la menace

Mettez en place un système automatisé de réponse aux incidents afin d'appliquer des restrictions supplémentaires en cas de détection d'une attaque.

Une visibilité sans précédent

Découvrez, catégorisez et cartographiez les systèmes IdO, OT et IT, les communications et les risques dans une vue unique, quel que soit l’emplacement (clouds, centres de données, magasins de détail, agences bancaires).

Limiter l'exposition

Identifier et clôturer les systèmes de grande valeur afin de les protéger contre la propagation des violations. La sécurité zero trust signifie que seules les communications vérifiées sont autorisées, ce qui empêche les logiciels malveillants de circuler.

Une réponse efficace à la menace

Mettez en place un système automatisé de réponse aux incidents afin d'appliquer des restrictions supplémentaires en cas de détection d'une attaque.

Armis

Ressources

Vous voulez en savoir plus sur Illumio et Armis ?

%201.png)

%201.png)

Vous voulez en savoir plus sur Illumio et Armis ?

%201.png)

%201.png)

Vous voulez en savoir plus sur Illumio et Armis ?

%201.png)

%201.png)

.webp)

.webp)