Attention à l'écart : pourquoi l'EDR a besoin d'une segmentation de confiance nulle

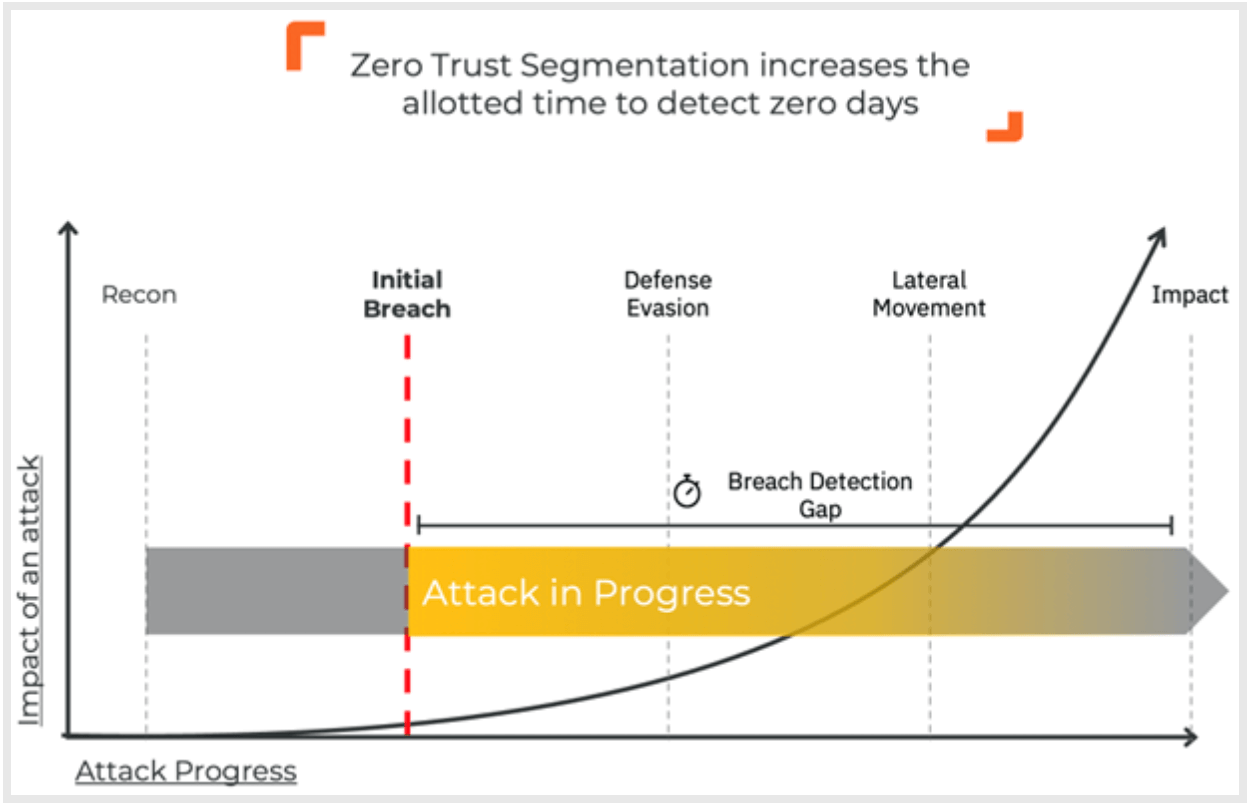

Le temps d'attente, également connu sous le nom d'écart de détection des brèches, décrit le delta entre l'apparition de la brèche initiale et sa détection. Dans le domaine de la cybersécurité, nous nous concentrons sur la réduction du temps d'attente afin de contrecarrer les attaques avant qu'elles ne causent des dommages. Malgré l'innovation incessante en matière de capacités de détection, nous devons reconnaître que, par définition, il s'agit d'un jeu du chat et de la souris où l'attaquant a toujours l'avantage.

En tant que défenseurs, nous nous efforçons de rattraper les conséquences du monde réel. Au cours des derniers mois, nous avons appris l'existence de brèches chez MediBank, Uber et Plex. Ces incidents nous rappellent qu'une violation est inévitable et, en particulier dans le cas de MediBank, coûteuse.

L'avenir de la détection

L'innovation en matière d'apprentissage automatique (ML) et d'intelligence artificielle (AI) par les fournisseurs de systèmes de détection des points finaux (Endpoint, Detection & Response, EDR) a permis aux équipes bleues d'améliorer considérablement leurs capacités au cours de la dernière décennie, mais il y a une limite à cette technologie.

Il est toujours possible d'échapper à la détection.

Par exemple, une modification du langage de code des logiciels malveillants, le tempérament des agents ou les logiciels malveillants sans fichier ont une incidence significative sur le taux de détection. Nos outils défensifs deviendront plus intelligents pour combler ces lacunes, mais cela ne fera que pousser les attaquants à développer des solutions de contournement plus créatives.

Avec chaque changement de comportement ou de code, les fournisseurs d'EDR doivent s'adapter, ce qui se traduit par une augmentation du temps moyen de détection (MTTD).

Qu'en est-il alors ? Les entreprises ont investi plus de 28 milliards de dollars dans la sécurité des points d'accès, en mettant l'accent sur la détection, alors que les brèches ne sont toujours pas détectées. En fait, il faut en moyenne 277 jours à une organisation pour identifier et contenir une violation, selon le rapport 2022 Cost of a Data Breach Report (coût d'une violation de données) d'IBM.

Un temps d'attente prolongé donne aux attaquants la possibilité de se répandre dans le réseau sans être détectés, d'établir une persistance, de créer des portes dérobées secondaires et, finalement, d'exfiltrer des données ou de déployer des rançongiciels (ransomware).

Ne vous y attardez pas : Le CED est nécessaire pour répondre aux menaces

Mais le fait de signaler une faiblesse ne rend pas le CED inefficace. En fait, nous pouvons affirmer que le système EDR est plus important que jamais maintenant que nous essayons de consolider les données provenant de toutes les sources dans une plateforme de sécurité unique avec le système XDR.

Il est également important de rappeler la dernière lettre de EDR - response. La recherche de menaces sans une solution EDR performante est pratiquement impossible.

La capacité de répondre à un incident à grande échelle est le seul moyen d'éliminer un attaquant d'un environnement compris, et c'est là que nous devons compter sur l'EDR lorsqu'il s'agit d'éliminer les menaces de nos points d'extrémité.

Un nouveau paradigme - l'endiguement des brèches

La défense en profondeur, qui consiste à ajouter des couches indépendantes de contrôles de sécurité, est la meilleure façon d'aller de l'avant. Ainsi, lorsque la détection n'est pas suffisante, nous disposons d'autres couches de défense.

Cela ne signifie pas qu'il faille cesser de se concentrer sur la réduction de la durée d'immobilisation ; nous devons simplement échapper à la course effrénée et mettre en œuvre de nouvelles couches de défense qui ne dépendent pas de la détection. Investir dans l'endiguement des brèches est la mesure la plus efficace que nous puissions prendre pour aller de l'avant.

En mettant en œuvre la segmentation zéro confiance (ZTS) à tous nos points d'extrémité avec Illumio Endpoint, nous pouvons empêcher de manière proactive les futurs attaquants de se propager d'un seul point d'extrémité compromis à l'ensemble du réseau. En nous concentrant sur l'endiguement, nous prolongeons le temps imparti à notre solution EDR pour détecter une brèche avant qu'elle ne se transforme en catastrophe, en recadrant la façon dont nous envisageons le MTTD et le temps d'attente.

Comme le beurre de cacahuète et la confiture

Illumio comble le fossé entre l'incident et la détection, sans tenir compte du modèle d'attaque.

La combinaison d'une technologie proactive comme le ZTS et d'une technologie réactive comme l'EDR sur chaque point de terminaison réduit la faiblesse du temps d'attente tout en augmentant de manière significative les capacités de réponse. En fait, selon l'entreprise de sécurité offensive Bishop Fox, la combinaison de la détection et de la réponse avec Illumio a radicalement réduit la propagation d'un attaquant tout en détectant 4 fois plus vite.

Les brèches ne sont pas près de disparaître. Mais en adoptant un système de confinement des brèches sur chaque point d'extrémité, votre organisation peut être résiliente face à tout ce qui reste à venir.

Découvrez pourquoi vous avez besoin à la fois de l'EDR et de la segmentation zéro confiance.

Contactez-nous dès aujourd'hui pour planifier une consultation et une démonstration.

.png)