10 raisons pour lesquelles les petites et moyennes entreprises ont besoin de la segmentation zéro confiance

Malgré des dépenses record en matière de sécurité, les failles sont toujours inévitables, et leur impact ne se fait pas sentir uniquement dans les plus grandes entreprises du monde. Selon une étude de Gartner, 81 % des opérations de ransomware réussies touchent des entreprises de moins de 1 000 employés, et 69 % des attaques de ransomware touchent des entreprises dont le chiffre d'affaires annuel est inférieur ou égal à 100 millions de dollars.

De nombreuses petites et moyennes entreprises (PME) n'ont pas les moyens de se doter d'équipes de sécurité internes importantes pour atténuer cette tendance. Souvent, elles n'emploient qu'une ou deux personnes chargées de toutes les responsabilités informatiques pour l'ensemble de l'entreprise, ou elles travaillent avec un fournisseur de services de sécurité gérés (MSSP) externe. Dans d'autres cas, la sécurité peut être une réflexion après coup ou un risque commercial accepté.

Malheureusement, la surface d'attaque ne cesse de s'étendre, en particulier avec l'adoption des nuages publics et des conteneurs. Alors que les grandes entreprises renforcent leurs effectifs, leurs processus et leurs outils pour consolider leur sécurité, les acteurs malveillants se tournent de plus en plus vers une cible plus vulnérable : les PME.

C'est pourquoi il est essentiel pour les petites et moyennes entreprises de mettre en œuvre la Segmentation zéro confiance (ZTS) d'Illumio, également appelée microsegmentation. ZTS limite la propagation des brèches et des ransomwares sur l'ensemble de la surface d'attaque hybride d'une organisation en visualisant la façon dont les charges de travail et les appareils communiquent, en créant des politiques qui n'autorisent que les communications souhaitées et nécessaires, et en isolant les brèches en stoppant les mouvements latéraux.

Voici 10 raisons pour lesquelles les petites et moyennes entreprises doivent mettre en œuvre Illumio ZTS.

1. Réduisez rapidement votre risque de violation

ZTS aide les organisations à résoudre certains des problèmes de sécurité les plus difficiles auxquels elles sont confrontées aujourd'hui, notamment en réduisant l'impact de la prochaine violation inévitable.

La plupart des appareils, des applications et des ressources des réseaux sont libres de communiquer avec tout ce qu'ils veulent - une vulnérabilité que les acteurs malveillants exploitent pour se répandre dans un réseau une fois qu'ils ont contourné les méthodes de prévention et de détection. Le ZTS permet de contrôler le trafic entre les appareils ou les segments de réseau et d'établir une communication fiable entre les sources d'un réseau, ce qui empêche les cyberattaques de se propager et de causer des dommages catastrophiques.

Si vous vous demandez combien de ports ou de protocoles doivent être ouverts pour que les systèmes puissent communiquer dans le réseau, la réponse est probablement un nombre que vous pouvez compter sur votre main. Cela signifie que les PME peuvent bénéficier immédiatement de la segmentation en bloquant rapidement les quelques ports à risque par lesquels les ransomwares transitent généralement, tels que RDP, SMB et TelNet.

Le temps, le personnel et les budgets étant limités pour aborder la sécurité de façon globale, Illumio ZTS permet aux PME de combler rapidement et facilement certaines des lacunes de sécurité les plus courantes (et les plus dangereuses) dans leur environnement aujourd'hui.

2. Construire une sécurité proactive malgré des ressources limitées

Certains outils de sécurité nécessitent un personnel dédié pour gérer leurs produits, passer au crible les journaux et les alertes, et développer un plan de réponse aux incidents pour y remédier - et lorsqu'une attaque se produit inévitablement, ce personnel est engagé dans une course contre la montre. Dans toute architecture de sécurité, le maillon le plus lent de la chaîne se trouve entre le clavier et la chaise. La plupart des cyberattaques modernes se propagent plus rapidement qu'un être humain - et parfois un outil - ne peut réagir et contenir l'attaque.

Illumio ZTS peut être déployé et exploité par une personne ou une petite équipe et il est prouvé qu'il permet de gagner du temps par rapport à la segmentation avec des pare-feu traditionnels. Une fois que vous avez acquis une visibilité sur le trafic de votre réseau et sur les risques qui y sont associés, il est facile de créer, de tester et de mettre en œuvre les politiques de sécurité nécessaires pour segmenter votre environnement. Ainsi, lorsque quelque chose est compromis dans votre réseau, vous avez la certitude que la faille sera contenue à la source et qu'elle ne pourra pas se propager davantage. Vous n'avez alors à vous préoccuper que de la remédiation de quelques machines, au lieu de mettre en péril l'ensemble des activités de votre entreprise.

3. Sécurisez les appareils de vos employés pour éviter que les menaces ne se propagent

Les terminaux sont souvent à l'origine des violations de réseau, car un seul appareil compromis peut entraîner une cyber-catastrophe totale pour votre entreprise. Les attaquants savent qu'ils ont moins de chances de se faire prendre en train de pénétrer dans les réseaux des PME parce que ces dernières n'ont tout simplement pas le même personnel ou le même système de sécurité que leurs homologues des grandes entreprises.

En l'absence d'outils et de personnel pour les utiliser, le délai entre l'intrusion et la détection peut être considérable, ce qui donne aux acteurs malveillants plus de temps et d'opportunités pour entrer et sortir sans se faire remarquer.

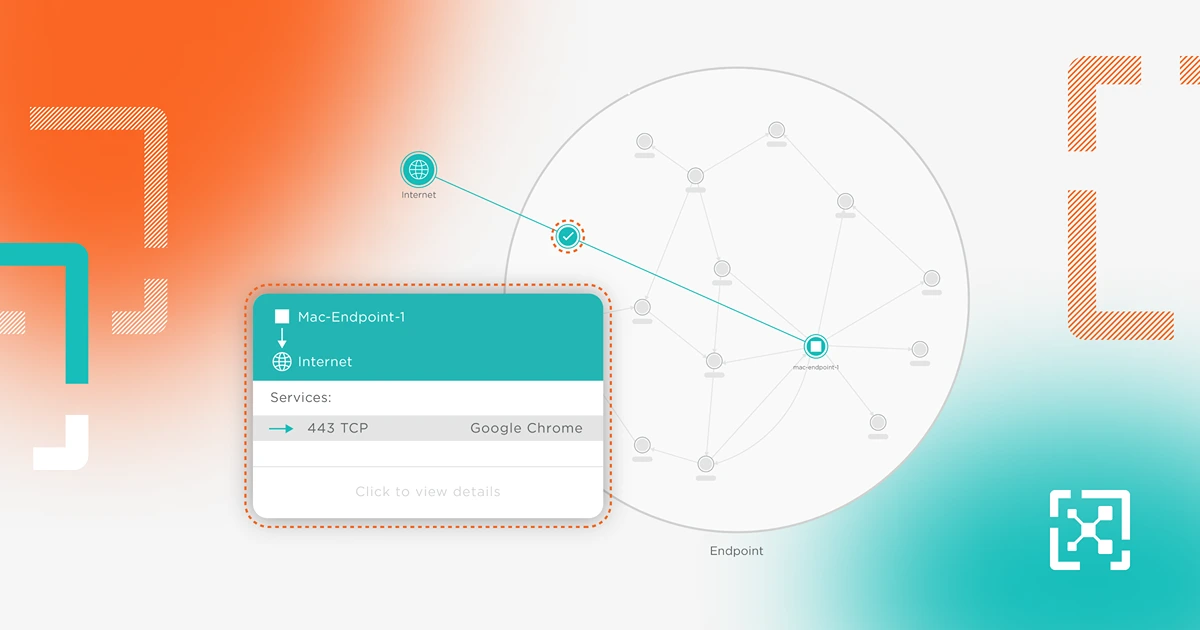

Que vos employés travaillent à la maison ou au bureau, Illumio ZTS peut vous aider à voir le trafic de vos points d'extrémité et à contrôler l'accès à partir de ces appareils afin que seuls les utilisateurs autorisés puissent accéder à certaines applications dans votre centre de données. Et comme ZTS est agnostique en matière d'attaques, vous disposez d'une protection même si vos employés cliquent accidentellement sur un lien malveillant, se connectent à un réseau WiFi suspect lors d'un voyage, ou dans tout autre cas de figure. ZTS peut isoler les cyberattaques sur un seul appareil compromis afin que la brèche ne puisse pas se propager et infecter d'autres appareils dans votre environnement, garantissant ainsi la sécurité de vos actifs commerciaux essentiels.

Apprenez à sécuriser les appareils de vos utilisateurs finaux avec Illumio Endpoint.

4. Sécuriser les ressources existantes et en fin de vie

De nombreuses PME n'ont pas le luxe (ou le budget) de mettre à jour leur technologie tous les deux ans. Cela signifie qu'ils doivent souvent s'accommoder de ressources anciennes et en fin de vie qui peuvent rendre difficile, voire impossible, l'obtention de nouvelles mises à jour ou l'installation d'outils de sécurité.

Illumio ZTS permet une architecture de sécurité zéro confiance avec ou sans installation d'un agent, garantissant une sécurité cohérente sur les ressources modernes et anciennes. Cette approche s'applique également aux appareils qui ne peuvent pas accepter d'agent, tels que les appareils IoT comme les contrôleurs, les capteurs et les caméras.

5. Limitez les perturbations en testant les politiques avant leur déploiement

Pour les PME en particulier, dont les budgets et le personnel sont souvent limités, il est essentiel que tout nouveau projet technologique soit mis en œuvre correctement dès la première fois - sans qu'il soit nécessaire de procéder à des retours en arrière et à des ajustements constants qui peuvent entraîner des perturbations et exposer le réseau à des attaques. Les membres de l'équipe informatique et de sécurité des PME peuvent être chargés de porter plusieurs (ou toutes) les casquettes technologiques de l'organisation, et vous ne voulez pas être celui qui commet une erreur et risque de subir un temps d'arrêt opérationnel précieux.

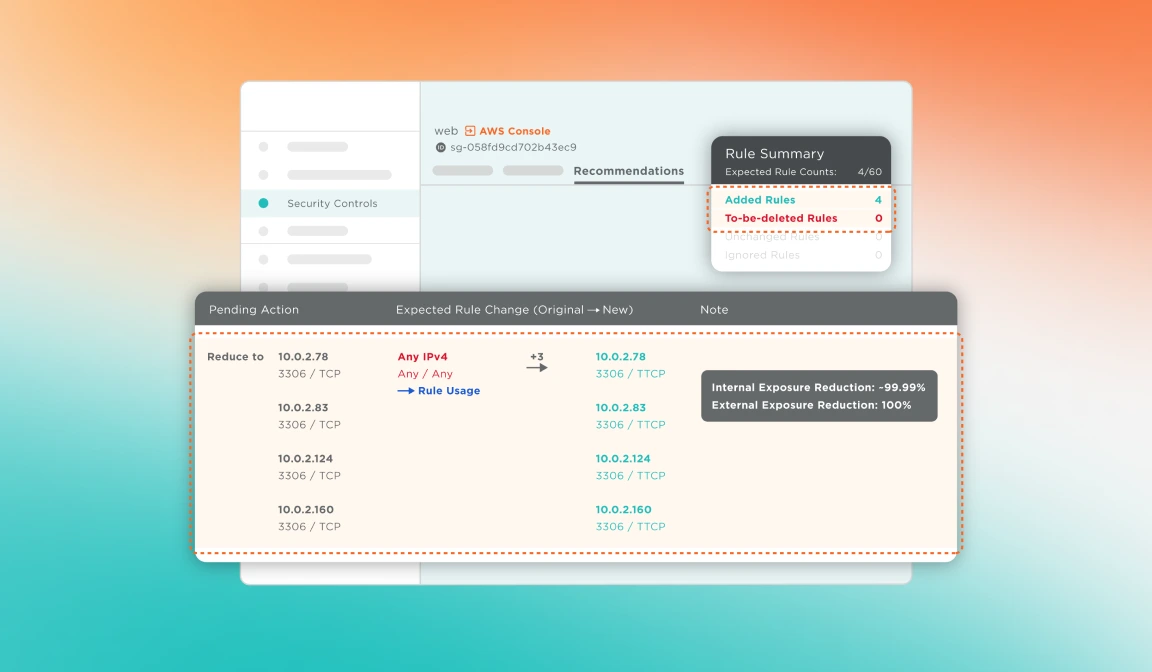

Les équipes de sécurité peuvent éviter ce problème grâce à la vue brouillon d'Illumio. Illumio simulera l'impact de toute nouvelle règle une fois déployée, avant de la déployer. Cela permet aux équipes de modifier et d'affiner les politiques en mode simulation sans risquer de casser quoi que ce soit une fois les politiques mises en œuvre. Mettez en œuvre le ZTS en toute confiance lorsque vous utilisez Illumio.

6. Respecter les exigences en matière de sécurité de la cyberassurance

L'assureur cybernétique Coalition a révélé dans un rapport publié à la mi-2022 que le coût moyen des sinistres pour les propriétaires de PME avait augmenté de 58 % par rapport à 2021.

La raison pour laquelle les compagnies d'assurance et les régulateurs insistent sur la segmentation, même au niveau des PME, est que le fait de limiter une attaque à quelques appareils seulement réduit considérablement les coûts de récupération. C'est pourquoi les assureurs ont mis à jour leurs dossiers de souscription en exigeant une segmentation pour les actifs critiques ou les points finaux (qui sont généralement le point de départ de nombreuses atteintes à la sécurité).

Les transporteurs en ont assez de payer pour des violations qui auraient pu causer beaucoup moins de dégâts si des outils de confinement des violations comme le ZTS avaient été mis en place. Heureusement, vous pouvez contrôler les coûts de récupération de façon importante avec Illumio ZTS pour arrêter la propagation des brèches.

Pour en savoir plus sur les raisons pour lesquelles le ZTS est important si vous souhaitez bénéficier d'une cyber-assurance, cliquez ici.

7. Respecter les cadres de sécurité des meilleures pratiques

Les grandes organisations ont régulièrement adopté des cadres de sécurité fondés sur les meilleures pratiques, tels que le cadre de cybersécurité du NIST, la norme ISO/IEC 27001 et les contrôles de sécurité critiques du CIS, afin d'orienter leur stratégie de cybersécurité. Les PME, souvent débordées et ayant besoin d'une orientation en matière de cybersécurité, se sont également tournées vers ces cadres.

Illumio ZTS peut vous aider à respecter les meilleures pratiques en matière de sécurité :

- Identifier tous les actifs et cartographier les interdépendances entre eux

- Protéger les actifs contre les menaces en contenant la propagation d'une attaque

- Détection de comportements inattendus sur la base de données d'événements

- Réagir aux menaces en cours pour en minimiser l'impact

- Récupération après un incident et restauration de l'environnement

- Minimiser l'impact d'une attaque sur les opérations

8. Obtenez un meilleur retour sur investissement pour l'ensemble de votre système de sécurité

Pourquoi les assureurs cybernétiques et les cadres de sécurité encouragent-ils tous la segmentation ? La communauté de la sécurité et l'industrie du risque comprennent à quel point elle est puissante dans le cadre d'une stratégie de défense en profondeur (DiD) - une approche stratifiée de la sécurité. Le ZTS est essentiel à la réalisation de la DiD, au même titre que vos autres outils et processus de sécurité.

En réalité, la plupart des solutions de sécurité sont de nature réactive et s'appuient sur des mécanismes de détection des failles. Mais que se passe-t-il lorsqu'une nouvelle attaque est inconnue des outils de détection ? Les mauvais acteurs peuvent se répandre librement dans le réseau, ce qui laisse un certain temps entre la violation, sa découverte et la remédiation - parfois quelques jours, mais souvent des mois, voire des années.

Les équipes de sécurité veulent Illumio ZTS parce que la segmentation réduit le délai entre la violation et la découverte. Malgré les différences de tactique, les logiciels malveillants se propagent régulièrement par le biais des mêmes protocoles. Si vous parvenez à créer un DiD en contrôlant ces protocoles et en ne vous fiant pas exclusivement à la détection, vous augmentez immédiatement le retour sur investissement de l'ensemble de votre système de sécurité en disposant de plus de temps pour réagir, enquêter, contenir et remédier à la brèche.

9. Segmentation plus rapide qu'avec le matériel traditionnel.

Historiquement, les organisations ont réalisé la segmentation avec du matériel lié à la couche physique du réseau, ce qui a nécessité une réarchitecture fragile entraînant une perturbation importante des activités de l'entreprise.

Illumio ZTS adopte une approche différente en utilisant une solution légère basée sur des agents. Au lieu de toucher à la couche physique, vous effectuez toute l'orchestration sur les hôtes, unifiée dans une console centrale qui vous permet d'écrire des règles sans avoir à tenir compte de l'architecture sous-jacente du réseau. Le ZTS basé sur des agents se distingue par le fait que vous pouvez agir aussi rapidement que vous le souhaitez sans avoir besoin de toucher au réseau physique. Cela vous permet de réaliser une segmentation en quelques heures, et non en quelques mois.

10. Segmentation rapide et facile pour les équipes disposant de ressources limitées

Illumio a aidé des centaines de PME à se préparer de manière proactive aux brèches et aux attaques de ransomware grâce à ZTS :

- Le fabricant de boissons Lion a été victime d'une intrusion qui a entraîné l'arrêt de ses activités, puis a identifié Illumio ZTS pour s'assurer de réduire l'impact des cyberattaques à l'avenir.

- L'école australienne St Mary MacKillop College a mis en place une sécurité de niveau entreprise pour la protection contre les ransomwares, avec une petite organisation informatique qui a déployé ZTS en seulement trois semaines.

- Le distributeur HVAC-R The Master Group a réduit sa surface d'attaque de 80 %, en empêchant les acteurs malveillants de se déplacer latéralement entre les serveurs.

Pour en savoir plus sur la façon dont Illumio aide à sécuriser les petites et moyennes entreprises , cliquez ici.

Contactez-nous pour savoir comment Illumio peut vous aider à renforcer les défenses de votre PME contre les menaces de cybersécurité. Prêt à en apprendre davantage sur Illumio ZTS ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)