Comment SWACRIT et ROS\NTECH ont comblé le fossé de la segmentation avec Illumio

Ce n'est qu'une fois la migration terminée que l'écart est apparu clairement.

SWACRIT Systems, fabricant de haute technologie en pleine expansion et membre du groupe Swarovski, venait d'achever une migration de domaine complexe.

Sur le papier, tout semblait sûr. Mais il manquait quelque chose.

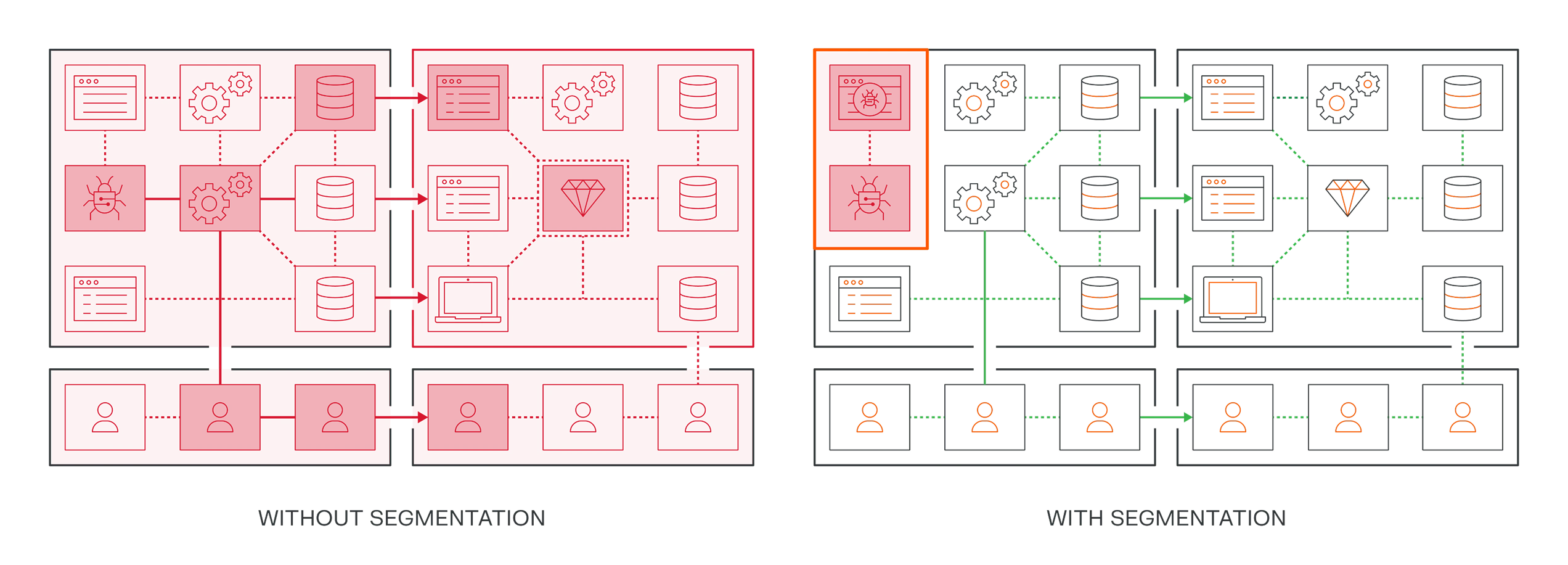

"Nous nous sommes rendu compte que nous avions une architecture bien structurée, mais pas de véritable segmentation du réseau", explique Daniel Hofer, ingénieur en systèmes informatiques chez SWACRIT. "Cela a laissé un trou critique dans notre dispositif de sécurité.

Le domaine a été modernisé, mais le réseau est resté plat. Et dans un monde où les menaces se multiplient, cela signifie qu'une brèche peut se propager rapidement.

Cette prise de conscience a donné le coup d'envoi d'une démarche visant à combler l'écart de segmentation et à renforcer la stratégie de confiance zéro de SWACRIT.

Lors d'un récent webinaire d'Illumio, M. Hofer s'est joint à Robert Rostek, PDG de la société de conseil en cybersécurité ROS\TECH, et à Trevor Dearing, directeur des solutions d'infrastructures critiques d'Illumio, pour expliquer comment Illumio les a aidés à identifier le problème, à mettre en œuvre la microsegmentation et à obtenir une visibilité et un contrôle que les pare-feux traditionnels ne pouvaient tout simplement pas offrir.

Des contrôles d'identité rigoureux à un déficit de segmentation

SWACRIT a récemment modernisé son environnement informatique, en suivant les meilleures pratiques en matière de renforcement de l'Active Directory (AD), d'accès administratif hiérarchisé et de cyberhygiène générale.

"Nous avons fait tout ce qu'il fallait en matière d'identité et de permissions", a déclaré M. Hofer. "Mais il manquait une pièce : la segmentation du réseau.

ROS\TECH a contribué à l'effort initial de durcissement.

"Nous commençons chaque projet par les bases", a déclaré M. Rostek. "Avez-vous des copies de sauvegarde ? Avez-vous supprimé les paramètres hérités ? Les postes de travail de vos administrateurs sont-ils sécurisés ? Une fois cette étape franchie, la priorité suivante est la segmentation, tant au niveau de l'identité que du réseau".

Ils ont d'abord envisagé une segmentation traditionnelle basée sur les réseaux locaux virtuels (VLAN). Mais Rostek n'a pas manqué de souligner ses limites.

"Nous pratiquons la segmentation VLAN classique depuis des années", a-t-il déclaré. "Il est possible de le mettre en œuvre, mais il est incroyablement difficile de le maintenir dans le temps. Les réseaux évoluent constamment - nouveaux serveurs, nouveaux logiciels, évolution des rôles. Les réseaux locaux virtuels ne peuvent pas suivre".

Pourquoi SWACRIT a choisi la segmentation basée sur l'hôte avec Illumio

Au lieu des approches traditionnelles, SWACRIT a opté pour une segmentation basée sur l'hôte à l'aide d'Illumio. La décision s'est résumée à un mot : flexibilité.

"Le déploiement de l'agent Illumio a été simple ", a déclaré M. Hofer. "Et le fait de commencer en mode visibilité seule nous a donné le temps d'apprendre avant de procéder à des changements.

Cette phase d'observation a duré un peu plus d'un mois. Pendant cette période, l'équipe a analysé les modèles de communication, identifié les voies à haut risque et commencé à élaborer des ensembles de règles granulaires, le tout sans perturber les activités de l'entreprise.

"Le facteur décisif a été la facilité de mise en œuvre", a expliqué M. Hofer. "Illumio nous a permis de voir ce qui se passait, puis d'élaborer des règles basées sur des données réelles.

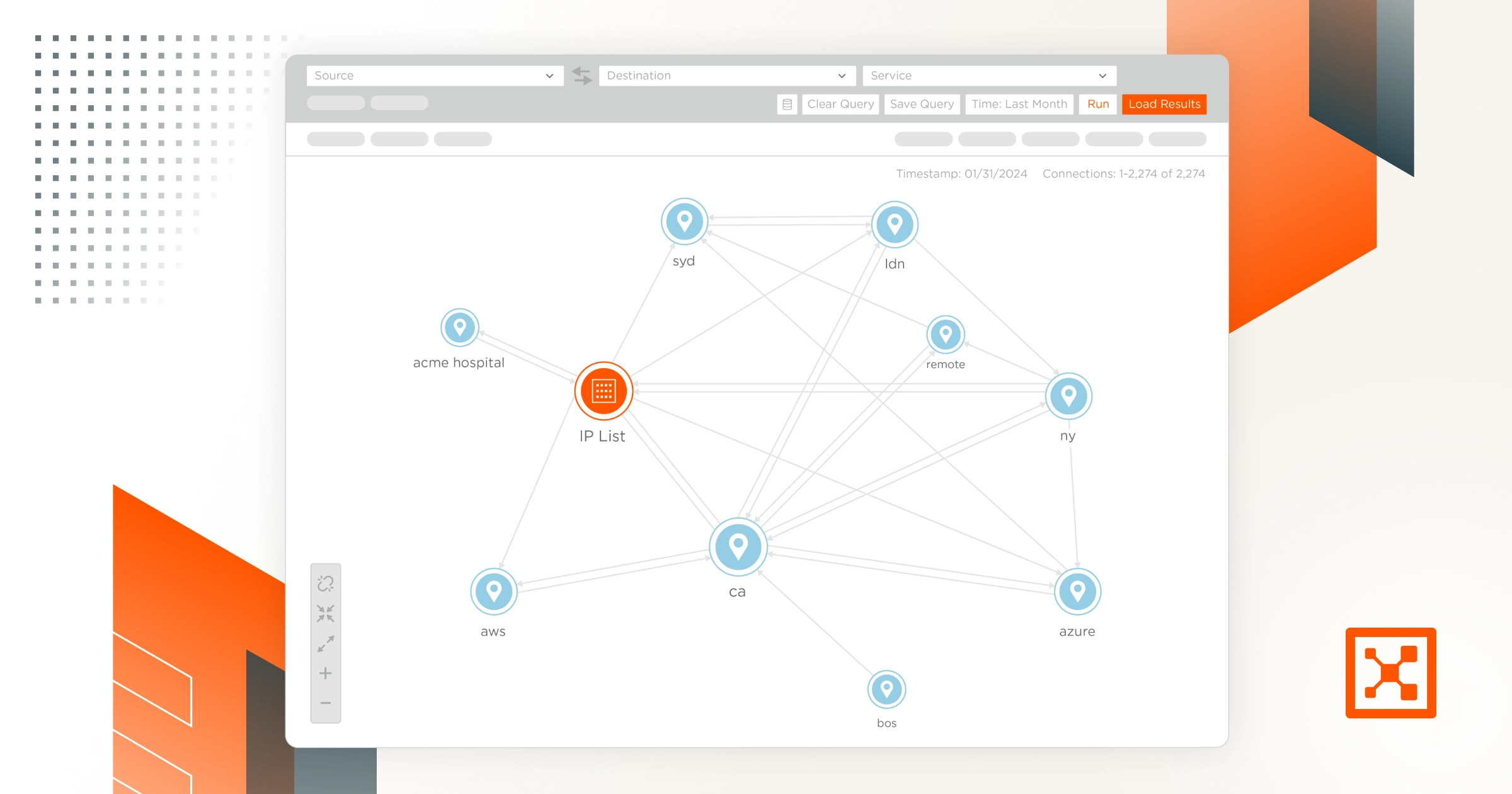

Cette visibilité s'étend au-delà du trafic de base. "Avec les pare-feu matériels, vous pouvez voir la source et la destination", explique M. Robert. "Avec Illumio, vous voyez l'utilisateur, le processus et le contexte. Cela change la donne".

Le facteur décisif a été la facilité de mise en œuvre. Illumio nous a permis de voir ce qui se passait, puis d'élaborer des règles basées sur des données réelles.

Transformer la visibilité en sécurité

Une fois Illumio entièrement déployé, les avantages sont allés au-delà de la segmentation.

M. Rostek a mis l'accent sur deux priorités essentielles : la sécurisation des chemins administratifs et l'élimination des communications d'égal à égal inutiles.

"Nous avons pu verrouiller les accès RDP aux jump boxes, les accès aux systèmes critiques et l'utilisation de protocoles de gestion tels que WinRM", a-t-il déclaré.

Du côté client, Illumio a mis en place desrègles dynamiques basées sur des étiquettes qui ont permis d'arrêter les mouvements latéraux sans perturber les flux de travail légitimes.

"Nous avons complètement bloqué la communication entre les clients, sauf pour ce qui était nécessaire", a déclaré M. Rostek. "Et nous n'avons pas eu à coder en dur les adresses IP ni à gérer manuellement les exceptions. Les étiquettes s'en sont chargées".

Trouver les inconnues : les services fantômes et les mauvaises configurations

Illumio n'a pas seulement amélioré la sécurité. Il a également mis en évidence les mauvaises configurations et l'informatique fantôme.

"Mon exemple préféré est celui où nous avons vu notre pare-feu principal essayer d'imprimer sur un serveur d'impression", a déclaré M. Rostek en riant. "Cela n'a évidemment aucun sens. Il s'est avéré que quelqu'un avait mal sélectionné un paramètre NAT. Sans Illumio, nous ne l'aurions jamais détecté".

D'autres découvertes ont été faites, notamment des machines utilisant des plateformes de diffusion de musique en continu et des agents de surveillance oubliés qui diffusaient encore sur le réseau. "Il ne s'agissait pas de menaces, a déclaré M. Robert, mais de signes de problèmes d'hygiène que nous pouvions maintenant régler.

Pour Hofer, la visualisation détaillée du trafic d'Illumio lui a donné un aperçu sans précédent de l'infrastructure de SWACRIT.

"Il nous a aidés à comprendre la communication entre les sites géographiques, les systèmes internes et même notre écosystème ERP", a-t-il déclaré. "Le système basé sur les étiquettes a permis d'interpréter facilement des schémas de circulation complexes, même à grande échelle.

Construire une sécurité moderne et évolutive

Avec des opérations couvrant l'Autriche, l'Allemagne et la République tchèque - et une trajectoire de croissance qui a vu les effectifs quadrupler depuis 2015 - l'évolutivité était un impératif.

"Avec les approches traditionnelles de pare-feu, la croissance implique l'achat de nouveau matériel et l'augmentation de la capacité du réseau", explique M. Hofer. "Avec Illumio, il suffit d'installer un agent et d'appliquer une étiquette. Les règles suivent automatiquement".

Avec les approches de pare-feu traditionnelles, l'expansion signifie l'achat de nouveau matériel et l'augmentation de la capacité du réseau. Avec Illumio, il suffit d'installer un agent et d'appliquer une étiquette. Les règles suivent automatiquement.

Même les systèmes OT de SWACRIT - y compris les machines de production ne fonctionnant pas avec des systèmes d'exploitation traditionnels - étaient couverts.

"Nous les avons ajoutés en tant que charges de travail non gérées et leur avons attribué des étiquettes", explique M. Hofer. "À partir de ce moment-là, ils ne pouvaient communiquer qu'en utilisant des protocoles que nous avions explicitement autorisés. C'est la confiance zéro en action".

Illumio offre une segmentation simple à grande échelle

Pour Rostek, l'un des principaux obstacles est la perception.

"Les gens pensent que la segmentation basée sur l'hôte est trop complexe", a-t-il déclaré. "Mais avec Illumio, c'est facile, surtout si l'on compare avec la gestion des VLAN dans des environnements globaux.

Et les avantages parlent d'eux-mêmes : visibilité, évolutivité, mise en œuvre plus rapide et sécurité renforcée, le tout avec moins de frais généraux.

Hofer est d'accord.

"C'est la solution la plus évolutive que j'ai trouvée sur le marché", a-t-il déclaré. "Et il grandit avec nous.

Vous avez manqué le webinaire ? Regardez l'enregistrement complet ici pour voir comment SWACRIT et ROS\NTECH ont donné vie à la segmentation avec Illumio.

.png)

.webp)