10 raisons pour lesquelles les écoles et les districts devraient choisir la segmentation zéro confiance d'Illumio

Les cybercriminels recherchent des cibles vulnérables, notamment celles qui ne disposent pas de ressources suffisantes pour se défendre contre les violations - et, malheureusement, les écoles et les districts sont en tête de liste.

Les écoles et les districts disposent souvent de mesures de cybersécurité insuffisantes ou dépassées, de maigres budgets et d'un personnel de sécurité limité. Elles ne sont donc pas suffisamment préparées à faire face à des brèches ou à des attaques de ransomware qui pourraient interrompre leurs activités, exposer les données sensibles des étudiants et des employés et coûter des millions de dollars en frais de réparation.

Les écoles doivent prendre des mesures proactives pour arrêter la propagation des violations inévitables. La première étape consiste à élaborer une stratégie de sécurité fondée sur la confiance zéro. La segmentation zéro confiance (ZTS), également appelée microsegmentation, est à la base d'une architecture zéro confiance. Pour en savoir plus sur la mise en œuvre des ZTS dans votre école ou votre district, consultez ce guide.

Voici 10 raisons pour lesquelles les écoles et les districts doivent mettre en œuvre Illumio ZTS.

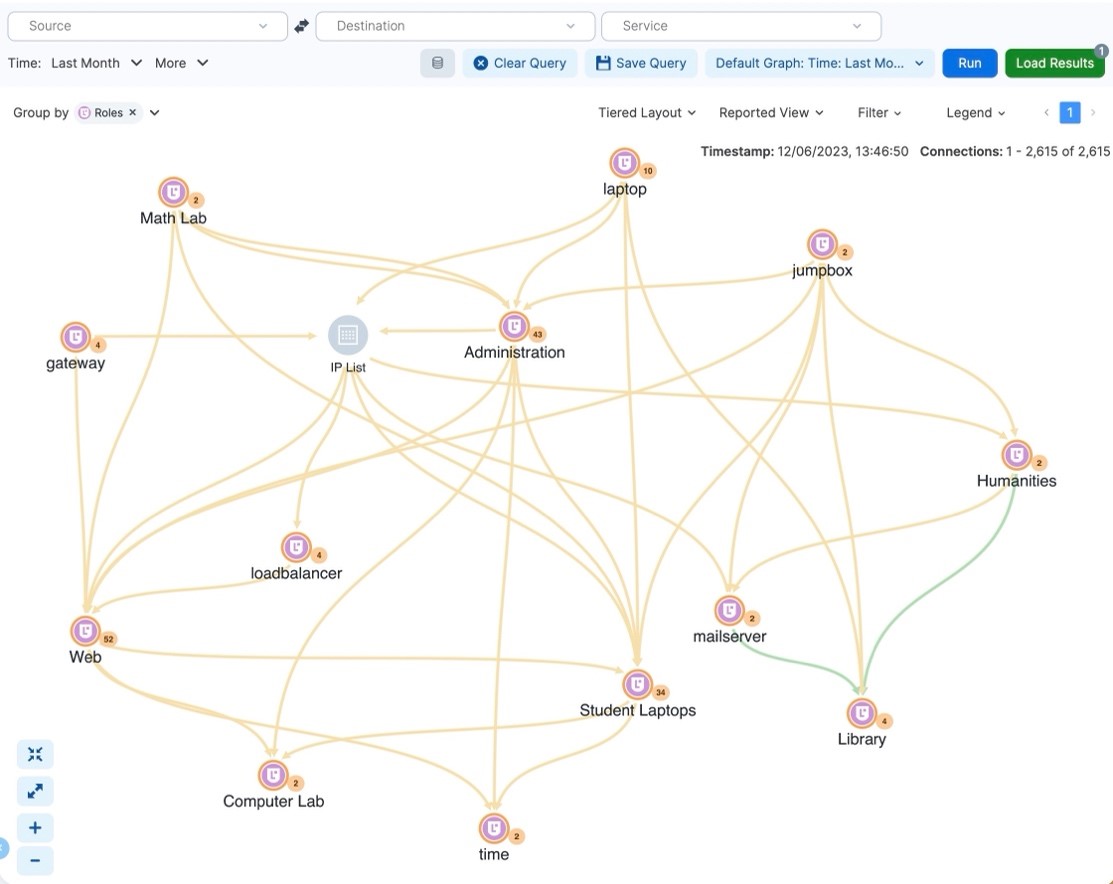

1. Visibilité complète de toutes les ressources

Vous ne pouvez pas faire respecter ce que vous ne voyez pas. La première étape de la sécurisation des ressources informatiques de votre école consiste à visualiser l'ensemble du trafic sur toutes les ressources. Vous devez être en mesure de voir toutes les dépendances entre toutes les applications ainsi qu'entre les ressources locales et celles déployées dans le nuage.

La plupart des écoles disposent d'une division de base entre les ressources académiques et les ressources étudiantes, comme un commutateur ou un pare-feu déployé entre les deux, ou même un "vide d'air" entre les deux ensembles de ressources. Vous devez être en mesure de voir quel est le trafic actuel à l'intérieur de chaque frontière et de part et d'autre de celle-ci, le cas échéant.

Illumio offre une vue d'ensemble de tout le trafic sur toutes les ressources informatiques - dans l'ensemble de l'école ou du district - révélant toutes les dépendances entre elles. Cette visibilité de bout en bout peut vous ouvrir les yeux : Les étudiants font souvent preuve d'une grande créativité pour trouver des failles dans les solutions de sécurité afin de se livrer à un "piratage éthique" ou à des intrusions peu éthiques. Il s'agit souvent des mêmes failles de sécurité que celles utilisées par les cybercriminels externes. La visibilité est la première étape dans la décision de segmenter les ressources les unes par rapport aux autres.

2. Protéger les données et les ressources critiques

Une fois que vous avez obtenu une visibilité complète de la connectivité du réseau, vous pouvez commencer à sécuriser vos données, applications, systèmes et ressources les plus importants avec Illumio ZTS.

Le ZTS est à la base de toute architecture de sécurité Zero Trust, vous permettant d'étendre la limite de confiance directement à chaque charge de travail sans dépendre des limites du réseau existant ou des appareils de sécurité. Vous pouvez segmenter n'importe quoi, de l'ensemble d'un campus scolaire ou d'un bureau de district jusqu'à un processus spécifique sur une charge de travail spécifique dans un laboratoire informatique de l'école.

Lorsque des brèches et des attaques de ransomware ciblent les bureaux de votre école ou de votre district - et cela arrive - Illumio ZTS contient immédiatement l'attaque à sa source, stoppant le mouvement latéral et limitant l'impact de l'attaque sur l'ensemble d'une école ou d'un district. Lors d'une violation active de la sécurité, ZTS aide à protéger les données et à maintenir le fonctionnement des écoles en aidant les équipes informatiques des districts scolaires à comprendre l'accès aux systèmes, à mettre en œuvre des politiques de sécurité pour limiter l'accès aux systèmes, et à signaler et analyser tout le trafic qui ne correspond pas aux règles de sécurité.

3. Réduire considérablement le risque de ransomware

Toutes les attaques, y compris les ransomwares, ont un point commun : elles aiment se déplacer. Que la violation soit perpétrée par un gang international de cybercriminels ou par un étudiant pirate en herbe, ils veulent tous passer d'une charge de travail à l'autre le plus rapidement possible.

Presque toutes les attaques de ransomware utilisent un petit ensemble de ports connus qui sont présents dans tous les systèmes d'exploitation modernes, tels que le protocole de bureau à distance (RDP), le bloc de messages du serveur (SMD) et l'interpréteur de commandes sécurisé (SSH). Les rançongiciels utilisent ces ports ouverts pour établir des connexions latérales entre les ressources, puis diffuser rapidement leurs charges utiles malveillantes sur le plus grand nombre de ressources possible. Les ransomwares peuvent ainsi se propager rapidement dans une école ou un district, sans que le pare-feu du réseau périmétrique n'en ait conscience ou ne puisse l'arrêter.

Et comme la plupart des réseaux scolaires sont plats, avec peu ou pas de segments de réseau dans un district, il n'y a généralement pas d'obstacles à cette propagation rapide. L'absence de segmentation équivaut à laisser toutes les portes de l'école ouvertes en dehors des heures de classe, devenant ainsi des cibles faciles pour les criminels. La segmentation est une exigence de base.

Avec Illumio ZTS, les équipes de sécurité peuvent mettre en place des politiques de sécurité qui bloquent tous les ports ouverts sur toutes les ressources dans l'ensemble de l'école ou du district, puis n'ouvrent les ports que de manière sélective sur des ressources informatiques spécifiques vers des destinations préapprouvées. Ainsi, chaque charge de travail informatique, à n'importe quelle échelle dans l'ensemble de l'école ou du district, devient un segment, et chaque segment ne fait confiance à aucun autre segment par défaut. Toute ressource informatique inconnue qui tente d'accéder à l'environnement, telle qu'un nouvel ordinateur portable d'étudiant, ne pourra se connecter à aucune ressource par défaut puisqu'elle se retrouvera entourée de segments.

Cette politique de refus par défaut réduit considérablement la capacité des ransomwares à faire des dégâts. Une école peut réellement subir une violation de la sécurité pendant les heures de cours sans risquer qu'un petit problème ne dégénère rapidement en catastrophe.

L'objectif est d'endiguer les violations - les écoles et les districts doivent partir du principe qu'une violation se produira, et ce au pire moment possible.

4. Testez les politiques avant de les déployer

La plupart des écoles et des districts disposant de budgets et de personnel limités, il est important que la cybersécurité soit mise en œuvre correctement dès la première fois, sans qu'il soit nécessaire de procéder à des retours en arrière et à des ajustements constants, tout en restant exposé à des violations.

Les équipes de sécurité peuvent éviter ce problème grâce au mode simulation d'Illumio. Illumio simulera les effets de toute nouvelle règle une fois déployée, avant de la déployer. Cela permet aux équipes de modifier et d'affiner la politique en mode simulation sans risquer de casser quoi que ce soit lors de la mise en œuvre.

Cela permet aux équipes de sécurité de réduire le temps consacré à la correction des politiques, de maintenir des relations positives avec les propriétaires d'applications et de s'assurer que la sécurité n'a pas d'impact sur les opérations des districts scolaires.

5. Automatiser la réponse aux incidents liés aux ransomwares

Dans toute architecture de sécurité, le maillon le plus lent de la chaîne de travail se situe entre le clavier et la chaise. La plupart des cyberattaques modernes se propagent plus rapidement qu'un être humain - et parfois qu'un outil de détection - n'est en mesure de réagir et de contenir l'attaque. La réponse aux attaques nécessite une solution automatisée.

Illumio ZTS offre une modification automatisée des changements de politiques provenant de sources externes grâce à l'intégration avec les solutions SOAR.

Par exemple, si Splunk reçoit une alerte au sujet d'un nouveau logiciel malveillant de type " zero-day " utilisant un port qui est actuellement autorisé entre les charges de travail, le plugin SOAR d'Illumio pour Splunk enverra des appels d'API de Splunk à Illumio. Illumio déploiera automatiquement des limites d'application pour fermer le port sans nécessiter d'intervention manuelle.

Cela permet à la solution de sécurité de réagir aussi rapidement que les logiciels malveillants tentent de se propager. Plus la solution de sécurité est complexe, plus on perd de temps à essayer de comprendre une violation avant de prendre une décision politique. L'endiguement des brèches doit être aussi rapide que la brèche elle-même.

6. Obtenez une sécurité "Zero Trust" pour les utilisateurs distants

La plupart des écoles et des districts permettent aux élèves et au personnel d'accéder à des ressources à distance, généralement à l'aide d'appareils fournis par l'école, mais parfois aussi à l'aide d'appareils personnels. Cela signifie que la solution de sécurité doit partir du principe que le trafic légitime - et illégitime - peut provenir de n'importe où et qu'elle ne peut pas partir du principe que les dispositifs distants sont sécurisés par défaut.

De nombreuses écoles remplacent l'accès au réseau privé virtuel (VPN) par des solutions ZTNA (Zero Trust Network Access), mais ni le ZTNA ni les VPN ne peuvent à eux seuls arrêter et contenir la propagation des brèches une fois qu'elles ont inévitablement franchi le périmètre. Les risques de sécurité peuvent résider à l'intérieur du réseau aussi facilement qu'à l'extérieur, et la stratégie de sécurité d'un établissement scolaire doit être préparée à ces deux éventualités.

En associant ZTNA ou VPN à Illumio ZTS, les équipes de sécurité peuvent s'assurer que les charges de travail ont un accès au moindre privilège à la fois au périmètre du réseau et à l'intérieur du réseau. Illumio érige des segments autour de chaque ressource informatique de l'école, et si la limite d'accès à distance est franchie et qu'une ressource est détournée, Illumio empêchera cette première ressource de causer des dommages à d'autres ressources. Illumio ne remplace pas la sécurité de l'accès à distance, il la complète.

7. Sécuriser les ressources patrimoniales et en fin de vie

Beaucoup d'écoles et de districts n'ont pas le luxe de mettre à jour leurs ressources informatiques toutes les quelques années et doivent s'appuyer sur des ressources anciennes et en fin de vie qui souvent ne prennent pas en charge les déploiements de logiciels de sécurité tiers. Ou bien, même si le déploiement de logiciels est possible, il peut y avoir des règles de conformité qui l'interdisent.

Illumio ZTS permet une architecture de sécurité zéro confiance avec ou sans agent, ce qui permet une architecture de sécurité zéro confiance cohérente pour les ressources modernes et anciennes.

Certaines écoles, en particulier dans l'enseignement supérieur, utiliseront des plates-formes informatiques anciennes, telles que des ordinateurs centraux, à des fins de recherche. Illumio peut s'intégrer directement au matériel IBM par le biais d'un intergiciel de sécurité tel que Precisely. Cela permet à Illumio de consommer la télémétrie du serveur IBM et de pousser la politique directement sur le serveur, ce qui permet au matériel IBM d'être pleinement intégré dans une architecture de sécurité Zero Trust complète avec les ordinateurs portables, les machines virtuelles, les machines bare metal et les ressources cloud, le tout géré de manière centralisée.

Les silos de gestion de la sécurité doivent être évités, car ils ne font qu'augmenter le risque de propagation d'une faille de sécurité. Le matériel existant n'a pas besoin d'être géré en vase clos, et Illumio permet de centraliser les opérations de gestion des ressources hybrides dans l'ensemble d'une école ou d'un district.

8. Éviter les conséquences juridiques du paiement d'une rançon

Lorsqu'un ransomware s'empare d'une école ou d'un district, la décision est souvent prise de simplement payer la rançon afin de résoudre le problème le plus rapidement possible. Cela peut sembler être le moindre des deux maux, mais vous risquez d'enfreindre les sanctions imposées par le gouvernement.

Les entreprises américaines, y compris les écoles et les districts, risquent des conséquences juridiques fédérales pour avoir "fait des affaires" avec des terroristes si elles transfèrent l'argent de la rançon à un pays figurant sur la liste des sanctions de l'Office of Foreign Assets Control du gouvernement américain. Cela signifie que si de l'argent passe d'un district scolaire aux mains de réseaux criminels internationaux, les bonnes intentions d'un district scolaire risquent d'enfreindre les sanctions gouvernementales.

Illumio ZTS contient les attaques de ransomware, limitant leur efficacité et empêchant les attaquants d'accéder aux données et aux ressources dont les écoles et les districts ont besoin pour maintenir leurs services. Le personnel chargé de la sécurité a ainsi le temps de prendre des mesures correctives après une violation, au lieu d'être contraint de payer rapidement une rançon pour que les ressources de l'école soient à nouveau en ligne.

9. Satisfaire aux exigences de conformité

.webp)

La quasi-totalité des écoles et des districts sont soumis à des réglementations qui les obligent à se conformer à des exigences de sécurité. Par exemple, le ministère américain de l'éducation publie un résumé des exigences en matière de sécurité des données pour l'enseignement primaire et secondaire et l'enseignement supérieur, y compris la FERPA (Family Educational Rights and Privacy Act) et la CIPA (Children's Internet Protection Act).

Ces exigences de conformité s'appliquent à la sécurisation des dossiers scolaires des élèves et au blocage fiable de l'accès à l'internet au matériel préjudiciable aux enfants. Avec Illumio ZTS, les écoles et les districts peuvent maintenir une barrière de sécurité autour de chaque ressource informatique de l'école, avec une politique d'interdiction par défaut garantissant qu'une violation de la sécurité se heurtera à un obstacle important à surmonter.

Illumio ZTS est une première étape importante pour qu'une école ou un district garantisse la conformité avec les directives de sécurité du ministère de l'Éducation des États-Unis.

10. Un retour sur investissement efficace et mesurable

Avec un financement et des ressources limités, il est plus important que jamais que les écoles et les districts puissent assurer un retour maximal sur leur investissement en matière de sécurité. Les budgets sont réels et les écoles doivent pouvoir déployer des solutions de sécurité avec un retour sur investissement réaliste.

La plateforme ZTS d'Illumio permet de contenir les brèches de manière fiable, évolutive et rapide, vous donnant la tranquillité d'esprit que les brèches de sécurité ne deviendront pas des désastres. Une étude d' Enterprise Security Group (ESG) montre que les organisations, y compris celles du secteur de l'éducation, qui ont adopté le ZTS sont en mesure d'éviter cinq cyber-catastrophes par an, peuvent accélérer 14 projets de transformation numérique supplémentaires et ont 2,7 fois plus de chances de disposer d'un processus de réponse aux attaques hautement efficace. Découvrez comment les clients d'Illumio obtiennent un retour sur investissement fiable en matière de sécurité.

Commencez à mettre en œuvre Illumio ZTS dans votre école ou votre district dès aujourd'hui. Pour en savoir plus, consultez ce guide.

Prêt à en apprendre davantage sur Illumio ZTS ? Contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)

.webp)

.webp)