Ce à quoi vous devez vous attendre lorsque vous commencez à utiliser la microsegmentation

Selon Gartner, "d'ici 2026, 60% des entreprises qui travaillent à une architecture de confiance zéro utiliseront plus d'une forme de déploiement de microsegmentation, ce qui représente une augmentation par rapport à moins de 5% en 2023".

La microsegmentation est un élément fondamental de la confiance zéro. Vous ne pouvez pas obtenir une confiance zéro sans cela.

En fait, John Kindervag, le créateur de Zero Trust, a abordé le lien entre la confiance zéro et la segmentation dans le deuxième rapport jamais rédigé sur le sujet, intitulé Build Security Into Your Network's DNA (Intégrer la sécurité dans l'ADN de votre réseau) : The Zero Trust Network Architecture. Dans le rapport, il déclare : "Il faut créer de nouvelles façons de segmenter les réseaux, car tous les réseaux futurs devront être segmentés par défaut".

Si vous construisez une architecture de confiance zéro, la microsegmentation doit être un élément essentiel de votre plan. Voici les 10 choses auxquelles vous pouvez vous attendre lorsque vous commencez à utiliser la microsegmentation.

1. Obtenez une visibilité sur l'ensemble du trafic des charges de travail dans tous les environnements.

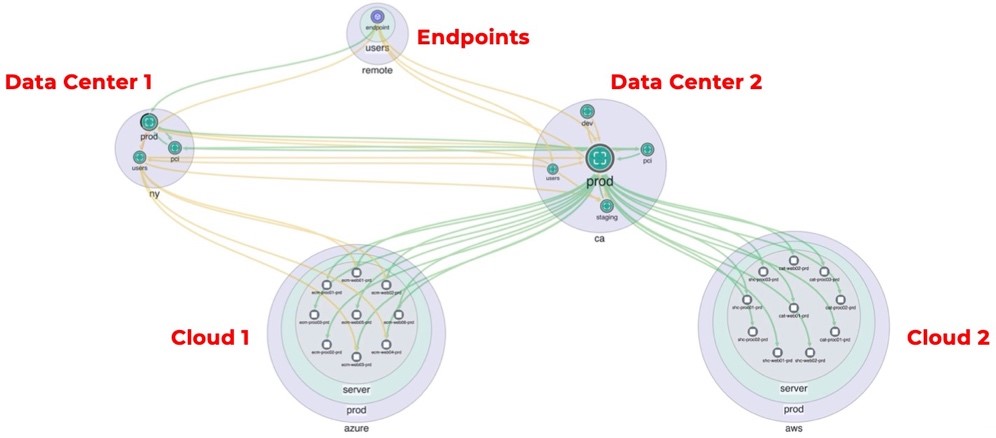

La première étape - et l'une des plus importantes - de la mise en place de la microsegmentation consiste à savoir ce qui se passe dans tous les segments de votre réseau. Comment voyez-vous l'ensemble du trafic entre toutes les charges de travail dans vos environnements de cloud computing, de points d'extrémité et de centres de données ? Il est essentiel de pouvoir atteindre ce niveau de visibilité à n'importe quelle échelle sans avoir recours à un flux de travail trop complexe.

Vous pouvez essayer d'utiliser différents outils de visibilité pour différents segments de votre réseau. Mais l'utilisation de plusieurs outils crée une vision fragmentée. Il peut donc être difficile de comprendre le comportement de tous les segments, où qu'ils se trouvent.

Au lieu de cela, trouvez une solution capable de découvrir le trafic dans tous les segments et de l'afficher dans une seule vue. Par exemple, Illumio peut vous aider à voir qui parle à qui sur quels ports afin que vous puissiez découvrir toutes les dépendances.

Grâce à ces informations, vous pouvez trouver les "portes ouvertes" de votre réseau, décider quel trafic est nécessaire et refuser tout autre trafic par défaut.

2. Comprendre comment les applications communiquent

La plupart des gens s'accordent à dire que la confiance zéro est une bonne idée, mais comment comprendre le trafic nécessaire avant de décider ce qu'il faut protéger ? Il n'est pas toujours facile de savoir quelles applications fonctionnent sur votre réseau et quels ports elles doivent utiliser.

Avec une solution comme Illumio, vous pouvez découvrir quelles applications sont exécutées sur toutes les charges de travail et quels ports elles utilisent. Vous disposez ainsi d'un inventaire complet de toutes les applications et de leurs dépendances dans votre réseau, ce qui vous permet de décider de la manière d'appliquer la politique de segmentation.

3. Verrouillez vos ressources les plus critiques et les plus risquées

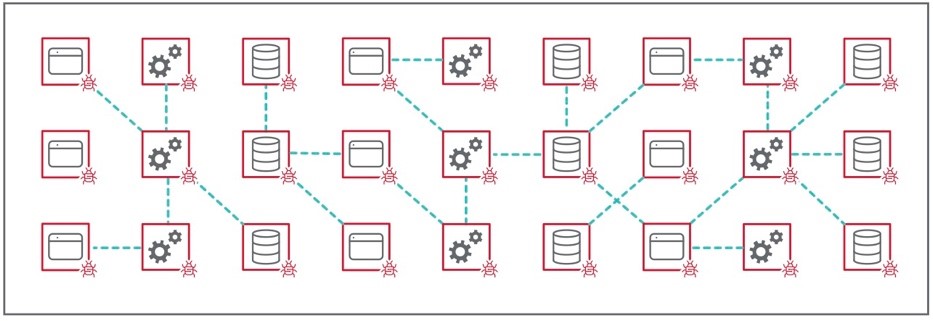

Tous les points d'entrée dans votre réseau ne sont pas sous votre contrôle direct. Alors qu'un centre de données pour le réseau d'un campus peut disposer de contrôles solides, les ressources dans le nuage ou l'accès de tiers aux partenaires sont souvent moins sécurisés.

De nombreuses menaces proviennent de ces environnements moins sûrs car ils sont souvent laissés ouverts en raison d'une erreur humaine. Chacun de ces points d'accès peut être le premier pas d'un attaquant, permettant aux menaces de se déplacer à travers votre réseau jusqu'à vos biens de grande valeur.

C'est là qu'une solution de microsegmentation comme Illumio peut vous aider à sécuriser ces parties vulnérables de votre réseau. Quel que soit l'endroit où une brèche se produit, la microsegmentation l'empêchera d'atteindre les ressources critiques que vous avez segmentées. La brèche sera isolée de l'autre côté de ce segment afin qu'elle ne puisse pas causer d'autres dommages.

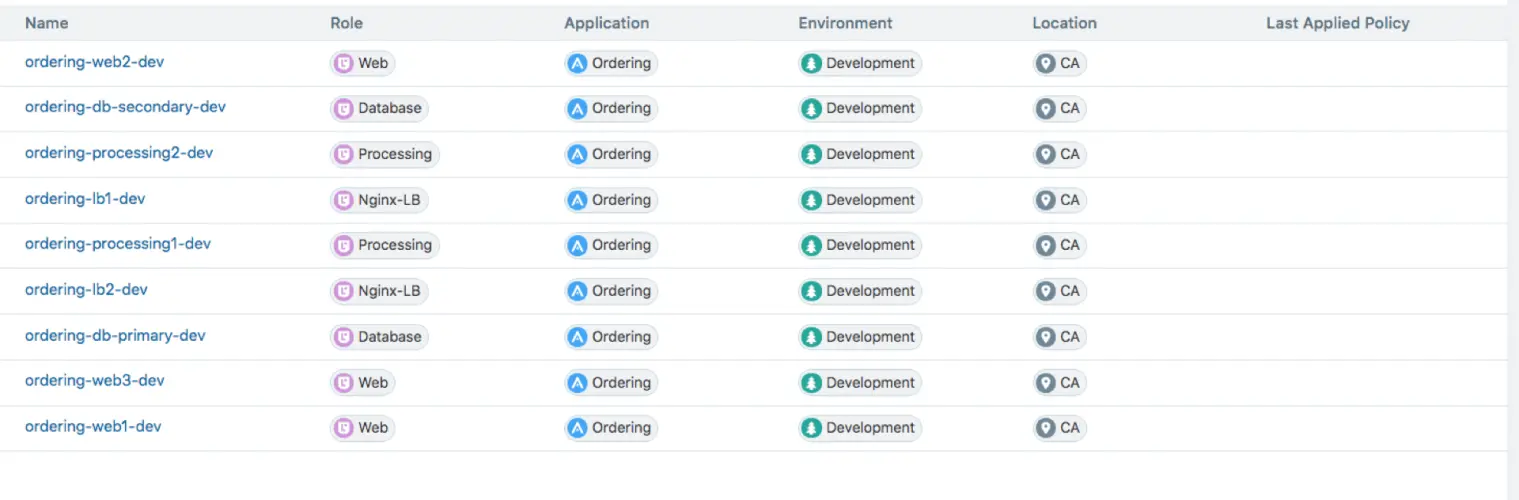

4. Étiqueter les charges de travail en fonction des fonctions de l'entreprise, et non des adresses de réseau

Dans les réseaux modernes d'aujourd'hui, les charges de travail sont déployées dans une architecture hybride et multicloud. Les adresses de réseau sont donc éphémères. L'adresse réseau d'une charge de travail peut changer dynamiquement en fonction de l'environnement d'hébergement sous-jacent.

C'est pourquoi vous devez étiqueter les charges de travail à l'aide d'étiquettes lisibles par l'homme plutôt qu'à l'aide des adresses IP traditionnelles. Avec une solution de microsegmentation comme Illumio Zero Trust Segmentation, vous pouvez identifier les charges de travail en fonction de leur fonction commerciale ou de leur propriété - comme leur rôle, leur application, leur environnement, leur emplacement, leur système d'exploitation ou leur unité commerciale - ce qui est beaucoup plus informatif que l'utilisation d'une adresse IP.

Les outils d'étiquetage d'Illumio peuvent :

- Modifier les étiquettes de la charge de travail de manière aussi dynamique que possible

- Importer des étiquettes à partir de structures d'étiquetage existantes, telles qu'une base de données de gestion de la configuration (CMDB).

- Recommandez des étiquettes en fonction des applications et du trafic qu'il découvre dans les environnements gérés.

En utilisant des étiquettes lisibles par l'homme, vous obtenez une solution basée sur les métadonnées pour voir comment les segments entre les charges de travail sont appliqués et qui est totalement découplée de l'adresse réseau.

5. Décidez d'une approche avec ou sans agent

Lors de la mise en place de la microsegmentation, il est important de comprendre quand une approche avec ou sans agent fonctionne le mieux. Certaines solutions comme Illumio vous permettent de choisir d'utiliser ou non des agents afin d'obtenir une visibilité et une segmentation de toutes les charges de travail dans tous les environnements.

Approche par agent

L'agent du nœud d'exécution virtuel (VEN) d'Illumio recueille des données télémétriques sur l'utilisation des applications sur et entre les charges de travail. Cela vous permet de contrôler l'accès aux segments directement au niveau de la charge de travail.

Approche sans agent

Illumio peut également découvrir et imposer l'utilisation de segments sans agent.

Ceci est crucial dans les environnements qui ne peuvent pas prendre en charge les agents, comme les appareils IoT dans les secteurs de la fabrication ou des soins de santé. Il est également essentiel dans les environnements qui ne peuvent pas utiliser d'agents en raison d'exigences de conformité.

- Dans un centre de données : Illumio peut sécuriser les commutateurs de réseau qui sont déployés devant les appareils qui ne peuvent pas prendre en charge les agents. Illumio recueillera la télémétrie du réseau à partir des commutateurs et convertira la politique basée sur les étiquettes en listes d'accès que les commutateurs utiliseront.

- Dans le nuage : Illumio peut collecter le comportement des applications et du réseau sans agent. Il convertira la politique basée sur les étiquettes et l'appliquera aux points d'application du réseau existant déjà dans le nuage.

6. Commencez par un modèle de liste de refus, puis passez à un modèle de liste d'autorisation.

Les équipes qui mettent en place une microsegmentation se heurtent souvent au fait qu'elles connaissent les ports qu'elles veulent interdire, mais qu'elles ne comprennent pas parfaitement tous les ports qu'elles doivent autoriser pour les applications.

Les rançongiciels utilisent généralement des ports tels que Remote Desktop Protocol (RDP) et Server Message Block (SMB) pour se déplacer d'un segment à l'autre entre les charges de travail. Mais nous savons que ces ports ont rarement besoin d'être ouverts entre les charges de travail.

C'est pourquoi il est préférable de commencer par un modèle de liste de deniers. Bloquez uniquement les ports dont vous savez qu'ils ne doivent pas être ouverts et autorisez tous les autres. Ensuite, lorsque vous aurez pleinement compris les besoins des applications portuaires, vous pourrez passer à un modèle de liste d'autorisation. Ne laissez ouverts que les ports nécessaires et bloquez tous les autres.

Cette approche vous permet de commencer à mettre en place une microsegmentation par ransomware dès aujourd'hui et de renforcer votre politique lorsque vous êtes prêt.

7. Modéliser la politique avant de la déployer

La cybersécurité a longtemps reposé sur une approche de type "déployer et prier". Les équipes de sécurité créent un modèle de politique et le modifient jusqu'à ce qu'il soit correct. Puis, lorsqu'il est déployé, ils prient pour que le téléphone ne sonne pas à cause de dépendances d'applications brisées.

C'est pourquoi il est préférable de tester votre politique avant de la déployer complètement. Avec Illumio, vous pouvez créer une politique et la mettre en mode surveillance. Cela permettra de mettre en évidence les problèmes que la politique pourrait créer une fois qu'elle sera déployée, afin que vous puissiez les résoudre avant qu'ils n'interrompent les opérations.

La modélisation garantit que votre politique peut être déployée en toute sécurité sans risque de rompre par inadvertance les dépendances des applications.

8. Étendre la segmentation cohérente à l'ensemble de l'infrastructure hybride multi-cloud

Si vous utilisez une solution qui ne peut établir une segmentation que dans le centre de données, il est peu probable que vous obteniez une sécurité cohérente dans d'autres environnements tels que l'informatique en nuage. La segmentation ne doit jamais dépendre d'un seul environnement. Il en résultera une approche cloisonnée de la segmentation qui ne fera que laisser des vulnérabilités et rendra plus difficile l'arrêt et l'endiguement des violations.

Au contraire, la microsegmentation doit suivre la charge de travail lorsqu'elle migre d'un environnement à l'autre. Cela garantit que la segmentation n'est pas interrompue lorsque les charges de travail sont hébergées dans des environnements différents.

Avec Illumio, vous pouvez élaborer une politique de segmentation cohérente dans vos environnements d'informatique en nuage, de points d'extrémité et de centres de données. Cela permet aux charges de travail de migrer entre les environnements avec un modèle de microsegmentation cohérent qui fonctionne de la même manière dans l'ensemble de l'architecture.

9. Automatiser les changements de sécurité sans dépendre de décisions humaines

Les logiciels malveillants se propagent plus rapidement qu'un humain ne peut taper sur un clavier. Il est essentiel de disposer d'une solution de microsegmentation capable d'automatiser les changements de politique aussi rapidement qu'une brèche peut se propager.

En utilisant la riche bibliothèque d'API d'Illumio, vous pouvez intégrer Illumio à votre solution SOAR. L'outil SOAR permet de découvrir les ports ouverts que les logiciels malveillants utilisent pour se propager sur le réseau. Ensuite, l'outil enverra à Illumio un appel API pour fermer immédiatement les ports à risque.

Tout cela se fait sans intervention humaine.

10. Prouver que la sécurité est conforme

La quantification du risque peut être difficile, car la sécurisation des applications et des segments peut impliquer de nombreux éléments mobiles. Lors d'un audit, il n'est pas toujours facile de se faire une idée précise des risques existants et de leur diminution après l'application de la politique de sécurité. Il est important d'utiliser des outils qui montrent cette comparaison avant et après.

Avec les cartes de vulnérabilité d'Illumio, vous pouvez quantifier les risques à l'aide d'un score qui combine les risques découverts par Illumio et des scanners externes. L'outil recommandera alors une politique modifiée qui réduira le risque.

Cela permet aux auditeurs d'obtenir un score clair avant et après le risque d'exposition d'un environnement, éliminant ainsi les conjectures de votre équipe en matière de conformité.

Vous voulez en savoir plus sur Illumio ZTS ? Contactez nous aujourd'hui pour une consultation et une démonstration gratuites.

.png)

.webp)