Comment Illumio aide à protéger les réseaux OT contre les ransomwares et autres attaques de sécurité

Les réseaux de technologie opérationnelle (OT) connectent des dispositifs spécialisés - notamment des capteurs, des moteurs, des systèmes de contrôle distribués (DCS), des automates programmables (PLC), des unités terminales distantes (RTU), des systèmes de contrôle de surveillance et d'acquisition de données (SCADA), des applications et des bases de données historiques, des kiosques d'ingénierie et d'autres types de serveurs - pour piloter les opérations dans les usines, les centrales électriques, les réseaux de services publics, les installations minières, les établissements médicaux, les fabricants de produits alimentaires et d'autres sites qui nécessitent une automatisation fiable et en temps réel.

Ces appareils fournissent des services critiques. Cela en fait des cibles précieuses pour les cybercriminels et autres attaquants.

Les menaces peuvent évidemment provenir de n'importe où : attaques par hameçonnage, attaques par force brute, initiés malveillants - la liste est longue. Ils peuvent également provenir d'appareils OT qui ont été attaqués par des logiciels malveillants conçus spécifiquement pour attaquer des modèles particuliers d'appareils OT.

Parfois, les dispositifs OT fonctionnent sur des réseaux qui sont "hermétiques" aux réseaux informatiques, c'est-à-dire qu'ils fonctionnent sans connexion physique aux réseaux informatiques afin d'éviter que les attaques de sécurité sur les réseaux informatiques n'atteignent les opérations OT. Mais même au sein d'une installation, certains dispositifs et réseaux OT peuvent être protégés par un système d'air et d'autres non. Et même les directeurs d'usine n'ont pas nécessairement la visibilité nécessaire pour savoir quels réseaux sont sous air et lesquels ne le sont pas.

De plus en plus, les entreprises trouvent des raisons de ne pas utiliser du tout les dispositifs à lames d'air. Un fabricant de produits alimentaires, par exemple, pourrait vouloir laisser les applications web et les choix des consommateurs piloter directement la fabrication d'ingrédients spécifiques dans une usine. En raison de ces cas d'utilisation commerciale, l'air-gapping devient chaque jour moins efficace comme moyen de défense contre les cyberattaques.

Lorsqu'il n'y a pas de vide physique, les environnements OT sont connectés aux réseaux où fonctionnent les appareils informatiques. Cette connectivité présente des risques. Soudain, les attaques véhiculées par l'internet peuvent atteindre les dispositifs OT.

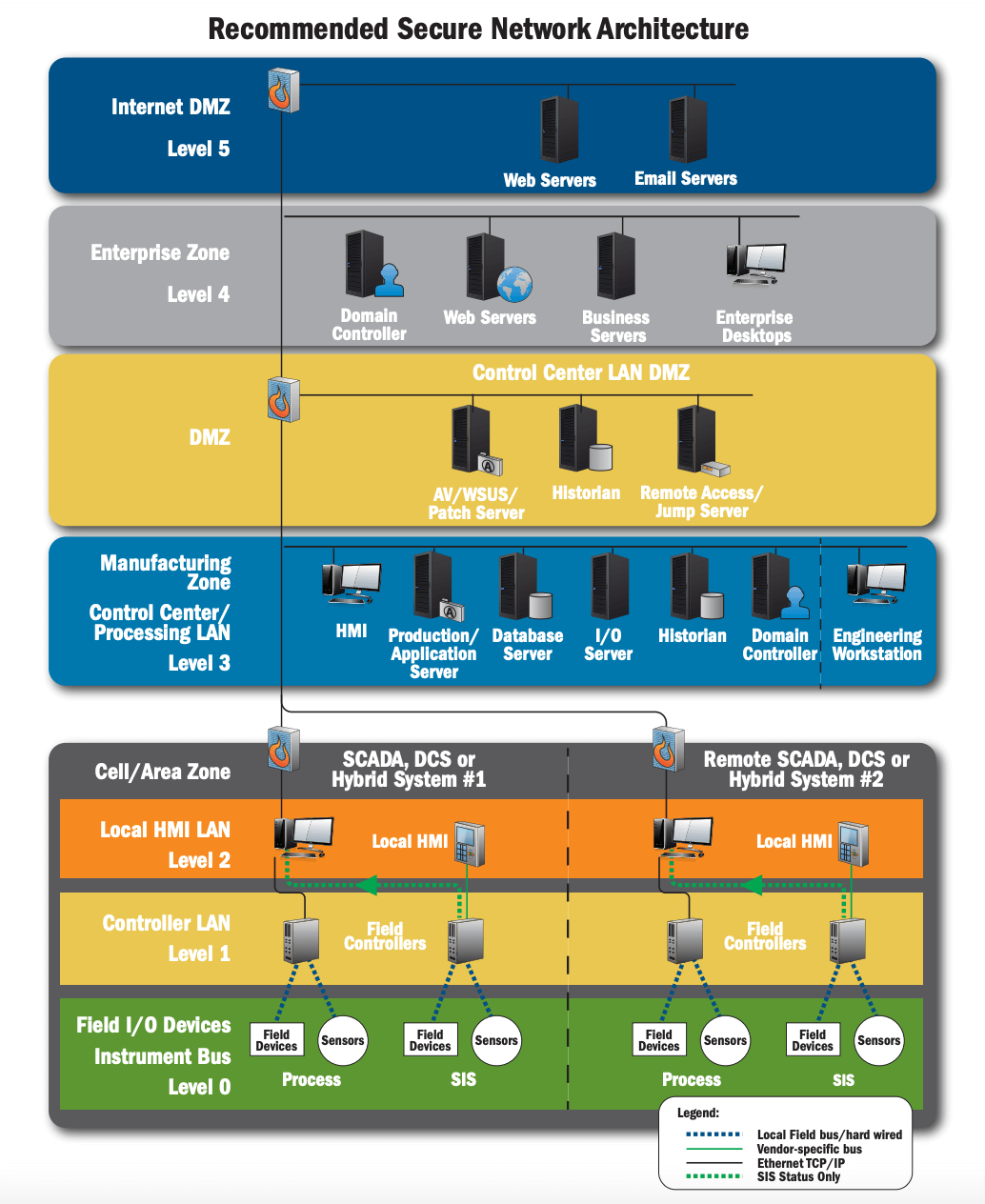

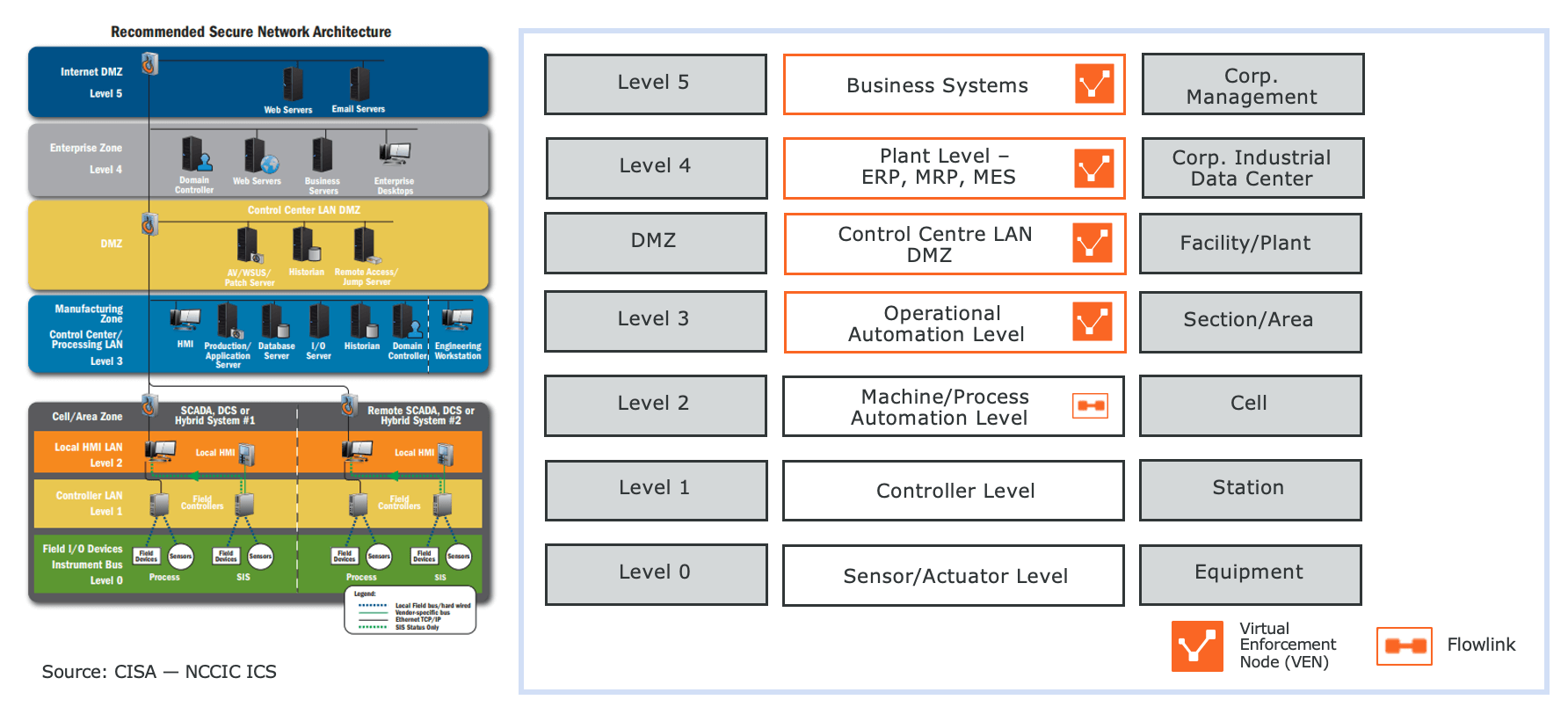

L'une des méthodes de catégorisation des charges de travail dans un environnement OT est basée sur le modèle de référence Purdue, un modèle fiable de séparation et de distribution des charges de travail dans les réseaux OT et IT. La Cybersecurity and Infrastructure Security Agency (CISA) du gouvernement américain recommande aux entreprises ayant des environnements OT de segmenter leurs réseaux sur la base de la catégorisation logique des différents niveaux du modèle de Purdue.

Mais ce type de segmentation n'est pas une tâche facile. Les réseaux OT sont des réseaux plats : tous les appareils fonctionnent dans le même plan de contrôle et le même espace d'adressage. Pour les segmenter, il faudrait arrêter les services et les appareils dans un environnement générateur de revenus afin de reconfigurer le réseau pour mettre en œuvre la segmentation. Il s'agit d'un travail coûteux et qui prend du temps. Dans de nombreuses entreprises, l'idée d'arrêter les dispositifs OT critiques pour l'activité est rejetée d'emblée ou reportée sans cesse, tandis que les équipes informatiques attendent une occasion d'arrêter les services OT sans perturber les activités génératrices de revenus.

Pour assurer une certaine séparation entre les appareils informatiques et les appareils de bureau, certains établissements configurent des VLAN (réseaux locaux virtuels) dédiés pour leurs appareils de bureau. Mais cette approche présente également des lacunes. Tout d'abord, il est difficile de gérer les VLAN à grande échelle. Deuxièmement, le fait de placer des appareils sur des VLAN n'empêche pas les attaquants de se déplacer d'un appareil à l'autre sur le même VLAN, en tirant parti des ports et des protocoles inchangés par la configuration du VLAN. En résumé : Si un pirate accède à un appareil, les contrôles VLAN ne l'empêcheront pas nécessairement d'atteindre d'autres cibles.

Si les chefs d'entreprise et les responsables informatiques veulent empêcher les attaquants de se déplacer librement entre les dispositifs OT et informatiques, ils ont besoin de trois choses importantes :

- Visibilité : Les dirigeants ont besoin de visibilité sur les activités et les détails de la configuration des appareils informatiques et électroniques, afin de découvrir les voies de communication ouvertes, créant ainsi des possibilités de mouvement latéral pour les attaquants.

- Définition des politiques : Les dirigeants ont besoin d'un moteur de politique de micro-segmentation pour définir des politiques de configuration afin de segmenter les réseaux et de séparer tous les dispositifs qui doivent l'être, qu'il s'agisse de technologies de l'information ou de technologies de l'environnement. Ces politiques de segmentation opèrent à un niveau plus élevé que les règles de pare-feu. Ils permettent aux dirigeants de définir les meilleures pratiques sans s'embarrasser des règles spécifiques du pare-feu du produit particulier qui applique une politique.

- Application des politiques : Les dirigeants doivent également pouvoir appliquer ces politiques sans avoir à arrêter les réseaux informatiques et télématiques critiques pour reconfigurer puis redémarrer les appareils informatiques et télématiques. En outre, ils ont besoin d'un moyen d'appliquer ces politiques sans avoir à remplacer les dispositifs OT qui fonctionnent par ailleurs comme prévu. Ils ne devraient pas non plus avoir à installer des applications logicielles spéciales susceptibles de dégrader les performances des appareils informatiques ou électroniques.

Pour protéger les appareils OT et IT contre les logiciels malveillants et autres types de cyberattaques, les chefs d'entreprise et les responsables informatiques ont besoin d'une meilleure visibilité sur les réseaux et d'un moyen rapide et facile de micro-segmenter les réseaux pour empêcher les attaques sur n'importe quel type d'appareil de se propager sur le réseau.

Ce besoin de visibilité et de contrôle devient de plus en plus urgent, car de plus en plus d'entreprises trouvent de bonnes raisons de rapprocher les mondes de l'informatique et de l'informatique opérationnelle, rendant ainsi obsolètes les anciens dispositifs tels que l'air-gapping.

La convergence des réseaux informatiques et des réseaux de télécommunications

Pourquoi connecter ces différents types de réseaux et de dispositifs ? Sur les marchés en évolution rapide qui exigent des réponses souples aux clients et aux partenaires, il est logique de connecter les systèmes d'entreprise aux réseaux OT qui alimentent les opérations quotidiennes.

Si les processus de vente, de marketing et d'exécution sont gérés par des réseaux informatiques, ces processus peuvent bénéficier d'informations actualisées provenant de systèmes de fabrication et de logistique contrôlés par des réseaux informatiques. Et si les processus commerciaux déterminent la demande, les commandes peuvent être envoyées directement aux réseaux d'OT pour être exécutées, comme dans l'exemple de la fabrication de produits alimentaires que j'ai cité plus haut.

En outre, les applications et le stockage en nuage, auxquels on n'accède que par les réseaux informatiques, permettent de gagner en efficacité et de réaliser des économies. En outre, avec la généralisation du travail à distance, certaines entreprises veulent s'assurer que les employés à distance peuvent utiliser les réseaux informatiques et les applications en nuage pour surveiller, contrôler et sécuriser les appareils OT.

Comme l'ont noté la NSA (National Security Agency) et la CISA dans une alerte de sécurité publiée en 2020, "les actifs OT accessibles par Internet sont de plus en plus répandus dans les 16 secteurs CI américains, car les entreprises augmentent les opérations et la surveillance à distance, s'adaptent à une main-d'œuvre décentralisée et développent l'externalisation de domaines de compétences clés tels que l'instrumentation et le contrôle, la gestion/maintenance des actifs OT et, dans certains cas, l'exploitation et la maintenance des processus".

Nouveaux risques liés à la convergence des technologies de l'information et de la communication

La connexion de ces réseaux est utile pour les entreprises, mais risquée pour la sécurité. La NSA et la CISA ont observé des tactiques de cybercriminels telles que :

- Spear-phishing (hameçonnage) pour accéder aux réseaux informatiques afin d'atteindre ensuite les réseaux OT.

- Déployer un ransomware de base pour chiffrer les données sur les deux réseaux.

- Utilisation de ports et de protocoles connus pour télécharger des logiques de contrôle modifiées sur des dispositifs OT.

Malheureusement, il est facile pour les attaquants de découvrir des informations utiles sur les réseaux et les dispositifs OT. Ils peuvent également utiliser des cadres d'exploitation communs tels que Core Impact pour sonder les réseaux et les appareils, en effectuant des pénétrations par rapport à des vulnérabilités connues.

Dans certains cas, comme l'attaque de 2016 contre le réseau électrique ukrainien, les attaquants utilisent même des logiciels malveillants conçus explicitement pour contrôler les systèmes SCADA. Les chercheurs en sécurité ont noté que les logiciels malveillants personnalisés utilisés dans cette attaque semblaient destinés à être réutilisés pour d'autres cibles.

Comment Illumio aide à protéger les réseaux IT et OT

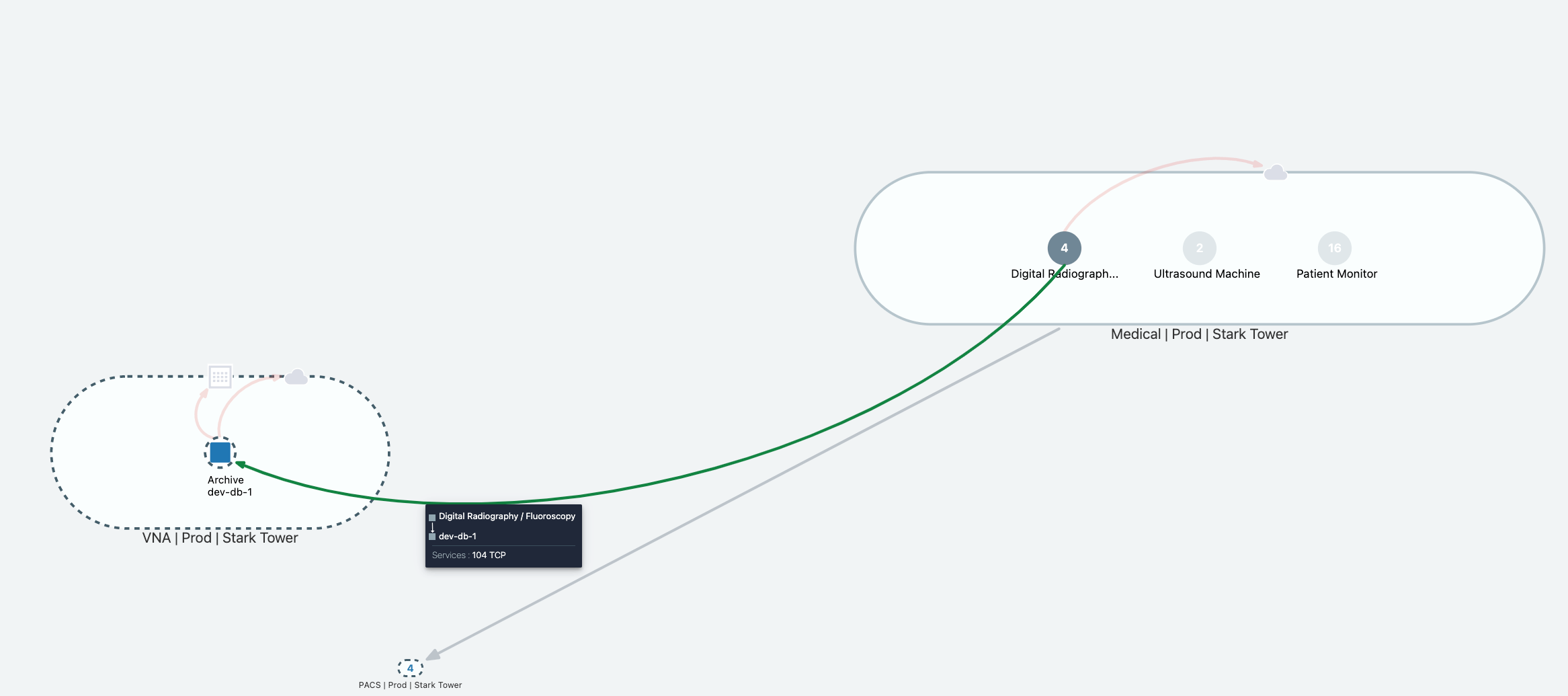

Illumio offre la visibilité qui manque aux équipes de sécurité dans les réseaux de TI et d'OT et aide à protéger les réseaux contre les ransomwares et autres attaques de sécurité. Sans nécessiter d'appareils spéciaux ou de projets de reconfiguration fastidieux, Illumio découvre et signale rapidement les modèles de trafic actifs et révèle la connectivité qui aurait pu être facilement négligée auparavant. Cette visibilité transforme les environnements OT de "boîtes noires" en réseaux qui peuvent être compris, surveillés et sécurisés.

Pour aider à sécuriser ces réseaux, Illumio applique la micro-segmentation, en utilisant les pare-feu déjà intégrés aux appareils pour appliquer des politiques de trafic qui minimisent les risques de mouvement latéral à travers les réseaux. Le mouvement latéral est la migration de logiciels malveillants ou d'utilisateurs non autorisés à travers un réseau pour découvrir des actifs de grande valeur ou pour installer des logiciels malveillants tels que des ransomwares en préparation d'une attaque perturbatrice. En fermant les ports et les adresses inutiles sur les appareils informatiques et électroniques, les équipes de sécurité peuvent empêcher les mouvements latéraux. Même si un seul appareil ou un petit groupe d'appareils est compromis, les attaquants seront bloqués, incapables de se déplacer plus loin sur le réseau.

Si les équipes de sécurité devaient essayer de configurer manuellement ces pare-feux, elles trouveraient sans doute le travail long. En outre, ils devraient probablement arrêter les réseaux OT critiques pour l'entreprise, et l'arrêt de ces réseaux pourrait même créer plus de travail si les adresses IP et les configurations de routage du réseau doivent être modifiées dans le cadre du processus d'arrêt et de redémarrage des réseaux.

Illumio rationalise et automatise ce travail en fournissant des outils que les équipes de sécurité et les responsables des TI peuvent utiliser pour définir des politiques pour les communications réseau des appareils OT et TI. Une fois les politiques définies, elles peuvent être rapidement distribuées aux appareils et appliquées. En l'espace d'une journée, même un réseau d'entreprise vaste et complexe peut devenir beaucoup plus facile à surveiller et beaucoup plus sûr. Et ce travail peut être effectué sans avoir à fermer les réseaux ou à reconfigurer les pare-feu ou les tables de routage.

En ce qui concerne le modèle Purdue, Illumio fournit une micro-segmentation et une sécurité pour les niveaux 3, 4, DMZ et plus pour l'environnement OT. Illumio empêche les mouvements latéraux à l'intérieur de chacun de ces niveaux. Il empêche également les attaquants de déplacer ces niveaux vers l'environnement OT.

Illumio aide les entreprises qui exploitent des environnements OT de la façon suivante :

Visibilité instantanée des réseaux IT et OT

Illumio permet de découvrir facilement comment les appareils communiquent entre eux. Quels utilisateurs accèdent à quelles applications et à quels services ? Quels sont les ports ouverts ? Quels sont les protocoles utilisés ? La collecte de ces informations est la première étape de la compréhension des risques liés aux mouvements latéraux potentiels et de l'élaboration de politiques visant à empêcher ces mouvements de se produire.

Microsegmentation pour les réseaux IT et OT

Illumio offre une visibilité des réseaux fondée sur les risques, de sorte que les entreprises peuvent définir, rédiger, distribuer et appliquer des politiques qui ne permettent qu'au trafic légitime nécessaire aux activités de l'entreprise de traverser le réseau. En permettant aux équipes de sécurité d'utiliser facilement des pare-feu basés sur l'hôte pour bloquer les ports et les protocoles dont dépendent les rançongiciels, Illumio aide à prévenir la propagation des rançongiciels. De plus, Illumio peut contenir les infections par ransomware en segmentant rapidement les appareils infectés du reste du réseau. Le confinement automatisé permet aux entreprises d'empêcher les ransomwares de se propager, même lorsque les appareils concernés se trouvent sur des sites distants.

Microsegmentation pour les réseaux OT

Illumio offre la même visibilité et la même segmentation basées sur les risques pour les réseaux OT. Par exemple, l'équipe OT peut utiliser Illumio pour partitionner les VLAN OT comme le recommande le modèle Purdue, en établissant une DMZ logique entre les couches de réseau IT et OT et en autorisant certains dispositifs OT à communiquer uniquement avec certains autres dispositifs OT de confiance. Cela permet une segmentation plus granulaire que celle offerte par les seuls VLAN. Il permet également aux politiques de micro-segmentation de tirer parti des informations sur les menaces et des évaluations des vulnérabilités mises à jour en permanence et disponibles par l'intermédiaire d'Illumio.

Si Illumio détecte un nouveau type de menace ciblant les appareils OT, les entreprises peuvent ajuster leurs politiques et mettre à jour leurs appareils rapidement et facilement, empêchant ainsi ce type d'attaque d'atteindre leurs réseaux. De plus, la capacité d'Illumio à contenir automatiquement les attaques lorsqu'elles sont détectées évite aux organisations de dépêcher des techniciens sur des sites distants pour déconnecter manuellement les appareils touchés. Au lieu de ", qui donne aux ransomwares le temps de se propager, le système de confinement automatisé d'Illumio peut rapidement ", en quelques minutes, minimiser les dommages causés par les ransomwares ou d'autres types de logiciels malveillants et permettre aux appareils OT de continuer à fonctionner normalement.

Sécuriser le pont entre les réseaux informatiques et les réseaux de télécommunications

En protégeant les réseaux TI, Illumio empêche les cyberattaques d'utiliser les réseaux TI pour atteindre les réseaux OT. Illumio bloque les attaques qui ont été conçues pour traverser les réseaux informatiques afin de trouver des cibles informatiques. Illumio peut également empêcher le trafic suspect provenant des réseaux OT d'atteindre les appareils TI.

Pour en savoir plus :

- Regardez cette vidéo d'Illumio Core.

- Découvrez la visibilité d' Illumio en action.

.png)

.webp)