Comment se préparer au NIS2 : ce qu'il faut savoir

Le NIS2 a fait couler beaucoup d'encre ces derniers temps, alors que nous nous dirigeons vers une étape clé de sa mise en œuvre. D'ici le18 octobre 2024, les Etats membres doivent adopter et publier les mesures nécessaires pour se conformer à la directive NIS2.

Bien que cette date puisse en faire paniquer plus d'un, il s'agit simplement de la date à laquelle les différents pays doivent adopter le NIS2 et abroger le NIS1 (UE 2016/1148). Le calendrier de mise en conformité des organisations individuelles sera défini dans les lois promulguées par les différents États. Pour certains, cela peut aller jusqu'à quatre ans après cette date.

Quelle que soit la date d'entrée en vigueur de la NIS2, il est temps pour les organisations de commencer à se préparer à se conformer aux mandats de la NIS2 en matière de cyber-résilience.

Quelle est la différence entre NIS1 et NIS2 ?

Nombreux sont ceux qui se sont interrogés sur la nécessité d'une deuxième, voire d'une troisième version de la directive NIS.

La réponse est simple : les choses changent.

La nouvelle directive NIS2 reflète mieux le paysage actuel de la cybersécurité. Il effectue également des mises à jour basées sur les enseignements tirés du NIS1.

Depuis l'entrée en vigueur du NIS1 en 2016 :

- Les types d'organisations considérées comme essentielles ont changé.

- La technologie a évolué avec l'augmentation de l'automatisation et des appareils intelligents.

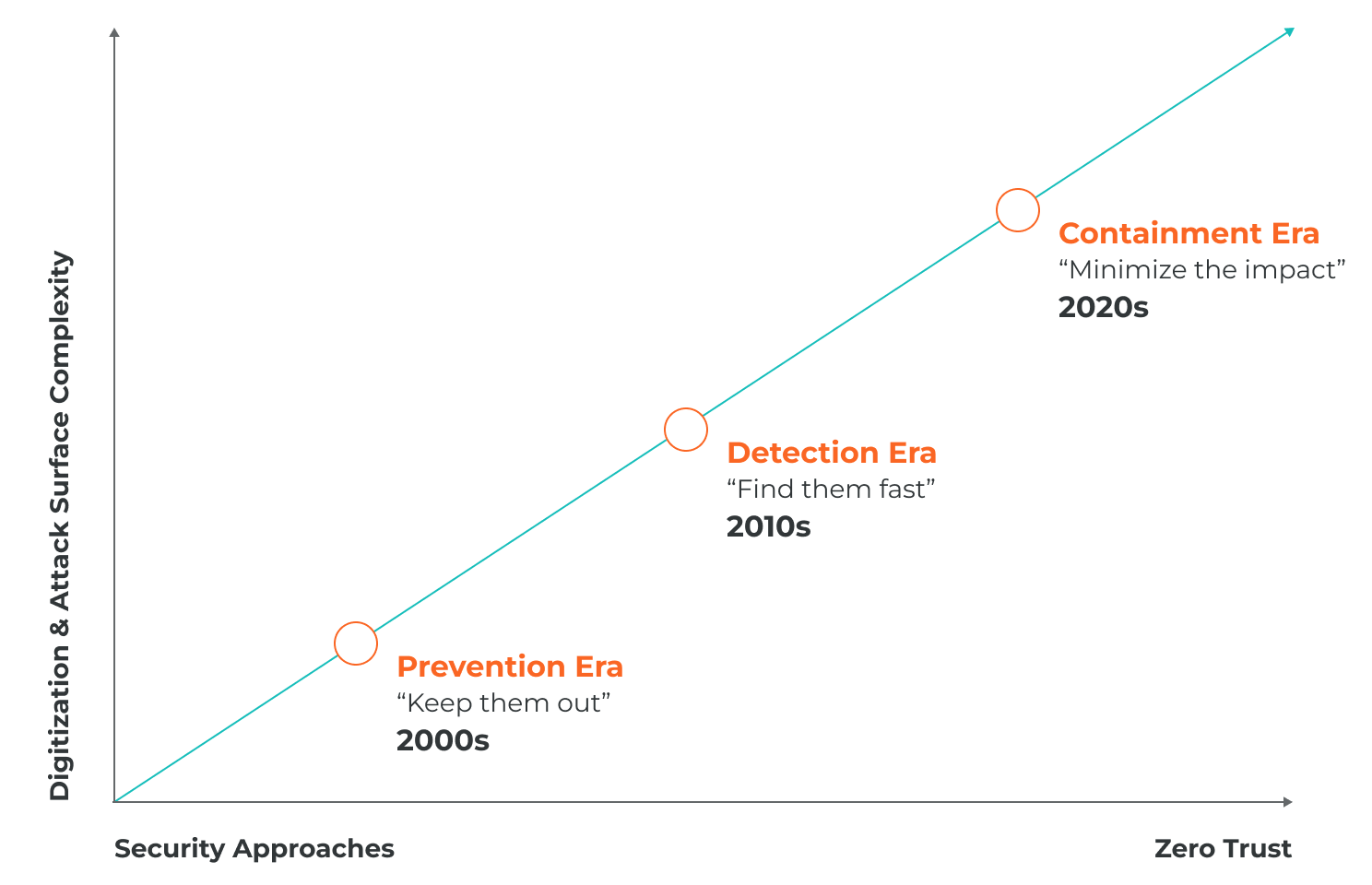

- La cybersécurité a changé : l'ancienne approche axée sur la protection des réseaux statiques a été remplacée par une approche plus souple.

- L'adoption de la confiance zéro a simplifié la manière dont la cybersécurité est déployée, ce qui a permis d'adopter une approche plus sûre à moindre coût.

- Les types de cyberattaques ont changé, avec une augmentation des attaques perturbatrices et l'apparition d'attaques générées par l'IA.

L'autre raison principale de la mise à jour du NIS1 est l'amélioration de la gouvernance. En 2016, l'idée était que chaque État élabore sa propre réglementation et que le régulateur national la fasse appliquer. Malheureusement, la manière dont chaque pays a mis en œuvre le NIS1 a été très disparate. C'est pourquoi le NIS2 fixe des normes minimales pour certains domaines d'action et prévoit une surveillance accrue de la part de la Commission européenne.

Le dernier changement est une reclassification des organisations et un élargissement du nombre et de la taille des organisations incluses dans la directive :

- La distinction entre les services essentiels et les fournisseurs de services numériques est remplacée par une classification des organisations en fonction de leur importance pour le pays et par une répartition entre les catégories essentielles et importantes.

- Les organisations comptant plus de 50 employés et dont le chiffre d'affaires annuel est supérieur à 50 millions d'euros sont désormais considérées comme importantes.

Quel sera l'impact du NIS2 sur mon organisation ?

Le NIS2 vise à harmoniser les exigences entre les États membres en établissant des règles spécifiques pour les cadres mis en place par les membres. Elle se concentre sur certaines mesures de cybersécurité, notamment :

- Analyse des risques et politiques de sécurité des systèmes d'information

- Traitement des incidents

- Continuité des activités et gestion des crises

- Sécurité de la chaîne d'approvisionnement

- Acquisition, développement et maintenance de réseaux et de systèmes sécurisés, y compris le traitement et la divulgation des vulnérabilités

- Politiques et procédures d'évaluation de l'efficacité des mesures

- Pratiques d'hygiène informatique de base et formation à la cybersécurité

- Politiques et procédures concernant l'utilisation de la cryptographie / du chiffrement

- L'utilisation de l'AMF, des communications sécurisées et des communications d'urgence sécurisées

Les États membres où ces mesures ne sont pas déjà intégrées dans les réglementations nationales devront les ajouter. Les organisations de ces pays qui n'ont pas encore mis en place ces contrôles devront les adopter.

L'impact le plus important du NIS2 concerne probablement les organisations qui n'ont pas été couvertes par le NIS1. Bien que cela semble inquiétant, les recherches de l'ENISA montrent que le budget moyen pour la mise en œuvre du NIS correspond à des projets d'une durée de 14 à 18 mois.

Que peut faire mon organisation pour se préparer au NIS2 ?

En 2016, les organisations étaient limitées dans les outils et les approches de sécurité disponibles, piégées par des technologies statiques comme l'AV traditionnel, le NAC et les pare-feux, et une visibilité limitée.

Même si l'on parlait alors de confiance zéro, l'accent était toujours mis sur la prévention de toutes les attaques en essayant de détecter tous les logiciels malveillants. Aujourd'hui, la menace combinée des ransomwares et de l'IA pose de nouveaux problèmes que la directive NIS2 tentera de résoudre.

Bien que les exigences techniques spécifiques de NIS2 ne soient pas encore disponibles pour chaque État membre, les organisations peuvent commencer à se mettre en conformité en adoptant une approche d'endiguement des brèches à l'aide de technologies telles que la segmentation zéro confiance, également appelée microsegmentation. Cette approche moderne part du principe que les failles sont inévitables et, en conséquence, garantit la mise en place de mesures de sécurité proactives.

Une stratégie d'endiguement des atteintes à la confiance zéro repose sur les piliers suivants :

- Supposez une violation et planifiez-la

- Identifier l'ensemble des actifs et des ressources et cartographier les interdépendances

- Protégez-vous contre toutes les vulnérabilités et les ports exposés

- Réagir rapidement et avec agilité

- Restaurer en toute sécurité sans réinfection

L'objectif de la directive NIS est d'améliorer la résilience des infrastructures critiques dans l'ensemble de l'Union européenne. Cela signifie qu'il faut s'assurer que les services peuvent être maintenus même en cas d'attaque.

Pour y parvenir, il faut passer de la tentative d'arrêter une attaque à celle de s'assurer qu'elle est contenue et qu'elle ne peut pas atteindre les ressources critiques de l'entreprise.

Comment Illumio s'aligne-t-il sur les exigences du NIS2 ?

NIS2 se concentre sur la normalisation des mesures clés de cybersécurité, et Illumio Zero Trust Segmentation (ZTS) vous aide à répondre aux exigences suivantes.

1. Politiques en matière d'analyse des risques et de sécurité de l'information

Le mappage des dépendances applicatives offre une visibilité complète sur le trafic de toutes les charges de travail, y compris les conteneurs, l'IoT et les machines virtuelles, dans une console unique. Cela permet aux équipes de sécurité d'identifier les risques du réseau et de créer des politiques de sécurité qui bloquent les connexions inutiles entre les ports.

2. Traitement des incidents

Lors d'une brèche active, Illumio peut réagir rapidement pour restreindre l'accès aux ressources critiques, arrêter la propagation d'une attaque et isoler complètement les systèmes compromis. Après la violation, ZTS sépare intelligemment le système infecté en temps réel pour permettre une restauration sûre des données.

3. Continuité des activités et gestion des crises

Les équipes de sécurité et de TI peuvent utiliser Illumio pour mettre en place une protection autour des départements et des systèmes individuels afin qu'ils puissent reprendre leurs activités tout en étant protégés de l'attaque. Toute tentative de réinfection peut être empêchée en autorisant uniquement la connexion avec une source de données immuable pendant la récupération de la brèche.

4. Sécurité de la chaîne d'approvisionnement

Illumio n'autorise que les communications connues et vérifiées entre les environnements. Ainsi, en cas de brèche dans la chaîne d'approvisionnement, ZTS empêchera la brèche de pénétrer et de se propager dans les systèmes de l'organisation.

5. Sécurité des réseaux et des systèmes d'information

Illumio étend la microsegmentation cohérente à tous les environnements, des centres de données sur site aux environnements hybrides et multiclouds. Cela permet d'arrêter et de contenir immédiatement une brèche, de sorte que les attaquants ne puissent pas se déplacer vers d'autres parties du réseau.

6. Politiques et procédures d'évaluation de l'efficacité des mesures

Le tableau de bord de protection contre les ransomwares d'Illumio aide à mieux se préparer et se protéger contre la menace d'une attaque en fournissant des informations sur l'exposition au risque des charges de travail, la visibilité des charges de travail protégées et non protégées, ainsi qu'un score de couverture de protection.

7. Pratiques d'hygiène informatique de base et formation à la cybersécurité

La visibilité de bout en bout de toute la surface d'attaque d'Illumio permet de connaître les lacunes en matière de sécurité, ce qui aide à déterminer les besoins en matière de cyberhygiène et de formation. ZTS veille également à ce que les inévitables erreurs humaines ne laissent pas de vulnérabilités à exploiter par les attaquants.

8. Sécurité des ressources humaines, contrôles d'accès et mesures de gestion des actifs

Avec Illumio, les équipes de sécurité peuvent mettre en place des politiques de segmentation granulaire pour limiter l'accès aux systèmes, y compris aux ressources humaines. Cela signifie que si une partie du réseau est violée, les attaquants ne peuvent pas se propager aux ressources critiques.

Pour plus de détails, consultez la page Atteindre la conformité NIS2 avec Illumio.

NIS2 : Un cadre plus simple pour garantir les services essentiels

Par rapport aux stratégies traditionnelles de prévention et de détection, l'approche de l'endiguement des brèches est beaucoup plus simple, car les organisations n'ont qu'à définir les quelques éléments autorisés sur le réseau, par opposition aux milliers d'éléments qui doivent être stoppés. La capacité de l'IA à trouver des vulnérabilités et des connexions ouvertes nous rend plus vulnérables à une violation, mais un changement d'approche peut aider.

En se concentrant sur la protection de la ressource, qu'elle se trouve sur un serveur, dans le nuage ou sur un dispositif OT, il n'est pas nécessaire d'essayer de concevoir une politique pour des technologies de sécurité statiques basées sur le réseau.

Obtenez plus d'informations sur la façon dont Illumio protège les organisations de services essentiels.

Contactez-nous dès aujourd'hui pour une démonstration et une consultation gratuites.

.png)

.webp)