Comprendre les mandats de conformité de l'UE

Conformité, conformité, sécurité, sécurité ? En théorie, les mandats qui régissent les industries dans lesquelles nous travaillons et avec lesquelles nous travaillons donnent des orientations et définissent des cadres qui visent à mettre en place des garde-fous autour des formes applicables de sécurité - cybernétique ou autre.

Cela peut donner lieu à des opinions divergentes, à une dichotomie sur l'interprétation - ou du moins à un point de discussion sur l'application des détails du mandat. Nous avons probablement tous entendu l'expression "exercice de la boîte à cocher" lorsqu'il s'agit de conformité, soit comme une façon de ne pas l'aborder, soit comme un commentaire à la sauvette, pince-sans-rire, de la part de professionnels qui ont longtemps travaillé à la mise en œuvre des différents mandats de conformité qui s'appliquent à leur secteur d'activité ou à leur région.

J'ai un point de vue personnel, façonné par certaines des expériences susmentionnées et par une collaboration étroite avec des organisations et des personnes qui ont passé beaucoup de temps à étudier les cadres de conformité. J'ai souvent constaté que l'application pratique de la conformité est plus facile, plus directe et moins complexe si l'on travaille dans "l'esprit" du mandat plutôt que dans les détails techniques les plus arides. Bien entendu, les détails sont plus ou moins importants en fonction du type de conformité, mais il est souvent important d'essayer de lire le texte pour comprendre le "sens" d'un contrôle donné. L'intention qui sous-tend la règle, et ce que cela signifie pour l'augmentation ou l'amélioration de la sécurité, est la manière que je préfère pour traiter cette question.

À la base, et en référence à mon commentaire précédent, la conformité est vraiment là pour fournir un niveau de sécurité de base, ou une amélioration générale de la posture, et la capacité de vérifier cette posture de manière fiable.

Une mise en garde s'impose : il existe des différences dans les détails spécifiques que les mandats expriment. Par exemple, la norme PCI DSS fournit des détails spécifiques sur la journalisation et la surveillance des fichiers, tandis que la directive NIS (qui est spécifique à l'UE) offre des orientations beaucoup plus larges et davantage de variations au niveau local, par pays.

De même, mon expérience de l'interprétation d'un auditeur ou d'un organisme d'audit peut souvent correspondre à cela - en ce sens qu'un bon auditeur s'intéressera davantage à l'intention et à l'efficacité qu'aux seuls détails techniques. Bien entendu, cela dépend directement du degré de spécificité du mandat (comme indiqué ci-dessus), et il ne s'agit là que de ma propre expérience directe.

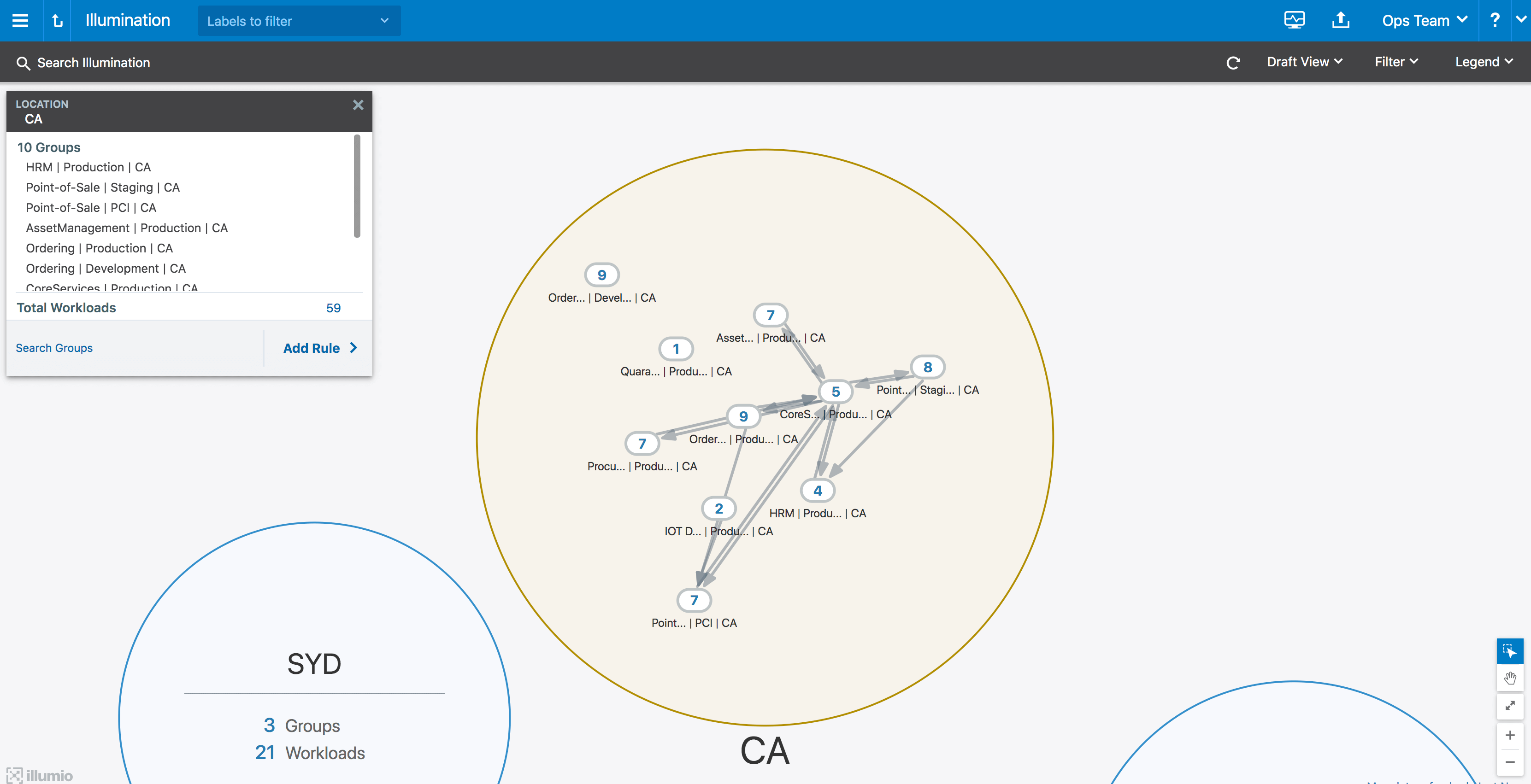

Vous vous demandez peut-être quelle est la place d'Illumio ? Le point commun entre notre activité et les organes de gouvernance mentionnés ci-dessus est que tous partagent un objectif commun de protection des actifs et des données de grande valeur. Tous les mandats de conformité que nous voyons régir les données, les pratiques de cybersécurité et, dans certains cas, les infrastructures critiques, reposent sur un raisonnement commun. La protection des données, ou des systèmes qui traitent et transfèrent ces données - qu'il s'agisse d'informations relatives aux cartes de crédit, d'informations personnelles identifiables (PII), d'enregistrements de paiement, de données relatives aux actifs, ou des systèmes de contrôle de ces données et d'autres encore - est au cœur de chaque mandat de conformité. Cela dit, cette protection comporte toujours un aspect de séparation ou de microsegmentation. L'objectif : limiter la surface d'attaque, le rayon d'action d'un compromis, ou opter pour un modèle de confiance zéro en matière d'accès et de connectivité afin de maintenir les systèmes et les données critiques à l'écart des zones moins prioritaires/moins critiques sous une forme ou une autre.

À cette fin, cette série de blogs se concentrera sur les détails des différents domaines de conformité, avec - ce qui est essentiel - un contrepoint à chaque article de blog de la part d'un professionnel externe expérimenté dans ce domaine. Cela permet de colorer mon propre commentaire, mais aussi d'obtenir des détails spécifiques sur les différentes manières dont chaque mandat peut être interprété et contrôlé au niveau du gouvernement ou d'un tiers (y compris les commentaires des contrôleurs eux-mêmes).

Merci d'avance à tous ceux qui y ont contribué !

Nous nous concentrerons principalement sur les mandats de conformité spécifiques à l'UE et à l'Europe, car ils peuvent différer considérablement de ceux des États-Unis. Ainsi, je ne couvrirai pas en détail les mandats tels que HIPAA, NIST et Sarbanes-Oxley. Je laisserai également de côté l'aspect PCI DSS, car nous disposons déjà d'informations importantes sur la conformité PCI chez Illumio.

Par conséquent, les domaines couverts dans cette série seront regroupés en quelques domaines de gouvernance similaires :

Infrastructures critiques - Directive NIS, LPM

Ce billet de blog traite de la relativement nouvelle directive NIS (Network and Information Systems Directive) telle qu'elle s'applique aux pays de l'UE. Il s'agit d'un mandat intéressant en raison de son large mandat, de sa relation avec le GDPR et de son interprétation relativement ouverte et locale. Ce billet comprendra également des détails sur la nature plus ouverte de la directive NIS ; des conseils plutôt que des contrôles obligatoires, ce qui rejoint les points précédents de ce billet concernant l'intention de la conformité et sa mise en œuvre.

La loi française sur la protection des infrastructures d'information critiques (LPM) est également liée à la directive NIS et a contribué à son élaboration. Il s'agit d'un mandat plus mature, spécifique aux infrastructures critiques, qui prévoit des contrôles intéressants.

Finances/Paiements - SWIFT, ECB SIPS

Nous aborderons ici les mandats financiers, SWIFT, qui est l'un des premiers que la plateforme Illumio a été utilisée pour protéger, et les directives de conformité SIPS de la BCE (Banque centrale européenne - Systèmes de paiement d'importance systémique) spécifiques à l'UE.

Traitement des données - ISO 27001, GDPR

Dans ce billet, nous aborderons la gouvernance et le contrôle des données, la protection des informations nominatives et les systèmes d'hébergement. Il s'agit là d'un autre domaine présentant un large éventail d'implications et d'interprétations potentielles. Le GDPR, par exemple, est tangentiellement lié aux normes de cybersécurité plus spécifiques, tout en étant étroitement lié à la directive NIS.

J'ai hâte de partager les idées et l'expertise des spécialistes de la conformité et d'expliquer comment Illumio peut aider toute organisation à atteindre ses objectifs en matière de conformité.

.png)

.webp)