NAME:WRECK A retenir - Comment la micro-segmentation peut aider à la visibilité et au confinement

La collection de vulnérabilités NAME:WRECK permet aux attaquants de compromettre à distance des serveurs critiques et des appareils IoT, même ceux qui se trouvent derrière des pare-feu périmétriques, en exploitant des failles dans leur traitement des réponses du système de noms de domaine (DNS). Des centaines de millions d'appareils dans le monde - y compris des technologies de santé, des appareils intelligents et des équipements industriels - pourraient être compromis par l'utilisation de NAME:WRECK.

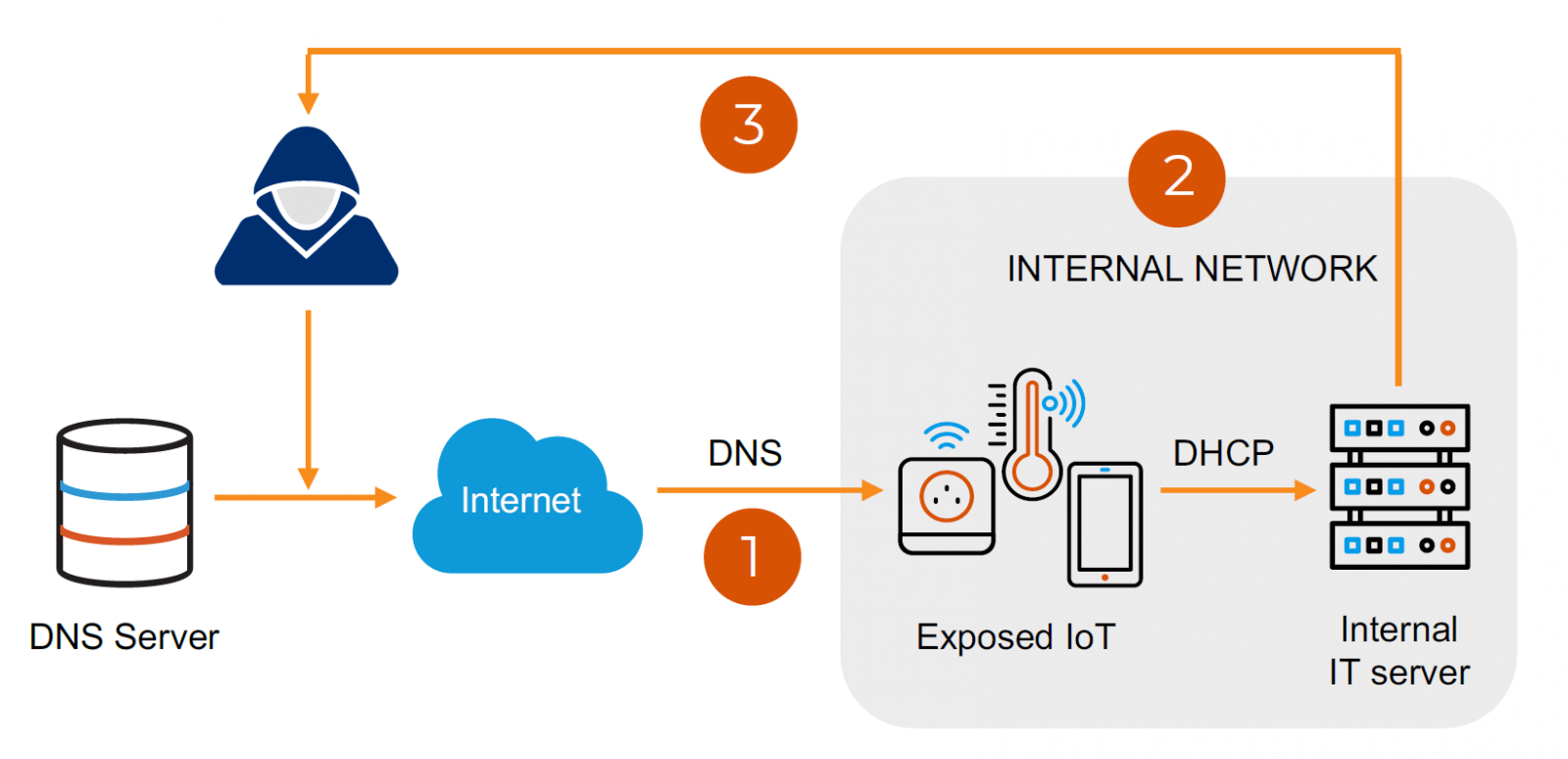

Des recherches récemment publiées par Forescout et JSOF détaillent cette série de vulnérabilités qui exploitent l'analyse des réponses DNS. Ces défauts se trouvent dans les piles TCP/IP d'un certain nombre de systèmes d'exploitation et pourraient entraîner l'exécution de codes à distance ou un déni de service sur le système cible. Pour exploiter ces vulnérabilités, un attaquant doit être en mesure de répondre à une requête DNS valide - en s'insérant en tant qu'homme du milieu entre le client vulnérable et le serveur DNS - avec une réponse dont la charge utile est formatée pour déclencher la faiblesse. Les plates-formes qui se sont révélées vulnérables sont FreeBSD, qui est très répandu dans les centres de données, ainsi que Nucleus et NetX, qui sont tous deux largement utilisés comme systèmes d'exploitation dans les appareils IoT et OT. L'article complet sur NAME:WRECK est disponible ici.

Étant donné que la compromission initiale dépend de l'accès réseau de l'attaquant à l'appareil cible et que le mouvement latéral après la compromission nécessite un accès réseau omniprésent ultérieur, la visibilité et la micro-segmentation offrent des capacités qui pourraient contribuer à la fois à la détection et à l'atténuation d'une attaque éventuelle.

Dans les deux cas, le point de départ est un inventaire précis des appareils dans l'environnement qui utilise les plates-formes concernées. Cela peut être simple pour les serveurs d'un centre de données, mais plus difficile pour les appareils IoT ou OT disséminés sur les campus : si ces informations ne sont pas parfaites, savoir où ils sont déployés dans le réseau (même au niveau du sous-réseau, si ce n'est pas l'IP spécifique) est un bon point de départ.

Visibilité

Étant donné qu'un attaquant devrait effectuer un MITM (man in the middle) afin d'injecter la réponse DNS malveillante, l'identification de la connexion erronée peut s'avérer difficile. Toutefois, les éléments suivants pourraient vous éclairer :

- Tentatives de connexions DNS à des serveurs DNS non reconnus ou inattendus.

- Volumes d'activité anormalement élevés vers un serveur DNS spécifique.

- Réponses DNS avec des charges utiles importantes.

Les mouvements latéraux potentiels après la compromission pourraient être détectés par les moyens suivants :

- Connectivité du domaine cible (FreeBSD, NetX, Nucleus) avec des dispositifs internes auxquels ils ne se connectent pas normalement.

- Nouvelles tentatives de connexion à l'internet à partir du domaine cible.

- Nouveaux transferts importants de données depuis/vers le domaine cible.

Confinement

Les organisations peuvent tirer parti de la micro-segmentation pour réduire la surface d'attaque potentielle et inhiber les mouvements latéraux :

- Limitez l'accès des appareils aux serveurs DNS autorisés (internes et externes).

- Restreindre l'accès aux appareils de manière à ce que les règles n'autorisent que les flux nécessaires aux activités de l'entreprise, empêchant ainsi un accès illimité au réseau.

- Empêchez l'accès de l'appareil à l'internet ou limitez l'accès à des domaines spécifiques.

Les clients d'Illumio peuvent tirer parti de la visibilité inégalée d'Illumio Core pour permettre cette surveillance et élaborer des politiques de segmentation appropriées. Contactez l'équipe de votre compte Illumio pour savoir comment procéder.

.png)