Fonctionnalités peu connues d'Illumio Core : Collecte de données améliorée

Danscette série continue, les experts en sécurité d'Illumio mettent en lumière les fonctionnalités moins connues (mais non moins puissantes) d'Illumio Core.

Nous utilisons des outils de détection depuis des décennies. Mais le nombre de brèches et d'attaques par ransomware ne cesse d'augmenter.

Les cyberattaques évoluent et se déplacent plus rapidement que jamais. Il est impossible de détecter et de prévenir toutes les violations, mais nous pouvons empêcher leur propagation lorsqu'elles se produisent.

La segmentation zéro confiance (ZTS) d'Illumio arrête la propagation des brèches et des attaques de ransomware avant qu'elles n'atteignent vos actifs et vos données critiques. Au lieu d'essayer de prévenir ou de détecter la prochaine attaque, Illumio ZTS verrouille la porte de vos segments de réseau.

Mais qu'en est-il du petit nombre de ports qui doivent rester ouverts pour que vous puissiez exercer votre activité ? La fonction de collecte de données améliorée d'Illumio vous aide à surveiller vos volumes de trafic afin de déceler les anomalies et de prendre les mesures qui s'imposent. Poursuivez votre lecture pour en savoir plus sur le fonctionnement de cette fonctionnalité et sur la valeur qu'elle peut apporter à votre organisation.

La détection des menaces ne suffit pas pour se prémunir contre les brèches

Les attaquants déploient des logiciels malveillants et des rançongiciels plus rapidement que les outils de détection et de réponse ne peuvent le faire. Les menaces de type "jour zéro", telles que les attaques MOVEit du groupe de ransomware Clop, peuvent rapidement échapper aux outils de détection et se propager immédiatement dans votre réseau.

Si vous ne disposez pas d'un moyen d'empêcher les brèches non détectées de se propager, les attaquants peuvent accéder à vos ressources les plus critiques en quelques minutes.

Lorsque la première charge de travail est compromise, les attaquants recherchent immédiatement des sessions ouvertes afin de se propager aux charges de travail voisines. Les ports couramment ouverts et à l'écoute entre les charges de travail comprennent RDP, SSH et SMB. Chacun de ces éléments peut facilement être utilisé par un logiciel malveillant pour transmettre sa charge utile aux charges de travail voisines, se propageant ainsi dans l'infrastructure à une vitesse exponentielle.

Illumio ZTS empêche toutes les brèches de se propager à toute échelle, même si elles n'ont pas été détectées par les solutions de chasse aux menaces. Vous pouvez bloquer les ports que les attaquants utilisent le plus souvent pour pénétrer dans les réseaux, en n'autorisant l'accès qu'à un petit nombre de systèmes de gestion centralisés. Cela signifie que toute violation réussie sera isolée à son point d'entrée et ne pourra pas se propager dans le reste du réseau.

Au lieu de consacrer des ressources à la détection d'une menace et à la compréhension de ses intentions, Illumio empêche simplement les menaces d'utiliser les sessions et les ports ouverts entre les charges de travail pour se propager. Illumio verrouille les portes avant d'essayer de comprendre pourquoi quelqu'un essaie de les enfoncer.

Cela garantit qu'un petit problème de sécurité non détecté ne peut pas se transformer en un incident catastrophique.

Amélioration de la collecte de données : Sécuriser les ports qui doivent rester ouverts

Si vous bloquez 100% de tous les ports, vous êtes 100% à l'abri de la propagation de logiciels malveillants sur votre réseau. Mais cela signifie aussi que vous êtes incapable de faire des affaires sur 100%. Par exemple, les charges de travail de traitement auront toujours besoin d'accéder aux charges de travail de base de données.

Comment Illumio surveille-t-il ce petit nombre de ports qui doivent rester ouverts pour s'assurer qu'ils ne sont pas utilisés à mauvais escient ?

À l'aide de la fonction de collecte de données améliorée, les agents des nœuds d'exécution virtuels (VEN) d'Illumio appliquent les capacités de pare-feu intégrées à la plupart des systèmes d'exploitation modernes. Comme ces VEN sont déployés directement sur une charge de travail, ils sont également en mesure de collecter des informations sur les éléments suivants

- Processus en cours d'exécution sur tous les hôtes gérés

- Le volume de trafic utilisé sur les ports ouverts

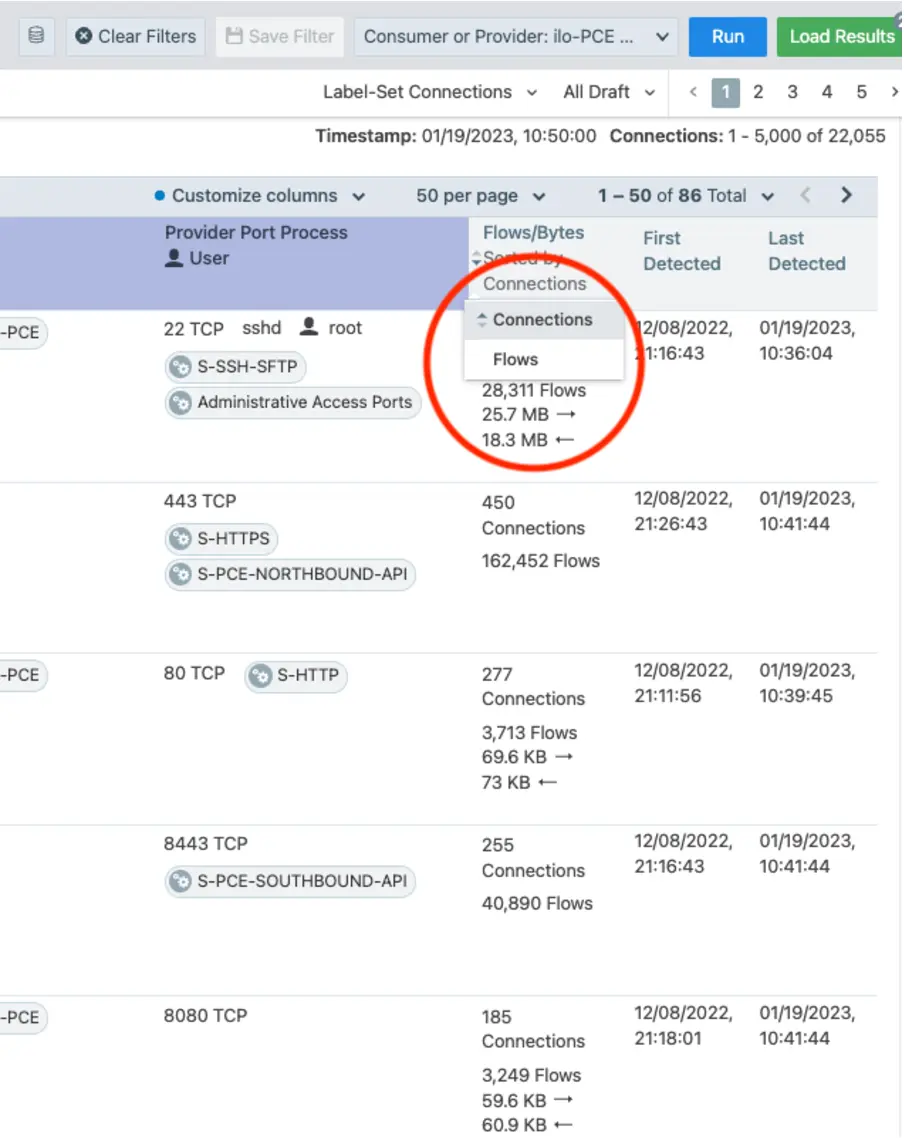

Le moteur de calcul des politiques (PCE) d'Illumio affiche et consigne alors le nombre d'octets vus dans des sessions ouvertes spécifiques de charges de travail gérées.

Par exemple, si le port 53 est laissé ouvert sur une charge de travail pour permettre l'accès au DNS, le VEN peut collecter des données sur le volume de trafic observé sur ce port. Si le nombre d'octets indique de faibles volumes de trafic, comme prévu, cela permet de s'assurer qu'il s'agit d'un trafic DNS valide. Mais si le décompte indique que 10 gigaoctets de trafic passent par ce même port, il s'agit d'un signal d'alarme indiquant qu'il ne s'agit pas d'un trafic DNS valide. Cela pourrait indiquer qu'il existe une menace active de tunneling DNS.

Vous pouvez visualiser les volumes de trafic trouvés par la fonction de collecte de données améliorée et prendre des mesures automatiquement. Une solution de gestion des informations et des événements de sécurité (SIEM), telle que Splunk, peut recueillir les journaux d'Illumio. S'il constate des volumes de trafic anormaux dans les ports ouverts, il peut utiliser sa plateforme d' orchestration, d'automatisation et de réponse en matière de sécurité(SOAR) pour envoyer automatiquement à Illumio des instructions pilotées par l'API afin de bloquer ces ports. La réponse aux anomalies du trafic nécessite une réponse automatisée afin d'éviter le délai causé par la prise de décision d'un humain.

Comment fonctionne la collecte améliorée de données

Vous pouvez utiliser la collecte de données améliorée de deux manières :

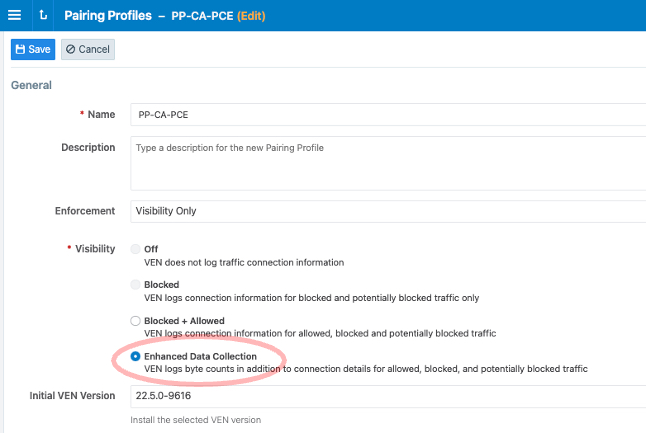

- Profils d'appariement : Les VEN commenceront à compter les octets pour les sessions sur les charges de travail lorsqu'elles seront initialement appariées.

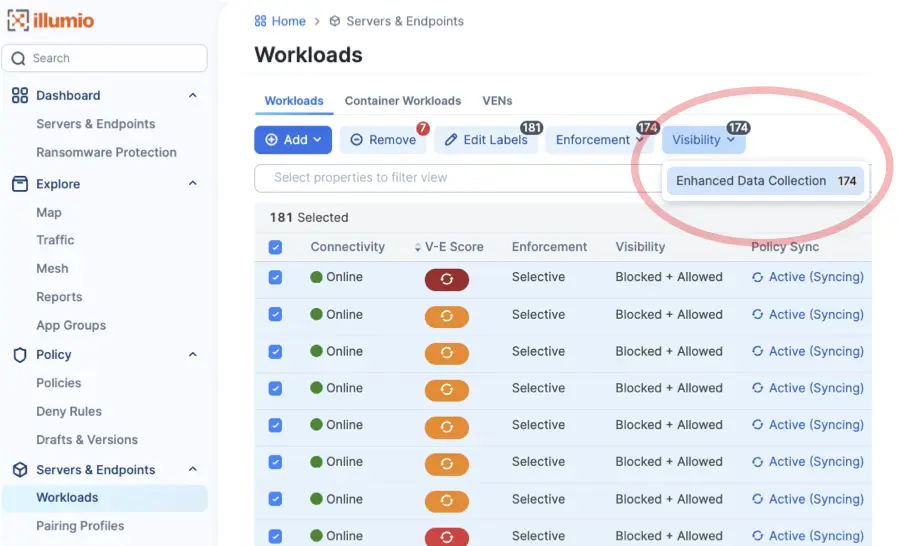

- Charges de travail : Les octets commenceront à être comptés sur les charges de travail déjà déployées.

Cette fonction permet de collecter et d'enregistrer les volumes de trafic pour l'ensemble du trafic au cours d'une session imposée. Vous pouvez ensuite visualiser ces données dans l'option Trafic de l'interface utilisateur graphique (GUI) PCE d'Illumio.

La collecte de données améliorée permet de détecter les comportements menaçants sans avoir à intercepter le moindre trafic. Illumio détecte les volumes de trafic entièrement à partir du plan de gestion en surveillant les processus des charges de travail gérées et le comportement prévu de ces charges de travail. Cela évite le risque de créer un goulot d'étranglement dans le plan de données.

Préparez-vous à la prochaine brèche ou attaque de ransomware avec Illumio

Les solutions de chasse aux menaces restent un élément important d'une architecture de confiance zéro. Mais pour construire les fondations de votre confiance zéro, il est crucial d'avoir une segmentation de confiance zéro.

La confiance zéro ne doit pas rendre votre réseau plus complexe, elle doit le simplifier. Illumio ZTS offre une solution simple à un défi de sécurité complexe.

Pour en savoir plus sur l'utilisation de la collecte de données améliorée, contactez-nous dès aujourd'hui pour une consultation et une démonstration gratuites.

.png)

_(1).webp)

.webp)