Mettez en œuvre la confiance zéro pour éviter le coût paralysant des temps d'arrêt

L'impact financier d'une cyberattaque ne se limite pas au coût de la remise en état du réseau et de son matériel ; il comprend également le paiement éventuel de rançons, les dommages éventuels causés à la marque et les pertes de revenus dues aux temps d'arrêt. En réponse à un nombre croissant de violations, les chefs d'entreprise de tous les secteurs prennent enfin au sérieux les temps d'arrêt causés par les attaques, sachant que leurs données, leur réputation et leurs résultats sont tous en jeu.

Dans ce billet, je vais approfondir cette question et vous proposer des stratégies pour réduire l'impact des brèches et le risque de temps d'arrêt.

De quelques minutes à des millions

Le temps d'arrêt moyen à la suite d'une attaque par ransomware est d'environ 16 jours. Des rapports montrent que le coût d'une minute d'arrêt peut atteindre des dizaines de milliers de dollars, et qu'une seule journée d'arrêt peut coûter jusqu'à 13 millions de dollars. Ces statistiques montrent que la limitation des temps d'arrêt lors des attaques de ransomware pourrait permettre d'économiser des millions de dollars. Cela montre clairement la nécessité d'investir dans des mesures de sécurité qui réduisent, voire empêchent, les temps d'arrêt à la suite d'une cyberattaque.

Selon la National Security Agency, l'utilisation d'un modèle de confiance zéro pour sécuriser un centre de données, un nuage public et des points d'extrémité empêche en grande partie la propagation d'une attaque par ransomware, ce qui réduit par la suite les temps d'arrêt pour l'entreprise.

Forrester Research a conclu que la confiance zéro peut atténuer l'exposition au risque d'une organisation de 37% ou plus et réduire les coûts de sécurité de 31%, ce qui permet d'économiser des millions de dollars dans les budgets globaux de sécurité informatique.

Réduire les temps d'arrêt grâce à la segmentation zéro confiance

Lors d'une cyberattaque, de nombreuses entreprises cherchent à protéger leurs systèmes informatiques d'une infection en supprimant préventivement leur connectivité. Il s'agit souvent d'arrêter des systèmes qui n'ont pas encore été infectés ou de restreindre la capacité d'un employé à exercer ses activités génératrices de revenus. Cette situation perturbe gravement l'entreprise, comme l'illustre la propagation incontrôlée de logiciels malveillants chez un grand producteur mondial d'aluminium, qui a entraîné l'arrêt de la production, pour un coût estimé à 80 millions de dollars.

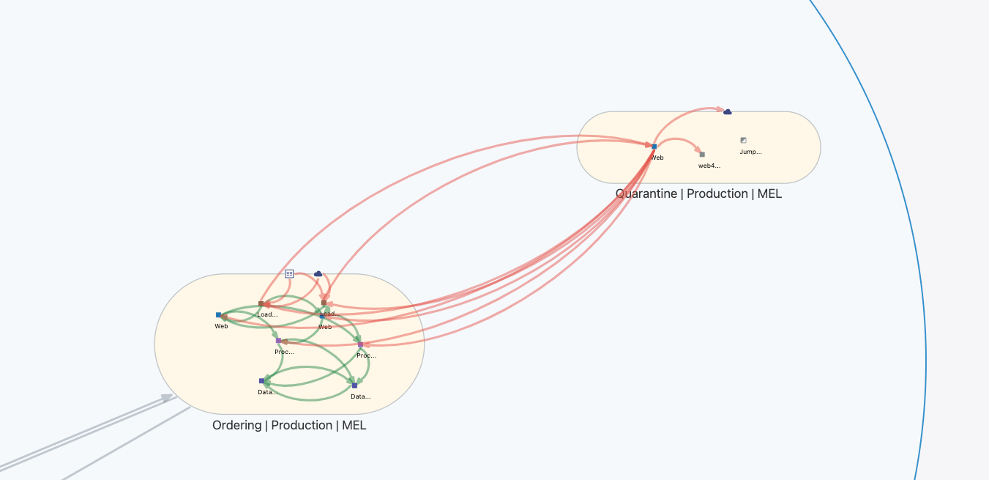

C'est là qu'intervient la microsegmentation, un élément essentiel de la sécurité "Zero Trust": elle rend inutile l'arrêt des systèmes qui n'ont pas encore été infectés, car elle empêche les mouvements latéraux des attaquants.

La micro-segmentation basée sur l'hôte facilite la mise en quarantaine des systèmes infectés, que ce soit par un appel API ou par un simple clic qui recalcule automatiquement les règles pour les systèmes connectés.

En outre, il permet aux systèmes non affectés de communiquer uniquement avec d'autres systèmes non affectés. Il n'est pas nécessaire de modifier le réseau, "de débrancher la prise," ou de redéfinir les règles du pare-feu zonal.

Une politique de quarantaine restreint également toutes les connexions entrantes et sortantes d'un système infecté, tout en autorisant l'accès SSH/RDP à partir d'un réseau de gestion. Cette méthode présente deux avantages importants :

- Elle permet aux services de l'entreprise qui n'ont pas encore été touchés par l'attaque de continuer à fonctionner, évitant ainsi des temps d'arrêt inutiles et des perturbations de l'activité de l'entreprise.

- Il conserve l'état en mémoire du système infecté et les journaux, qui peuvent ensuite être utilisés par les équipes de police scientifique pour mieux comprendre l'attaque.

Obtenir le contrôle de la confiance zéro lors d'une attaque

Que faire si vous êtes attaqué mais que vous n'avez pas mis en place la confiance zéro ? Il n'est peut-être pas trop tard pour éviter un temps d'arrêt catastrophique. La vitesse à laquelle vous pouvez déployer une micro-segmentation basée sur l'hôte est essentielle, et avec un certain degré d'automatisation et d'orchestration, cela peut être réalisé même au milieu d'une attaque. Le service informatique peut définir les politiques de micro-segmentation de la quarantaine à partir de ce qui précède, puis mettre en quarantaine les charges de travail infectées identifiées pendant que l'attaque est en cours. L'adoption d'un tel protocole serait utile de deux manières concrètes : Tout d'abord, il offre une visibilité sur la connectivité des applications, ce qui permettrait une réponse éclairée en cas d'incident. Deuxièmement, il aide les services informatiques à prendre le contrôle des systèmes infectés assez rapidement pour empêcher la propagation latérale de la menace.

Néanmoins, l'adoption de la confiance zéro et la prévention du déplacement latéral des menaces grâce à la micro-segmentation devraient constituer la stratégie à long terme de toutes les organisations. Avoir quelques longueurs d'avance sur la menace est toujours une meilleure position de sécurité que de s'efforcer de limiter le rayon d'action après qu'une brèche se soit produite.

Un rapport inédit de Bishop Fox, une société de conseil en sécurité, quantifie l'efficacité de la micro-segmentation. Le rapport présente une méthodologie de test qui peut aider les organisations à valider les résultats dans leur propre environnement. Grâce à la mise en œuvre du cadre MITRE ATT&CK, Bishop Fox a effectué plusieurs séries de tests en fonction de divers degrés de granularité des politiques afin de mesurer la capacité de la micro-segmentation à limiter efficacement les mouvements latéraux.

La confiance zéro nécessite un changement d'état d'esprit de la part des dirigeants

Pour parvenir à la confiance zéro, les responsables informatiques doivent adopter un nouvel état d'esprit, de nouveaux principes et de nouvelles technologies. Avec le passage généralisé au travail à distance, la nécessité d'une confiance zéro dans les centres de données et les nuages, ainsi que sur les terminaux, n'a fait que croître. Les efforts que les organisations consacrent à la sécurité "Zero Trust" en valent la peine, car ils permettent d'éviter les coûts potentiellement rédhibitoires des temps d'arrêt liés à l'inévitable violation de la sécurité.

Découvrez comment des organisations comme Cathay Pacific et HGC utilisent la micro-segmentation basée sur l'hôte d'Illumio pour réduire ce risque et accélérer leur parcours vers la confiance zéro.

.png)