Ransomware Hive : Comment limiter son impact avec la segmentation Illumio Zero Trust

Le groupe Hive ransomware est actif depuis le milieu de l'année 2021 et s'est fait connaître par l'attaque du Memorial Health System. L'attaque, qui constitue l'incident le plus marquant de Hive à ce jour, a entraîné la fermeture de l'ensemble de la plateforme en ligne de Memorial, obligeant l'organisation à rediriger les patients des services d'urgence vers des établissements situés en dehors de son réseau. Rien que cette année, il s'agit de la troisième attaque par ransomware qui touche directement des civils, après celles de Colonial Pipeline et de JBS Foods.

Qu'est-ce qui différencie Hive des attaquants de ransomware moins sophistiqués qui adoptent généralement une approche de type "spray and pray" (c'est-à-dire qu'ils verrouillent le plus grand nombre de systèmes possible en un minimum de temps, sans s'intéresser à la compromission des données) ?

Qu'est-ce que le ransomware Hive ?

Le groupe Hive ransomware utilise un double jeu d'extorsion "" qui consiste à exfiltrer les données critiques d'une cible avant de la verrouiller, en utilisant les deux leviers pour augmenter le coût de la rançon - une tactique qui gagne en popularité parmi les attaquants.

Étant donné que l'attaquant cherche à la fois à perturber les opérations et à accéder à des données précieuses, il faut un niveau d'interaction et de persistance qui va au-delà des attaques de ransomware plus courantes axées sur la perturbation. Cela s'explique probablement par le temps et les efforts supplémentaires nécessaires pour déterminer quelles données ont suffisamment de valeur pour justifier une exfiltration.

Comment fonctionne le ransomware Hive

Hive utilise une variété de tactiques et de techniques pour exécuter une attaque :

1. L'attaque commence par un hameçonnage des utilisateurs ayant accès à l'environnement de la victime ou par des courriels ciblés qui amènent l'utilisateur à télécharger à son insu la charge utile malveillante.

2. La charge utile est souvent une balise Cobalt Strike (qui, curieusement, a commencé comme un outil utilisé par les testeurs d'intrusion pour simuler des attaques) - ces balises facilitent la persistance, le rappel, le mouvement latéral et la livraison de la charge utile secondaire.

3. Vous devez ensuite procéder à l'extraction des informations d'identification sur l'hôte local et à la mise en correspondance avec l'environnement Active Directory.

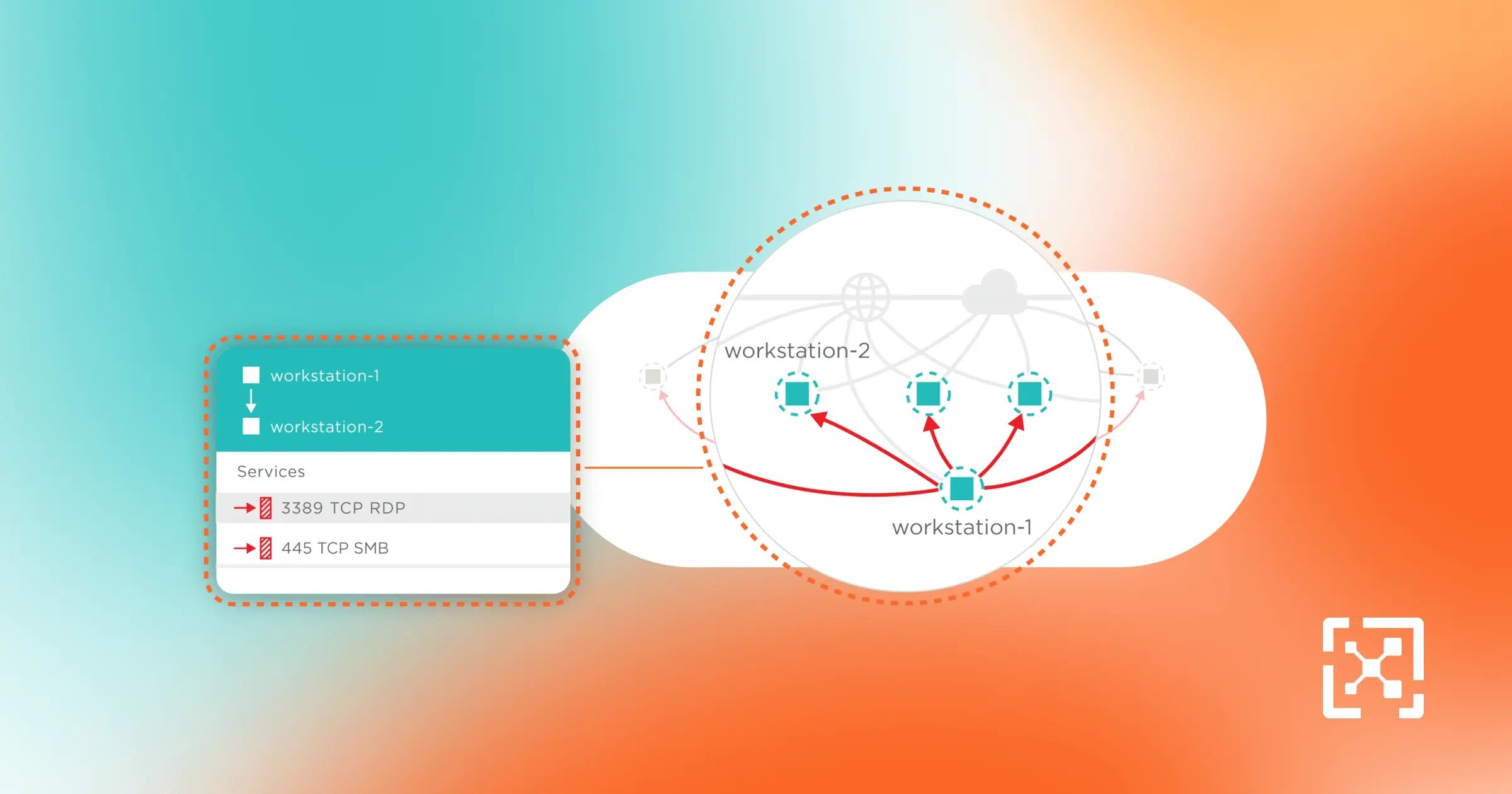

4. Le mouvement latéral et la propagation plus large des logiciels malveillants sont facilités par l'utilisation du protocole de bureau à distance (RDP) de Microsoft. Cependant, le groupe Hive est également connu pour exploiter les vulnérabilités afin de faire progresser son attaque. L'exploitation d'une vulnérabilité dans la gestion des points finaux de ConnectWise Automate, si cet outil se trouve dans le réseau de la victime, en est un bon exemple - une indication supplémentaire du risque que représentent les fournisseurs de logiciels pour la chaîne d'approvisionnement.

5. Le téléchargement de la charge utile secondaire est facilité par les instructions envoyées à la balise Cobalt Strike après l'établissement du canal de rappel sortant. Cette charge utile exécute les actions malveillantes qui facilitent finalement la demande de rançon.

6. La charge utile effectue les actions suivantes :

- Arrêt des services susceptibles d'entraver la progression ou de générer des alertes

- Enumération de tous les supports de stockage attachés pour les fichiers susceptibles d'être pertinents

- Exfiltration de fichiers spécifiques

- Cryptage local des mêmes fichiers

- Création d'une note de rançon

Comment Illumio Zero Trust Segmentation peut vous aider

Après leur entrée initiale dans l'organisation, les logiciels malveillants et les rançongiciels utilisent généralement le mouvement latéral pour se propager dans un environnement, en exploitant l'accès aux informations d'identification de l'utilisateur.

Hive utilise le protocole de bureau à distance (RDP) pour se déplacer latéralement. RDP est souvent laissé accessible pour faciliter l'accès et l'administration à distance, ce qui en fait un vecteur d'attaque initial populaire pour les ransomwares.

Dans ce contexte, les organisations peuvent prendre quelques mesures pour améliorer leurs défenses contre le ransomware Hive à l'aide d'Illumio Core:

- Surveillez : Déployez des agents Illumio sur tous les points d'extrémité et surveillez les flux de trafic. Le centre des opérations de sécurité (SOC) peut ainsi identifier les connexions RDP qui sortent des schémas de comportement normaux et les connexions sortantes vers des acteurs connus pour leur mauvaise foi (par exemple, l'infrastructure de contrôle Hive Command & ).

- Limitez l'exposition : plus l'accès entre les charges de travail est ouvert, plus le ransomware peut se propager rapidement. Sachant que l'omniprésence de RDP n'est pas nécessaire, tirez parti des limites d'application pour bloquer RDP par défaut entre les points d'extrémité. Des règles d'exception peuvent être rédigées pour garantir que l'accès à partir des hôtes administratifs et des passerelles d'accès à distance reste autorisé. Cela devrait limiter la vitesse de propagation du ransomware.

- Les organisations peuvent encore améliorer ce contrôle en tirant parti de la capacité de segmentation adaptative des utilisateurs d'Illumio Core, qui garantit que seuls les utilisateurs associés à un groupe Active Directory autorisé peuvent faire du RDP à partir des jumphosts dédiés.

- Pour limiter l'efficacité du canal de rappel C2, mettez en œuvre un concept de délimitation similaire pour refuser l'accès à toute IP publique ou à tout FQDN associé à Hive et tenez-les régulièrement à jour.

- Contenir : Lorsque le SOC identifie une charge de travail susceptible d'être infectée, une procédure d'intervention peut être exécutée pour mettre en place une charge de travail en quarantaine sur la cible, garantissant ainsi que seuls les ordinateurs d'investigation et les outils d'analyse judiciaire autorisés y ont accès.

Il est difficile de protéger votre organisation contre les ransomwares. Mais Illumio Core permet d'arrêter facilement les ransomwares dans leur élan, ce qui atténue considérablement l'impact d'une brèche.

Pour en savoir plus :

- Visitez la page d'Illumio sur la visibilité et le confinement des ransomwares.

- Lisez l'article intitulé " Comment éviter que les rançongiciels ne deviennent une cyber-catastrophe".

- Consultez l'article de blog, 9 raisons d'utiliser Illumio pour lutter contre les ransomwares.

.png)