Comprendre les mandats de conformité de l'UE : GDPR, Cyber Essentials

Dans la première partie de cette série de blogs, j'ai parlé du paysage de la conformité et de la façon dont les différents secteurs ont chacun leurs propres mandats ou orientations en matière de cybersécurité. J'ai ensuite publié un article sur la réglementation et les contrôles de sécurité dans le secteur des systèmes critiques et des technologies opérationnelles, un domaine dans lequel j'ai une expérience directe et qui me fascine en raison de l'évolution de la cybersécurité dans ce secteur. J'ai ensuite abordé la réglementation des services financiers en vigueur dans l'UE.

Nous aborderons ici un mandat légèrement tangentiel, le GDPR, et nous nous pencherons également sur Cyber Essentials/Cyber Essentials Plus, un ensemble de lignes directrices du NCSC (Centre national de cybersécurité du Royaume-Uni) en matière de cybersécurité.

Le règlement général sur la protection des données - RGPD

Beaucoup d'entre vous connaissent le règlement général sur la protection des données (RGPD) - qu'il ait un impact direct sur votre vie et votre travail dans l'UE, ou qu'il s'applique aux données avec lesquelles nous travaillons et aux systèmes avec lesquels nous interagissons.

Sans entrer dans les détails, le GDPR se concentre principalement sur la protection des données, le traitement des données et la confidentialité des informations personnelles identifiables (PII) des citoyens de l'UE. Les principes fondamentaux permettent aux individus de contrôler leurs données et obligent les responsables du traitement et les sous-traitants à mettre en place des "mesures techniques et organisationnelles appropriées" pour mettre en œuvre les principes de protection des données. Lancé au printemps 2018 et applicable à toutes les organisations qui traitent les données des citoyens de l'UE, le GDPR a une portée très large mais vise à unifier le contrôle des IPI en tant que règlement (contrôle) plutôt que directive (orientation).

Fondamentalement, le GDPR signifie plusieurs choses pour les praticiens de la cybersécurité. Plus précisément, les organisations doivent

- Gérer les risques de sécurité

- Protéger les données personnelles contre les cyberattaques

- Détecter les événements de sécurité

- Minimiser l'impact

Ces problèmes peuvent être résolus de différentes manières, notamment par la mise en œuvre des lignes directrices Cyber Essentials au Royaume-Uni, dont nous parlerons plus loin dans ce billet.

Pour l'instant, j'aimerais examiner comment nous interprétons et appliquons les exigences, en particulier sous l'angle de la micro-segmentation, de la prévention des brèches et de la réduction des mouvements latéraux.

Principes fondamentaux du GDPR et comment Illumio y contribue

Il existe un certain nombre de lignes directrices que vous pouvez utiliser pour vous aider à respecter les normes GDPR du point de vue de la cybersécurité, décrites dans le guide NCSC GDPR Security Outcomes. Parmi celles-ci, un certain nombre d'exigences spécifiques relèvent de la micro-segmentation :

A) Gérer les risques de sécurité

Vous disposez de structures organisationnelles, de politiques et de processus appropriés pour comprendre, évaluer et gérer systématiquement les risques de sécurité pour les données à caractère personnel.

En particulier :

A. 3 Gestion des actifs

Cette exigence concerne généralement les données elles-mêmes dans le cadre du GDPR, mais les systèmes de traitement et d'hébergement des données eux-mêmes peuvent être visualisés et cartographiés, puis segmentés de manière appropriée afin d'empêcher tout accès indésirable ou tout compromis.

A. 4 Les responsables du traitement des données et la chaîne d'approvisionnement

Vous comprenez et gérez les risques de sécurité pour vos opérations de traitement qui peuvent résulter de la dépendance à l'égard de tiers tels que les responsables du traitement des données. Il s'agit notamment de s'assurer qu'ils utilisent des mesures de sécurité appropriées.

La cartographie des dépendances applicatives, via Illumination, est une fonction principale d'Illumio Core et permet de mieux comprendre la connectivité de votre organisation avec les systèmes externes.

B) Protéger les données personnelles contre les cyberattaques

Vous avez mis en place des mesures de sécurité proportionnées pour vous protéger contre les cyberattaques, qui couvrent les données à caractère personnel que vous traitez et les systèmes qui traitent ces données.

Comme ci-dessus, la ligne directrice principale concerne la prévention des cyberattaques, c'est-à-dire la prévention des mouvements latéraux réussis dans les systèmes qui détiennent des données régies par le GDPR. C'est exactement ce contre quoi la micro-segmentation protège.

C) Détecter les événements de sécurité

Vous pouvez détecter les événements de sécurité qui affectent les systèmes qui traitent les données à caractère personnel et vous surveillez l'accès des utilisateurs autorisés à ces données.

C.1 Contrôle de la sécurité

Vous surveillez de manière appropriée l'état des systèmes traitant des données à caractère personnel et l'accès des utilisateurs à ces données, y compris les activités anormales des utilisateurs.

Là encore, la cartographie des dépendances applicatives entre en jeu. La surveillance des flux d'applications entrant et sortant des applications ou systèmes critiques est extrêmement puissante lorsqu'il s'agit de détecter un compromis ou un changement de comportement. Associé à la capacité d'intégration avec des systèmes tels que les SIEM et les SOAR, il permet une réaction rapide aux attaques, par exemple la mise en quarantaine d'un appareil considéré comme compromis.

Pour les organisations qui adoptent une posture de confiance zéro, les politiques d'Illumio placent une organisation en première ligne avant même qu'une attaque n'ait une chance de s'établir, et protègent intrinsèquement les systèmes critiques contre le mouvement latéral de la chaîne de compromission.

D) Minimiser l'impact

Vous pouvez :

Minimiser l'impact d'une violation de données personnelles

Restaurer vos systèmes et services

Il s'agit du rayon de souffle, en particulier de sa compréhension et de sa minimisation. Encore une fois, il s'agit ici d'une référence aux systèmes, par opposition aux données elles-mêmes.

Pour vous aider à répondre à ces exigences, il existe un certain nombre de lignes directrices spécifiques auxquelles vous pouvez vous référer, et même des organisations entières qui se consacrent à la consultation et à la fourniture d'orientations sur le respect des normes de conformité au GDPR. L'un de ces ensembles de lignes directrices qui peut servir de point de départ au Royaume-Uni est Cyber Essentials, et sa version auditée en externe, Cyber Essentials Plus :

Cyber Essentials, Cyber Essentials Plus

Cyber Essentials est un ensemble de lignes directrices simples en matière de cybersécurité, publiées par le NCSC, que toute organisation peut utiliser pour se protéger et qui peuvent l'aider à se conformer au GDPR ou à d'autres exigences. Cyber Essentials est une option d'auto-évaluation, Cyber Essentials Plus étant disponible en tant que version validée par un organisme externe. Les exigences sont les mêmes pour les deux, seule la méthode d'attestation change.

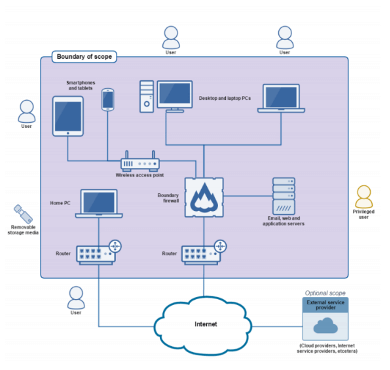

Le champ d'application peut inclure l'ensemble de l'infrastructure informatique - ou un sous-ensemble. Les applications web sont incluses dans le champ d'application par défaut.

À partir de la version 2.1 - août 2020, les exigences spécifiques s'articulent autour de quelques domaines clés :

- Pare-feu

- Configuration sécurisée

- Contrôle d'accès des utilisateurs

- Protection contre les logiciels malveillants

- Gestion des correctifs

Illumio peut vous aider dans trois domaines principaux : le pare-feu, la configuration sécurisée et la protection contre les logiciels malveillants. Certains aspects du contrôle d'accès des utilisateurs peuvent également être abordés avec la fonctionnalité de segmentation adaptative des utilisateurs d' Illumio.

Pare-feu

Tous les appareils utilisent des services de réseau, qui créent une forme de communication avec d'autres appareils et services. En limitant l'accès à ces services, vous réduisez votre exposition aux attaques. Pour ce faire, vous pouvez utiliser des pare-feu et des dispositifs de réseau équivalents.

Un pare-feu périphérique est un dispositif réseau qui peut limiter le trafic réseau entrant et sortant aux services de son réseau d'ordinateurs et d'appareils mobiles. Il peut contribuer à la protection contre les cyberattaques Cyber Essentials : Exigences pour l'infrastructure informatique en mettant en œuvre des restrictions, appelées "règles de pare-feu", qui peuvent autoriser ou bloquer le trafic en fonction de sa source, de sa destination et du type de protocole de communication.

Un pare-feu basé sur l'hôte peut également être configuré sur un appareil. Il fonctionne de la même manière qu'un pare-feu périphérique, mais ne protège que le seul appareil sur lequel il est configuré. Cette approche permet d'élaborer des règles plus personnalisées et signifie que les règles s'appliquent à l'appareil quel que soit son lieu d'utilisation. Cependant, cela augmente la charge administrative liée à la gestion des règles de pare-feu.

Illumio utilise principalement le pare-feu du système d'exploitation en place basé sur l'hôte et le programme de manière à atteindre facilement une posture de sécurité dynamique de type " Zero Trust ". L'utilisation de pare-feux individuels existants permet de mettre en place une politique très granulaire, proche de l'appareil et des données à protéger.

Configuration sécurisée

Les ordinateurs et les périphériques de réseau ne sont pas toujours sécurisés dans leur configuration par défaut. Les configurations standard, prêtes à l'emploi, comportent souvent un ou plusieurs points faibles, tels que

- un compte administratif avec un mot de passe par défaut prédéterminé et connu du public

- des comptes d'utilisateurs préactivés mais inutiles (parfois avec des privilèges d'accès spéciaux)

- les applications ou services préinstallés mais inutiles

Les installations par défaut d'ordinateurs et d'appareils de réseau peuvent offrir aux cyber-attaquants de nombreuses possibilités d'accéder sans autorisation aux informations sensibles d'une organisation, souvent avec facilité.

Ici encore, la confiance zéro en tant que modèle de politique augmente massivement la sécurité d'une charge de travail donnée - et minimise l'accès aux "applications ou services inutiles" mentionnés.

Protection contre les logiciels malveillants

L'exécution d'un logiciel téléchargé sur Internet peut exposer un appareil à une infection par un logiciel malveillant.

Les logiciels malveillants, tels que les virus informatiques, les vers et les logiciels espions, sont des logiciels qui ont été écrits et distribués délibérément pour effectuer des actions malveillantes. Les sources potentielles d'infection par des logiciels malveillants comprennent les pièces jointes de courriers électroniques malveillants, les téléchargements (y compris ceux provenant de magasins d'applications) et l'installation directe de logiciels non autorisés.

Grâce à ces conseils, Illumio Core et Illumio Edge aident à prévenir le mouvement latéral d'une infection par un logiciel malveillant, minimisant ainsi le rayon d'action et empêchant la compromission subséquente des applications commerciales critiques.

En conclusion

Dans les deux cas de contrôle et d'orientation, l'interprétation est souvent cruciale. Le GDPR est connu pour être difficile à interpréter et à mettre en œuvre, avec une orientation relativement ouverte en termes de moyens spécifiques pour atteindre les objectifs requis. Les amendes liées au GDPR prennent en compte l'intention et les efforts nécessaires pour répondre aux exigences, en plus des détails techniques des contrôles mis en œuvre.

De même, le programme Cyber Essentials fournit des indications de base sur la manière d'améliorer la sécurité, mais il est ouvert à de multiples façons d'y parvenir. La visibilité granulaire offerte par le mappage de la dépendance des applications et la posture de sécurité zéro confiance par défaut rendue possible par Illumio aident les organisations à se conformer à ces deux ensembles de lignes directrices en matière de sécurité.

Pour en savoir plus sur l'approche Zero Trust d'Illumio, visitez le site https://www.illumio.com/solutions/zero-trust.

.png)