Opérationnalisation de la confiance zéro - Etapes 2 et 3 : Déterminer sur quel pilier de la confiance zéro se concentrer et spécifier le contrôle exact

Cette série de blogs développe les idées présentées dans mon article de mars, "La confiance zéro n'est pas difficile... si vous êtes pragmatique".

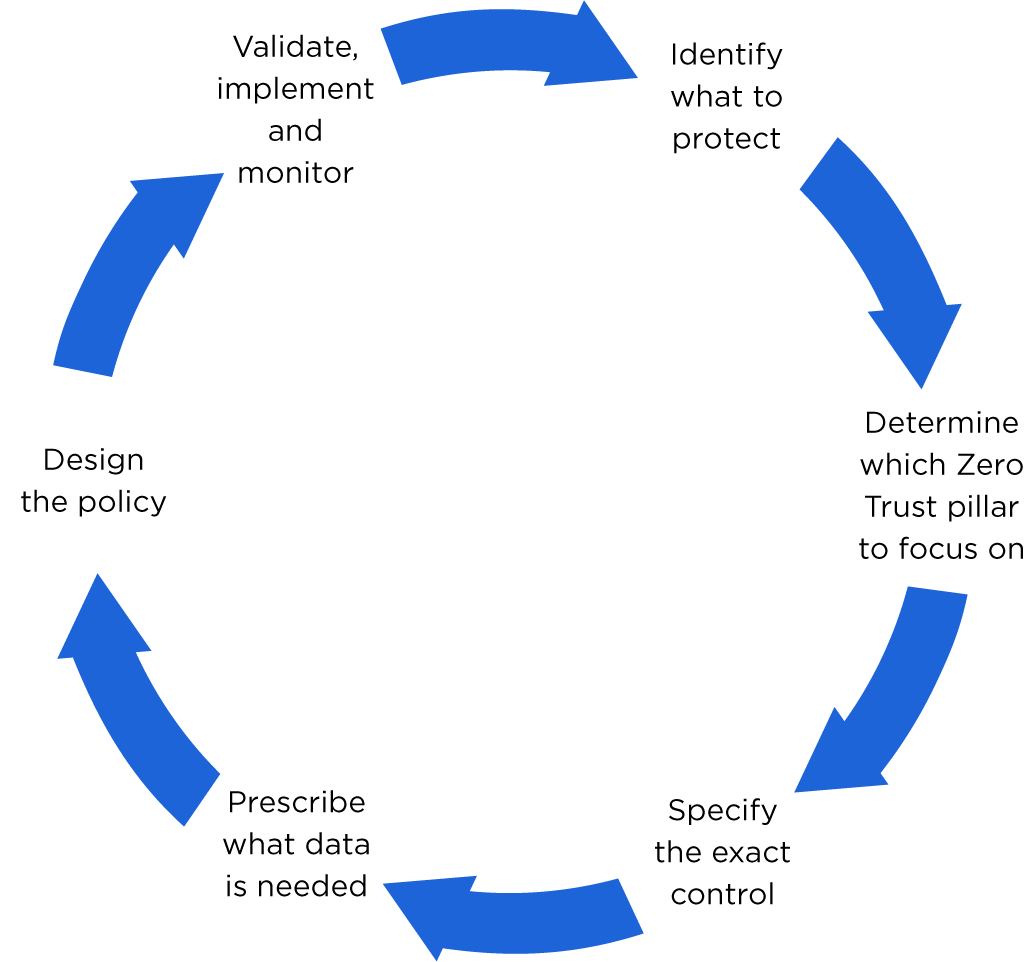

Dans cet article, je décrivais les six étapes à suivre pour parvenir à la confiance zéro. J'approfondirai ici deux des six étapes décrites afin de fournir un cadre solide qui peut être utilisé par les praticiens de la micro-segmentation dans les organisations, grandes et petites, pour améliorer la réussite de leurs projets. Avant de commencer, voici une représentation visuelle de chaque étape :

Étape 2 : Déterminer sur quel pilier de la confiance zéro se concentrer

Dans la première partie de cette série, j'ai abordé la question de l'identification des éléments à protéger et j'ai recommandé, pour atteindre votre objectif à long terme - l'adoption de la confiance zéro à l'échelle de l'entreprise - de commencer modestement et de rechercher des applications candidates qui répondent idéalement à au moins deux des trois critères énumérés ci-dessous :

- Avoir un motif solide pour adopter les principes de sécurité "Zero Trust" - c'est-à-dire une exigence de conformité ou de réglementation, une constatation d'audit qui doit être traitée, ou une réponse à une violation de la loi.

- sont marquées comme des applications critiques.

- Avoir la volonté d'être des cobayes.

Imaginez que j'ai fait le tour de mon organisation et que j'ai trouvé une application qui traite des données PCI et qui, par conséquent, doit être conforme aux exigences de la norme PCI-DSS. Il se trouve également qu'elle a fait l'objet d'un constat d'audit concernant un "accès excessif au réseau", qu'elle est considérée comme un composant critique de mon système de paiement à la clientèle et que, après m'avoir beaucoup convaincu, l'équipe chargée de l'application a accepté de travailler avec moi à l'adoption d'un cadre de confiance zéro afin de sécuriser correctement l'application. Si je reviens rapidement à ma liste de critères de sélection, je constate que l'application que j'ai choisie répond à ces trois exigences.

Je dois maintenant déterminer sur quel pilier de la confiance zéro je dois me concentrer dans cette itération - voici quels sont les piliers :

De la même manière que vous devez adopter une approche très ciblée lorsque vous identifiez les applications à protéger à ce stade, vous devez adopter une attitude similaire lorsque vous déterminez la manière d'aborder la confiance zéro elle-même. Il serait ambitieux et irréaliste d'essayer de traiter chaque pilier en un seul cycle, car vous devriez probablement mettre en œuvre un ensemble varié de contrôles et de technologies, ce qui nuirait à l'objectif recommandé de réaliser des progrès relativement rapides et mesurables.

Forrester fournit actuellement un outil d'évaluation du modèle de maturité de la confiance zéro pour aider les praticiens à identifier les lacunes dans l'adoption de la confiance zéro par leur organisation et ces résultats peuvent être utilisés pour identifier le(s) pilier(s) spécifique(s) de la confiance zéro sur lequel/lesquels se concentrer. Supposons que vous ayez effectué cette évaluation sur l'application que j'ai choisie et qu'elle identifie des lacunes importantes dans la protection des charges de travail exécutant l'application - et plus particulièrement qu'elles sont facilement accessibles depuis l'ensemble de mon réseau. Cela vous amènera à concentrer cette itération particulière sur la protection des charges de travail qui hébergent votre application, ce qui vous permettra d'obtenir une excellente visibilité dans ce domaine.

Étape 3 : Spécifier le contrôle exact

La protection de la charge de travail englobe de nombreuses capacités de sécurité, y compris, mais sans s'y limiter, la sécurisation et la correction efficaces du système d'exploitation et de toutes les applications installées, les contrôles de protection contre les menaces basés sur l'hôte tels que l'antivirus, l'EDR, la surveillance de l'intégrité des fichiers, le pare-feu basé sur l'hôte, etc.

L'étape 2 de l'évaluation de la maturité de la confiance zéro a identifié l'accès excessif au réseau pour les charges de travail de l'application comme étant la lacune la plus importante dans la confiance zéro. Je recommande donc de se concentrer sur le pare-feu basé sur l'hôte, ou plus généralement sur la micro-segmentation, en tant que contrôle de sécurité à appliquer afin de faire avancer votre application d'un pas dans son parcours de confiance zéro.

D'après mon expérience personnelle en tant que praticien avant de rejoindre Illumio, je sais que pour mettre en œuvre efficacement la micro-segmentation, vous avez besoin d'une excellente visibilité sur les dépendances en amont et en aval de votre application, afin que vous disposiez des bonnes informations pour élaborer et valider les politiques de confiance zéro basées sur la liste blanche et le moindre privilège qui protégeront vos charges de travail.

Ainsi, lorsque vous vous concentrez sur la protection de la charge de travail et sur la visibilité et l'analyse qui y sont associées, et que vous avez précisé que vous ne prévoyez de mettre en place que descontrôles de micro-segmentation à ce stade, vous êtes maintenant prêt à identifier les données d'entrée nécessaires pour faire de cette vision une réalité. Et c'est exactement ce sur quoi je me concentrerai dans la prochaine édition de cette série.

Vous avez hâte de lire mon prochain article pour en savoir plus ? Visitez notre page sur la manière d'opérationnaliser votre stratégie de confiance zéro grâce à la micro-segmentation, pour en savoir plus.

.png)