Série "Comprendre les mandats de conformité de l'UE" : Services financiers

Dans la première partie de cette série de blogs, j'ai parlé du paysage de la conformité et de la façon dont les différents secteurs ont chacun leurs propres mandats ou orientations en matière de cybersécurité. J'ai ensuite publié un article sur la réglementation et les contrôles de sécurité dans le secteur des systèmes critiques et des technologies opérationnelles, un domaine dans lequel j'ai une expérience directe et qui me fascine en raison du développement de la cybersécurité dans ce secteur.

Passant (d'une certaine manière) à un type d'industrie diamétralement opposé, je développerai ici certains des mandats européens et spécifiques à l'UE qui s'appliquent aux institutions financières et aux banques. Bien que les mandats mondiaux concernant SWIFT CSP et PCI-DSS soient traités en profondeur ailleurs, je me concentrerai sur les contrôles et les conseils qui s'appliquent spécifiquement à l'UE, conformément au thème de cette série. Pour beaucoup, l'influence de ces mandats façonne certains des plus grands projets de sécurité informatique en Europe.

Comme précédemment, définissons d'abord quelques acronymes :

- FMIs - Financial Market Infrastructures (Infrastructures des marchés financiers). Il s'agit des systèmes qui sous-tendent le processus bancaire lui-même.

- CPMI - Comité sur les paiements et les infrastructures de marché. Le CPMI est un organisme international qui formule des recommandations visant à promouvoir la sécurité des systèmes de paiement, de compensation et de règlement, et à assurer la surveillance.

- OICV - Organisation internationale des commissions de valeurs. Il s'agit de l'organisme qui réglemente les marchés mondiaux des valeurs mobilières et des contrats à terme.

- BCE - La Banque centrale européenne. La banque centrale des 19 pays de l'UE qui ont adopté l'euro comme monnaie commune.

- SIPS - Systèmes de paiement d'importance systémique. Je reviendrai plus en détail sur ce point, mais il suffit de dire qu'il s'agit d'une liste restreinte de systèmes de paiement internationaux utilisés par la plupart des banques.

Avant d'aller plus loin, penchons-nous un instant sur le SIPS. Les SIPS sont des systèmes de paiement importants qui, en cas de défaillance, ont généralement des répercussions à l'échelle nationale. Dans le cas de ceux qui sont définis ici, ils ont au moins une portée européenne et non pas nationale et, dans de nombreux cas, leur portée et leur utilisation sont mondiales.

Les systèmes primaires qui font l'objet d'orientations pertinentes sont TARGET2, EURO1 et STEP2-T. En vertu du règlement SIPS, la BCE est chargée de superviser ces trois systèmes. En outre, la BCE et la Banque nationale de Belgique sont chargées de superviser le système de gestion de la compensation SIPS de Mastercard, et la Banque de France est chargée de superviser CORE(FR).

À titre d'exemple, la Réserve fédérale américaine a accepté d'assumer la responsabilité principale de la surveillance du système CLS, à la tête d'un cadre de surveillance coopératif auquel participe la BCE, ainsi que les banques centrales nationales du G10. Au sein de l'Eurosystème, la BCE est responsable au premier chef du règlement des paiements en euros par CLS, en étroite collaboration avec les autres banques centrales de l'Eurosystème.

Principes fondamentaux pour les systèmes de paiement d'importance systémique

Pour être classé comme SIPS, un système doit suivre les lignes directrices ci-dessous. Dans les milieux bancaires, on les appelle parfois les "10 commandements" :

- Une base juridique bien fondée.

- Des règles et des procédures qui permettent aux participants de bien comprendre l'impact du système sur chacun des risques financiers qu'ils encourent en y participant.

- Des procédures clairement définies pour la gestion des risques de crédit et des risques de liquidité, qui précisent les responsabilités respectives du gestionnaire de réseau et des participants et qui prévoient des incitations appropriées pour gérer et contenir ces risques.

- Règlement final rapide le jour de la valeur, de préférence pendant la journée et au minimum en fin de journée.

- Lorsque la compensation multilatérale est mise en place, elle doit, au minimum, être en mesure d'assurer l'achèvement en temps voulu des règlements journaliers en cas d'incapacité de règlement du participant ayant l'obligation de règlement unique la plus importante.

- Les actifs utilisés pour le règlement doivent de préférence être une créance sur la banque centrale ; si d'autres actifs sont utilisés, ils doivent présenter un risque de crédit et un risque de liquidité faibles ou nuls.

- Un niveau élevé de sécurité et de fiabilité opérationnelle, ainsi que des mesures d'urgence pour assurer le traitement quotidien des dossiers dans les délais impartis.

- Pratique pour ses utilisateurs et efficace pour l'économie.

- Des critères de participation objectifs et rendus publics, qui permettent un accès équitable et ouvert.

- Des dispositifs de gouvernance efficaces, responsables et transparents.

J'ai mis en évidence la septième entrée de la liste, car c'est la partie qui se rattache aux orientations sur la cybersécurité sur lesquelles nous allons nous concentrer.

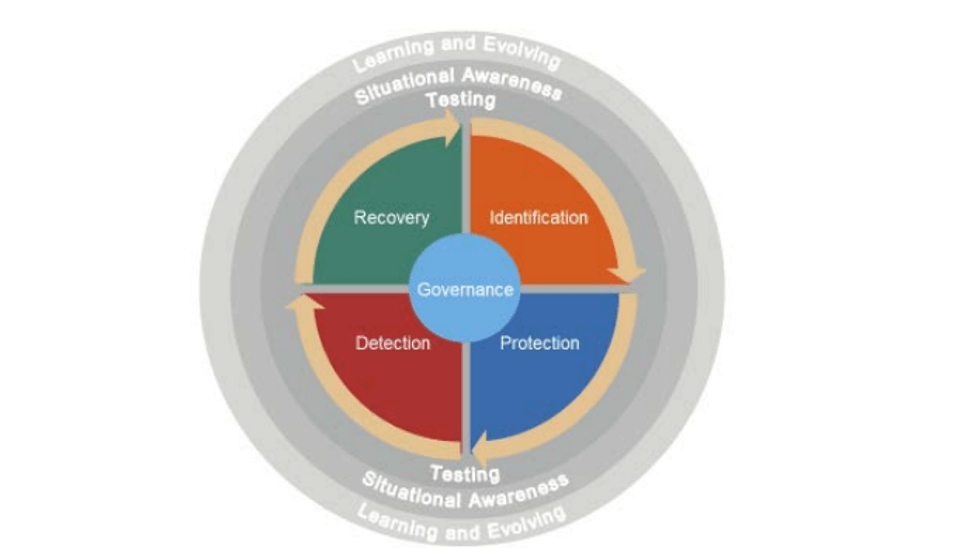

Afin de fournir des instructions sur la manière de sécuriser ces SIPS, le CPMI et l'OICV ont élaboré en 2016 des lignes directrices sur la cyber-résilience des infrastructures des marchés financiers (Guidance on Cyber Resilience for financial market infrastructures). Il contient des orientations détaillées sur la sécurisation des systèmes de cette ampleur et de cet impact, et définit un certain nombre de domaines clés, ainsi que des stratégies de mesure.

Par exemple, certaines des sections de haut niveau relatives à la sécurité sont les suivantes :

L'identification : Il s'agit de la capacité d'une organisation à déterminer quels systèmes doivent être protégés en premier lieu. Il s'agit des fonctions, des processus, des actifs et des informations de l'entreprise. Une identification correcte permet d'établir un ordre de priorité pour les prochains efforts.

L'identification rapide des systèmes de grande valeur et des dépendances qu'ils ont établies est essentielle pour améliorer la situation dans ce domaine. Dans la grande majorité des cas, ces systèmes existent déjà sous la forme d'environnements complexes, en friche, où un travail important est nécessaire pour identifier toutes les dépendances et tous les chemins critiques.

la protection: Une fois identifiés, comment mettre en œuvre des contrôles efficaces dans le but de protéger les systèmes critiques contre les cyberattaques et les compromissions.

Pour moi, la confiance zéro joue un rôle clé à cet égard. En adoptant une architecture aussi proche que possible d'une interdiction par défaut, la protection est inhérente et les possibilités d'attaque sont réduites. En outre, le rayon d'action de tout compromis réussi est intrinsèquement plus petit.

Détection: Dans un souci de pragmatisme, il s'agit de décrire les méthodes de détection, de confinement et d'atténuation qui devraient être utilisées en cas d'attaque réussie contre un système du champ de l'enquête.

En lien direct avec les éléments d'identification et de protection, la détection d'une attaque est beaucoup plus simple si nous avons déjà établi un comportement normal et mis en place une configuration de refus par défaut au moyen du réseau, des applications et de l'accès des utilisateurs.

Tests: En complément, la section sur les tests indique comment préparer et tester au mieux les systèmes concernés par les trois sections précédentes et comment les configurer de manière à ce qu'ils résistent aux attaques par le biais d'attestations répétées.

J'ai déjà écrit sur le mappage de ces sections en utilisant Illumio pour aider à identifier les applications et les flux critiques, à se protéger des attaques en vertu d'une architecture de politique de confiance zéro, à détecter les changements dans le comportement des applications et, enfin, à aider les organisations visées par le guide à attester d'une configuration sécurisée.

En plus du travail original, la BCE a publié en 2018 un ajout intitulé Cyber Resilience oversight expectations for financial market infrastructures (CROE), qui donne des conseils supplémentaires sur les étapes à suivre pour mettre en œuvre les recommandations, en associant les concepts les plus abstraits à des exemples technologiques clairs et concrets et, enfin, en définissant des attentes quant à la manière dont la réussite d'une infrastructure de marché financier pourrait être mesurée.

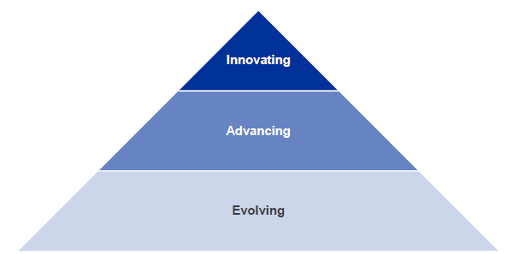

Le CROE encourage la communication inter-FMI afin d'améliorer la sécurité dans tous les instituts, et se réfère toujours aux trois niveaux de mesure décrits dans le document original de 2016, à savoir

Évolutif : Des capacités essentielles sont mises en place, évoluent et sont maintenues dans l'ensemble de l'IGF afin d'identifier, de gérer et d'atténuer les cyberrisques, conformément à la stratégie et au cadre de cyberrésilience approuvés par le conseil d'administration. Les performances des pratiques sont contrôlées et gérées.

Progrès : Outre le respect des exigences du niveau évolutif, les pratiques à ce niveau impliquent la mise en œuvre d'outils plus avancés (par exemple, des outils technologiques et de gestion des risques avancés) qui sont intégrés dans l'ensemble des secteurs d'activité de l'IGF et qui ont été améliorés au fil du temps pour gérer de manière proactive les cyberrisques auxquels l'IGF est exposé.

Innover : En plus de répondre aux exigences des niveaux évolutifs et progressifs, les capacités de l'IGF sont renforcées en fonction des besoins dans le contexte de l'évolution rapide des cybermenaces, afin de renforcer la résilience cybernétique de l'IGF et de son écosystème et en collaborant de manière proactive avec ses parties prenantes externes. À ce niveau, il s'agit de stimuler l'innovation au niveau des personnes, des processus et de la technologie pour l'IGF et l'écosystème au sens large afin de gérer les cyberrisques et d'améliorer la résilience cybernétique. Cela peut nécessiter l'élaboration de nouveaux contrôles et outils ou la création de nouveaux groupes d'échange d'informations.

En résumé

Les deux documents et mon expérience avec les équipes responsables montrent que la compréhension de l'impact de ces systèmes sur la vie quotidienne (à savoir le potentiel d'effets catastrophiques au niveau national et même mondial si le système est compromis) augmente de manière significative. Je trouve révélateur que ces développements soient encore très récents et que la mise en œuvre des orientations ne fasse que commencer. Cela dit, et comme je l'ai mentionné dans la première partie de cet article, j'ai vu de mes propres yeux la manière dont ces lignes directrices façonnent des projets informatiques et de sécurité informatique de haut niveau qui s'étendent sur une décennie : elles déterminent les types de systèmes mis en œuvre, leur correspondance avec les principaux domaines mesurables des documents, et la manière dont les systèmes eux-mêmes sont conçus et architecturés.

Chez Illumio, nous nous concentrons sur trois domaines clés qui correspondent directement à ces deux documents, à savoir l'identification au moyen de notre cartographie des dépendances applicatives. Les organisations ont ainsi la possibilité de travailler avec des cartes en temps réel de leurs systèmes et applications critiques, et d'établir les dépendances normales et les flux d'applications entre eux. Elle permet également de définir avec précision les limites requises pour la section suivante - la protection.

La plateforme Illumio est par nature sans confiance. Il est possible de définir une politique qui n'autorise que les flux d'applications nécessaires, ce qui limite considérablement les voies de compromission potentielles et les mouvements latéraux. La combinaison du mappage et de la configuration de la politique permet de détecter facilement les menaces, le troisième pilier clé, grâce à l'apparition de nouvelles tentatives de communication, à un changement dans le comportement de la charge de travail de l'application et à la capacité de mettre en quarantaine rapidement et en toute sécurité les charges de travail compromises.

Pour en savoir plus sur la façon dont Illumio protège les organisations de services financiers, consultez cette page de solutions. Rejoignez-moi la prochaine fois pour des réflexions sur d'autres mandats dans l'UE, tels que le GDPR et le TSR !

.png)